Cyber Kill Chain — це модель безпеки, розроблена Lockheed Martin у 2011 році, яка описує етапи кібератаки, що допомагає зрозуміти, ідентифікувати та захиститися від загроз.

Якщо вам цікаво, Локхід Мартін є глобальною аерокосмічною, оборонною, збройовою та охоронною компанією.

А Cyber Kill Chain (CKC) — одна з популярних моделей безпеки, на яку посилаються експерти з кібербезпеки для формування стратегії та захисту організацій від кібератак.

Чому Cyber Kill Chain важливий для кібербезпеки?

Давайте будемо чесними; Кібербезпека не така проста. Іноді це може здатися простим і переконливим, якщо давати кінцевим користувачам поради, необхідні для безпеки в Інтернеті.

Однак, щоб боротися зі справжньою кібератакою, організації повинні знати про неї багато технічних моментів. Не можна очікувати, що організація захищатиметься від кібератак за допомогою кількох порад щодо безпеки, чи не так?

Отже, необхідна структура (або модель), щоб закласти основу для розуміння кібератак і відповідного захисту від них.

Cyber Kill Chain — це традиційна модель безпеки, яка служить основою для розуміння етапів кібератаки. Він включає сім етапів, про які ми поговоримо нижче.

Роль Cyber Kill Chain у кібербезпеці

Cyber Kill Chain не обмежується лише наданням інформації про кібератаки, але й допомагає організаціям знати способи виявлення зловмисників, запобігання доступу неавторизованих користувачів, пом’якшення активної атаки та зупинки зловмисника в мережі.

Це допомагає організаціям і експертам з кібербезпеки сформувати стратегію, яка допоможе.

Сама по собі Cyber Kill Chain не може гарантувати все, різні речі мають значення поза мережею або всередині організації, і ця модель нічого з цього не включає.

Етапи Cyber Kill Chain

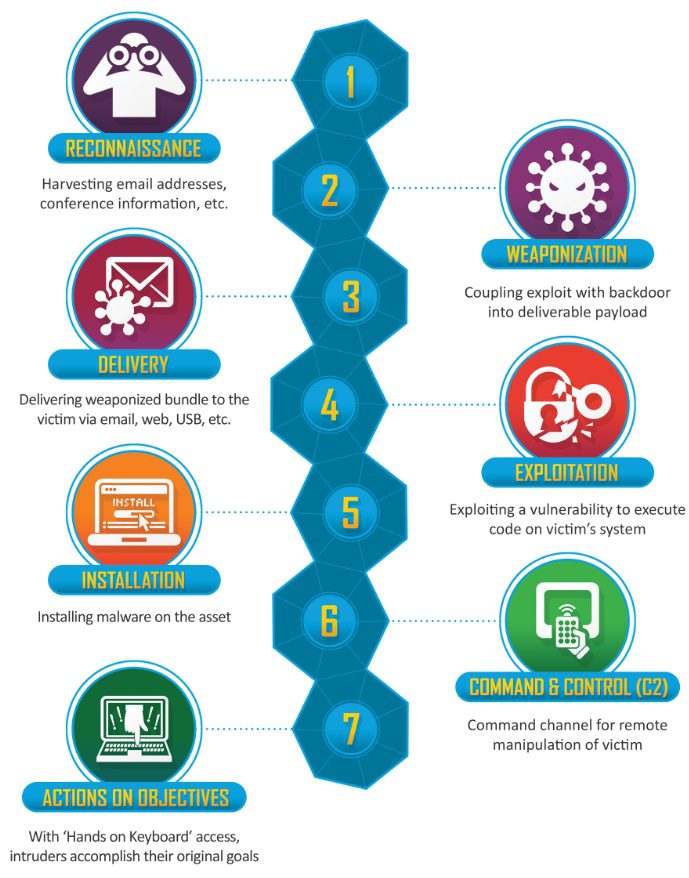

Кредити зображення: Локхід Мартін

Кредити зображення: Локхід Мартін

Структура CKC складається з семи кроків для опису кібератаки. Вони є:

#1. Розвідка

Розвідка — це перша фаза ланцюжка кіберубивств, яка полягає в зборі інформації.

Зловмисник збиратиме інформацію про точки входу в мережу та слабкі місця та шукатиме вразливості. Не лише ідентифікуючи їх, але збираючи адреси електронної пошти, адреси та інші дані, пов’язані з програмним забезпеченням, які можуть допомогти розробити зловмисні стратегії для здійснення атаки.

Чим більше деталей має зловмисник, тим більш впливовою може бути атака. Цей етап спостереження атаки може бути як офлайн, так і онлайн. Таким чином, на цьому етапі ніхто не зможе здогадатися про зловмисника.

Щоб впоратися з цим етапом, організації та їхні співробітники повинні зосередитися на конфіденційності, незалежно від того, чи йдеться про обмеження фізичного місцезнаходження авторизованих користувачів або прохання до всіх пов’язаних користувачів не ділитися конфіденційною особистою інформацією в Інтернеті.

Наприклад, кожен повинен використовувати інструменти конфіденційності, щоб захистити свою онлайн-ідентичність.

#2. Озброєння

Тут зловмисник створює зброю, тобто шкідливе програмне забезпечення або інструмент для використання в кібератаці.

Іноді вони використовують наявні інструменти або модифікують їх відповідно до мети, щоб підготуватися до доставки, що є наступним кроком.

Зброя, створена для атаки, буде залежати від мети зловмисника. Наприклад, деякі вважають за краще порушувати послуги, інші хочуть викрасти дані, а деякі хочуть вимагати викуп за зберігання конфіденційних даних.

Зброєю може бути все, що відповідає цій меті.

#3. Доставка

Це один із вирішальних етапів, на якому починається удача зловмисника.

Якщо доставка проходить успішно, шкідлива програма потрапляє всередину і починає свою роботу. І, якщо це не вдається, всі стратегії атаки приходять до кінця.

Зловмисник використовує інструменти або засоби для доставки зловмисного програмного забезпечення. Наприклад, шкідливі вкладення електронної пошти, фішингові електронні листи для передачі облікових даних, текстове повідомлення, яке вводить користувача в оману для авторизації користувача тощо. Звичайно, зловмисник використовує будь-яку інформацію з етапу спостереження, щоб переконати ціль у повідомленні чи посиланні, тому вони клацають по ньому, не замислюючись.

Якщо організація та її співробітники знають про фішингові атаки та інші поширені кібератаки, доставку буде важко здійснити.

#4. Експлуатація

Зловмисник знає недоліки та проник у систему жертви.

Тепер відома вразливість буде використана, щоб мати можливість виконати доставлений шкідливий код. У цьому процесі зловмисник також зможе отримати більше інформації про систему та виявити слабкі місця.

Будь-яка вразлива система, підключена до мережі, матиме шанси бути скомпрометованою.

#5. монтаж

Після того, як зловмисник відсканує всі недоліки, зловмисник зосередиться на встановленні зловмисного програмного забезпечення та запровадить інший шкідливий код для використання інших речей, про які спочатку не було відомо.

Іншими словами, інфільтрація завершується на цьому етапі, коли зловмисник проникає глибоко в скомпрометовану мережу.

#6. Командування і контроль

Після завершення інфільтрації зловмиснику настав час взяти під контроль скомпрометовану систему або мережу.

Вони можуть відстежувати та контролювати інформацію віддалено або почати сіяти хаос, щоб порушити систему та служби. Вони можуть бути у формі DDoS-атак або додавання бекдору, який дозволяє їм увійти в систему, коли їм зручно, непомітно для нікого.

#7. Дія щодо цілей

Згідно з метою атаки, зловмисник виконує останній удар для досягнення мети.

Вони можуть зашифрувати дані та отримати за них викуп, заразити систему для поширення зловмисного програмного забезпечення, порушити роботу служб або викрасти дані з метою їх витоку чи зміни. Багато подібних можливостей включає в себе дії.

Як Cyber Kill Chain допомагає захистити від атак?

Розуміння того, як зловмисники проникають у вашу мережу та системи, допомагає організаціям та їхнім співробітникам захищатися від кібератак.

Наприклад, за допомогою Cyber Kill Chain можна зрозуміти, що вразливі місця в мережі можуть допомогти зловмиснику швидко проникнути. Тому організації можуть розглянути можливість використання інструментів Endpoint Detection and Response, щоб додати методи раннього виявлення до своєї стратегії кібербезпеки.

Так само ви можете вибрати використання брандмауера для захисту хмарної інфраструктури та хмарних служб захисту від DDoS, щоб посилити безпеку.

Не забувайте, VPN також можна використовувати для захисту речей у бізнесі.

Організації можуть ефективно використовувати модель Cyber Kill Chain, вибираючи рішення, які подолають кожен етап кібератаки.

Чи достатньо Cyber Kill Chain?

Так і ні.

Як я вже згадував раніше, Cyber Kill Chain стосується лише деяких основ кібератаки. І навіть якщо організація захищається від усього цього, це вже велика перемога.

Хоча деякі експерти з кібербезпеки розширили модель 8-м етапом.

8 етап передбачає монетизацію:

Ця фаза пояснює, як зловмисники заробляють гроші на успішній атаці. Незалежно від того, чи йдеться про запит на викуп чи використання криптовалюти, організації також слід пристебнутись до вирішення таких ситуацій.

Загалом модель вважається дещо застарілою, оскільки інновації в цифровому світі прогресують. Зараз кібератаки стали складнішими, хоча основи залишаються незмінними. Наприклад, структура CKC не згадує всі види атак, але обмежується шкідливим програмним забезпеченням.

Крім того, він не стосується внутрішніх загроз, враховуючи, що неправомірний співробітник також може вплинути на організацію.

Враховуючи те, що кібератаки стають все складнішими з хмарою та штучним інтелектом, можна згадати й інші моделі, як-от MITRE ATT&CK і Unified Kill Chain.