Коли ми думаємо про зловмисне програмне забезпечення/віруси, ми зазвичай припускаємо зловмисне програмне забезпечення, яке має пошкодити ОС нашого пристрою, викрасти збережені дані або запобігти доступу до наших даних. Таке мислення зазвичай закриває очі на слона в кімнаті: кейлоггерів.

Кейлоггери є одним із найнебезпечніших типів шкідливого програмного забезпечення, якщо не найбільшим. Метою кейлоггера є викрадення паролів вашого облікового запису та фінансової інформації, що безпосередньо призводить до фінансової втрати та втрати особи.

Крім того, що традиційні засоби захисту від зловмисного програмного забезпечення, як-от антивірус, небезпечні, недостатньо для захисту від клавіатурних шпигунів.

У цій статті ми зануримося глибоко у світ кейлоггерів. Я розповім про те, що це таке, і, головне, про те, як захистити себе від цього підступного та небезпечного типу шкідливого програмного забезпечення.

Що таке кейлоггери?

Основна функція кейлоггера — відстежувати та записувати натискання клавіш на клавіатурі. Зазвичай він зберігає все, що ви вводите за допомогою клавіатури, у прихованому файлі, а потім надсилає файл хакеру електронною поштою або завантажує його на сервер/веб-сайт.

Потім хакер може використовувати дані, щоб викрасти паролі, які ви вводите під час входу, а також дані кредитної картки. Під час цілеспрямованої атаки вони також можуть викрасти конфіденційну інформацію та плани компанії.

Існує два типи кейлоггерів: програмні та апаратні. Обидва викрадають інформацію, але працюють по-різному та потребують різних рішень для захисту.

#1. Програмні кейлоггери

Це найпоширеніший тип кейлоггерів, які зазвичай використовуються для нецільових великомасштабних атак. Після встановлення на ПК вони працюють у фоновому режимі та записують і надсилають дані, не розкриваючи себе.

Вони створені для роботи або з використанням Windows API, або з ядром Windows. Кейлоггери на основі Windows API працюють як звичайна програма і зазвичай приховуються, діючи як законна програма. Ви можете знайти їх запущені в диспетчері завдань або списку встановлених програм.

Кейлоггери на основі ядра Windows мають вищі привілеї та можуть ховатися в інших процесах Windows. Їх важче виявити користувачеві без допомоги антивірусної програми, яка спеціально шукає руткіт-подібну поведінку. Крім того, вони також мають кращий доступ до інформації, оскільки мають привілеї системного рівня, на відміну від Windows API, які обмежені рівнем привілеїв користувача.

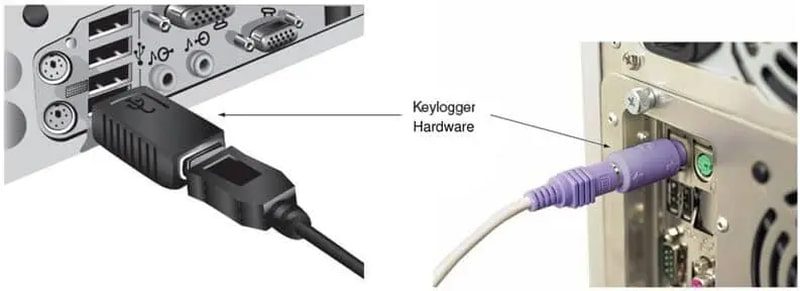

#2. Апаратні кейлоггери

Апаратний кейлоггер — це фізичний пристрій, який підключається до дроту клавіатури або порту USB для крадіжки даних. Зазвичай вони не мають підключеного програмного забезпечення, тому користувач або антивірус не можуть виявити їх через ОС. Однак це також означає, що вони обмежені лише записом натискань клавіш.

Хоча деякі просунуті кейлоггери також можуть інсталювати програмне забезпечення або мікропрограму для запису більше даних і виконання завдань. Але, звичайно, тоді вони також стають виявленими антивірусом. Записані дані можна надіслати назад хакеру за допомогою вбудованого бездротового пристрою або програмного забезпечення для обміну даними. Хакер також може фізично вилучити пристрій, якщо це можливо, щоб переглянути дані.

Оскільки це фізичний пристрій, апаратний кейлоггер використовується під час цілеспрямованої атаки, зазвичай на підприємстві, для викрадення конфіденційної інформації.

Використання кейлоггерів легально чи нелегально

Зазвичай кейлоггери вважаються незаконними або принаймні неетичними. Однак вони мають легальне використання залежно від того, з якою метою ви використовуєте, і законів вашої країни проти них.

У більшості випадків встановлення кейлоггера на пристрої, яким ви володієте, не вважається незаконним. Більшість програм для моніторингу пристроїв, які рекламуються батькам і роботодавцям для спостереження за дітьми або співробітниками, мають вбудований кейлоггер.

Хоча в деяких країнах можуть діяти закони, які спершу вимагають індивідуальної згоди. ECPA в США та PIPEDA в Канаді змушують роботодавців отримати згоду працівників. Однак багато країн і штатів дозволяють прихований моніторинг, тому існують шпигунські програми та програми для захисту від шпигунського ПЗ.

Звичайно, будь-який кейлоггер, встановлений на сторонньому пристрої без згоди, є незаконним.

Наскільки небезпечні кейлоггери?

Єдина мета клавіатурних шпигунів — викрасти конфіденційну інформацію, яка може бути небезпечною в чужих руках, і вони справді вправні в цьому. На відміну від фішингових атак, які покладаються на те, що користувачі помилково вводять інформацію на шкідливій веб-сторінці, клавіатурні шпигуни можуть прямо викрасти все, що завгодно, і все, що вводиться за допомогою клавіатури.

Хакери також дуже добре фільтрують величезну кількість викрадених даних, наприклад відкривають лише дані зі знаком @ або цифрами. Нижче наведено кілька вагомих причин, чому кейлоггери можуть бути небезпечними.

Вони не самотні

Багато сучасних кейлоггерів можуть робити більше, ніж просто записувати натискання клавіш. Якщо ви стали жертвою, є хороші шанси, що записується не лише діяльність клавіатури. Інформація, яку вони можуть викрасти, включає вміст буфера обміну, ваші дії в ОС, URL-адреси, до яких ви отримуєте доступ, і знімки екрана вашої діяльності.

Вони впливають як на ПК, так і на смартфони

Кейлоггери є загрозою як для ПК, так і для смартфонів, причому кейлоггери для смартфонів можуть бути навіть більш досконалими, ніж аналоги для ПК. Оскільки смартфони мають кращі дозволи для відстеження того, що саме відбувається на телефоні, клавіатурні шпигуни можуть викрадати та відображати дані кращим чином.

Вони можуть призвести до атак соціальної інженерії

Більшість складних атак соціальної інженерії та навіть фішингових атак використовують кейлоггер, щоб дізнатися більше про людину. Навіть якщо вони не можуть викрасти інформацію облікового запису через додаткову безпеку (докладніше про це пізніше), вони все одно можуть дізнатися більше про особу для атаки соціальної інженерії.

Порушення конфіденційності та шантаж

Оскільки вони можуть записувати все, що вводиться, вони також можуть читати ваші повідомлення, надіслані іншим людям у соціальних мережах або електронною поштою. Якщо це цілеспрямована атака, хакер може шантажувати користувача будь-якою незаконною діяльністю, яка мала бути закритою.

Як захиститися від кейлоггерів?

Як і будь-яке інше зловмисне програмне забезпечення, ви можете вберегти свій комп’ютер від зараження кейлоггером, використовуючи належні інструменти захисту та не завантажуючи шкідливе програмне забезпечення. Ви також можете прийняти деякі методи, які можуть захистити вас, навіть якщо ваш комп’ютер буде заражено. Нижче наведено всі можливі способи захисту від кейлоггерів:

#1. Отримайте антивірус за допомогою анти-кейлоггера

Простий антивірус не дуже добре працюватиме проти кейлоггерів. Вам потрібне потужне рішення, яке має як сканер кейлоггерів, так і сканер руткітів. Avast One не тільки забезпечує дивовижний захист від зловмисного програмного забезпечення та онлайн-захист, але також має засіб видалення кейлоггерів і сканер руткітів.

Його активний захист запобігає встановленню більшості кейлоггерів, як Windows API, так і на основі ядра.

#2. Використовуйте програмне забезпечення для шифрування клавіш

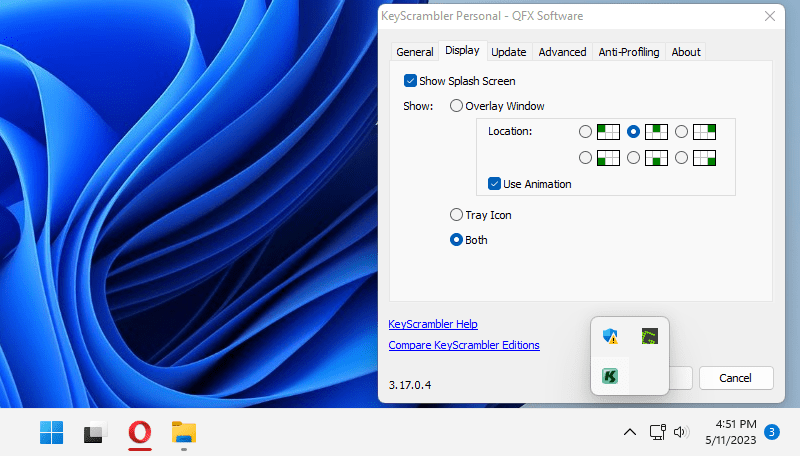

Програмне забезпечення для шифрування натиснутої клавіші зашифрує натиснуту клавішу на рівні ядра, щоб гарантувати, що лише програма, у якій ви вводите текст, може читати дані. Це запобігає тому, щоб будь-який кейлоггер бачив натискання клавіш. Ці програми зазвичай мають попередньо визначений список програм, які вони можуть шифрувати, тому переконайтеся, що програмне забезпечення підтримує ті програми, які ви використовуєте.

Я рекомендую KeyScrambler для цього, оскільки він підтримує сотні програм, включаючи браузери, автономні та бізнес-програми. Найкраще те, що його безкоштовна версія принаймні зберігає ваші натискання клавіш у веб-переглядачі, тоді як більшість інших навіть не мають безкоштовної версії.

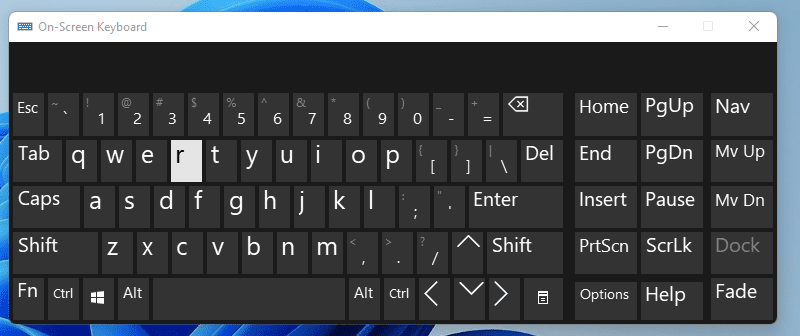

#3. Використовуйте віртуальну клавіатуру

Багато кейлоггерів не відстежують слова, введені за допомогою віртуальної клавіатури. Для конфіденційної інформації, як-от облікові дані для входу, ви можете відкрити віртуальну клавіатуру та вводити слова за допомогою клацань миші. У Windows ви можете натиснути комбінацію клавіш Ctrl+Windows+O, щоб запустити віртуальну клавіатуру.

#4. Уникайте підозрілих посилань і завантажень

Більшість кейлоггерів встановлюються на комп’ютері, діючи як законне програмне забезпечення, або постачаються разом із законним програмним забезпеченням. Не завантажуйте вміст із ненадійних джерел і будьте дуже обережні під час інсталяції, щоб випадково не інсталювати щось зайве.

Незаконний або неетичний вміст зазвичай має більший шанс мати шкідливе програмне забезпечення, як-от кейлоггер. Тож уникайте завантаження захищеного авторським правом вмісту, хаків/чітів, інструментів автоматичного виправлення та більшості речей, пов’язаних із завантаженням торрентів.

Підозрілі посилання, отримані електронною поштою, також є великим ні-ні, оскільки вони можуть вести на веб-сторінку, яка автоматично завантажує кейлоггер.

#5. Використовуйте менеджер паролів

Менеджер паролів захищає всі ваші паролі в зашифрованому сховищі та автоматично заповнює облікові дані для входу без використання клавіатури. Оскільки клавіатура не використовується для введення пароля, кейлоггер не може викрасти облікові дані.

1Password — це один із таких менеджерів паролів, який дає багато місця для зберігання паролів і документів і працює як на ПК, так і на смартфонах. На жаль, вам все одно потрібно ввести головний пароль, який використовується для автентифікації менеджера паролів, який можна вкрасти. Хоча цьому можна запобігти за допомогою двоетапної перевірки (докладніше про це далі).

#6. Увімкніть двоетапну перевірку, коли це можливо

2-етапна перевірка додає додатковий рівень безпеки, запитуючи подальшу автентифікацію, яка зазвичай виконується додатковим пристроєм. Навіть якщо ваш пароль буде зламано — скажімо, кейлоггером — хакеру все одно потрібен доступ до вторинного пристрою.

Усі менеджери паролів і найпопулярніші програми/сервіси пропонують функцію двоетапної перевірки. Такі популярні сервіси, як Google, Dropbox, Facebook, Slack, Twitter, 1Password, Zapier і Apple Accounts, серед інших, пропонують двоетапну перевірку.

#7. Уникайте громадських пристроїв

Загальнодоступні пристрої можуть мати як програмний, так і апаратний кейлоггер для крадіжки інформації. Уникайте використання загальнодоступних пристроїв для доступу до конфіденційної інформації. Якщо вам потрібно отримати до нього доступ, то принаймні змініть свої облікові дані з безпечного ПК.

#8. Обмежте встановлення програмного забезпечення як адміністратор

Якщо адміністрування ПК компанії знаходиться у ваших руках, то заборона встановлення програмного забезпечення є хорошим способом запобігти встановленню кейлоггера. Оскільки для роботи більшості робочих комп’ютерів не потрібне додаткове програмне забезпечення, ви можете налаштувати Windows так, щоб користувачі не встановлювали програмне забезпечення.

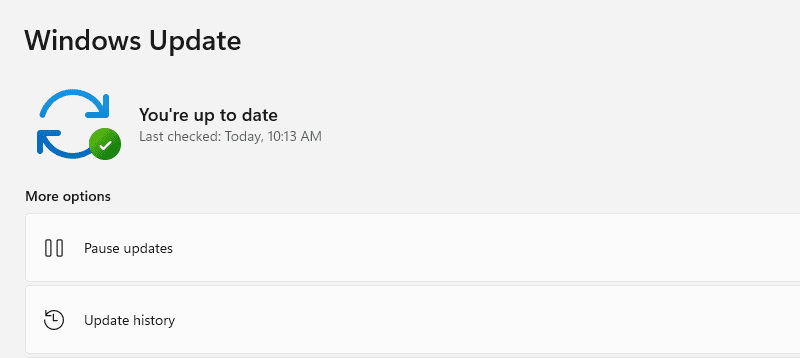

#9. Оновлюйте ОС

Застаріла операційна система може мати вразливі місця в безпеці, якими можна зловживати для встановлення та запуску кейлоггерів. Це стосується як ПК, так і смартфонів. Вам потрібна остання версія операційної системи, але вона має бути достатньо новою, щоб отримати виправлення безпеки.

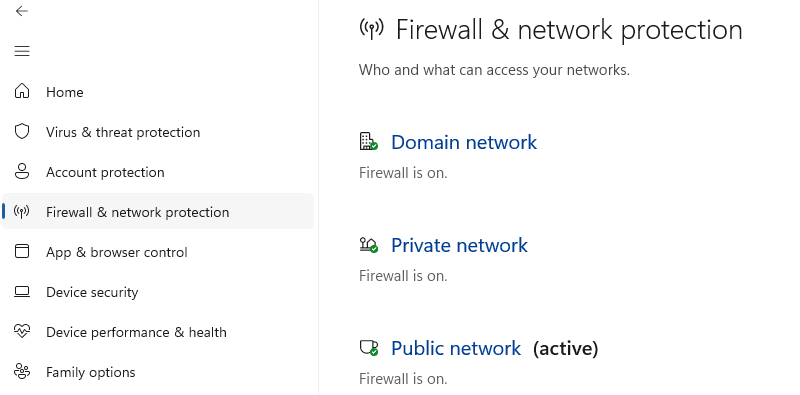

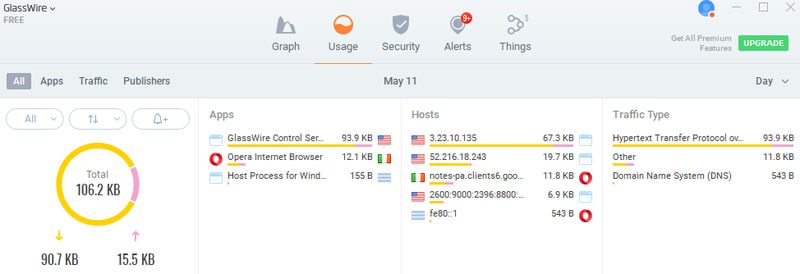

#10. Завжди ввімкніть брандмауер

Для Windows переконайтеся, що брандмауер не вимкнено. Оскільки клавіатурним шпигунам потрібно створювати підозрілі з’єднання. Зазвичай їх ловить брандмауер, коли вони намагаються надіслати дані назад хакеру. Ви також можете спробувати скористатися GlassWire, який відстежує кожне ваше підключення (про це пізніше).

Як визначити, чи ваш ПК заражений?

Якщо ви думаєте, що ваш комп’ютер заразився навіть після заходів захисту, є купа підказок та інструментів, які можуть допомогти це підтвердити. Нижче ви знайдете кілька загальних вказівок:

#1. Раптове зниження продуктивності ПК

Може бути багато речей, які можуть вплинути на продуктивність ПК, як-от неоптимізовані параметри або поганий стан апаратного забезпечення. Однак якщо це раптове падіння, це може бути через кейлоггер. Такі шкідливі програми зазвичай погано закодовані, а деякі також постійно надсилають дані хакерам, що може вплинути на продуктивність ПК.

Це особливо вірно, якщо рухи клавіатури та миші затримуються. Наприклад, усе, що ви вводите, має затримку понад 200 мс і стільки ж для руху миші. Крім того, якщо курсор миші також випадково зникає, це може бути діяння кейлоггера.

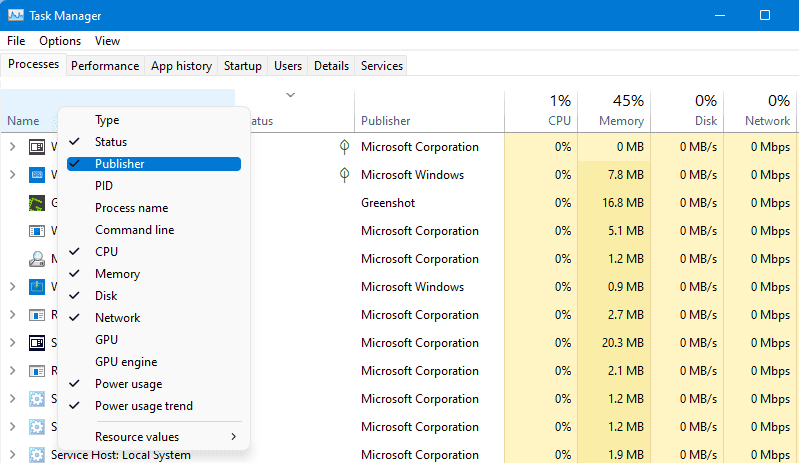

#2. Використовуйте диспетчер завдань

Диспетчер завдань може показати точні відкриті процеси. Якщо це кейлоггер на основі Windows API, він відобразиться в диспетчері завдань. Відкрийте диспетчер завдань, натиснувши комбінацію клавіш Ctrl+Shift+Esc.

Тут клацніть правою кнопкою миші верхню область заголовка та ввімкніть параметр «Видавець». Це дозволить вам пропустити всі процеси, пов’язані з Windows, оскільки видавцем усіх них є Microsoft. Для решти просто шукайте процеси для програм, які ви не встановлювали або про які мало знаєте. Якщо ви знайдете будь-яку, знайдіть її в Інтернеті, щоб перевірити, чи це законна програма чи ні.

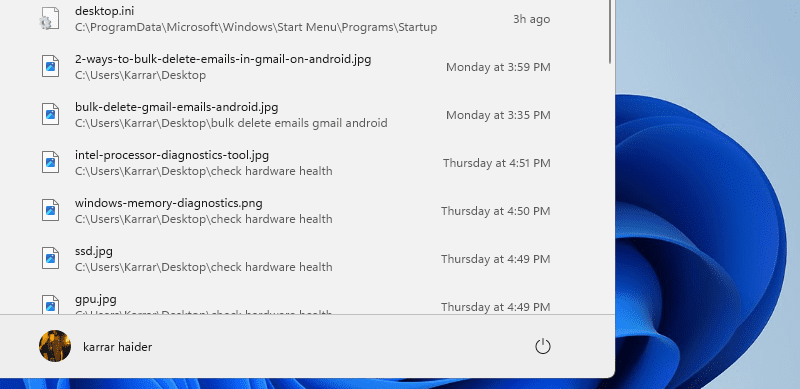

#3. Перевірте нещодавно доступні файли

Оскільки кейлоггери зазвичай записують дані у прихований файл, вони мають відображатися в останніх файлах у Windows щоразу, коли їх редагують. У цій області відображаються лише останні файли, відкриті користувачем, тому будь-який файл, який ви не пам’ятаєте відкривати, повинен викликати підозру. Ви можете знайти зловмисний файл в Інтернеті або спробувати переглянути його дані, відкривши його як файл блокнота.

Щоб отримати доступ до останніх файлів у Windows 11, відкрийте меню «Пуск» і натисніть кнопку «Більше» внизу праворуч. Це покаже всі нещодавно відкриті/відредаговані файли.

#4. Виявлення апаратних кейлоггерів

Апаратний кейлоггер зазвичай має форму USB із USB-портом ззаду, куди вставляється дріт клавіатури. Це дійсно легко виявити, але доступні й складніші, які можуть діяти як зарядний пристрій або кабель USB. Деякі з них можуть бути навіть встановлені всередині процесора, приховані від очей.

Якщо ви підозрюєте, перевірте всі USB-порти та дріт клавіатури – найкращий вибір, щоб знайти кейлоггер. Ви також можете відкрити корпус ЦП і перевірити, чи не підключено щось зайве до USB-портів.

#5. Використовуйте мережевий трекер

Такий мережевий трекер, як GlassWire, не лише працюватиме як брандмауер, щоб зупиняти підозрілі з’єднання, але й повідомлятиме вас про кожне з’єднання. За замовчуванням він налаштований на сповіщення кожного разу, коли встановлюється з’єднання з новим сервером. Ви можете точно переглянути, яка програма створила з’єднання та звідки.

Використовуючи цю інформацію, ви можете виявляти підозрілі підключення вручну, навіть якщо GlassWire не виявляє їх автоматично.

Що робити, якщо ваш ПК заражений?

Отже, ви дізналися, що ваш комп’ютер інфікований, і, можливо, навіть знайшли точну програму, яка є кейлоггером. Рішення просте: позбутися цього. Більшість кейлоггерів на основі Windows API дозволять вам легко видалити його, як і будь-яку іншу програму, хоча деякі можуть чинити опір.

Нижче наведено деякі дії, які ви можете зробити, щоб позбутися інфекції, незалежно від того, відомо про це чи ні:

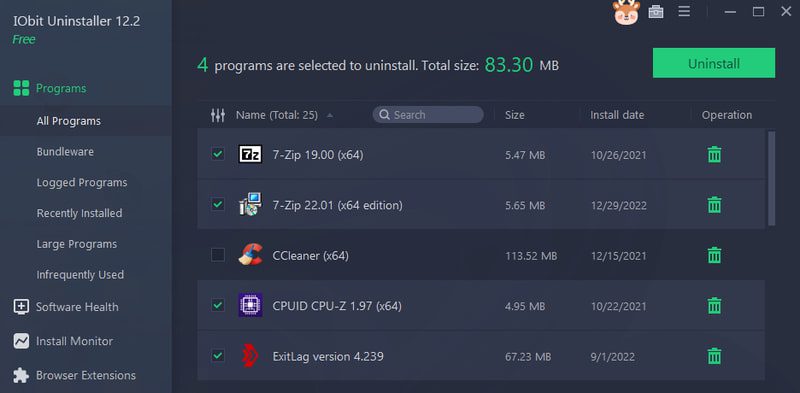

Використовуйте програму видалення

Якщо ви виявили програму кейлоггера, краще видалити її за допомогою сторонньої програми для видалення. Така програма видалить не лише основну програму, але й усі пов’язані з нею дані, зокрема записи реєстру. Крім того, якщо програму не вдається видалити, програма видалення просто видалить усе, що з нею пов’язано, щоб припинити її роботу.

IObit Uninstaller — моя улюблена програма для цієї мети. Ви можете вибрати клавіатурний шпильку зі списку програм або переглянути комп’ютер і додати його виконуваний файл. Якщо з якоїсь причини ви все одно не можете його видалити, спробуйте запустити Windows у безпечному режимі та видалити знову.

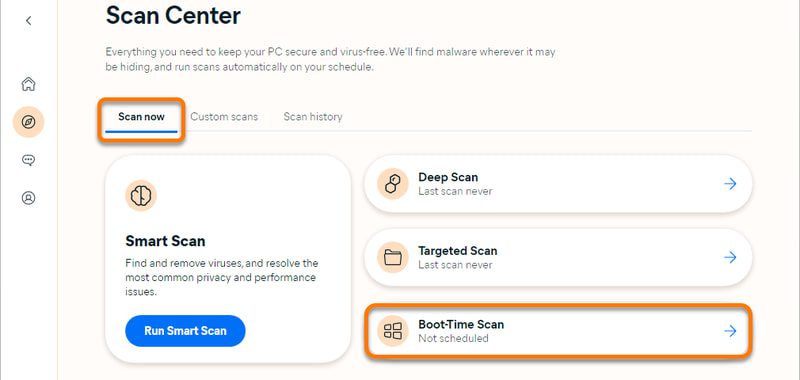

Запустіть глибоке сканування за допомогою антивірусу

Знову ж таки, я рекомендую Avast One для цього. Він має як глибоке сканування, так і сканування під час завантаження. Глибоке сканування шукатиме будь-яке шкідливе програмне забезпечення в кожному куточку вашої ОС. Якщо він не може знайти та видалити кейлоггер, сканування під час завантаження просканує комп’ютер ще до того, як ОС і програми на рівні ядра зможуть завадити скануванню.

Відновіть або перевстановіть ОС

Наведені вище два методи мають спрацювати. Однак, якщо нічого не працює, ви можете скинути налаштування замість того, щоб мати справу з інфікованим пристроєм. Є кілька способів зробити це. Ви можете відновити ПК до попередньої дати, перш ніж він був заражений, повністю скинути його або навіть повністю видалити його та встановити нову ОС.

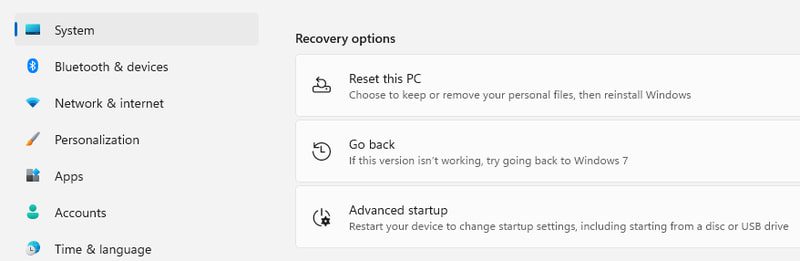

У налаштуваннях Windows перейдіть до «Система» > «Відновлення», щоб знайти ці параметри. Якщо ви вирішили повністю скинути налаштування, переконайтеся, що створено резервну копію важливих даних.

Останні думки 💭

Щоб захиститися від більшості атак зловмисного програмного забезпечення, зазвичай достатньо прочитати щось перед тим, як натиснути щось, і уникати незаконного/неетичного вмісту. Якщо ви будете обережні, навіть базового Windows Defender і брандмауера достатньо, щоб убезпечити вас. Хоча для свідомих Avast One і GlassWire є хорошим поєднанням захисту від кейлоггерів та інших шкідливих програм.

Ви також можете дослідити деякі платні та безкоштовні сканери для видалення вірусів.