Оскільки дані безперервно передаються мережами та системами підприємства, зростає й ризик кіберзагроз. Хоча існує багато форм кібератак, DoS і DDoS — це два типи атак, які функціонують по-різному з точки зору масштабу, виконання та впливу, але мають схожі цілі.

Ми проллємо світло на відмінності між цими двома типами кібератак, щоб допомогти вам захистити ваші системи.

Що таке DoS-атака?

DoS-атака «Відмова в обслуговуванні» — це атака, яка здійснюється на службу, спрямована на порушення нормальної роботи або заборону іншим користувачам доступу до цієї служби. Це може бути через надсилання до служби більшої кількості запитів, ніж вона може обробити, що робить її повільною або несправною.

Суть DoS полягає в тому, щоб наповнити цільову систему більшим трафіком, ніж вона може впоратися, з єдиною метою зробити її недоступною для призначених користувачів. DoS-атака зазвичай здійснюється на одній машині.

Що таке DDoS-атака?

Розподілена відмова в обслуговуванні DDoS також схожа на DoS-атаку. Однак різниця полягає в тому, що DDoS використовує набір кількох підключених онлайн-пристроїв, також відомих як бот-мережі, щоб заповнити цільову систему надмірним інтернет-трафіком і порушити її нормальну роботу.

Функція DDoS нагадує неочікувану пробку, що забиває шосе, не даючи іншим транспортним засобам дістатися до місця призначення вчасно. Корпоративна система перешкоджає законному трафіку досягти місця призначення шляхом збою системи або її перевантаження.

Основні типи DDoS-атак

Різні форми атак DoS/DDoS з’являються разом із розвитком технологій, але в цьому розділі ми розглянемо основні форми атак, які існують. Широко ці атаки відбуваються у формі атак на мережевий том, протокол або прикладний рівень.

#1. Об’ємні атаки

Кожна мережа/служба має певний обсяг трафіку, який вона може обробляти за певний період. Атаки на основі об’ємів мають на меті перевантажити мережу фіктивним обсягом трафіку, через що мережа не зможе обробляти більше трафіку або стане повільною для інших користувачів. Прикладами такого типу атак є ICMP і UDP.

#2. Атаки на основі протоколу

Атаки на основі протоколів мають на меті пересилити ресурси сервера, надсилаючи великі пакети до цільових мереж і інструментів керування інфраструктурою, таких як брандмауери. Ці атаки спрямовані на слабкі місця на рівнях 3 і 4 моделі OSI. SYN-флуд — це тип атаки на основі протоколу.

#3. Атаки на прикладному рівні

Прикладний рівень моделі OSI генерує відповідь на HTTP-запит клієнта. Зловмисник атакує рівень 7 моделі OSI, відповідальний за доставку цих сторінок користувачеві, надсилаючи кілька запитів на одну сторінку, що робить сервер зайнятим тим самим запитом і стає неможливим доставити сторінки.

Ці атаки важко виявити, оскільки законний запит нелегко відрізнити від запиту зловмисника. Тип цієї атаки включає атаку slowloris і HTTP-флуд.

Різні типи DDoS-атак

#1. UDP-атаки

Протокол дейтаграм користувача (UDP) — це тип зв’язку без з’єднання з мінімальним механізмом протоколу, який використовується в основному в програмах реального часу, де затримка в отриманні даних неприпустима, наприклад, відеоконференції чи ігри. Ці атаки відбуваються, коли зловмисник надсилає велику кількість UDP-пакетів до цілі, через що сервер не може відповідати на законні запити.

#2. ICMP флуд-атаки

Атаки flood за протоколом контрольних повідомлень Інтернету (ICMP) – це тип DoS-атаки, яка надсилає надмірну кількість пакетів ехо-запиту ICMP до мережі, що призводить до перевантаження мережі та втрати пропускної здатності мережі, що призводить до затримки часу відповіді для інших користувачів. Це також може призвести до повного збою мережі/сервісу, що атакується.

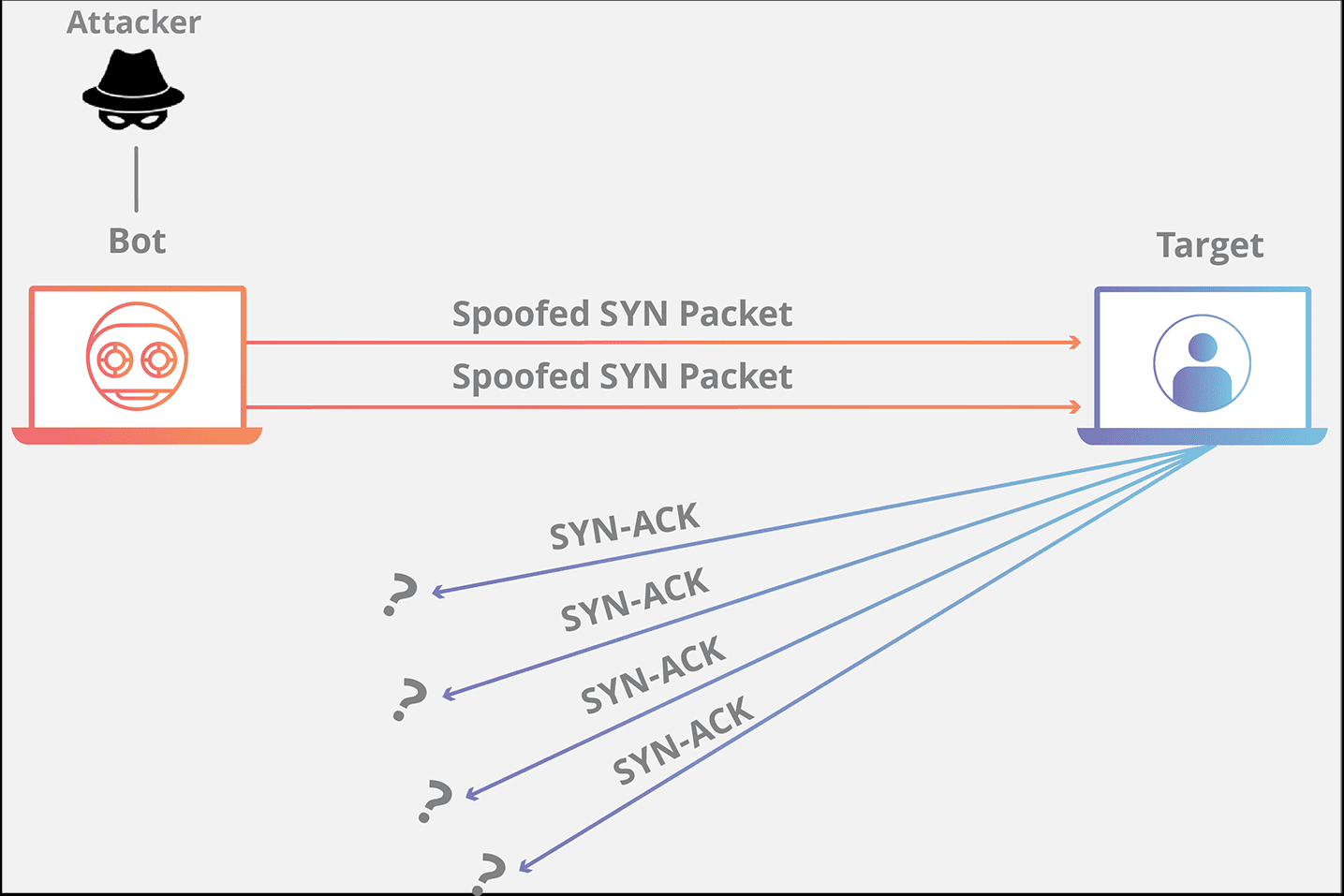

#3. SYN флуд-атаки

Джерело зображення: Cloudflare

Джерело зображення: Cloudflare

Цей вид нападу можна пояснити офіціантом в ресторані. Коли клієнт робить замовлення, офіціант доставляє замовлення на кухню, а потім кухня виконує замовлення клієнта, і клієнт обслуговується в ідеальному сценарії.

Під час атаки SYN flood один клієнт продовжує розміщувати замовлення за замовленням лише після отримання будь-якого зі своїх попередніх замовлень, доки кухня не буде занадто перевантажена такою кількістю замовлень і не зможе виконати замовлення інших. Атака SYN flood використовує слабкі місця в TCP-з’єднанні.

Зловмисник надсилає кілька запитів SYN, але не відповідає на жодну з відповідей SYN-ACK, змушуючи хост безперервно чекати відповіді від запиту, зв’язуючи ресурси, доки хост не зможе надіслати запит порядку.

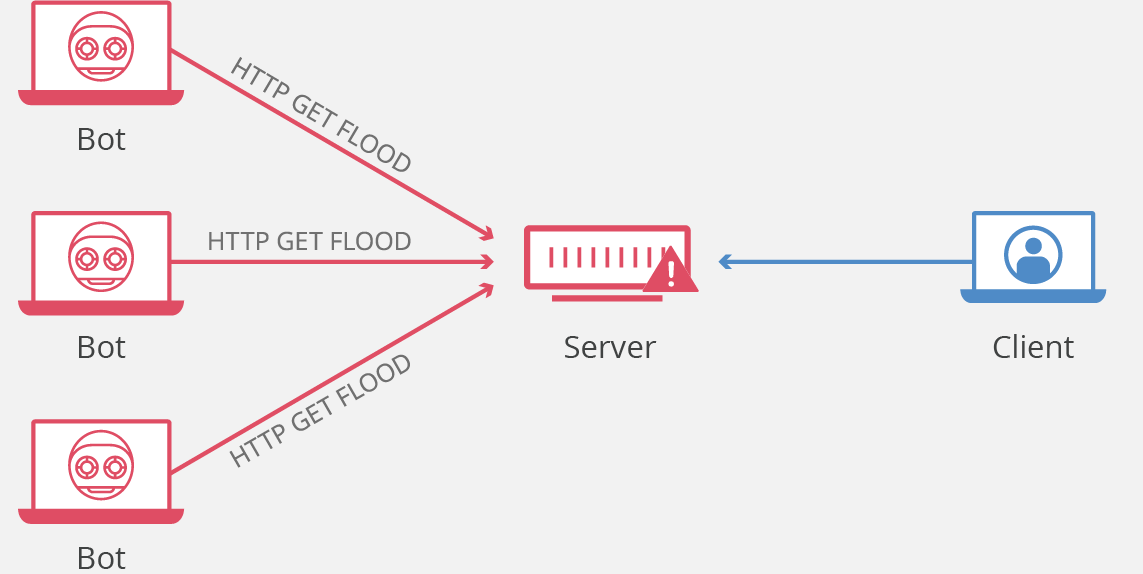

#4. Атаки HTTP flood

Джерело зображення: Cloudflare

Джерело зображення: Cloudflare

Одним із найпоширеніших і найпростіших методів цієї атаки є атака HTTP flood, яка здійснюється шляхом надсилання кількох HTTP-запитів на сервер з іншої IP-адреси. Метою цих атак є споживання потужності сервера, пропускної здатності мережі та пам’яті легітимними запитами, що робить його недоступним для реального трафіку користувачів.

#5. Атака Slowloris

Атака slowloris здійснюється шляхом встановлення кількох часткових запитів до цілі, утримання сервера відкритим для з’єднання, очікування повного запиту, який ніколи не надсилається, переповнення максимально дозволеного з’єднання та призведення до відмови в обслуговуванні для інших користувачів .

Інші атаки включають пінг смерті POD, посилення, краплеподібну атаку, атаку фрагментації IP-адреси та атаку затоплення тощо. Мета цієї атаки — перевантажити службу/сервер, обмеживши його можливість обробляти законні запити від законних користувачів.

Чому відбуваються DoS-атаки?

На відміну від інших атак, які зосереджені на отриманні даних із сервера, DoS-зловмисник прагне перешкодити серверу, використовуючи його ресурси, через що він не реагує на законні запити користувачів.

Завдяки більшому технологічному прогресу все більше компаній обслуговують клієнтів за допомогою хмари через Інтернет. Для того, щоб підприємства могли підтримувати перевагу на сучасному ринковому просторі, їм майже неодмінно бути присутніми в Інтернеті. З іншого боку, конкуренти можуть використовувати DDoS-атаки, щоб дискредитувати своїх конкурентів, закриваючи їхні служби, що робить їх ненадійними.

DoS-атаки також можуть використовуватися зловмисниками як програми-вимагачі. Переповнення бізнес-сервера нерелевантними запитами та просіння компанії сплатити викуп, перш ніж вони припинять свої атаки та зроблять сервер доступним для законних користувачів.

Деякі групи також націлилися на платформи, які не погоджуються з їхніми ідеологіями з політичних чи соціальних причин. Загалом DoS-атаки не мають дозволу на втручання в дані на сервері; скоріше, вони можуть лише вимкнути сервер, щоб його не використовували інші користувачі.

Пом’якшення атак DoS/DDoS

Знаючи, що існує ймовірність нападу, компанії повинні переконатися, що вони вживають заходів, щоб гарантувати, що їхні системи/сервери не будуть легко вразливими до цієї атаки, не вступаючи в боротьбу. Ось деякі заходи, які компанії можуть вжити, щоб забезпечити їх безпеку.

Слідкуйте за трафіком

Розуміння вашого мережевого трафіку може зіграти величезну роль у пом’якшенні атак DoS. Кожен сервер має шаблон трафіку, який він отримує. Раптовий сплеск на високому рівні, далеко від звичайного трафіку, вказує на наявність нерегулярності, яка також може бути DoS-атакою. Розуміння трафіку може допомогти вам швидко діяти в таких випадках.

Обмеження швидкості

Обмежуючи кількість запитів, які можна надіслати на сервер/мережу протягом певного часу, можна пом’якшити DoS-атаки. Зловмисники зазвичай надсилають кілька запитів одночасно, щоб переповнити сервер. З обмеженням швидкості, коли дозволена кількість запитів надходить протягом певного періоду часу, сервер автоматично відкладає надлишковий запит, що ускладнює для зловмисника DoS переповнення сервера.

Розподілений сервер

Наявність розподіленого сервера в іншому регіоні є найкращою глобальною практикою. Це також допомагає пом’якшити атаки DoS. Якщо зловмисник здійснить успішну атаку на сервер, інші корпоративні сервери не вплинуть на це й зможуть обслуговувати законні запити. Використання мережі доставки вмісту для кешування серверів у різних місцях поблизу користувачів також служить рівнем запобігання атак DoS.

Підготуйте план DoS/DDoS-атаки

Бути підготовленим до будь-якої форми атаки є ключем до зменшення кількості шкоди, яку може завдати атака. Кожна команда безпеки повинна мати покроковий дієвий план щодо того, що робити в разі виникнення інциденту, щоб уникнути пошуку рішень у атаці. План має включати, що робити, до кого звертатися, як виконувати законні запити тощо.

Моніторинг вашої системи

Постійний моніторинг сервера на наявність будь-яких аномалій дуже важливий для загальної безпеки. Моніторинг у реальному часі допомагає легко вчасно виявляти атаки та усувати їх до того, як вони посиляться. Це також допомагає команді знати, від чого походить регулярний і ненормальний трафік. Моніторинг також допомагає легко блокувати IP-адреси, які надсилають зловмисні запити.

Іншим засобом пом’якшення атак DoS/DDoS є використання інструментів брандмауера веб-додатків і систем моніторингу, створених для швидкого виявлення та запобігання виникненню успішної атаки. Ці інструменти автоматизовані для виконання цієї функції та можуть забезпечити повну безпеку в реальному часі.

Сукурі

Сукурі це брандмауер веб-додатків (WAF) і система запобігання вторгнень (IPS) для веб-сайтів. Sucuri блокує будь-яку форму DoS-атаки, націлену на рівні 3, 4 і 7 моделі OSI. Деякі з його ключових функцій включають службу проксі, захист від DDoS і швидке сканування.

Cloudflare

Cloudflare є одним із найбільш високо оцінених інструментів пом’якшення DDoS. Cloudflare також пропонує мережі доставки контенту CDN, а також три рівні захисту, захист веб-сайту від DDoS (L7), захист від DDoS додатків (L4) і захист мережі від DDoS (L3).

Імперва

Імперва WAF — це проксі-сервер, який фільтрує весь вхідний трафік і гарантує його безпеку перед тим, як передавати його на веб-сервер. Служба проксі, виправлення безпеки та постійна доступність сайту є одними з ключових функцій Imperva WAF.

Стек WAF

Стек WAF простий у налаштуванні та допомагає з точною ідентифікацією загроз. Stack WAF забезпечує захист програм, включаючи веб-сайти, API та продукти SaaS, захист вмісту та захист від DDoS-атак на рівні програми.

AWS Shield

AWS Shield відстежує трафік у режимі реального часу, переглядаючи дані про потік, щоб виявити підозрілий трафік. Він також використовує фільтрацію пакетів і пріоритезацію трафіку, щоб допомогти контролювати трафік через сервер. Варто зазначити, що щит AWS доступний лише в середовищі AWS.

Ми розглянули деякі практики, які можуть допомогти пом’якшити успішну атаку DoD/DDoS на сервер. Важливо зауважити, що жодні ознаки загроз/відмов не слід відкидати без належного поводження з ними

DoS проти DDoS атак

DoS і DDoS на поверхневому рівні дуже схожі. У цьому розділі ми розглянемо деякі помітні відмінності, які відрізняють їх один від одного.

ПараметрDoSDDoSTrafficDoS походить з одного джерела. Таким чином, обсяг трафіку, який він може генерувати, відносно низький порівняно з DDoSDDoS-атакою, яка використовує кілька ботів/систем, що означає, що вона може викликати великий обсяг трафіку з різних джерел одночасно та швидко переповнювати сервер Джерело Одна система/ботКілька систем/бот одночасно Атаки timeMitigationDoS легше виявити та припинити, оскільки вони походять з одного джерела. DDoS-атаки мають кілька джерел, що ускладнює ідентифікацію джерел усіх цілей і припинення атаки. Складність. Легше виконати. Потрібні значні ресурси та трохи технічних знань. Швидкість, повільна порівняно з Атаки DDoSDDoS дуже швидкі. Вплив. Обмежений вплив. Надзвичайний вплив на систему/сервер

Нижня лінія

Організації повинні гарантувати, що безпека їхньої системи є пріоритетною в кожному випадку; порушення/перерва в роботі послуг може призвести до потенційної втрати довіри з боку користувачів. Усі атаки DoS та DDoS є незаконними та шкідливими для цільової системи. Тому слід серйозно ставитися до всіх заходів для забезпечення виявлення та боротьби з цими атаками.

Ви також можете дослідити найпопулярніший хмарний захист від DDoS для малих і корпоративних веб-сайтів.