Оцініть недоліки безпеки свого центру обробки даних раніше, ніж це зроблять зловмисники!

Однією з багатьох новин, які ми чуємо в нинішню цифрову еру, є кібератака. Це заважає бізнесу, шкодить репутації та викликає паніку у кінцевих користувачів.

Як переконатися, що ваша мережева інфраструктура здатна пом’якшувати кібератаки?

Минули ті часи, коли ви покладалися на результати щорічних або квартальних тестів на проникнення. У нинішню епоху вам потрібна автоматизована симуляція атак зловмисників (BAS), постійне сканування активів і, звичайно, захист.

Завдяки наведеним нижче інструментам, які дозволяють імітувати реальну атаку на ваш центр обробки даних, щоб ви могли переглянути результати та вжити заходів. Найкраще – це деякі інструменти, які дозволяють автоматизувати дії.

Готові підготуватися до гіршого?

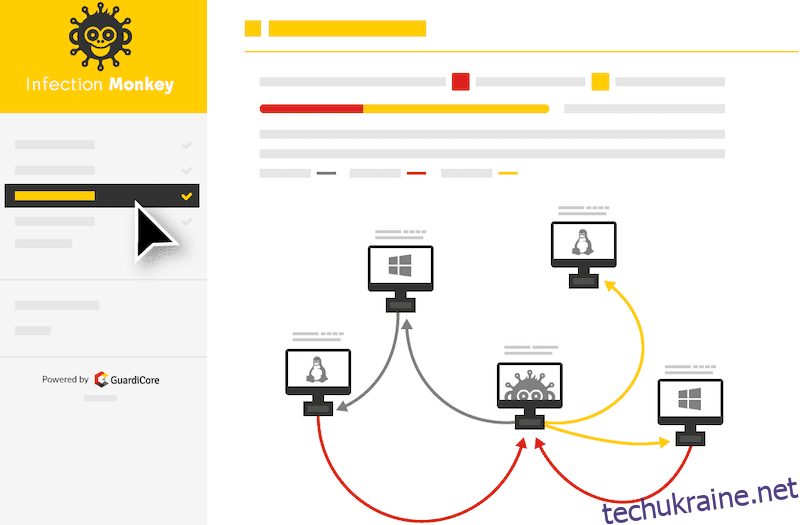

Інфекційна мавпа

Ви запускаєте свою програму в хмарі? використання Інфекційна мавпа щоб перевірити вашу інфраструктуру, яка працює в Google Cloud, AWS, Azure або локально.

Infection Monkey — це інструмент із відкритим вихідним кодом, який можна встановити на Windows, Debian і Docker.

Ви можете запустити автоматичну симуляцію атаки для крадіжки облікових даних, неправильної конфігурації, скомпрометованих активів тощо. Деякі функції, які варто згадати.

- Ненав’язливе моделювання атак, тому воно не впливає на роботу вашої мережі.

- Вичерпний аудиторський звіт із дієвими рекомендаціями щодо зміцнення веб-серверів або іншої інфраструктури

- Низьке використання ЦП і пам’яті

- Візуалізуйте мережу та карту зловмисників

Якщо ви a CISO або від команди безпеки, то вам сподобається звіт. Це БЕЗКОШТОВНО, тож спробуйте вже сьогодні.

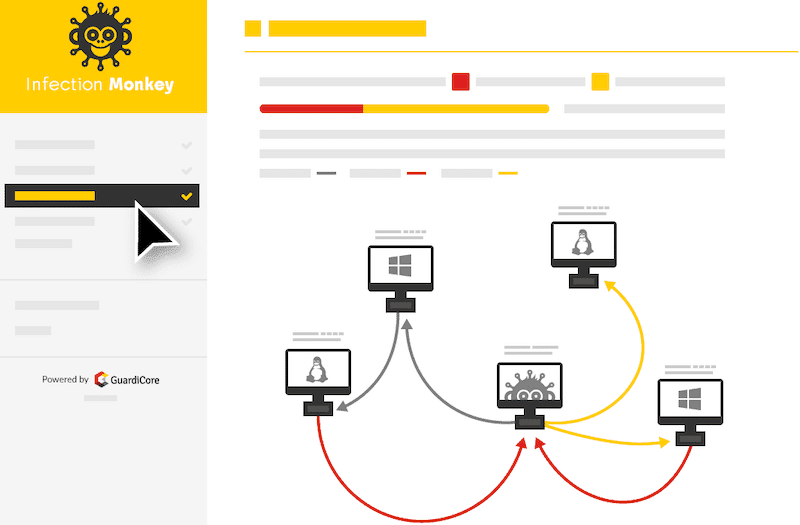

NeSSi2

NeSSi2 є відкритим вихідним кодом на базі JIAC. NeSSi розшифровується як Network Security Simulator, тому ви можете здогадатися, що він робить. Він зосереджений головним чином на тестуванні алгоритмів виявлення вторгнень, аналізі мережі, автоматизованих атак на основі профілів тощо.

Для налаштування та роботи потрібні Java SE 7 і MySQL.

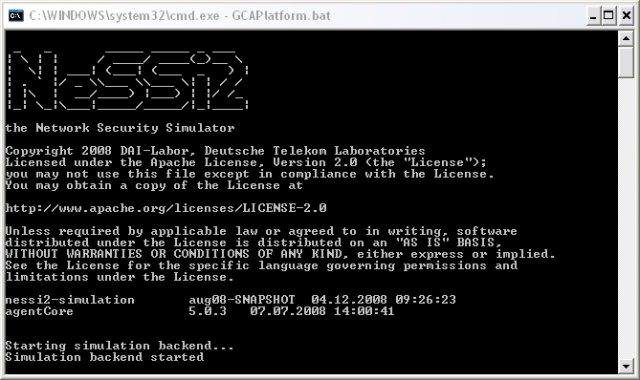

КАЛЬДЕРА

Інструмент емуляції супротивника. КАЛЬДЕРА підтримує лише мережу Windows Domain.

Він використовує модель ATT&CK для перевірки та повторення поведінки.

Крім того, ви також можете спробувати Метта від Uber.

Передбачити

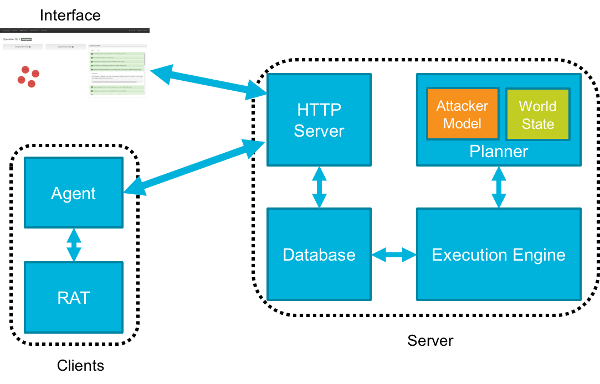

securiCAD від foreseeti дозволяє віртуально атакувати вашу інфраструктуру, щоб оцінити й керувати ризиками. Він працює в трьох простих концепціях.

- Створіть модель – додайте все (сервер, маршрутизатор, брандмауер, служби тощо), які ви хочете перевірити

- Симулюйте атаку, щоб дізнатися, чи зламається ваша система

- Звіт про ризики – на основі даних моделювання буде створено практичний звіт, який можна застосувати для зниження загального ризику

securiCAD — це корпоративне рішення, яке має видання спільноти з обмеженими функціями. Варто спробувати, щоб побачити, як це працює.

AttackIQ

AttackIQ є однією з популярних масштабованих платформ перевірки безпеки для посилення безпеки вашого центру обробки даних. Це наступально-оборонна система, яка допомагає інженерам безпеки виконувати вправи, можливості червоної команди.

Платформа інтегрована з життєво важливою структурою – MITER ATT&CK. Деякі інші функції є.

- Завдяки дослідницькій групі AttackIQ і лідеру галузі безпеки

- Налаштуйте сценарій атаки, щоб імітувати реальні загрози

- Автоматизуйте атаки та отримуйте постійний звіт про стан безпеки

- Легкі засоби

- Працює на основній операційній системі та добре інтегрується з існуючою інфраструктурою

Вони пропонують двотижневу БЕЗКОШТОВНУ пробну версію, щоб спробувати свою платформу. Спробуйте побачити, наскільки добре ваша інфраструктура.

КОСА

Дізнайтеся, де знаходиться ваша організація щодо ризиків безпеки. Коса Платформа отримала потужний і простий у використанні робочий процес для створення та запуску кампанії реальних кіберзагроз. За допомогою даних ви можете аналізувати свої кінцеві точки безпеки в режимі реального часу.

Scythe пропонується як модель SaaS або локальна. Чи є ви червоною, синьою чи фіолетовою командою – вона підходить усім.

Якщо вам цікаво навчитися діяльності червоної команди, то перегляньте це онлайн курс.

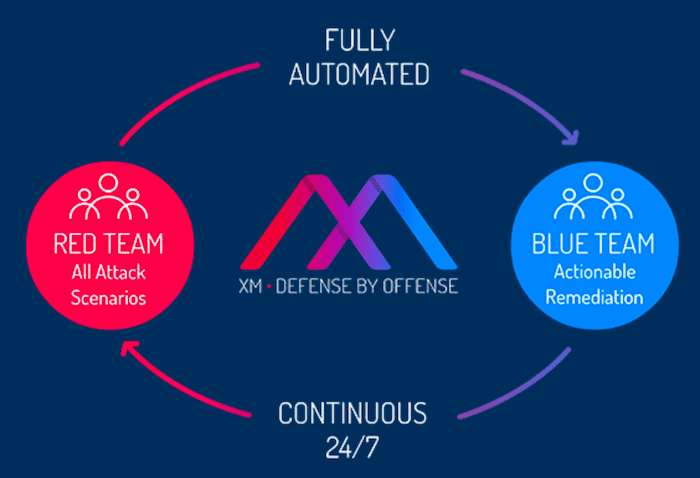

XM Cyber

XM Cyber пропонує автоматизоване розширене рішення для моделювання стійких загроз (APT). Тримайтеся попереду нападника.

Ви можете вибрати ціль для запуску та налаштування поточних атак і отримати пріоритетний звіт про виправлення — деякі основні відомості про інструмент.

- Налаштуйте сценарій атаки відповідно до потреб

- Візуалізуйте шлях атаки

- Сучасні методи атаки

- Передові практики та рекомендації щодо політики

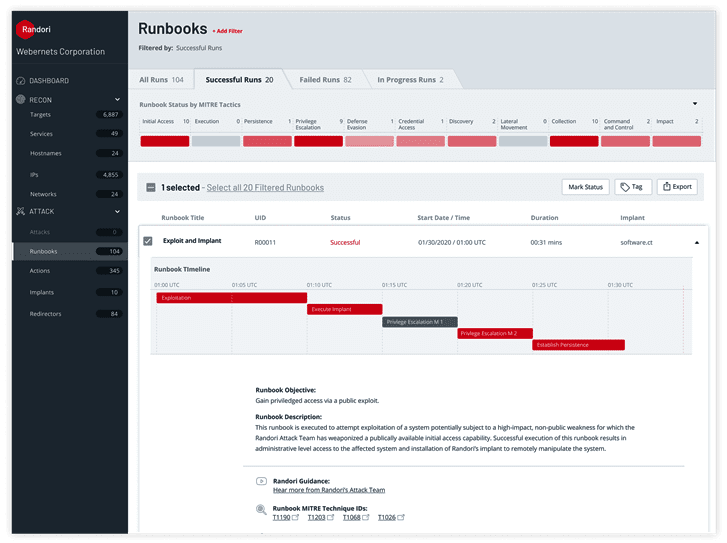

Рандорі

Рандорі це надійна автоматизована платформа red team проти кібератак для перевірки ефективності систем безпеки у запобіганні атакам. Він має здатність створювати та запускати справжні експлойти та атаки так само, як це зробив би зловмисник, але безпечним способом.

Платформа має такі переваги, як:

- Оцінка всіх рішень безпеки та виявлення слабких місць.

- Надати уявлення про те, як атака може побачити активи організації.

- Дозволяє командам імітувати справжні атаки безпечним способом на ІТ-системи організації.

- Забезпечує аналіз цілей атаки в реальному часі

- Це дозволяє перевірити захист, виявити слабкі місця та перестати вважати, що ви в безпеці.

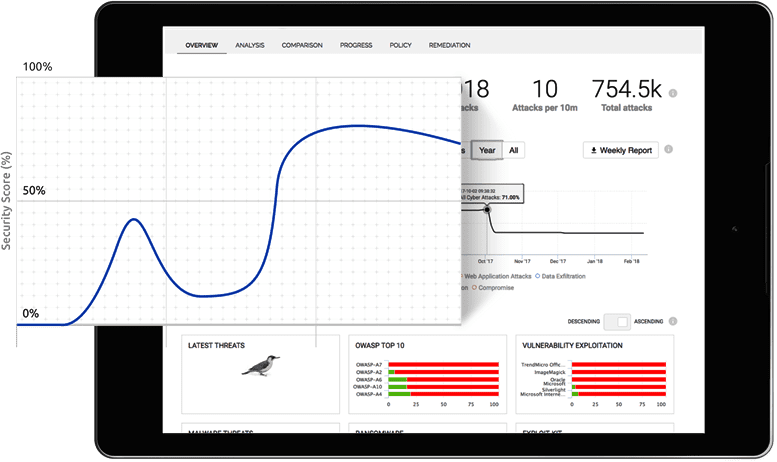

Пікус

Picus — це рішення для безпеки та управління ризиками, яке дає змогу постійно оцінювати, вимірювати та пом’якшувати вразливі місця, таким чином дозволяючи вашій організації випереджати кіберзлочинців. Завдяки інформаційній панелі, яку легко налаштувати та використовувати, Пікус Платформа симуляції порушень безпеки та атак забезпечує реальні атаки, щоб перевірити ваш захист і визначити, чи вони пропонують адекватний захист.

Він має такі переваги, як;

- Велика база даних загроз і відповідні заходи захисту

- Ідентифікація в режимі реального часу як слабких, так і сильних рівнів безпеки, що дозволяє командам швидко виявляти та усувати прогалини в безпеці.

- Точне налаштування та максимізація складних технологій безпеки

- Дозволяє швидко ідентифікувати вразливі місця, а також пропонувати оптимальні заходи пом’якшення для зменшення ризиків.

- Забезпечує бачення в режимі реального часу готовності організації до атак на безпеку та здатності усунути недоліки.

Висновок

Управління ризиками ІТ-безпеки організації є складним завданням, і я сподіваюся, що наведені вище інструменти допоможуть вам запровадити контроль світового рівня, щоб зменшити ризики. Більшість перелічених інструментів пропонують безкоштовну пробну версію, тому найкраще спробувати, щоб побачити, як вони працюють, і вибрати той, який вам подобається.