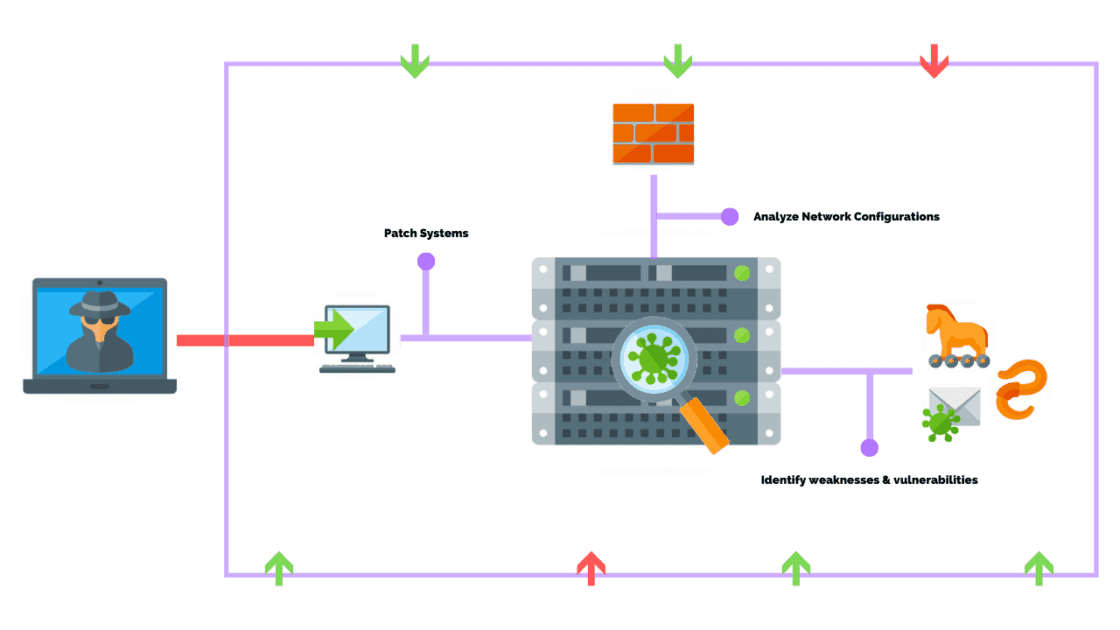

Тестування на проникнення в мережу – це санкціонована спроба злому комп’ютерної мережі чи інфраструктури з метою виявлення вразливостей і ризиків безпеки.

Зазвичай експерти з безпеки проводять тести, щоб безпечно знайти та використати слабкі місця мережі, такі як відкриті порти, незахищені дані, слабка криптографія та паролі. Тестування на проникнення також виявляє неправильні конфігурації, поганий контроль привілеїв, невиправлені операційні системи та інші вразливості системи.

В ідеалі важливо регулярно оцінювати безпеку та отримувати цілісне уявлення про всю мережу, операційні системи, програми, пристрої та інші активи.

Для цього ви можете виконати тестування проникнення внутрішньої мережі та тестування проникнення зовнішньої мережі. Це означає запуск атак з мережі організації, внутрішньої мережі або ззовні, наприклад з Інтернету, інших мереж, WI-FI та інших джерел.

Кредит зображення: Синопсис

Чому перевірка проникнення в мережу важлива?

Оцінка безпеки допомагає виявити недоліки, які зловмисники можуть використовувати та скомпрометувати мережу, інфраструктуру, дані та інші ресурси. Він перевіряє широкий спектр активів і послуг, включаючи відповідність безпеки периметра різним галузевим і стандартним нормам, а також перевірку існуючих рішень і практик безпеки.

Серед інших переваг:

- Визначте та усуньте вразливі місця безпеки, якими можуть скористатися зловмисники в мережевих компонентах, службах, конфігураціях, програмах та інших ресурсах.

- Виявлення активів із найбільшою кількістю вразливих місць, що дозволяє організації визначати їх пріоритет.

- Виявлення недоліків безпеки та потенційного впливу, якщо зловмисники використають їх.

- Допомагає організації оцінити свою мережу та інфраструктуру та, відповідно, вжити необхідних заходів для виконання вимог аудиту, а також галузевих і юридичних вимог.

- Завоювати та підтримувати довіру користувачів і клієнтів.

Тестування проникнення в мережу – зображення: Purplesec

Тестування проникнення в мережу – зображення: Purplesec

Тестування проникнення в мережу – зображення: Purplesec

Найкращі рішення для тестування проникнення в мережу

Вибір рішення для тестування на проникнення в мережу залежить від однієї організації до іншої залежно від вимог, типу інфраструктури, мети, внутрішніх навичок та інших факторів.

Оскільки ринок повний продуктів, ми склали список найкращих інструментів тестування проникнення в мережу, щоб допомогти вам звузити вибір до того, що найкраще відповідає вашим унікальним вимогам.

Intruder Vanguard

Intruder Vanguard це ефективна служба тестування на проникнення, яка дозволяє командам виявляти та усувати різні слабкі місця безпеки. Гібридний сканер уразливостей пропонує широке охоплення за підтримки висококваліфікованих спеціалістів із безпеки на вимогу.

Крім того, веб-служба забезпечує безперервну перевірку та розслідування на основі розвідувальних даних, роблячи точні оцінки та гарантуючи, що команди нічого не пропустять.

Переваги

- Дозволяє організаціям виконувати комплексне сканування інфраструктури на наявність вразливостей. Він також має автоматичне сканування, яке ви можете запланувати для виконання з бажаними інтервалами.

- Забезпечує постійний моніторинг вашої інфраструктури, дозволяючи виявляти та швидко реагувати на всі загрози, включаючи вразливості нульового дня. Сервіс підтримується досвідченими професіоналами зі зловмисників, які швидко реагують на будь-який виявлений ризик.

- Чудові та досвідчені спеціалісти з безпеки на вимогу, щоб реагувати, коли внутрішні команди не можуть адекватно відреагувати на загрозу.

- Включає ручну перевірку вразливості для виявлення та видалення повідомлених загроз, які не можуть бути використані або є помилковими.

- Легко інтегрується з такими інструментами продуктивності, як Microsoft Teams, Slack та іншими.

Потрібне вдосконалення фільтрації виявлених вразливостей. Йому не вистачає можливості вибору та вирішення окремої вразливості. Було б чудово усунути вразливість і підтвердити виправлення без повторного запуску всього тесту.

Сканування може зайняти багато часу, а також уповільнити деякі машини під час тесту. Він не має можливості призупинити та відновити сканування, що може бути корисним, коли сервери перевантажені.

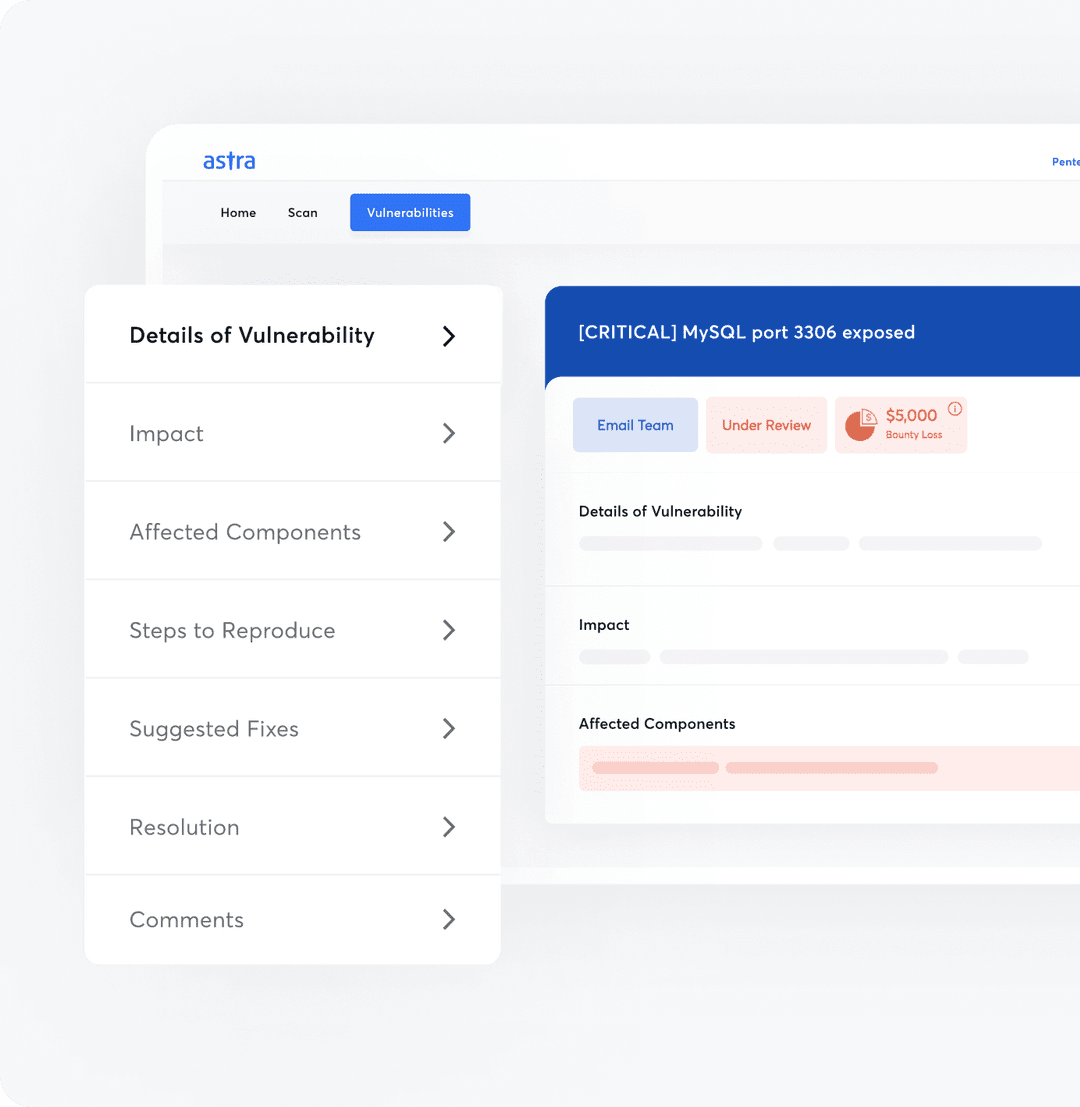

Астра Пентест

Астра Пентест це інтелектуальний сканер уразливостей, який підтримується висококваліфікованими експертами з безпеки. Чудовий інструмент, який дає змогу виявляти та усунути вразливості, надаючи повне охоплення та покроковий посібник із усунення виявлених слабких місць безпеки.

Крім того, він має зручну інформаційну панель керування, яка дозволяє групам безпеки, CXO, експертам з безпеки Astra та іншим зацікавленим сторонам безперебійно співпрацювати.

Деталі вразливості Astra Pentest Зображення: Астра

Деталі вразливості Astra Pentest Зображення: Астра

Деталі вразливості Astra Pentest Зображення: Астра

Переваги

- Чіткі та дієві покрокові інструкції щодо усунення загроз, виявлених у вашій ІТ-інфраструктурі.

- Зручна інформаційна панель CXO, яка дає змогу відстежувати хід сканування, визначати пріоритети та швидше усувати критичні вразливості.

- Інтелектуальний сканер використовує історичні дані пентесту, щоб створити профіль, який відповідає вашому унікальному ІТ-середовищу та загрозам.

- У режимі реального часу та чудова підтримка висококваліфікованих експертів із безпеки.

- Він забезпечує автоматизоване та ручне сканування вразливостей, одночасно дозволяючи сканувати периметр мережі та повторно запускати тести, щоб переконатися, що ви усунули вразливості належним чином.

- Забезпечує безперервне та інтелектуальне сканування та має механізм безпеки, що постійно розвивається на основі нових CVE та хаків

- Надає визнаний у галузі та надійний сертифікат, що дає змогу легко відповідати GDPR, HIPAA ISO 27001, SOC2 та іншим вимогам відповідності.

Комплексне сканування може зайняти багато часу, і це може призвести до затримки деяких важливих служб в організації. Іноді можуть виникати хибні спрацьовування, і це потребує більше часу для перевірки вручну.

Він не підтримує експорт звіту для окремої вразливості. Хоча це не така велика проблема, було б добре інтегрувати Astra з популярними інструментами обміну миттєвими повідомленнями, такими як Telegram, Teams, Slack та іншими, а не просто електронною поштою.

Захист цілі

Захист цілі це розширений інструмент для перевірки проникнення в мережу та інфраструктуру, який пропонує як автоматичне сканування, так і людське розуміння.

Переваги

- Забезпечує комплексне сканування вразливостей безпеки, щоб допомогти вам посилити вашу безпеку. Під час навчань тестувальники проникнення Target Defense часто імітують авторизовані атаки, використовуючи технології та інструменти, подібні до тих, які використовують справжні зловмисники.

- Внутрішнє та зовнішнє тестування на проникнення, щоб надати командам безпеки повну видимість усіх вразливостей

- Має гнучкі плани оплати з конкурентоспроможними цінами, що робить його придатним для організацій будь-якого розміру

- Має сучасну, просту у користуванні інформаційну панель, яка дозволяє командам визначати пріоритети сканування та усунення вразливостей.

- Забезпечує постійне автоматизоване сканування, необхідне для швидкого виявлення та усунення будь-якої виявленої вразливості.

Комплексна платформа тестування на проникнення допомагає командам безпеки виявляти та виправляти широкий спектр недоліків безпеки до того, як справжні зловмисники їх знайдуть і використають.

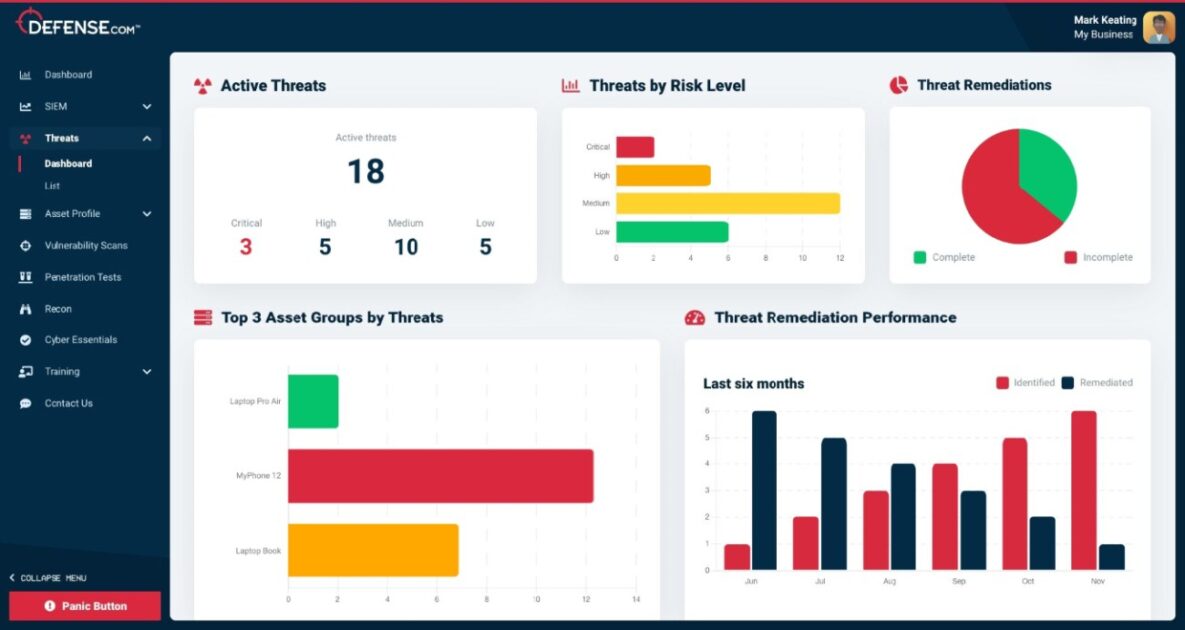

Defensecom

Зображення інформаційної панелі загроз Pentest Defensecom: Defensecom

Зображення інформаційної панелі загроз Pentest Defensecom: Defensecom

Defensecom це комплексна платформа тестування проникнення в мережу, яка дає змогу виконувати сканування вразливостей інфраструктури, мереж, хмари, програм та інших ресурсів. Комплексне рішення pentest поєднує різні пакети тестування, і ви можете налаштувати його відповідно до своїх поточних потреб.

Переваги

- Дозволяє запускати імітацію фішингових атак і визначати потреби співробітників у навчанні безпеки.

- Допомога у виправленні у разі виявлення вразливостей безпеки.

- Детальний звіт про оцінку, включаючи перелік критичних загроз програмного та апаратного забезпечення.

- Дієві звіти та деталі для кожної виявленої вразливості.

- Пріоритезація загроз, моніторинг журналів і дані в реальному часі для покращення керування вразливістю.

- Відмінна підтримка від висококваліфікованих, досвідчених експертів з безпеки Defensecom.

Ви можете вибрати конкретні тести для інфраструктури, програм, автентифікації, Office 365 або інших окремих служб чи ресурсів. Крім того, ви можете вибрати цільове тестування на проникнення, яке є вичерпним тестуванням на проникнення, націленим на організацію. Це передбачає запуск різних імітованих атак на мережу та інфраструктуру організації.

vPenTest

vPenTest це ефективне, багатофункціональне та доступне автоматизоване рішення для тестування на проникнення, яке виконує різні хакерські дії в мережі організації.

Щоб продемонструвати, що зробив би справжній зловмисник, vPenTest використовує виявлені вразливості. Наприклад, тестувальники можуть використовувати масштабований інструмент для проведення атак типу «людина посередині», пошуку незахищених конфіденційних даних, злому паролів, видавання себе за користувачів або використання інших виявлених недоліків безпеки.

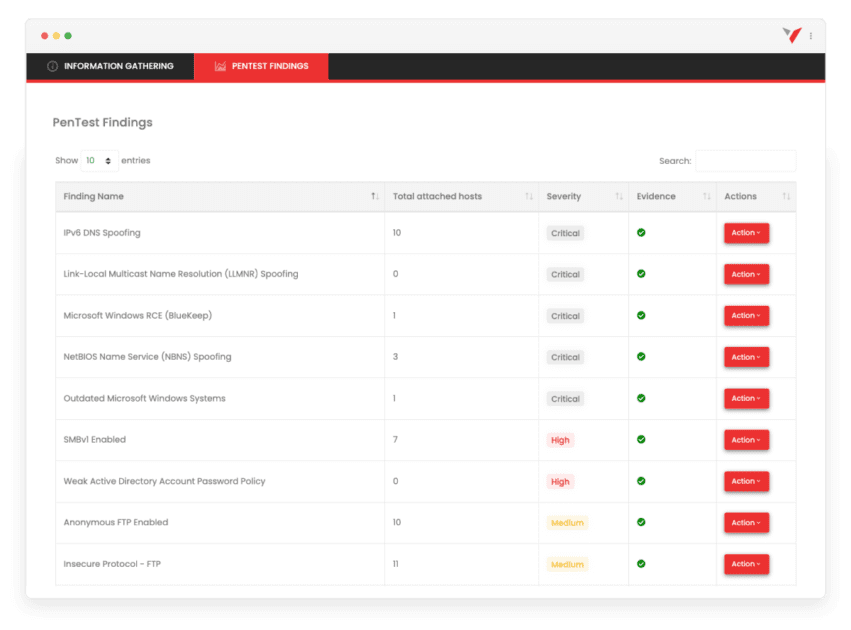

Звіт про тестування проникнення в мережу vPenTest – зображення: Вонахі

Звіт про тестування проникнення в мережу vPenTest – зображення: Вонахі

Звіт про тестування проникнення в мережу vPenTest – зображення: Вонахі

Переваги vPenTest

- Ефективний, швидший і послідовний інструмент тестування на проникнення, заснований на фірмовій структурі, що постійно розвивається.

- Забезпечує доступний і всебічний тест на проникнення з детальними звітами, які можна застосувати.

- Гнучкий щомісячний або на вимогу планування для внутрішнього або зовнішнього тестування на проникнення в мережу.

- Дозволяє відстежувати хід сканування вразливостей і сповіщення в режимі реального часу.

- Проводьте симуляції до і після зламів у мережі або поза нею.

- Чіткі детальні звіти про оцінку з покроковими інструкціями щодо усунення виявлених вразливостей.

- Дозволяє сегментоване тестування на проникнення для оцінки безпеки та ефективності ізольованих чутливих мереж.

Хоча платформа задовольняє майже всі потреби тестування на проникнення для всіх видів бізнесу, деяким досвідченим користувачам може знадобитися вирішення деяких проблем.

Сповіщення надходять переважно електронною поштою. Це може бути зручнішим, якщо платформа з іншими інструментами миттєвого бізнесу, такими як Slack і Teams.

Інформаційна панель проста і зручна у використанні для всіх, включаючи користувачів із середніми технічними навичками. Однак у ньому відсутні деякі розширені параметри налаштування, які кваліфіковані адміністратори хотіли б використовувати, щоб адаптувати сканування відповідно до своїх унікальних або складних ІТ-середовищ.

BreachLock

BreachLock – це комплексна служба сканування вразливостей, яка поєднує в собі AI та людську думку. Масштабована служба тестування на проникнення доступна як Тестування пера як послуга (PTaaS).

Інструмент поєднує в собі автоматизацію, хакерів-людей і штучний інтелект, щоб забезпечити комплексну та точну послугу тестування на проникнення.

Тестування на проникнення як послуга (PTaaS) дає змогу організаціям швидко та економічно ефективно виконувати розширене сканування вразливостей і перевіряти свої вимоги безпеки та відповідності вимогам.

Переваги

- Можливість масштабування за допомогою рентабельної підписки за запитом або річної підписки.

- Дозволяє тестувальникам відстежувати хід сканування в режимі онлайн, а також отримувати результати в реальному часі

- Організації також можуть вибирати між постійним або одноразовим тестуванням на проникнення.

- Це проста у використанні та чудова платформа для покращення ІТ-безпеки вашої організації.

- Доброзичлива та досвідчена команда підтримки, яка може допомогти в налаштуванні, а також у вирішенні виявлених вразливостей.

- BreachLock дозволяє організаціям отримати цінну інформацію щодо їх безпеки та вразливостей. Інструмент Pentest допомагає їм вирішувати проблеми, запобігати потенційним загрозам і дотримуватися вимог HIPAA, PCI DSS, GDPR, SOC 2 та інших нормативних вимог.

Автоматизація деяких тестів для деяких активів може призвести до деяких проблем. Однак після виявлення експерти Breachlock можуть вирішити їх. Необхідно надати додаткові параметри для завантаження звітів про вразливості сканування.

Тести супроводжуються безкоштовним скануванням вразливостей. Однак ви можете запускати його лише раз на місяць. Вартість кількох ліцензій може бути високою.

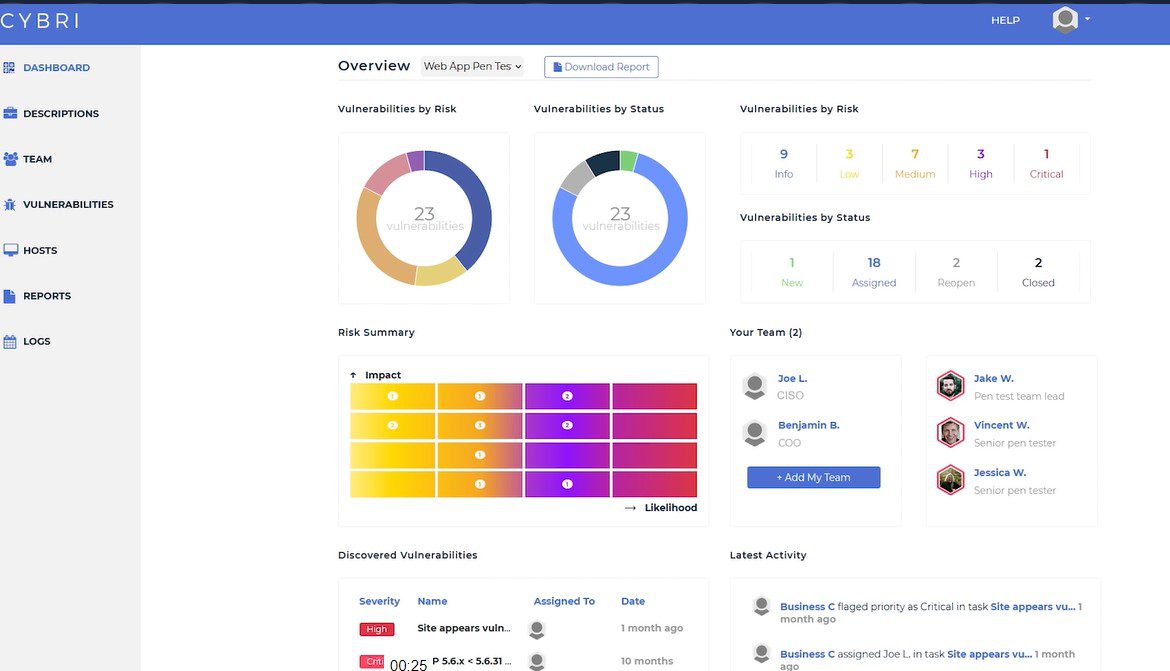

CYBRI

CYBRI Платформа тестування на проникнення в мережу — це ефективне рішення для пентесту мережі та інфраструктури, яке сканує широкий спектр активів.

Тестування проникнення в мережу CYBRI – зображення: CYBRI

Тестування проникнення в мережу CYBRI – зображення: CYBRI

Тестування проникнення в мережу CYBRI – зображення: CYBRI

Переваги

- Рішення для тестування проникнення в мережу та інфраструктуру за запитом, яке проводять члени червоної команди CYBRI. Окрім планів на вимогу, організації можуть підписатися на річні плани або збільшити частоту пентестів, щоб забезпечити регулярні оцінки та можливості виявити нові загрози.

- Здійснює виявлення, щоб забезпечити охоплення всіх активів і ресурсів за допомогою найбільш відповідної команди.

- Після виявлення недоліку червона команда CYBRI використовує платформу для швидкої та безперебійної співпраці з командами вашої організації щодо вирішення проблем.

- Чіткий, легкий для розуміння звіт для кожного виконаного тесту, яким можна поділитися.

- Перескануйте мережу та інфраструктуру після усунення виявлених проблем.

Окрім мережі та протоколів безпеки, платформа PTaaS (тестування на проникнення як послуга) перевіряє всі інші активи, включаючи загальні конфігурації безпеки, оновлення та виправлення операційних систем, веб-сервери, програми та інші компоненти.

Packetlabs

Packetlabs це потужний інструмент для перевірки проникнення в мережу та інфраструктуру, який точно виявляє вразливі місця безпеки у вашому середовищі. Він забезпечує комплексне рішення безпеки, що поєднує тестування на проникнення в інфраструктуру та тест на проникнення на основі цілей (OBPT). Після сканування ви отримуєте докладні звіти, які дозволяють усунути недоліки та захистити ваше середовище.

Переваги

- Забезпечує тестування проникнення в інфраструктуру, яке оцінює ІТ та мережеві системи для виявлення вразливостей безпеки.

- Перевіряє вразливі місця автентифікації, такі як слабкі паролі та політики

- Перевірте безпеку всіх важливих і конфіденційних даних і ресурсів, одночасно перевіряючи потенційний вплив несанкціонованого доступу до незахищених активів

- Виконуйте сканування вразливостей для мережевих систем, включаючи застарілі порти та протоколи, які зловмисники використовують для отримання несанкціонованого доступу та привілеїв.

- Перевірте наявність незахищених конфігурацій у мережевій інфраструктурі, хмарі, програмах та інших ресурсах.

Було б чудово мати можливість запланувати виконання ресурсомісткого сканування після робочого часу. Необхідно оновити клієнта про дії сканування та обсяг мережевих активів.

Основні характеристики інструменту тестування на проникнення

Інструменти тестування проникнення в мережу, доступні на ринку, відрізняються функціями, вартістю, підтримкою та іншими факторами. З іншого боку, організації потребують певних функцій, щоб відповідати своїм унікальним вимогам і цілям.

Тим не менш, є деякі основні функції, на які вам слід звернути увагу в рішенні для тестування проникнення в мережу. Окрім доступності, масштабованості, простоти використання та чудової підтримки, інші фактори, які слід враховувати, включають:

- Можливість проведення внутрішнього та зовнішнього тестування на проникнення

- Служба сканування вразливостей на вимогу.

- Надайте звіти про сканування вразливостей, бажано дієві результати з покроковими інструкціями щодо вирішення проблем.

- Постачальники, які можуть надати професійну підтримку на вимогу для вирішення проблем, які не можуть вирішити власні команди.

- Моніторинг активності сканування вразливостей у реальному часі, звітування та аналіз.

- Продукт, який пропонує автоматизоване та ручне тестування на проникнення та повне покриття.

Як працює тестування на проникнення?

Під час тестування на проникнення в мережу експерт з безпеки або етичний хакер сканує ІТ-інфраструктуру на наявність недоліків у безпеці, якими скористався б справжній зловмисник і отримав би несанкціонований доступ. Виявивши їх, етичний хакер може імітувати атаки, щоб з’ясувати вплив такого реального порушення. Після цього експерт формує звіт про оцінку.

Тестування на проникнення в мережу може проводитися внутрішньою командою або командою зовнішнього постачальника послуг. Однак у більшості випадків обидві команди співпрацюють під час проведення тестів, а зовнішні експерти можуть надати покрокові процедури виправлення, якщо це необхідно.

Крім того, організація може аутсорсувати всю послугу, особливо якщо внутрішня команда безпеки не має достатнього досвіду у виявленні та усуненні сучасних загроз.

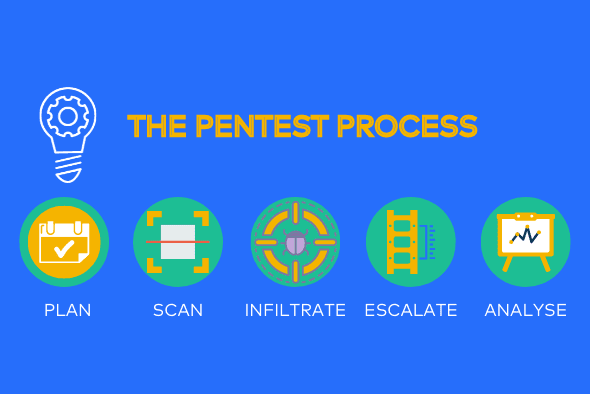

Етапи тестування на проникнення в мережу

Етапи та методи виконання тестів на проникнення в мережу можуть відрізнятися від однієї організації до іншої. Однак нижче наведено деякі з поширених дій тестування на проникнення в мережу.

Кредит зображення: getastra.com

- Планування: це передбачає встановлення обсягу та мети тестування на проникнення, платформи для використання, активів для тестування, показників успіху тощо. Це також включає в себе призначення команди чи окремої особи діяти як етичний хакер або хакер.

- Визначте активи, операційні системи, програми та інші ресурси з відомими вразливими місцями.

- На етапі тестування внутрішні або зовнішні етичні хакери запускають різні імітовані атаки, використовуючи різні методи.

- Залежно від плану команда безпеки організації намагатиметься стримувати загрозу, зупиняючи її та досліджуючи причину, вважаючи, що це справжня атака. Це трапляється, якщо вони не знають, що це пентест, але це хороший спосіб також перевірити відповідь у разі реального інциденту. Навіть якби вони були в курсі, команда безпеки все одно намагалася б стримати атаку, щоб перевірити, що вони можуть зробити в разі справжньої атаки.

- Після цього йде документація, яка показує, де є слабкі місця та кроки, які необхідно вжити для їх усунення та запобігання майбутнім атакам. Звіт включає вплив, якби справжні зловмисники скористалися недоліками.

- Усуньте всі виявлені вразливості безпеки. Деякі експерти з безпеки можуть навіть надати інструкції щодо вирішення проблем і покращення загальної безпеки.

- Організація може провести ще один тест після усунення вразливостей, щоб переконатися, що вони усунули недоліки.

Незважаючи на переваги тестування на проникнення в мережу, командам слід бути обережними. Інакше погано сплановане та проведене тестування може завдати реальної шкоди цільовим активам, таким як сервери, і призвести до непотрібних простоїв.

Висновок

Тестування на проникнення в мережу дає змогу ІТ-командам виявляти та усунути вразливі місця в безпеці до того, як справжні зловмисники знайдуть і скористаються ними. Типове тестування на проникнення в мережу передбачає імітацію реальних атак для оцінки безпеки інфраструктури організації.

Виконуючи регулярне сканування вразливостей, організації можуть постійно покращувати рівень безпеки та захищатися від поточних і нових загроз.

Далі ознайомтеся з преміальним програмним забезпеченням для тестування на проникнення для веб-додатків.