Програмне забезпечення NAC проводить оцінку безпеки підключених пристроїв.

Уявіть, що ви охороняєте вхід на модну вечірку. У вас є список VIP-персон, і ваша робота полягає в тому, щоб у нього потрапили лише вони.

Тепер ви можете зробити це вручну, як старовинний вишибала з буфером обміну та списком гостей😅.

Ось чому вам потрібне автоматизоване програмне забезпечення, щоб зробити все це легко.

Програмне забезпечення NAC схоже на те, що Flash є вашим помічником.

Він блискавично перевіряє пристрої, переконуючись, що проходять лише запрошені гаджети. Більше ніяких повільних і ручних перевірок, які змушують вас почуватися лінивцем.

Ось короткий опис найкращого програмного забезпечення для контролю доступу до мережі (NAC), про яке я розповім нижче.

програмне забезпечення

Помітні особливості

Посилання

Іванті НАК

Розширена видимість, моніторинг у реальному часі

PacketFence

Підтримка BYOD, виявлення мережевих аномалій.

FortiNAC

Доступ без довіри, автоматична реакція на загрози

Макмон NAC

Видимість у реальному часі, розширена автентифікація

Forescout

Доступ до мережі без довіри, сегментація мережі

HPE Aruba Networking

Політики на основі ролей, аналізи на основі ШІ

Портнокс

Видимість у режимі реального часу, рідна архітектура в хмарі.

ОПСВАТ

Аналіз безпеки пристрою, глибока відповідність

Що таке програмне забезпечення NAC?

NAC означає контроль доступу до мережі.

Програмне забезпечення NAC — це рішення для кібербезпеки, призначене для керування та захисту доступу до комп’ютерної мережі.

Його основна функція полягає в тому, щоб переконатися, що лише авторизовані користувачі/пристрої можуть підключатися до мережі, одночасно запобігаючи отриманню доступу потенційно шкідливих пристроїв.

Програмне забезпечення NAC автоматизує реалізацію політик доступу до мережі, що зменшує потребу в ручному втручанні.

Це особливо важливо у великих або складних мережах із великою кількістю пристроїв.

Як працює програмне забезпечення NAC?

Програмне забезпечення NAC працює шляхом застосування політик безпеки на рівні мережі. Ось спрощений огляд того, як це працює.

Аутентифікація

Користувачі та пристрої, які намагаються підключитися до мережі, повинні надати дійсні облікові дані для перевірки.

Оцінка кінцевої точки

Пристрої скануються, щоб оцінити рівень їх безпеки, що гарантує, що вони відповідають стандартам безпеки організації та не містять шкідливих програм.

Виконання політики

Програмне забезпечення NAC використовує попередньо визначені політики доступу на основі таких факторів, як тип пристрою, роль користувача, рівень безпеки та місцезнаходження.

Моніторинг і контроль

Постійний моніторинг пристроїв і мережевої активності допомагає виявляти та реагувати на будь-які відхилення від встановлених політик безпеки.

Обов’язкові функції програмного забезпечення NAC

Ось деякі особливості, які слід враховувати, вибираючи програмне забезпечення NAC для вашої організації.

Аутентифікація пристрою

Надійні методи автентифікації для перевірки ідентичності пристроїв і користувачів.

Виконання політики

Можливість застосовувати політики безпеки на основі справності пристрою та облікових даних користувача.

Моніторинг і звітність

Моніторинг мережевої активності в реальному часі та детальні звіти для аналізу безпеки.

Інтеграція

Інтеграція з іншими рішеннями безпеки, такими як брандмауери та системи виявлення вторгнень (IDS).

Гостьова мережа

Підтримка гостьового доступу при збереженні стандартів безпеки.

Масштабованість

Здатність адаптуватися до мінливих потреб організації – малої чи великої.

Отже, навіщо використовувати програмне забезпечення NAC?

Тому що це буде ваш високошвидкісний безпомилковий супергерой безпеки мережі 24/7. Крім того, він не проситиме підвищення чи скаржиться на каву в кімнаті відпочинку. Це безпека без клопоту – і він навіть не запитує чайові! 😂

Тепер давайте подивимося на деякі з найкращих програмних інструментів NAC.

Іванті НАК

Іванті НАК це передове рішення, розроблене для революції в безпеці мережі, надаючи вдосконалену видимість і захист локальних/віддалених кінцевих точок.

Він автоматично виявляє, профілює та постійно контролює всі мережеві пристрої, включно з шахрайськими, одночасно оцінюючи їхній стан безпеки. Цей моніторинг у реальному часі важливий для підтримки безпеки мережі.

Він виконує детальну оцінку стану безпеки як до, так і після підключення пристроїв, враховуючи як сценарії 802.1x, так і не-802.1x.

Здатність детального контролю та сегментації доступу мінімізує ризик поширення загроз всередині мережі.

особливості

- Підтримує централізоване та детальне керування політикою доступу.

- Адаптивна автентифікація (AUTH) і контроль доступу на основі ролей (RBAC) дозволяють налаштувати доступ до мережі відповідно до конкретних вимог.

- Динамічна сегментація мережі та оцінка безпеки кінцевої точки.

- Підтримка сторонніх рішень Enterprise Mobility Management (EMM) і Pulse Mobile Device Management.

- Користувачі можуть безперервно перемикатися між віддаленою та локальною мережами за допомогою Connect Secure Integration.

- Інтегрується з Ivanti Neurons for Workspace і сторонніми рішеннями EMM для спрощення адаптації BYOD.

Крім того, Ivanti NAC використовує Analytics and Entity Behavior Analytics (UEBA) для виявлення аномальної поведінки, як-от атаки на алгоритм генерації домену (DGA) і підробку MAC-адреси.

PacketFence

PacketFence це рішення NAC з відкритим кодом для захисту дротових/бездротових мереж. Це допомагає компаніям застосовувати політики безпеки та контролювати доступ до своїх мережевих ресурсів.

Крім того, він використовує адаптивний портал для автентифікації користувачів і пристроїв перед наданням їм доступу до мережі.

PacketFence відомий своїми можливостями BYOD (Bring Your Own Device). Це дозволяє компаніям безпечно інтегрувати особисті пристрої у свою мережеву інфраструктуру, зберігаючи при цьому відповідність політикам безпеки.

особливості:

- Інтегрована функція виявлення аномалій мережі, яка може ідентифікувати та ізолювати проблемні пристрої в мережі. Це допомагає активно боротися з потенційними загрозами безпеці.

- Функція профілів порталу дозволяє адміністраторам налаштовувати поведінку приєднаного порталу відповідно до бренду своєї організації та конкретних вимог.

- Автоматична реєстрація спрощує процес реєстрації для користувачів і пристроїв шляхом автоматичної реєстрації сумісних пристроїв у мережі, що зменшує адміністративні витрати.

- Можливість інтеграції з міжмережевими екранами для контролю потоку трафіку та застосування політик доступу на периметрі мережі.

Розширені механізми автентифікації, такі як інфраструктура відкритих ключів (PKI) і EAP-TLS (розширюваний протокол автентифікації з безпекою транспортного рівня), також підтримуються PacketFence для підвищення безпеки мережі.

FortiNAC

FortiNAC це вдосконалене рішення NAC, розроблене Fortinet. Він активно сканує всі пристрої, підключені до мережі, включаючи традиційні пристрої IT/IoT, операційні технології та промислові системи управління (ICS).

FortiNAC працює за принципом доступу з нульовою довірою, що означає, що він не довіряє жодному пристрою чи користувачеві в мережі. Замість цього він постійно перевіряє ідентичність пристроїв, перш ніж надавати чи підтримувати їм доступ до мережевих ресурсів.

Він автоматично реагує на вразливі місця системи безпеки. Він може вживати заходів, коли виявляє скомпрометовані пристрої або незвичайні дії, що допомагає компаніям ефективніше пом’якшувати загрози.

особливості:

- Може ідентифікувати пристрої, не вимагаючи встановлення агентів на цих пристроях.

- Використовує 21 різний метод для ідентифікації пристрою. Це широке профілювання пристроїв допомагає точно класифікувати пристрої в мережі.

- Можливість впровадження мікросегментації для обмеження бокового руху та обмеження доступу.

- Підтримує конфігурацію мережевих пристроїв понад 150 різних постачальників.

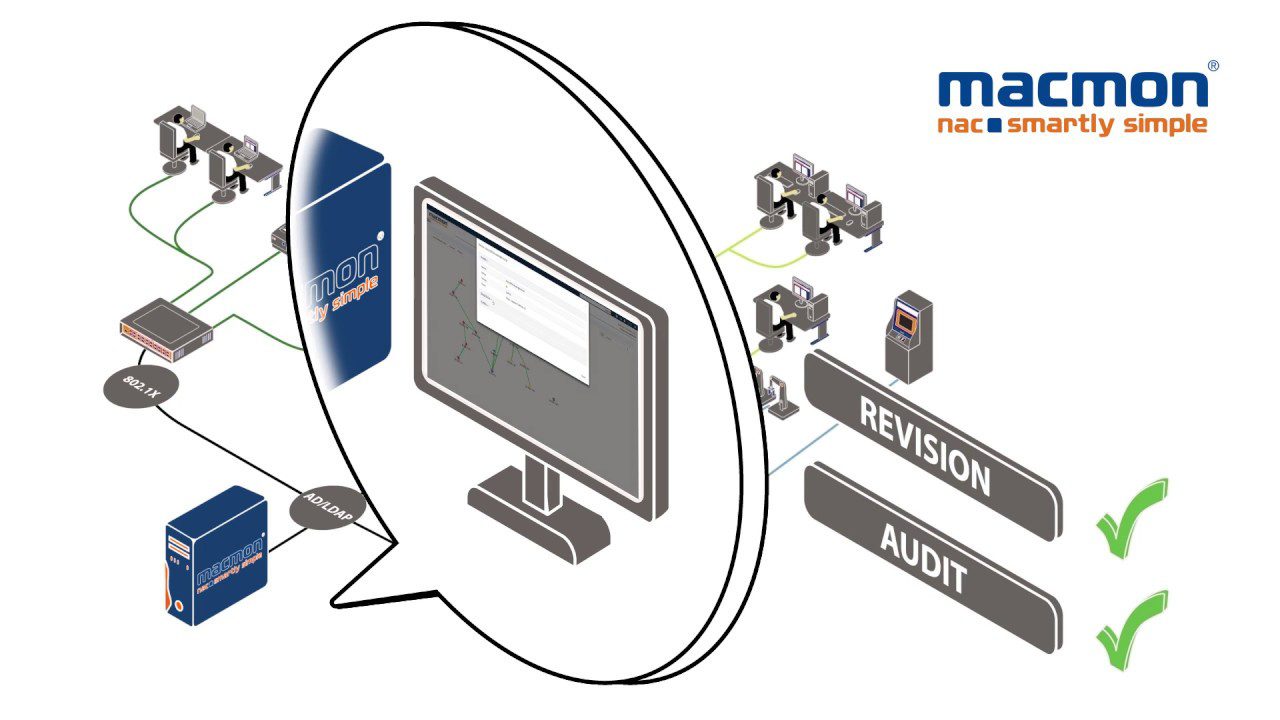

Макмон NAC

Макмон NAC це ще одне фантастичне рішення NAC, яке поєднує передові заходи безпеки з простотою використання.

Його здатність забезпечувати видимість у реальному часі, контроль над кінцевими точками та інтеграцію з різними рішеннями безпеки робить його цінним надбанням для організацій, які прагнуть покращити безпеку своєї мережі.

macmon NAC перевершує безпеку мережі завдяки використанню найсучасніших методів автентифікації. Це дозволяє легко сегментувати мережу та швидко ізолювати загрози.

У разі інцидентів безпеки система може автоматично реагувати, що зменшує навантаження на команду операцій.

особливості:

- Він надає користувачам миттєвий огляд мережі за допомогою графічних звітів і топологічних карт.

- Дає уявлення про пристрої OT та їхні комунікаційні зв’язки, які допомагають виявляти відхилення від очікуваного стану.

- Можливість адаптації та інтеграції в гетерогенні мережі – незалежно від виробника інфраструктури.

- Заохочує тісну співпрацю з різноманітними рішеннями безпеки ІТ/ОТ

- Регулює доступ до кінцевої точки та забезпечує підключення до мережі лише авторизованим пристроям.

macmon NAC — це більше, ніж просто інструмент — це буквально централізований орган безпеки для вашої мережі.

Він постійно забезпечує видимість підключених пристроїв і захищає вашу корпоративну мережу, запобігаючи несанкціонованому доступу та вторгненню з несанкціонованих пристроїв.

Forescout

Forescout це ще одне чудове рішення, призначене для вирішення нових проблем безпеки мережі та контролю доступу в сучасних складних ІТ-середовищах.

Він виходить за рамки традиційних методів автентифікації з функціями, які покращують безпеку в мережах будь-якого розміру.

Forescout продемонстрував лідерство в інноваціях, вирішуючи основні проблеми безпеки, з якими стикаються організації. Це включає надання диференційованих рішень NAC, які відповідають парадигмі безпеки, що розвивається, Zero Trust Network Access (ZTNA).

Це також допомагає виявляти та виправляти застарілі агенти безпеки у вашій існуючій екосистемі інструментів безпеки.

особливості:

- Відповідає принципам Zero Trust Network Access Capabilities.

- Підтримує сегментацію мережі шляхом впровадження контролю доступу на основі атрибутів пристрою. Це зменшує поверхню атаки в мережі.

- Централізована консоль керування для налаштування політик, моніторингу пристроїв і створення звітів.

- Можливість інтеграції з існуючими екосистемами безпеки, такими як системи SIEM (системи безпеки та управління подіями) і рішення для захисту кінцевих точок.

- Автоматично реагує на загрози безпеці та порушення політики.

Організації можуть визначати детальні політики доступу на основі типу пристрою та стану безпеки. Крім того, він підтримує різні настроювані методи автентифікації, включаючи 802.1X для керованих пристроїв і оцінку після підключення для некерованих пристроїв.

HPE Aruba Networking

The Мережа HPE Aruba рішення пропонує вдосконалену систему NAC, призначену для покращення безпеки та спрощення керування мережею. Цей інструмент особливо важливий для впровадження принципів безпеки нульової довіри, гібридних ініціатив на робочому місці та керування пристроями IoT.

Менеджер політик Aruba ClearPass є ключовим компонентом рішення, який допомагає впроваджувати політики на основі ролей. Ці політики відіграють важливу роль у реалізації принципів безпеки Zero Trust. Кожен пристрій проходить ретельну перевірку за допомогою надійних механізмів автентифікації/авторизації.

особливості:

- Мережні політики визначаються та впроваджуються за допомогою централізованої платформи.

- Динамічна сегментація додає додатковий рівень безпеки.

- Aruba усуває сліпі зони за допомогою Client Insight на основі штучного інтелекту та ClearPass Device Insight.

- Привілеї доступу виконуються на основі ідентичності користувача – незалежно від того, підключаються вони через дротові або глобальні мережі.

Продукти безпеки Aruba ClearPass дозволяють організаціям створювати профілю пристроїв, керувати гостьовим доступом, захищати підключення BYOD і контролювати стан пристроїв.

HPE Aruba інтегрується з іншими хмарними сховищами ідентичності, такими як Google Workspace і Azure Active Directory. Це допомагає користувачам використовувати наявні хмарні ідентифікатори, що зменшує потребу в додатковому керуванні обліковими даними.

Портнокс

Хмара Portnox це передове рішення NAC, яке забезпечує розширені функції Zero Trust Security для корпоративних мереж. Він надає розширену колекцію рішень автентифікації та контролю доступу для покращення керування.

Portnox вживає автоматичних дій, коли безпека кінцевої точки виходить за межі, визначені вашою компанією. Ви також можете встановити унікальну політику контролю доступу для гостей, яким потрібен тимчасовий або обмежений доступ до вашої мережі. Це зменшує ризик несанкціонованого розкриття даних.

особливості:

- Створено на основі моделі Zero Trust Security.

- Забезпечує видимість у реальному часі всіх кінцевих точок, які намагаються підключитися до вашої мережі та інфраструктури.

- Він повністю хмарний, що усуває потребу в апаратному забезпеченні на місці/поточне технічне обслуговування та складне керування.

- Визначайте та запроваджуйте політики контролю доступу на основі різних факторів, таких як ролі користувачів, географічні розташування, типи пристроїв тощо.

- Постійно контролює стан безпеки підключених пристроїв – як керованих, так і BYOD.

Крім того, він підтримує автентифікацію без пароля за допомогою цифрових сертифікатів. Загалом це зменшує ризик спроб фішингу. Portnox може діяти як ваш центр сертифікації та може інтегруватися зі службами сертифікації сторонніх виробників.

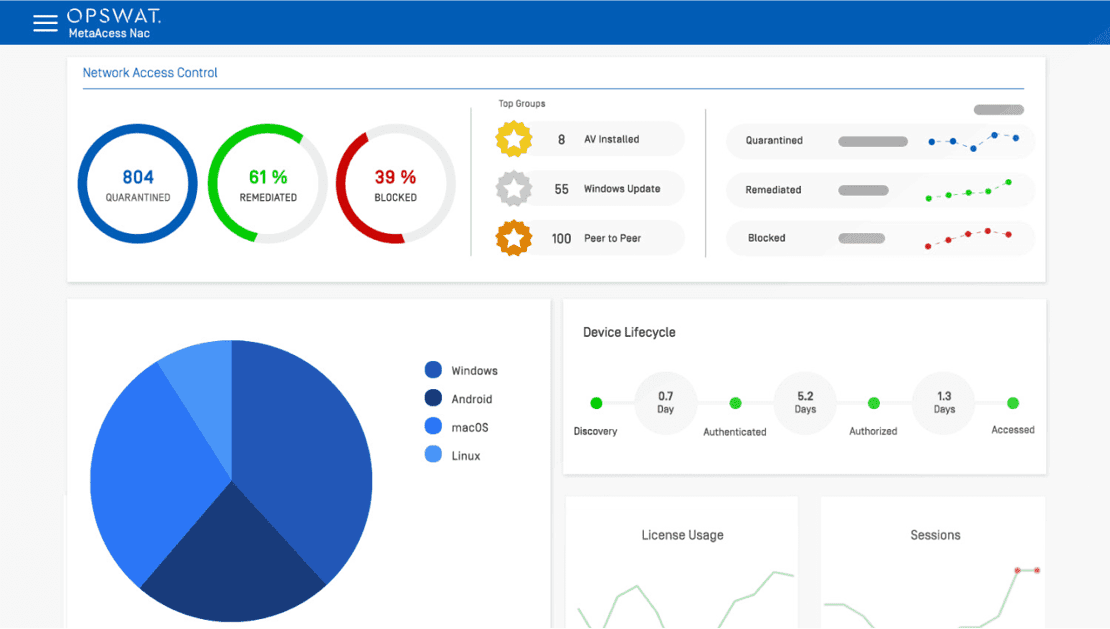

ОПСВАТ

MetaAccess це рішення NAC, запропоноване OPSWAT.

OPSWAT – це компанія з кібербезпеки, яка спеціалізується на наданні рішень для захисту критичної інфраструктури/даних компанії від зловмисного програмного забезпечення та інших загроз безпеці.

MetaAccess аналізує стан безпеки пристроїв, які намагаються підключитися до мережі організації. Він перевіряє різні аспекти безпеки пристрою, включаючи ОС, антивірусне програмне забезпечення, стан брандмауера тощо.

Він забезпечує можливість інтеграції з іншими рішеннями безпеки та мережевою інфраструктурою, що дозволяє працювати разом із брандмауерам та іншими інструментами безпеки для впровадження політик доступу до мережі.

особливості:

- MetaAccess можна розгортати з агентами або без них на кінцевих пристроях.

- Глибоке сканування відбитків пальців пристрою використовується для активної ідентифікації та профілювання пристроїв, які намагаються отримати доступ до мережі.

- Це виходить за рамки простої ідентифікації, щоб зібрати детальну інформацію про апаратне забезпечення пристрою та протоколи безпеки.

- Надає можливості звітування та журналювання для перегляду звітів у режимі реального часу/історичних звітів щодо оцінок пристроїв і рішень щодо контролю доступу.

MetaAccess NAC проводить глибокі перевірки пристроїв на відповідність. Це передбачає перевірку того, чи пристрої відповідають вимогам безпеки, таким як наявність найновішого антивірусного програмного забезпечення, конфігурації брандмауера та виправлень операційної системи.

Висновок ✍️

Як уже обговорювалося, програмне забезпечення NAC є важливим компонентом безпеки сучасної мережі.

Вибираючи ідеальне рішення NAC, краще враховувати ваші конкретні вимоги та потреби інтеграції.

Сподіваюся, ця стаття була для вас корисною для вивчення найкращих програмних інструментів NAC. Вам також може бути цікаво дізнатися про найкращі інструменти керування даними для середнього та великого бізнесу.