Кібербезпека стає дедалі важливішою сферою для компаній та організацій різного масштабу по всьому світу.

З розвитком технологій, кіберзлочинці вигадують нові, складніші способи проникнення в мережі, що робить захист даних та мережеву безпеку критичною проблемою для сучасних організацій.

Протягом останнього десятиліття, а особливо в останні кілька років, спостерігається значне збільшення кібератак, про що повідомляють ВООЗ та Інтерпол. Це пов’язано зі збільшенням віддаленої роботи, що створює нові ризики та виклики для безпеки.

Статистика показує, що щодня відбувається приблизно 2200 кібератак, і в середньому кожні 39 секунд відбувається нова кібератака. Це означає, що десь у світі прямо зараз відбувається кібератака, яка ставить під загрозу мережу якоїсь компанії.

Повністю усунути кібератаки неможливо, але розуміння їх різновидів та вживання профілактичних заходів є важливим кроком для сучасного бізнесу.

У цій статті я розгляну основні загрози кібербезпеці, про які важливо знати, а також способи їх запобігання. Але спочатку розглянемо, чому кібератаки становлять таку велику загрозу для бізнесу та організацій у всьому світі.

Як кіберзагрози руйнують бізнес та організації?

Основна мета кібератаки – це незаконний доступ до комп’ютерної мережі або системи з метою крадіжки, зміни, знищення або розкриття конфіденційної інформації.

Кібератака може призвести до повної втрати даних, збоїв, злому або маніпулювання інформацією, що спричиняє серйозні фінансові втрати, шкоду репутації та втрату довіри клієнтів.

Такі великі компанії, як Dropbox, Uber, Twilio та Revolut, також зазнавали кібератак, зокрема через фішинг та витоки даних. Наприклад, у вересні 2022 року внаслідок витоку даних із системи безпеки та атаки соціальної інженерії було розкрито дані 50 000 клієнтів Revolut, включаючи їхні адреси, імена, електронні адреси та часткові дані платіжних карток.

Важливо зазначити, що кібератаки націлені не лише на великі корпорації, але й на малий та середній бізнес, особливо через недостатній рівень їхньої безпеки.

Згідно зі Звітом Verizon про розслідування витоку даних за 2021 рік, у 2021 році 1 з 5 жертв витоку даних були представниками малого та середнього бізнесу, і їхні середні збитки становили 21 659 доларів США.

Втрати від кібератак постійно зростають, оскільки атаки стають все складнішими. Експерти прогнозують, що витрати на кіберзлочинність досягнуть 10,5 трильйонів доларів до 2025 року, щорічно зростаючи на 15% протягом наступних п’яти років.

У таких умовах знання про ризики кібербезпеки, створення культури кібербезпеки, навчання та інформування про кібербезпеку, а також вживання профілактичних заходів є надзвичайно важливими для бізнесу на всіх рівнях, починаючи з розуміння найбільш поширених та небезпечних видів кібератак.

Отже, перейдемо до списку цих загроз.

Шкідливе програмне забезпечення

Шкідливе програмне забезпечення (англ. Malware) є однією з головних кіберзагроз. Воно потрапляє в мережу компанії через різноманітні шкідливі програми, такі як віруси, програми-вимагачі, черв’яки, боти, криптомайнери, трояни та рекламне програмне забезпечення, з метою пошкодження, знищення даних або викрадення конфіденційної інформації.

Шкідливе програмне забезпечення може використовувати різні способи проникнення в систему або мережу, використовуючи їхні вразливості. Воно часто розповсюджується через спам, шкідливі завантаження або заражені пристрої.

Одним із прикладів є троян Emotet, який поширювався з 2014 до 2021 року, представляючи себе як оновлення Windows. Хакері використовували фішингові електронні листи зі шкідливими посиланнями та вкладеннями з підтримкою макросів.

Існують різні способи запобігання атакам шкідливого програмного забезпечення, включаючи встановлення антивірусного ПЗ, міжмережевих екранів, регулярне оновлення веб-браузерів і операційних систем, уникнення переходу за підозрілими посиланнями тощо. Для видалення шкідливих програм рекомендую обрати Службу видалення шкідливого ПЗ від Malwarebytes, яка виконує ретельний аналіз та гарантує постійний захист вашої системи.

Читайте також: Як видалити шкідливе програмне забезпечення з ПК (Windows і macOS)?

Фішинг

Фішинг є поширеним типом кібератаки, який становить 90% усіх порушень даних організацій.

Під час фішингової атаки зловмисник видає себе за довірену особу або організацію, щоб спонукати користувача натиснути на шкідливі посилання або ввести конфіденційні дані через підроблені електронні листи, SMS-повідомлення, облікові записи в соціальних мережах чи телефони. Це може призвести до завантаження шкідливого програмного забезпечення або викрадення даних.

Наприклад, бельгійський банк Crelan став жертвою атаки Business Email Compromise (BEC), коли зловмисник зламав електронну пошту керівника та наказав працівникам переказати кошти на підконтрольний йому рахунок. У результаті шахрайства компанія втратила близько 75,8 мільйона доларів.

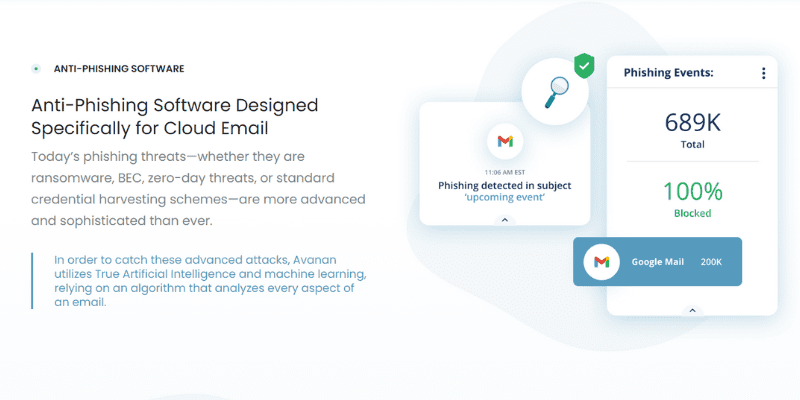

Важливо використовувати багатофакторну аутентифікацію (MFA), надійні шлюзи безпеки електронної пошти, перевіряти електронні адреси відправника та використовувати інструменти, як-от антифішингове ПЗ Avanan, щоб убезпечити себе від фішингу.

Програми-вимагачі

Програми-вимагачі (англ. Ransomware) – це ще одна поширена загроза кібербезпеці, пов’язана з шифруванням або викраденням конфіденційних даних організації та вимогою викупу за їх повернення. Це робить такі атаки прибутковими та дорогими.

Багато фахівців з безпеки називають 2020 рік “роком програм-вимагачів”, із зростанням на 148% кількості таких атак під час пандемії COVID-19.

У травні 2021 року компанія Brenntag, північноамериканський підрозділ дистриб’ютора хімікатів, втратила 150 ГБ даних через атаку програм-вимагачів групи DarkSide. Зловмисники вимагали $7,5 млн викупу, але компанія домовилася про $4,4 млн.

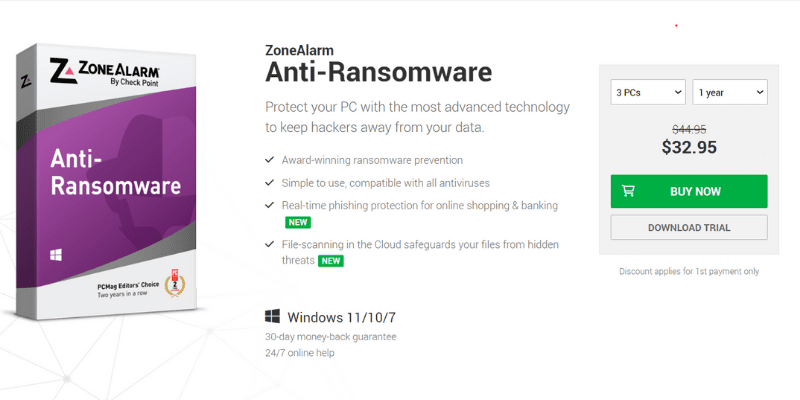

Щоб запобігти атакам програм-вимагачів та серйозним фінансовим втратам, важливо регулярно робити резервні копії даних, забезпечувати надійний захист кінцевих точок та використовувати надійне програмне забезпечення для захисту від програм-вимагачів, як-от ZoneAlarm.

Атаки на ланцюги поставок

Атака на ланцюг поставок – це кібератака, спрямована на сторонніх постачальників організації, які пропонують важливе для ланцюга поставок програмне забезпечення, апаратне забезпечення та інші послуги.

Ця атака використовує довіру між компанією та її постачальниками, тому перевірка третіх сторін є надзвичайно важливою.

Зловмисники в ланцюгу постачання програмного забезпечення впроваджують шкідливий код у програму компанії, щоб заразити користувачів або отримати доступ до конфіденційної інформації. Зловмисники в ланцюгу постачання апаратного забезпечення компрометують фізичні компоненти програми з метою підірвати довіру та репутацію компанії.

Одним із прикладів атаки на ланцюг поставок є атака SolarWinds Orion у 2020 році. Зловмисники проникли в середовище розробки програмного забезпечення SolarWinds, щоб вбудувати шкідливі коди в оновлення платформи Orion. Це призвело до того, що понад 18 000 організацій встановили бекдори у своїх мережах, що дозволило зловмисникам отримати доступ до конфіденційної інформації від багатьох приватних компаній та державних установ.

Щоб запобігти таким атакам, потрібно забезпечити безпеку програмного забезпечення, належне управління виправленнями та використовувати інструменти, як-от AquaSec для безпеки ланцюга поставок ПЗ, що захищають ланки ланцюга постачання для підтримки цілісності коду та мінімізації поверхні атаки.

Атаки нульового дня

Атака нульового дня відбувається, коли хакер використовує вразливість в ПЗ до того, як розробники випустять виправлення. Компанія виявляє вразливість, але ще не має виправлення, тому є “нуль днів” на її усунення. Це дає хакерам перевагу для негайного використання вразливості.

У 2020 році платформа для відеоконференцій Zoom постраждала від атаки вразливості нульового дня, яка дозволяла хакерам віддалено отримувати доступ до комп’ютерів користувачів, якщо вони працювали на Windows 7 або старіших версіях. Хакер міг повністю заволодіти комп’ютером і отримати доступ до його файлів, якщо жертва була адміністратором.

Надійний процес управління виправленнями та план реагування на інциденти можуть допомогти уникнути атак нульового дня. Корисно також використовувати програмне забезпечення для запобігання атак нульового дня, як-от рішення Opawat для забезпечення безпеки електронної пошти.

Атаки “людина посередині”

Під час атаки “людина посередині” (англ. Man-in-the-Middle, MITM) зловмисник втручається у зв’язок між двома сторонами, перехоплюючи сеанс між хостом і клієнтом.

Така атака передбачає переривання зв’язку клієнт-сервер і створення нової лінії зв’язку для викрадення особистих даних і банківської інформації, маніпулювання користувачами для виконання певних дій, ініціювання переказів коштів тощо.

Популярний приклад MITM-атаки – це те, що у 2014 році Lenovo розповсюджувала ПК з рекламою Superfish Visual, яка дозволяла зловмисникам створювати рекламу на зашифрованих веб-сайтах, змінювати SSL сайту та додавати власний. Це дозволяло хакерам переглядати веб-активність користувача та облікові дані під час перегляду в Chrome або Internet Explorer.

Для запобігання MITM-атакам потрібно використовувати шифрування даних і пристроїв, VPN, багатофакторну аутентифікацію, а також надійні рішення безпеки додатків, як-от брандмауер веб-додатків Imperva.

DDoS-атаки

Розподілена атака на відмову в обслуговуванні (DDoS) перевантажує веб-сервер ботами та інтернет-трафіком, що порушує нормальний трафік веб-сайту та його роботу.

Велика кількість нерелевантного трафіку до веб-сайту з’їдає його ресурси, що ускладнює обробку та забезпечення належного досвіду для користувачів. Це може призвести до простою сервера та зробити веб-сайт недоступним.

DDoS-атака може серйозно вплинути на онлайн-репутацію та довіру до компанії. DDoS-атаки значно зросли з 2020 року, і статистика показує зростання на 67% у 2021 році.

У лютому 2020 року Amazon Web Services постраждала від масової DDoS-атаки, націленої на неідентифікованого клієнта AWS за допомогою відображення CLDAP. Ця технологія посилює запити даних, надіслані на IP-адресу цільового пристрою, у 56–70 разів.

Для захисту від DDoS-атак потрібно проводити оцінку ризиків, використовувати міжмережеві екрани, рішення диференціації трафіку та встановлювати такі служби, як мережеві служби Cloudflare.

SQL ін’єкція

Ін’єкція SQL відбувається, коли зловмисник маніпулює стандартним запитом або оператором SQL на веб-сайті чи в додатку, керованим базою даних. Хакер вставляє шкідливі коди в запити SQL, дозволяючи йому переглядати, редагувати, стирати або маніпулювати інформацією бази даних.

Хакери з Маямі використовували SQL-ін’єкції для проникнення в корпоративні системи багатьох організацій, зокрема в торговельну мережу 7-Eleven, викравши 130 мільйонів номерів кредитних карток.

Використання систем виявлення вторгнень та інструментів, як-от аналізатор журналу подій ManageEngine, допоможе пом’якшити та уникнути SQL-ін’єкцій.

XSS

Атаки міжсайтового сценарію (XSS) передбачають введення зловмисником шкідливого коду на легітимний веб-сайт.

Цей код запускається як заражений сценарій у веб-браузері користувача, що дозволяє хакеру видавати себе за користувача або викрасти його конфіденційну інформацію.

Щоб запобігти XSS-атакам, потрібно кодувати вихідні дані, фільтрувати вхідні дані та використовувати відповідні заголовки відповідей. Також можна використовувати аналізатор журналу подій для виявлення та пом’якшення SQL-ін’єкцій.

Атаки на основі паролів

Під час атак на основі пароля зловмисник намагається зламати пароль користувача за допомогою програм для злому паролів, таких як Hashcat і Aircrack. Атаки на основі пароля можна розділити на кілька типів: атаки грубою силою, атаки з використанням кейлогерів та атаки за словником.

Зловмисник використовує підхід спроб та помилок, щоб вгадати облікові дані користувача, шляхом атаки грубою силою. Атака за словником використовує поширені слова, щоб вгадати паролі користувача, особливо якщо вони слабкі. Keylogger – це шкідливе ПЗ, яке використовує натискання клавіш для викрадення паролів та інших конфіденційних даних.

Крім використання надійних паролів та їх регулярного оновлення, використання безпечних рішень для управління, наприклад IPBan Pro, допоможе усунути хакерів та забезпечити безпеку входу.

Підслуховування

Підслуховування — це перехоплення інформації між двома сторонами для доступу до конфіденційних даних.

Підслуховування може застосовуватися до текстових повідомлень, електронної пошти, факсів, відеоконференцій та інших даних, що передаються через мережу.

Ця атака може призвести до крадіжки особистих даних, фінансових втрат, погіршення репутації та іншого. Ви можете запобігти підслуховуванню, використовуючи рішення для аутентифікації та шифрування, як-от шифрування від NordVPN, поширення інформації про кібербезпеку та забезпечення фізичної безпеки.

IoT-атаки

Після пандемії зросла кількість віддалених працівників, а також кількість атак на розумні пристрої та Інтернет речей (IoT). Атаки IoT зросли до 1,51 мільярда з січня по червень 2021 року.

Ці атаки націлені на мережі та пристрої IoT, як-от камери безпеки або розумні термостати, щоб отримати контроль над пристроєм або викрасти дані.

У липні 2015 року хакери здійснили злам Jeep, отримавши контроль над автомобілем, використовуючи вразливість оновлення мікропрограми.

Для запобігання кібератакам IoT слід використовувати такі рішення, як безпека IoT від Check Point.

Хмарні атаки

Хмарні вразливості надзвичайно зростають, збільшуючись на 150% за останні п’ять років. Ці атаки націлені на платформи хмарних послуг, як-от хмарне сховище та обчислення.

Ці атаки можуть призвести до втрати даних, їх розкриття, несанкціонованого доступу до конфіденційної інформації та збоїв у роботі служб.

У липні 2021 року Kesaya зазнала хмарної атаки програм-вимагачів через інструменти віддаленого моніторингу, надаючи хакерам контроль над службами для зараження мереж постачальників послуг та клієнтів.

Щоб запобігти цим загрозам, можна забезпечити безпеку хмари, обравши платформу безпеки на основі ШІ Orca для усунення хмарних ризиків.

Криптоджекінг

Під час кібератаки криптоджекінгу зловмисник використовує чужий комп’ютер для майнінгу криптовалют. Хакер може отримати доступ до пристрою, заразивши його шкідливою рекламою або розсилаючи електронні листи зі шкідливими посиланнями.

Щоб запобігти криптоджекінгу, потрібно оновлювати програмне забезпечення, встановити блокувальник реклами або криптомайнінгу, наприклад блокувальник Acronis Cryptojacking, який блокує загрози на вашому комп’ютері. Acronis також надає інші послуги кіберзахисту.

DoS-атаки

Атака на відмову в обслуговуванні (DoS) заповнює цільову мережу помилковими запитами, перевантажуючи сервер, порушуючи його роботу та роблячи його недоступним для користувачів.

DoS-атаки відрізняються від DDoS-атак тим, що DoS-атака походить з однієї системи, тоді як DDoS-атаки походять з кількох систем.

У 2018 році Panda Security оголосила про поширення сценарію криптоджекінгу, відомого як “WannaMine”, для майнінгу криптовалюти Monero, який заразив мережі багатьох компаній.

Для запобігання DoS-атакам можна використовувати мережі доставки контенту (CDN), блокування IP-адрес, обмеження швидкості та встановлювати такі рішення, як сервіси Radware для запобігання DDoS-атакам.

Атака “водопій”

Атака “водопій” – це кібератака, спрямована на групу користувачів або організацію шляхом зараження веб-сайтів, які вони зазвичай відвідують.

Як хижаки ховаються біля водопою, кіберзлочинці ховаються на популярних веб-сайтах, очікуючи нагоди заразити їх, а з ними і користувачів цих сайтів.

У 2015 році китайська хакерська група здійснила атаку “водопій” на Forbes, використовуючи вразливості нульового дня в Adobe Flash Player та Internet Explorer, щоб заразити користувачів, які відвідують сайт Forbes.

Багато середніх і малих підприємств використовують рішення кібербезпеки Fortinet для захисту від кібератак, як-от атаки “водопій”.

Атаки “з проїзду”

Атака “з проїзду” (англ. drive-by) означає завантаження шкідливого ПЗ на пристрій користувача без його відома чи дозволу.

Щоб запобігти таким атакам, необхідно видаляти застаріле програмне забезпечення, підтримувати актуальними веб-сайти та операційні системи, використовувати складні паролі для облікових записів адміністратора та застосовувати рішення для кібербезпеки Fortinet.

Троянський кінь

Вірус “троянський кінь” – це шкідливе ПЗ, яке маскується під легітимну програму, але його встановлення призводить до маніпулювання даними.

Зловмисники використовують методи соціальної інженерії, щоб змусити користувача завантажити та встановити шкідливе ПЗ.

Антивірусне ПЗ, як-от <a href=”