Згідно з аналітичними даними, наданими Verizon, приблизно 58% підприємств зазнали витоку інформації протягом минулого року, причому 41% цих інцидентів були спричинені недоліками програмного забезпечення. Такі порушення можуть призвести до значних фінансових збитків для компаній, а також негативно вплинути на їхню репутацію.

В сучасній розробці програмного забезпечення відбулися значні зміни. Сьогодні компанії активно застосовують принципи та інструменти DevOps для створення додатків. Замість одномоментного випуску, програмне забезпечення розробляється та впроваджується ітераційно, а в деяких випадках оновлення можуть відбуватися щодня. Виявлення вразливостей безпеки при такому швидкому темпі розробки стає непростим завданням. З цієї причини, безпека є одним з найважливіших аспектів процесу DevOps.

Кожна команда, що бере участь у розробці програмного забезпечення, включаючи розробників, тестувальників, спеціалістів з експлуатації та виробництва, несе відповідальність за забезпечення необхідних заходів безпеки, щоб уникнути вразливостей, які можуть призвести до інцидентів. У цій статті ми розглянемо найкращі практики DevSecOps для створення та впровадження безпечного програмного забезпечення.

Впровадження моделі DevSecOps

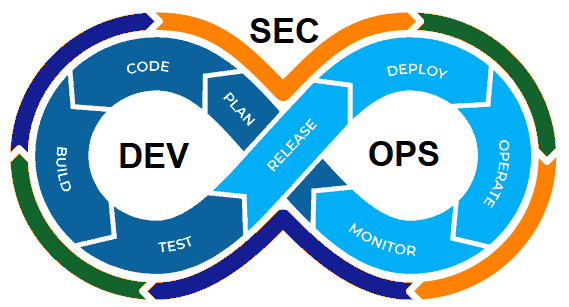

DevSecOps — це концепція, що набуває все більшої популярності в сфері DevOps. Вона є основою для інтеграції безпеки в процеси розробки, і все більше IT-компаній починають її використовувати. Як випливає з назви, DevSecOps поєднує розробку (Development), безпеку (Security) та операції (Operations).

DevSecOps — це методологія, що передбачає використання інструментів безпеки на кожному етапі життєвого циклу DevOps. Отже, безпека стає невід’ємною частиною розробки з самого початку. Інтеграція безпеки в процес DevOps допомагає організаціям створювати безпечні програми, що не містять вразливостей. Крім того, ця методологія сприяє зменшенню розбіжностей між командами розробників та безпеки.

Ось декілька основних практик, які слід впровадити в рамках моделі DevSecOps:

- Інтегруйте інструменти безпеки, такі як Snyk та Checkmarx, в конвеєр інтеграції.

- Усі автоматизовані тести повинні бути перевірені експертами з безпеки.

- Команди розробників та безпеки повинні співпрацювати для створення моделей загроз.

- Вимоги безпеки повинні мати високий пріоритет в планах розробки продукту.

- Усі політики безпеки інфраструктури повинні бути перевірені перед розгортанням.

Перевірка коду невеликими частинами

Рекомендується перевіряти код невеликими частинами. Уникайте перевірки великих обсягів коду або всього програмного забезпечення одразу, оскільки це може бути неефективним. Розглядайте код по частинах, щоб забезпечити його ретельну перевірку.

Впровадження процесу управління змінами

Необхідно впровадити процес управління змінами.

Коли в програму, яка вже знаходиться на етапі розгортання, вносяться зміни, необхідно контролювати процес додавання, зміни або видалення функціональних можливостей. Для цього варто запровадити процес управління змінами.

Таким чином, будь-які зміни, що вносяться до програми, повинні проходити через процес керування змінами. Лише після затвердження розробнику слід дозволити вносити зміни.

Постійна оцінка додатків у виробництві

Часто організації нехтують безпекою після того, як програма запущена у виробництво.

Необхідно постійно перевіряти програмне забезпечення, періодично проводити аналіз коду та тестування безпеки для виявлення нових вразливостей.

Для постійного моніторингу безпеки можна використовувати такі інструменти як Invicti, Probely та Intruder.

Навчання команди розробників з питань безпеки

Також необхідно проводити навчання команди розробників з найкращих практик безпеки.

Наприклад, якщо новий розробник приєднався до команди, і він не знає про SQL-ін’єкції, потрібно переконатися, що він розуміє, що це таке, як вони працюють і яку шкоду можуть завдати. Можливо, не потрібно заглиблюватися в технічні деталі, але важливо, щоб команда розробників була обізнана з основними принципами безпеки та найкращими практиками на загальному рівні.

Існує багато онлайн-курсів з веб-безпеки, які можна використовувати для навчання.

Розробка та впровадження процесів безпеки

Безпека не може існувати без процесів. Необхідно розробити та впровадити спеціальні процеси безпеки у вашій організації.

Після впровадження потрібно буде періодично переглядати процеси, оскільки деякі аспекти можуть виявитися неефективними або надмірно складними. У будь-якому випадку, необхідно переконатися, що після впровадження процеси безпеки постійно контролюються та перевіряються.

Впровадження та забезпечення управління безпекою

Впровадження та дотримання політики управління безпекою має бути пріоритетом, якщо ви хочете застосовувати найкращі практики безпеки DevOps. Потрібно створити чіткі політики, яких повинні дотримуватися всі команди, що беруть участь у розробці програмного забезпечення, включаючи розробників, спеціалістів з безпеки, операцій та інші.

Кожен співробітник повинен чітко розуміти ці політики, тому вони повинні бути прозорими. Важливо стежити за тим, щоб співробітники вашої організації дотримувалися цих політик.

Стандарти безпечного кодування

Розробники часто зосереджуються на функціональних можливостях, залишаючи питання безпеки поза увагою. Однак, з огляду на зростання кількості кіберзагроз, необхідно забезпечити обізнаність команди розробників про найкращі практики безпечного кодування.

Розробники повинні знати про інструменти безпеки, які допомагають виявляти вразливості в коді під час його написання, щоб вони могли оперативно внести необхідні зміни та усунути ці вразливості.

Для мінімізації ручної роботи, варто почати використовувати засоби автоматизації безпеки в процесах DevOps.

Використовуйте автоматизовані інструменти не лише для тестування, але й для створення повторюваних тестів для програми. За допомогою автоматизованих інструментів для аналізу коду, керування секретами, керування конфігураціями, керування вразливостями та інших, ви зможете створювати безпечніші продукти.

Впровадження оцінки вразливостей

Необхідно проводити оцінку вразливостей для виявлення слабких місць програми та їх усунення перед розгортанням у робочому середовищі.

Це потрібно робити регулярно, і команда розробників повинна працювати над виправленням виявлених вразливостей. Існує багато доступних інструментів для сканування та управління вразливостями, які допоможуть виявити слабкі місця вашої програми.

Впровадження управління конфігураціями

Необхідно також реалізувати управління конфігураціями.

Процес управління змінами, згаданий раніше, є частиною управління конфігураціями. Отже, необхідно контролювати, з якою конфігурацією ви працюєте, які зміни вносяться до програми, хто їх санкціонує та затверджує. Все це входить до управління конфігураціями.

Впровадження моделі найменших привілеїв

Згідно з найкращими практиками безпеки DevOps, одним із найважливіших принципів є використання моделі найменших привілеїв. Не надавайте нікому більше привілеїв, ніж це необхідно для виконання їхніх обов’язків.

Наприклад, якщо розробнику не потрібен доступ ROOT або права адміністратора, можна надати йому звичайні права користувача, щоб він міг працювати з необхідними модулями програми.

Розділення мережі DevOps

В організації необхідно застосувати сегментацію мережі.

Активи організації, такі як програми, сервери, сховища даних та інші, не повинні працювати в одній мережі. Це створює проблему єдиної точки відмови. Якщо хакер проникне в мережу вашої організації, він зможе отримати контроль над усіма її активами. Тому для кожної логічної одиниці має бути своя окрема мережа.

Наприклад, середовище розробки та виробниче середовище повинні працювати в різних, ізольованих одна від одної мережах.

Також можна використовувати мережеві рішення Zero-Trust.

Використання менеджера паролів

Не зберігайте облікові дані в таблицях Excel. Замість цього використовуйте централізований менеджер паролів.

За жодних обставин користувачі не повинні передавати свої індивідуальні паролі. Найкраще зберігати облікові дані в безпечному централізованому місці, до якого може отримати доступ лише уповноважена команда, яка використовує їх для викликів API.

Впровадження аудиту та перевірки

Необхідно також проводити аудит та перевірки на постійній основі. Регулярно перевіряйте код програми, середовище, процеси безпеки, а також дані, що збираються.

Висновок

Це деякі з найважливіших найкращих практик безпеки DevOps, яких слід дотримуватися для створення безпечних програм та програмного забезпечення. Забезпечення безпеки в процесі DevOps може заощадити мільйони для організації. Тому почніть впроваджувати практики, описані в цій статті, для створення безпечних і швидких випусків програмного забезпечення.