Атаки з підвищенням привілеїв відбуваються, коли зловмисники використовують неправильні конфігурації, помилки, слабкі паролі та інші вразливості, які дозволяють їм отримати доступ до захищених ресурсів.

Типовий експлойт може початися з того, що зловмисник спочатку отримує доступ до облікового запису низького рівня привілеїв. Після входу в систему зловмисники вивчатимуть систему, щоб виявити інші вразливості, якими вони можуть скористатися далі. Потім вони використовують привілеї, щоб видати себе за справжніх користувачів, отримати доступ до цільових ресурсів і непомітно виконувати різні завдання.

Атаки на підвищення привілеїв бувають вертикальними або горизонтальними.

У вертикальному типі зловмисник отримує доступ до облікового запису, а потім виконує завдання від імені цього користувача. Для горизонтального типу зловмисник спочатку отримає доступ до одного або кількох облікових записів з обмеженими привілеями, а потім скомпрометує систему, щоб отримати більше дозволів для виконання адміністративних ролей.

Такі дозволи дозволяють зловмисникам виконувати адміністративні завдання, розгортати зловмисне програмне забезпечення або виконувати інші небажані дії. Наприклад, вони можуть порушувати роботу, змінювати параметри безпеки, викрадати дані або скомпрометувати системи таким чином, щоб залишити відкриті бекдори для використання в майбутньому.

Загалом, як і кібератаки, ескалація привілеїв використовує вразливі місця системи та процесів у мережах, службах і програмах. Таким чином, їх можна запобігти, застосувавши комбінацію належних методів безпеки та інструментів. В ідеалі організація повинна розгортати рішення, які можуть сканувати, виявляти та запобігати широкому спектру потенційних і існуючих вразливостей і загроз безпеки.

Найкращі методи запобігання атакам підвищення привілеїв

Організації повинні захищати всі свої критично важливі системи та дані, а також інші області, які можуть виглядати непривабливими для зловмисників. Все, що потрібно зловмиснику, це проникнути в систему. Опинившись усередині, вони можуть шукати вразливості, які вони використовують далі, щоб отримати додаткові дозволи. Окрім захисту активів від зовнішніх загроз, не менш важливо вжити достатньо заходів для запобігання внутрішнім атакам.

Хоча фактичні заходи можуть відрізнятися залежно від систем, мереж, середовища та інших факторів, нижче наведено деякі методи, які організації можуть використовувати для захисту своєї інфраструктури.

Захистіть і скануйте свою мережу, системи та програми

Окрім розгортання рішення безпеки в режимі реального часу, важливо регулярно сканувати всі компоненти ІТ-інфраструктури на наявність вразливостей, які можуть дозволити проникнути новим загрозам. Для цього ви можете використовувати ефективний сканер уразливостей, щоб знаходити невиправлені та незахищені операційні системи та програми, неправильні конфігурації, слабкі паролі та інші недоліки, якими можуть скористатися зловмисники.

Хоча ви можете використовувати різні сканери вразливостей для виявлення слабких місць у застарілому програмному забезпеченні, як правило, важко або непрактично оновити чи виправити всі системи. Зокрема, це складно, коли маєте справу із застарілими компонентами або системами великого виробництва.

Для таких випадків ви можете розгорнути додаткові рівні безпеки, такі як брандмауери веб-додатків (WAF), які виявляють і зупиняють шкідливий трафік на рівні мережі. Як правило, WAF захищає базову систему, навіть якщо вона не виправлена або застаріла.

Належне керування обліковим записом привілеїв

Важливо керувати привілейованими обліковими записами та переконатися, що всі вони захищені, використовуються відповідно до найкращих практик і не розкриваються. Команди безпеки повинні мати інвентаризацію всіх облікових записів, де вони існують і для чого вони використовуються.

Інші заходи включають

- Мінімізація кількості та обсягу привілейованих облікових записів, моніторинг та ведення журналу їх діяльності.

- Аналіз кожного привілейованого користувача або облікового запису для виявлення та усунення будь-яких ризиків, потенційних загроз, джерел і намірів зловмисника

- Основні способи нападу та заходи запобігання

- Дотримуйтеся принципу найменших привілеїв

- Заборонити адміністраторам ділитися обліковими записами та обліковими даними.

Відстежуйте поведінку користувачів

Аналіз поведінки користувачів може виявити, чи є скомпрометовані ідентифікаційні дані. Зазвичай зловмисники націлюються на ідентифікатори користувачів, які надають доступ до систем організації. Якщо їм вдасться отримати облікові дані, вони ввійдуть у мережу й можуть залишатися непоміченими протягом деякого часу.

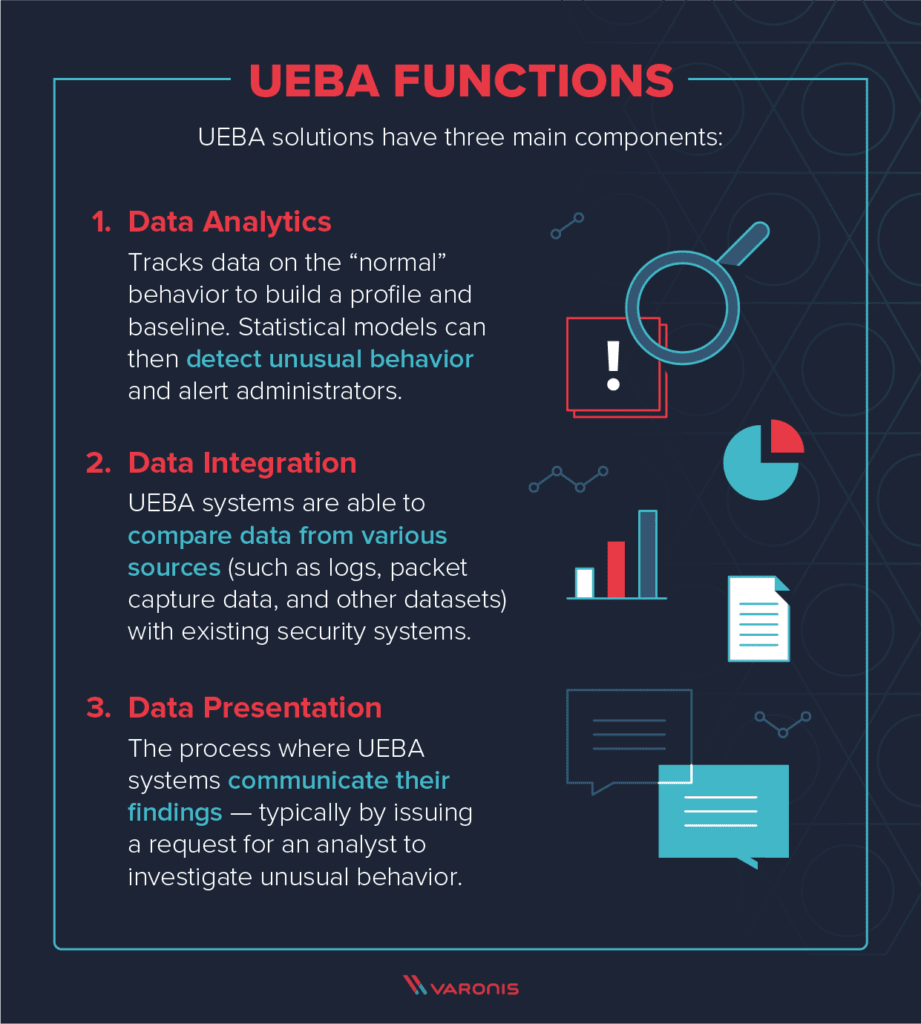

Оскільки важко вручну контролювати поведінку кожного користувача, найкращим підходом є розгортання рішення аналізу поведінки користувачів і суб’єктів (UEBA). Такий інструмент постійно стежить за діяльністю користувачів протягом тривалого часу. Потім створюється базова лінія законної поведінки, яка використовується для виявлення незвичайних дій, які вказують на компроміс.

Отриманий профіль містить таку інформацію, як розташування, ресурси, файли даних і служби, до яких користувач отримує доступ, і частоту, конкретні внутрішні та зовнішні мережі, кількість хостів, а також виконані процеси. За допомогою цієї інформації інструмент може ідентифікувати підозрілі дії або параметри, які відхиляються від базового рівня.

Політика надійних паролів і їх дотримання

Встановіть і запровадьте жорсткі політики, щоб гарантувати, що користувачі мають унікальні паролі, які важко вгадати. Крім того, використання багатофакторної автентифікації додає додатковий рівень безпеки, одночасно подолавши вразливості, які можуть виникнути, коли важко вручну застосувати політики надійних паролів.

Групи безпеки також повинні розгорнути необхідні інструменти, такі як аудитори паролів, засоби забезпечення політики та інші, які можуть сканувати системи, ідентифікувати та позначати слабкі паролі або запитувати про дії. Інструменти контролю гарантують, що користувачі мають надійні паролі з точки зору довжини, складності та політики компанії.

Організації також можуть використовувати корпоративні інструменти керування паролями, щоб допомогти користувачам створювати та використовувати складні та безпечні паролі, які відповідають політикам для служб, які потребують автентифікації.

Додаткові заходи, такі як багатофакторна автентифікація для розблокування менеджера паролів, ще більше підвищують його безпеку, таким чином унеможливлюючи доступ зловмисників до збережених облікових даних. Типові корпоративні менеджери паролів включають Хранитель, Дашлейн, 1Пароль.

Очистіть введені користувачем дані та захистіть бази даних

Зловмисники можуть використовувати вразливі поля введення користувача, а також бази даних для впровадження шкідливого коду, отримання доступу та скомпрометації систем. З цієї причини групи безпеки повинні використовувати найкращі практики, такі як надійна автентифікація та ефективні інструменти для захисту баз даних і всіх видів полів введення даних.

Хорошою практикою є шифрування всіх даних під час передачі та в стані спокою на додаток до виправлення баз даних і дезінфекції всіх введених користувачами даних. Додаткові заходи включають залишення файлів лише для читання та надання доступу для запису групам і користувачам, яким вони потрібні.

Навчати користувачів

Користувачі є найслабшою ланкою в ланцюжку безпеки організації. Тому важливо надати їм повноважень і навчити безпечно виконувати свої завдання. В іншому випадку один клік користувача може призвести до злому всієї мережі чи системи. Деякі з ризиків включають відкриття шкідливих посилань або вкладень, відвідування скомпрометованих веб-сайтів, використання слабких паролів тощо.

В ідеалі організація повинна мати регулярні програми інформування про безпеку. Крім того, вони повинні мати методологію перевірки ефективності навчання.

Інструменти запобігання атакам підвищення привілеїв

Запобігання атакам на підвищення привілеїв вимагає поєднання інструментів. До них належать, але не обмежуються, наведені нижче рішення.

Рішення аналізу поведінки користувачів і суб’єктів (UEBA)

Exabeam

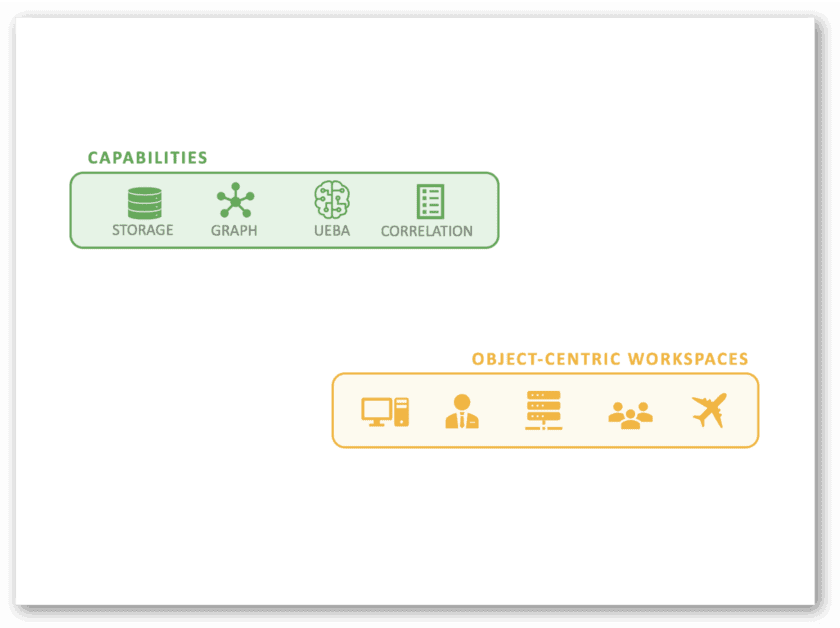

The Платформа управління безпекою Exabeam це швидке та просте в розгортанні рішення поведінкової аналітики на основі штучного інтелекту, яке допомагає відстежувати дії користувачів і облікових записів у різних службах. Ви також можете використовувати Exabeam, щоб завантажувати журнали з інших ІТ-систем і інструментів безпеки, аналізувати їх, ідентифікувати та позначати ризиковані дії, загрози та інші проблеми.

Особливості включають

- Реєстрація та надання корисної інформації для розслідування інцидентів. До них належать усі сеанси, коли певний обліковий запис або користувач отримав доступ до служби, сервера, програми чи ресурсу вперше, вхід до облікового запису з нового VPN-з’єднання, з незвичної країни тощо

- Масштабоване рішення застосовне для розгортання на одному екземплярі, у хмарі та на локальному пристрої

- Створює повну хронологію, яка чітко показує повний шлях зловмисника на основі нормального та ненормального облікового запису або поведінки користувача.

Cynet 360

The Платформа Cynet 360 це комплексне рішення, яке забезпечує аналітику поведінки, безпеку мережі та кінцевих точок. Це дозволяє створювати профілі користувачів, включаючи їх геолокацію, ролі, години роботи, шаблони доступу до локальних і хмарних ресурсів тощо.

Платформа допомагає ідентифікувати незвичайні дії, такі як;

- Перший вхід до системи або ресурсів

- Незвичайне місце входу або використання нового VPN-з’єднання

- Кілька одночасних підключень до кількох ресурсів за дуже короткий час

- Облікові записи, які мають доступ до ресурсів у неробочий час

Інструменти захисту пароля

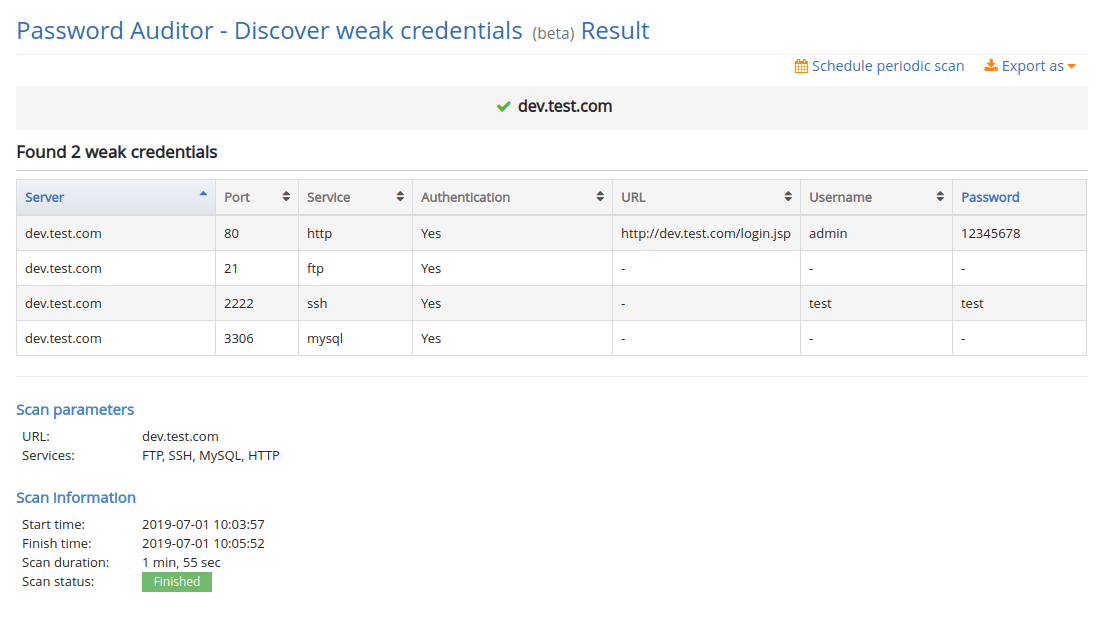

Аудитор паролів

The ревізор паролів інструменти сканують імена хостів та IP-адреси, щоб автоматично визначити слабкі облікові дані для мережевих служб і веб-додатків, таких як веб-форми HTTP, MYSQL, FTP, SSH, RDP, мережеві маршрутизатори та інші, які потребують автентифікації. Потім він намагається увійти за допомогою слабких і звичайних комбінацій імені користувача та пароля, щоб ідентифікувати облікові записи зі слабкими обліковими даними та сповіщати про них.

Password Manager Pro

The Професійний менеджер паролів ManageEngine надає комплексне рішення для управління, контролю, моніторингу та аудиту привілейованого облікового запису протягом усього його життєвого циклу. Він може керувати привілейованим обліковим записом, сертифікатом SSL, віддаленим доступом, а також привілейованим сеансом.

Особливості включають

- Автоматизує та примусово часте скидання паролів для критично важливих систем, таких як сервери, мережеві компоненти, бази даних та інші ресурси

- Зберігає та організовує всі привілейовані та конфіденційні облікові записи та паролі в централізованому та безпечному сховищі.

- Дозволяє організаціям проходити критично важливі перевірки безпеки, а також дотримуватись нормативних стандартів, таких як HIPAA, PCI, SOX тощо

- Дозволяє членам команди безпечно ділитися паролями адміністратора.

Сканери вразливостей

Invicti

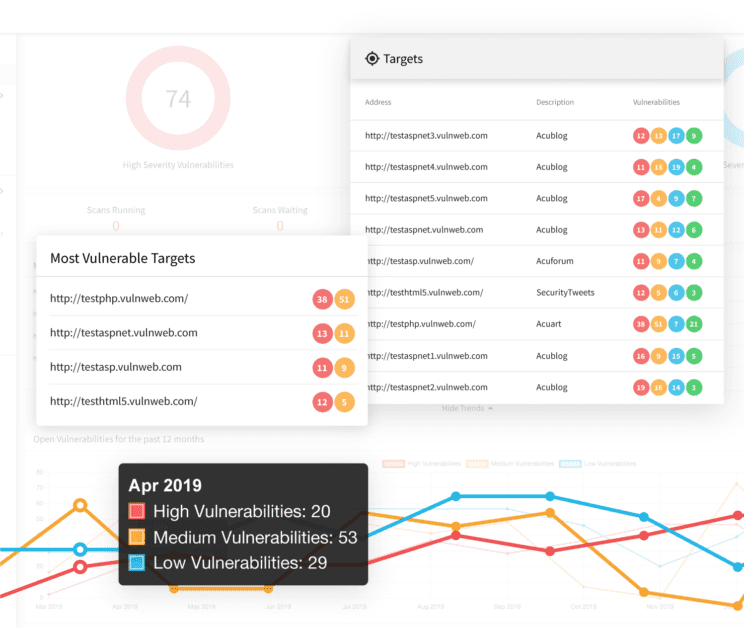

Invicti це масштабований автоматизований сканер уразливостей і рішення для керування, яке можна масштабувати відповідно до вимог будь-якої організації. Інструмент може сканувати складні мережі та середовища, плавно інтегруючись з іншими системами, включаючи рішення CI/CD, SDLC та інші. Він має розширені можливості та оптимізований для сканування та виявлення вразливостей у складних середовищах і програмах.

Крім того, ви можете використовувати Invicti для перевірки веб-серверів на наявність неправильних конфігурацій безпеки, якими можуть скористатися зловмисники. Загалом інструмент визначає SQL-ін’єкції, віддалене включення файлів, міжсайтовий сценарій (XSS) та інші топ-10 уразливостей OWASP у веб-додатках, веб-службах, веб-сторінках, API тощо.

Акунетикс

Акунетикс це комплексне рішення з вбудованим скануванням уразливостей, керуванням і легкою інтеграцією з іншими інструментами безпеки. Це допомагає автоматизувати завдання керування вразливістю, такі як сканування та виправлення, що дозволяє заощаджувати ресурси.

Особливості включають в себе;

- Інтегрується з іншими інструментами, такими як Jenkins, трекерами сторонніх проблем, такими як GitHub, Jira, Mantis тощо.

- Варіанти локального та хмарного розгортання

- Можливість налаштування відповідно до середовища та вимог клієнта, а також підтримка між платформами.

- Швидко виявляйте та реагуйте на широкий спектр проблем із безпекою, включаючи поширені веб-атаки, міжсайтовий сценарій (XSS), ін’єкції SQL, зловмисне програмне забезпечення, неправильні конфігурації, розкриті активи тощо.

Програмні рішення для керування привілейованим доступом (PAM).

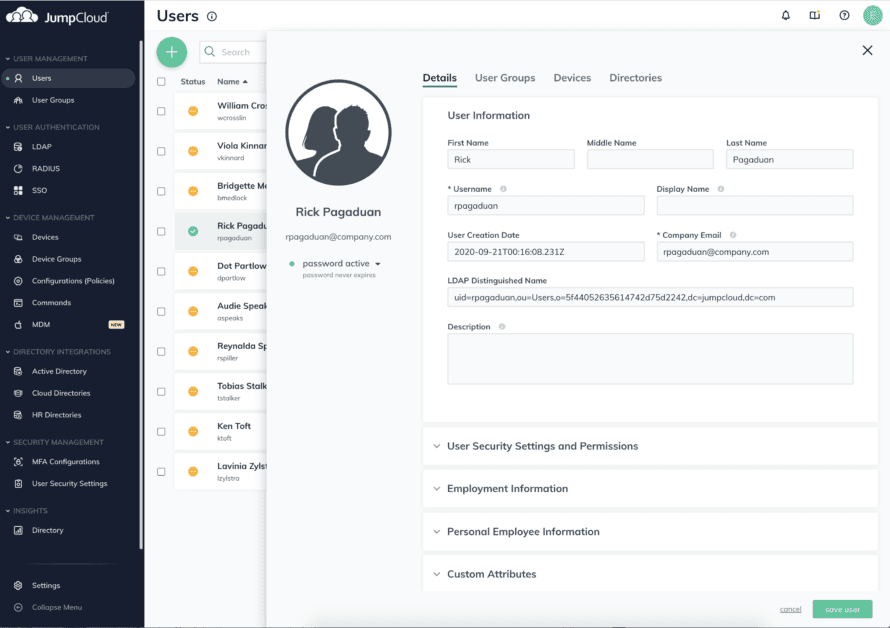

JumpCloud

Jumpcloud це рішення «Каталог як послуга» (DaaS), яке безпечно автентифікує та підключає користувачів до мереж, систем, служб, програм і файлів. Загалом, масштабований хмарний каталог – це служба, яка керує користувачами, програмами та пристроями, а також автентифікує та авторизує їх.

Особливості включають в себе;

- Він створює безпечний і централізований авторитетний каталог

- Підтримує кросплатформне керування доступом користувачів

- Надає функції єдиного входу, які підтримують контроль доступу користувачів до програм через LDAP, SCIM і SAML 2.0

- Забезпечує безпечний доступ до локальних і хмарних серверів

- Підтримує багатофакторну аутентифікацію

- Має автоматичне адміністрування безпеки та пов’язаних функцій, таких як журнал подій, створення сценаріїв, керування API, PowerShell тощо

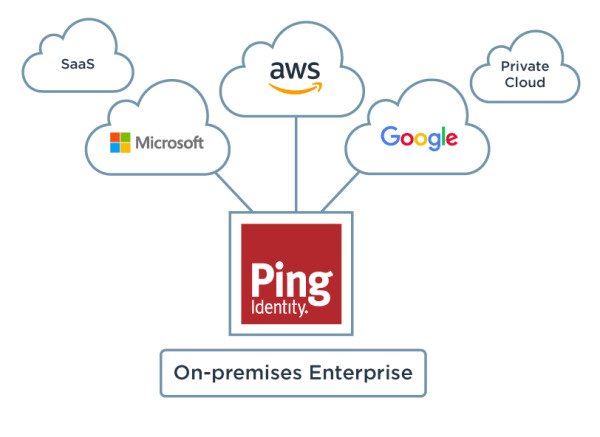

Ping Identity

Ping Identity це інтелектуальна платформа, яка забезпечує багатофакторну автентифікацію, єдиний вхід, служби каталогів тощо. Це дає змогу організаціям підвищити безпеку ідентифікації користувачів і досвід.

особливості

- Система єдиного входу, яка забезпечує безпечну та надійну автентифікацію та доступ до послуг

- Багатофакторна автентифікація, яка додає додаткові рівні безпеки

- Покращене керування даними та здатність дотримуватись правил конфіденційності

- Служби каталогів, які забезпечують безпечне керування користувачами та даними в масштабі

- Гнучкі варіанти хмарного розгортання, такі як Identity-as-a-Service (IDaaS), програмне забезпечення в контейнерах тощо.

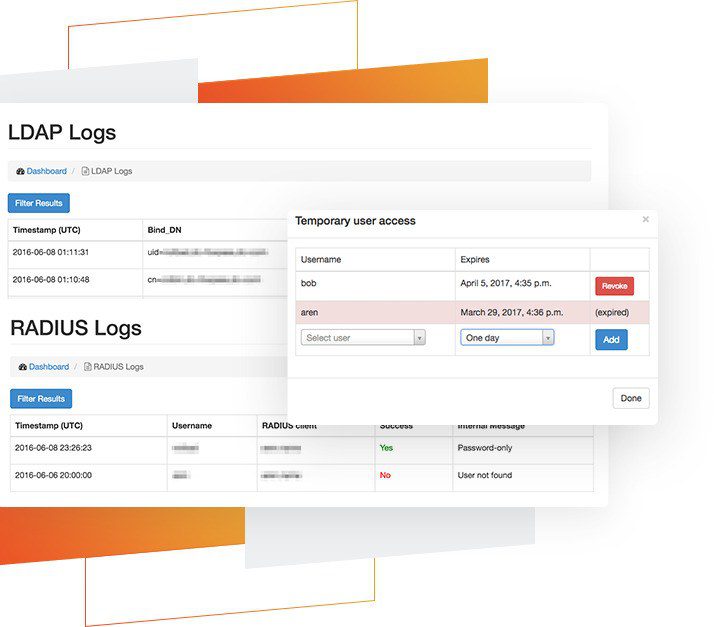

Foxpass

Foxpass це масштабоване рішення ідентифікації та контролю доступу корпоративного рівня для локального та хмарного розгортання. Він надає функції керування ключами RADIUS, LDAP і SSH, які гарантують, що кожен користувач отримує доступ лише до певних мереж, серверів, VPN та інших служб у дозволений час.

Інструмент можна легко інтегрувати з іншими службами, такими як Office 365, Google Apps тощо.

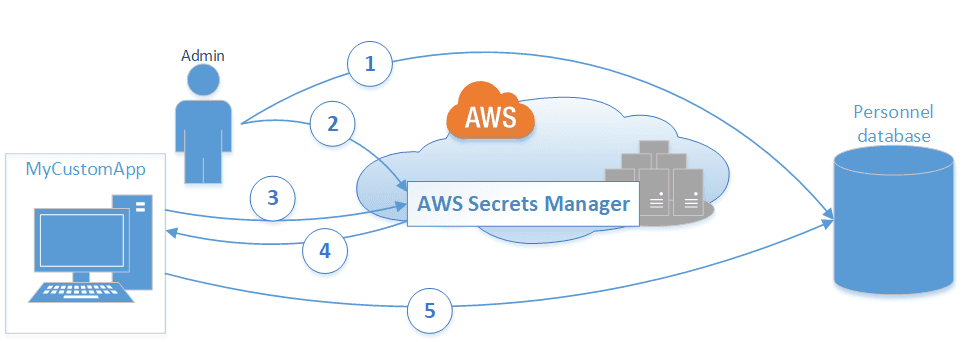

Менеджер секретів AWS

Менеджер секретів AWS надає вам надійні та ефективні засоби захисту секретів, необхідних для доступу до служби, програм та інших ресурсів. Це дозволяє вам легко керувати, змінювати та отримувати ключі API, облікові дані бази даних та інші секрети.

Ви можете дослідити інші секретні рішення для керування.

Висновок

Як і кібератаки, ескалація привілеїв використовує систему та обробляє вразливості в мережах, службах і програмах. Таким чином, їх можна запобігти, використовуючи правильні інструменти та методи безпеки.

Ефективні заходи включають застосування найменших привілеїв, надійні паролі та політики автентифікації, захист конфіденційних даних, зменшення поверхні атаки, захист облікових даних облікових записів тощо. Інші заходи включають підтримку всіх систем, програмного забезпечення та мікропрограм в актуальному стані та виправлення, моніторинг поведінки користувачів і навчання користувачів безпечним обчислювальним практикам.