Хоча системи на основі Linux часто вважаються стійкими до проникнень, не варто ігнорувати потенційні ризики.

Різноманітні шкідливі програми, такі як руткіти, віруси та програми-вимагачі, можуть атакувати сервери Linux, викликаючи серйозні проблеми.

Незалежно від операційної системи, забезпечення безпеки серверів є вкрай важливим. Багато відомих компаній та організацій розробили спеціальні інструменти для виявлення вразливостей та шкідливого програмного забезпечення, а також для їх усунення та вжиття профілактичних заходів.

На щастя, існує ряд доступних, часто безкоштовних інструментів, які допомагають у цьому процесі. Вони здатні ідентифікувати слабкі місця в різних аспектах Linux-серверів.

Інструменти для сканування безпеки Linux-серверів

Lynis

Lynis є визнаним інструментом безпеки, популярним серед досвідчених користувачів Linux. Він також працює в системах Unix та macOS. Це програмне забезпечення з відкритим кодом, яке використовується з 2007 року згідно з ліцензією GPL.

Lynis може виявляти недоліки безпеки та помилки конфігурації. Проте, його функціональність виходить за рамки простого виявлення вразливостей, оскільки він також пропонує рекомендації щодо їх виправлення. Для отримання детальних звітів аудиту, інструмент необхідно запустити на самій хост-системі.

Lynis не потребує встановлення. Достатньо видобути його з завантаженого архіву та запустити. Також є можливість отримати його з клону Git для доступу до повної документації та вихідного коду.

Автором Lynis є Майкл Булен, який також створив Rkhunter. Lynis пропонує два види послуг: для приватних осіб та для підприємств. У будь-якому випадку він характеризується високою ефективністю.

Chkrootkit

Як випливає з назви, chkrootkit – це інструмент, призначений для виявлення руткітів. Руткіти – це шкідливе програмне забезпечення, яке може надати несанкціонований доступ до сервера. На Linux-серверах руткіти становлять серйозну загрозу.

Chkrootkit є одним із найпоширеніших інструментів на базі Unix для виявлення руткітів. Він використовує команди Linux “strings” та “grep” для ідентифікації проблем.

Інструмент може бути запущений з альтернативного каталогу або з аварійного диска, що дозволяє сканувати вже скомпрометовану систему. Chkrootkit перевіряє видалені записи у файлах “wtmp” та “lastlog”, шукає записи сніферів або файли конфігурації руткітів, а також сканує приховані записи в “/proc” та виклики функції “readdir”.

Щоб скористатися chkrootkit, необхідно завантажити останню версію, розпакувати вихідні файли, скомпілювати їх і запустити.

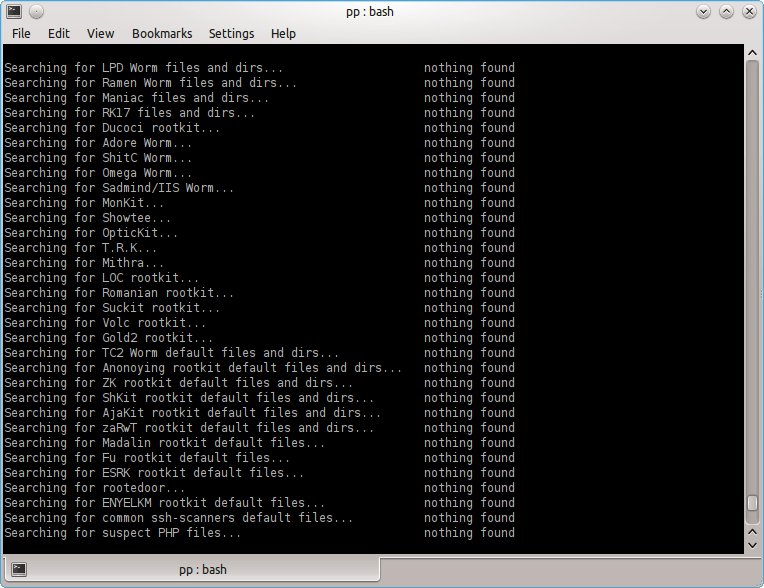

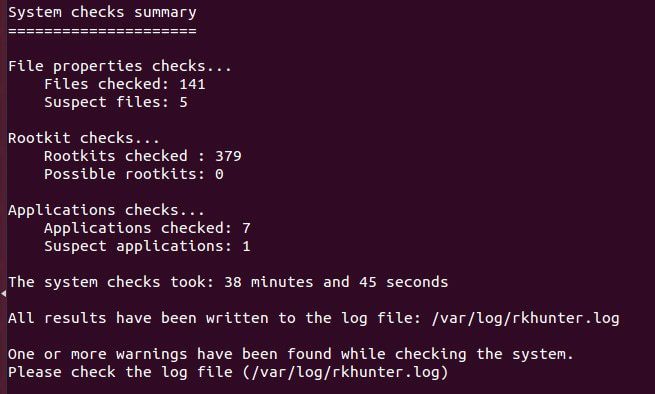

Rkhunter

Майкл Булен створив Rkhunter (Rootkit Hunter) у 2003 році. Це корисний інструмент для систем POSIX, який допомагає виявляти руткіти та інші вразливості. Rkhunter ретельно сканує файли (як приховані, так і видимі), каталоги за замовчуванням, модулі ядра та неправильно налаштовані дозволи.

Після сканування, інструмент порівнює отримані дані з безпечними записами баз даних та шукає підозрілі програми. Оскільки програма написана на Bash, вона може працювати не лише на Linux, а й на більшості версій Unix.

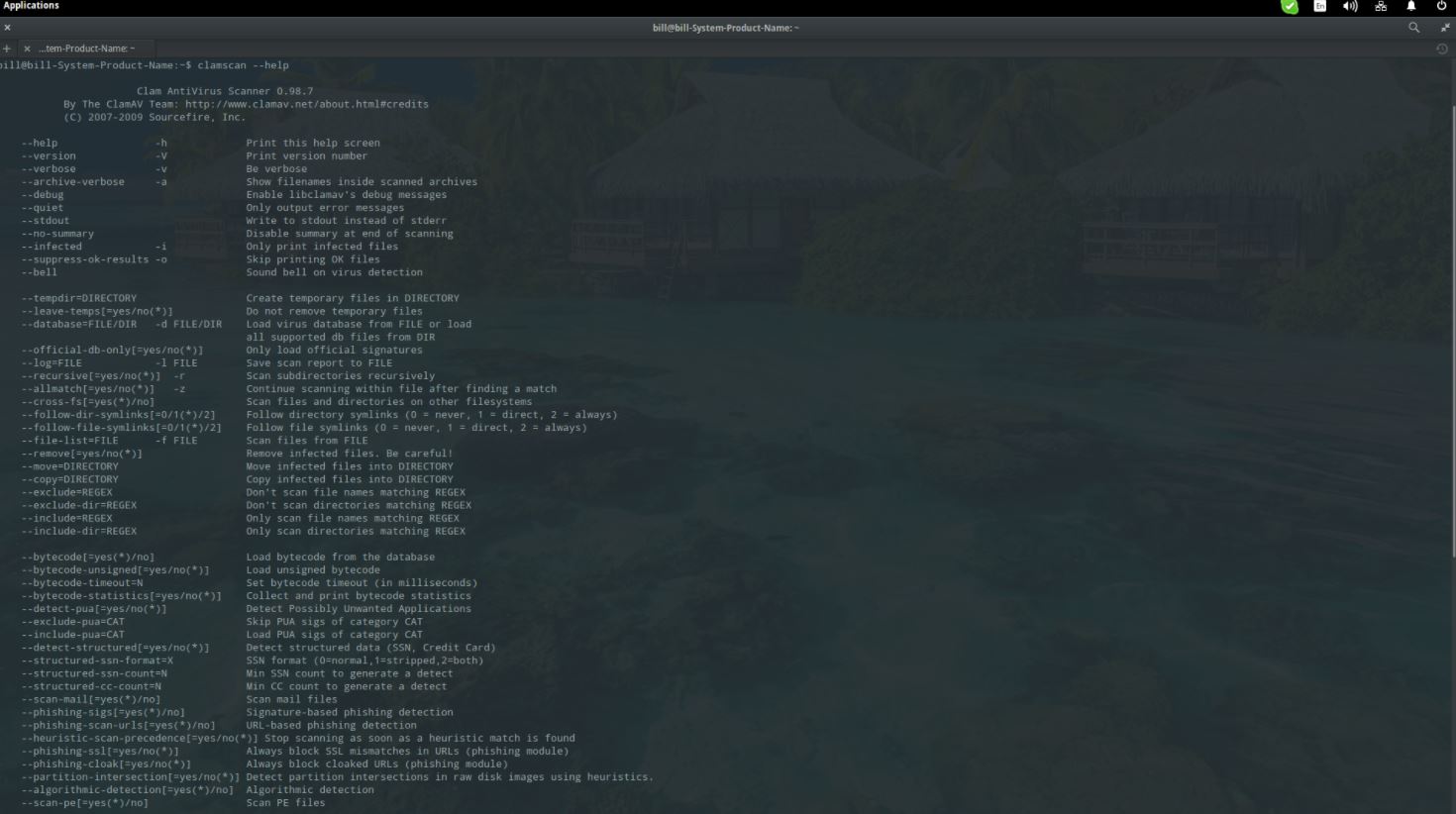

ClamAV

Написаний на C++, ClamAV – це антивірус з відкритим кодом, який виявляє віруси, трояни та інші види шкідливого програмного забезпечення. Він є абсолютно безкоштовним, тому багато користувачів застосовують його для сканування особистої інформації, зокрема електронної пошти, на наявність шкідливих файлів. Він також відіграє важливу роль як сканер на стороні сервера.

Інструмент спочатку був розроблений для Unix, але існують сторонні версії для Linux, BSD, AIX, macOS, OSF, OpenVMS та Solaris. ClamAV автоматично оновлює свою базу даних, щоб виявляти навіть найновіші загрози. Він підтримує сканування з командного рядка та має багатопотоковий демон для підвищення швидкості сканування.

ClamAV може сканувати різні типи файлів на наявність вразливостей. Він підтримує всі види стиснених файлів, включаючи RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, формат SIS, BinHex та практично будь-який формат електронної пошти.

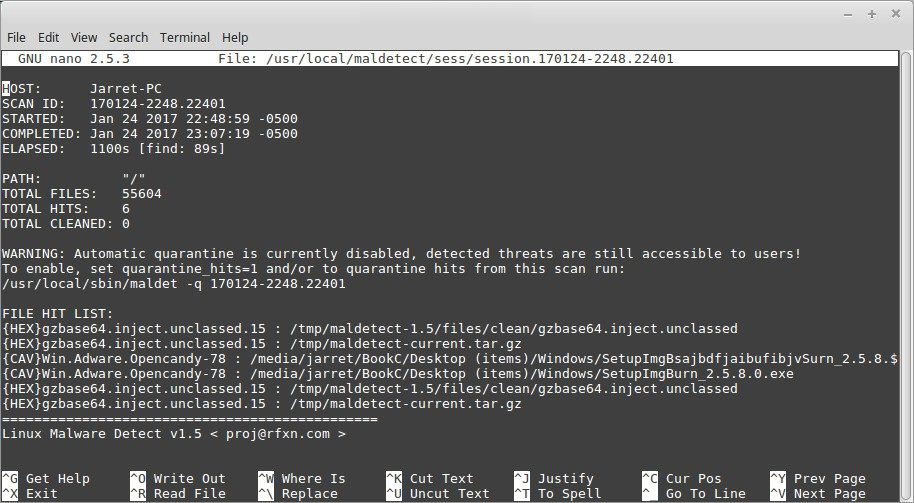

LMD

Linux Malware Detect, або LMD, є ще одним популярним антивірусом для Linux, розробленим для боротьби з загрозами, що часто зустрічаються в хостингових середовищах. LMD використовує базу даних сигнатур для пошуку шкідливого коду та його швидкого блокування.

LMD не обмежується власною базою даних. Він використовує бази даних ClamAV та Team Cymru для виявлення більшої кількості вірусів. Для оновлення своєї бази даних, LMD збирає дані про загрози з систем виявлення вторгнень на краю мережі. Це дозволяє йому створювати нові сигнатури для шкідливого програмного забезпечення, яке активно використовується в атаках.

LMD можна використовувати через командний рядок “maldet”. Інструмент спеціально розроблений для платформ Linux та легко сканує Linux-сервери.

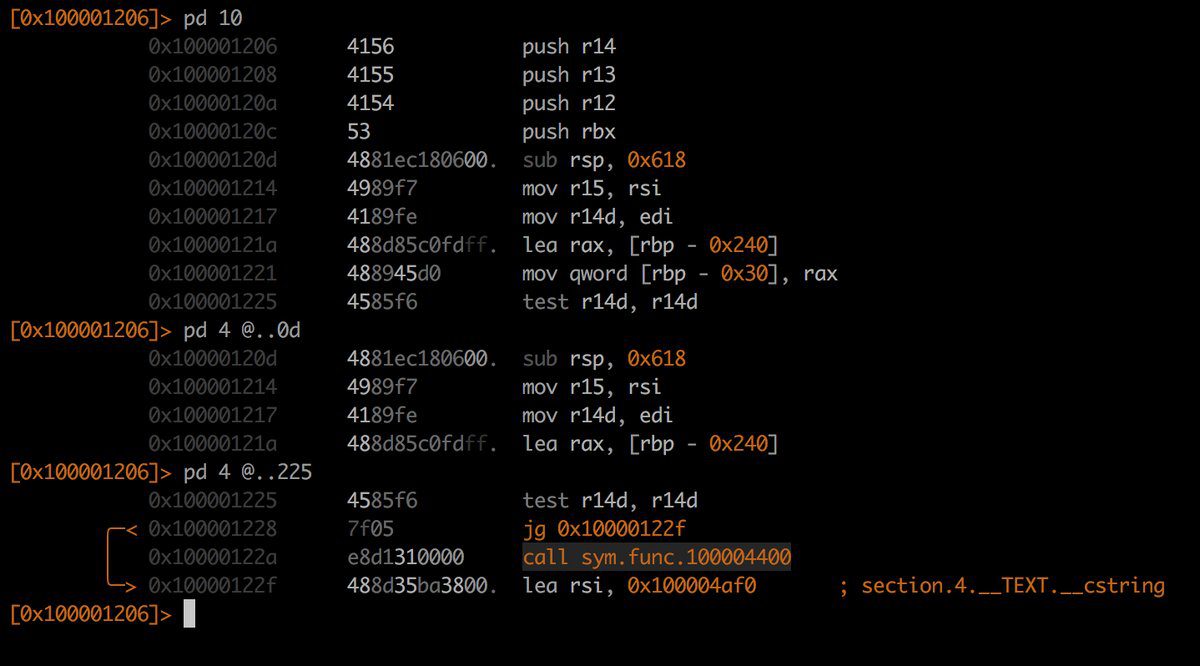

Radare2

Radare2 (R2) є платформою для аналізу двійкових файлів та зворотного проектування з потужними можливостями виявлення. Він виявляє неправильні двійкові файли, надаючи користувачу інструменти для керування ними та усунення потенційних загроз. Він використовує базу даних NoSQL sdb. Дослідники безпеки та розробники програмного забезпечення цінують цей інструмент за чудові можливості представлення даних.

Однією з важливих переваг Radare2 є те, що користувачеві не потрібно використовувати командний рядок для виконання завдань, таких як статичний/динамічний аналіз та використання програмного забезпечення. Він рекомендований для будь-якого дослідження двійкових даних.

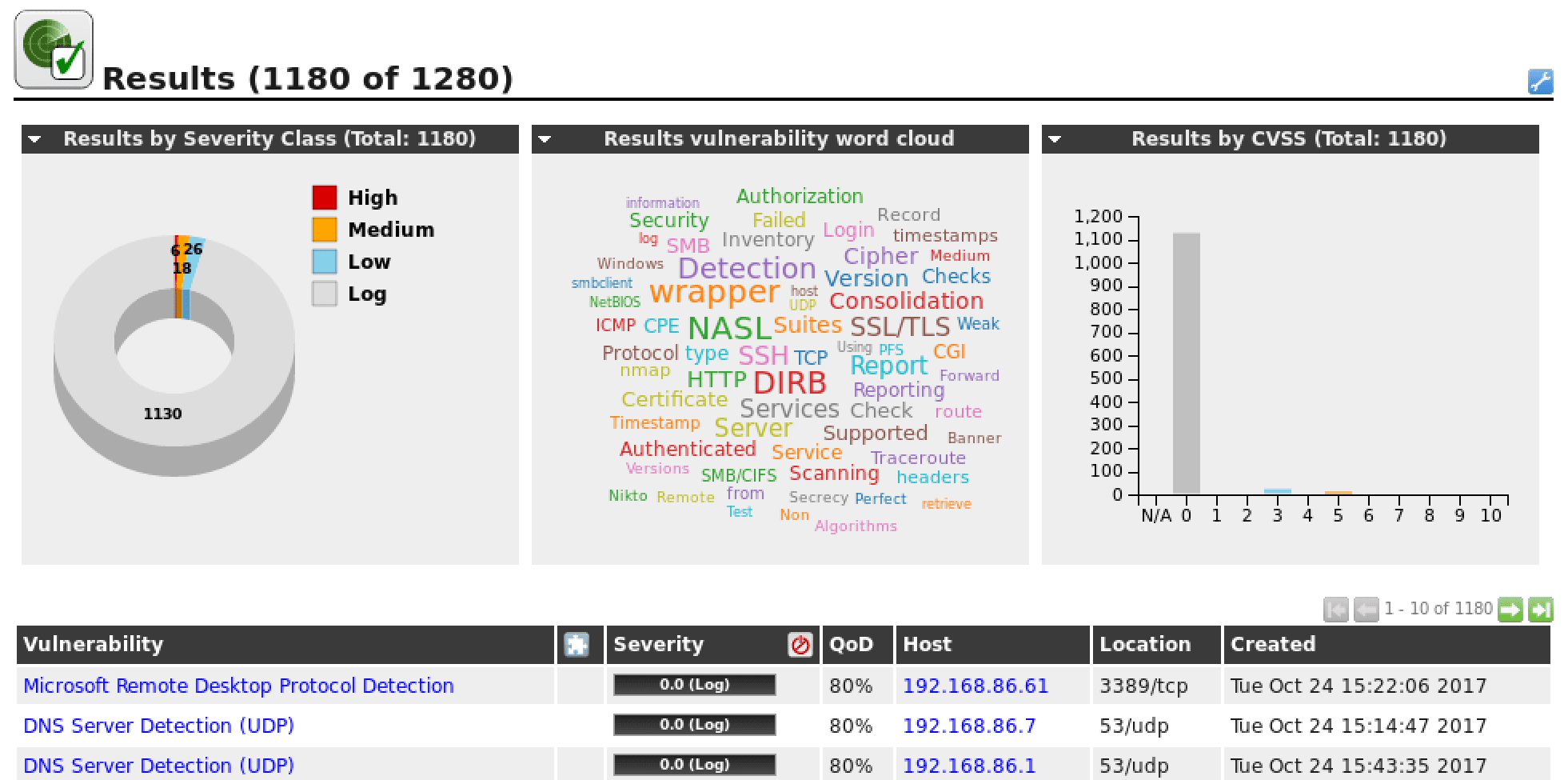

OpenVAS

Відкрита система оцінки вразливостей, або OpenVAS, є платформою для сканування та управління вразливостями. Вона призначена для підприємств будь-якого розміру та допомагає їм виявляти проблеми безпеки, приховані в їхній інфраструктурі. Спочатку продукт був відомий як GNessUs, поки його поточний власник, Greenbone Networks, не змінив назву на OpenVAS.

Починаючи з версії 4.0, OpenVAS забезпечує постійне оновлення бази тестування мережевої вразливості (NVT), зазвичай менше ніж за 24 години. Станом на червень 2016 року вона налічувала понад 47 000 NVT.

Фахівці з безпеки використовують OpenVAS через його швидкість сканування та широкі можливості конфігурації. Програми OpenVAS можна використовувати з віртуальної машини для безпечного дослідження шкідливого програмного забезпечення. Його вихідний код доступний за ліцензією GNU GPL. Багато інших інструментів виявлення вразливостей залежать від OpenVAS, тому він вважається важливою програмою на платформах на базі Linux.

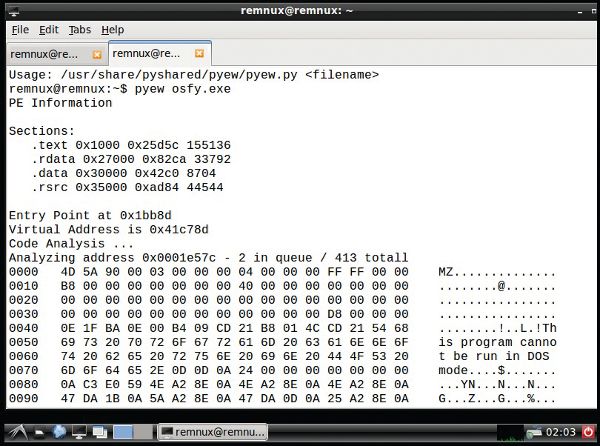

REMnux

REMnux використовує методи зворотного проектування для аналізу шкідливих програм. Він виявляє проблеми на основі веб-браузера, приховані у фрагментах коду JavaScript та аплетах Flash. Також він здатний сканувати PDF-файли та проводити аналіз пам’яті. REMnux виявляє шкідливе ПЗ у папках та файлах, які важко просканувати іншими програмами для виявлення вірусів.

Інструмент ефективний завдяки можливостям декодування та зворотного проектування. Він може ідентифікувати властивості підозрілих програм. Він є легким, тому його важко виявити для шкідливого ПЗ. REMnux можна використовувати як на Linux, так і на Windows, а його функціонал може бути розширений іншими інструментами сканування.

Tiger

У 1992 році Техаський університет A&M почав розробку Tiger для підвищення безпеки комп’ютерів в університетському кампусі. Зараз це популярний інструмент для Unix-подібних платформ. Його унікальність полягає в тому, що він є не тільки інструментом для перевірки безпеки, але й системою виявлення вторгнень.

Інструмент безкоштовно доступний за ліцензією GPL. Він залежить від інструментів POSIX, які разом створюють ефективну структуру для підвищення безпеки сервера. Tiger повністю написаний на мові оболонки, що є однією з причин його ефективності. Він підходить для перевірки стану та конфігурації системи, що робить його популярним серед користувачів інструментів POSIX.

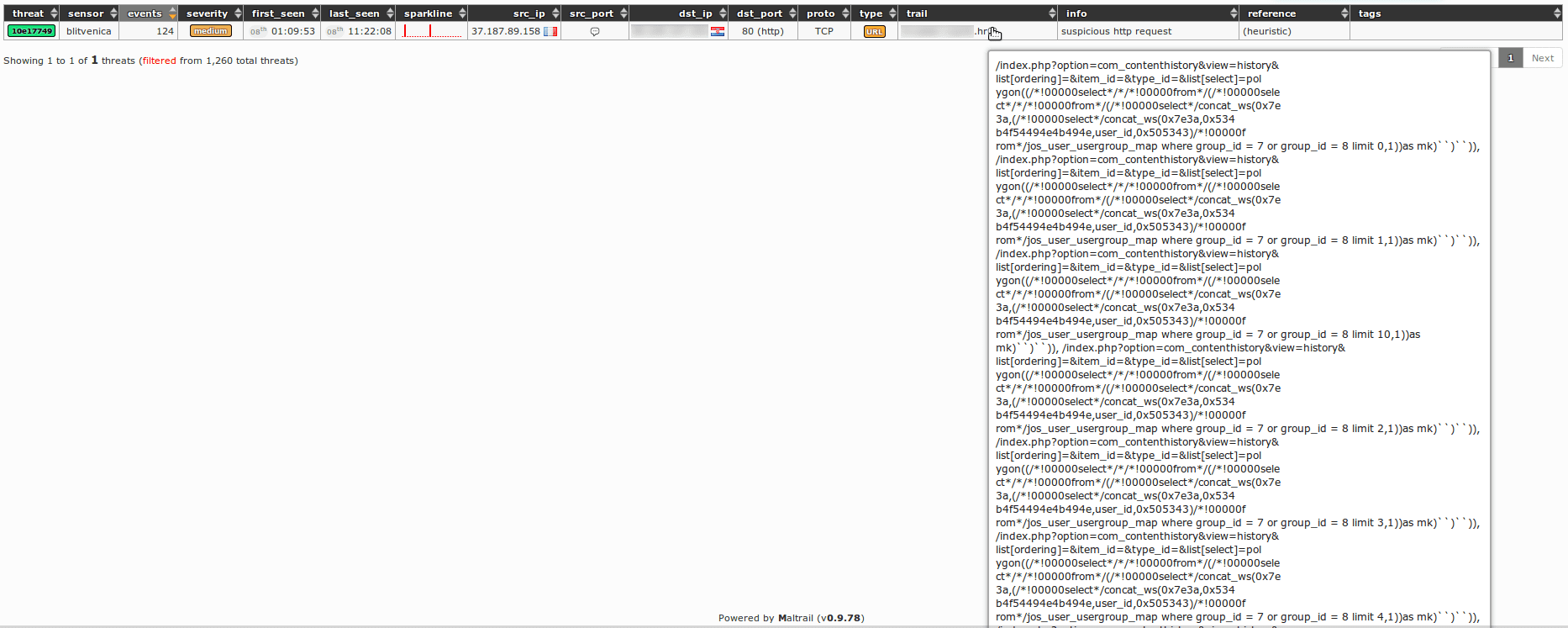

Maltrail

Maltrail – це система виявлення трафіку, яка забезпечує безпеку вашого сервера, допомагаючи уникнути зловмисних загроз. Вона порівнює джерела трафіку з чорними списками, опублікованими в Інтернеті.

Окрім перевірки чорних списків, інструмент використовує передові евристичні механізми для виявлення різних типів загроз. Це стає особливо корисним, коли ви підозрюєте, що ваш сервер вже зазнав атаки.

Система включає в себе датчик, який відстежує трафік сервера та надсилає інформацію на сервер Maltrail. Система виявлення перевіряє достатність трафіку для обміну даними між сервером та джерелом.

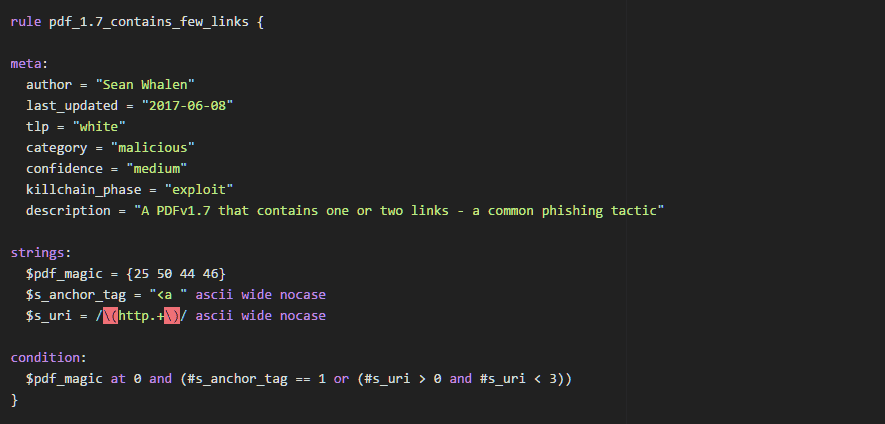

YARA

Створений для Linux, Windows та macOS, YARA (Yet Another Ridiculous Acronym) є одним із важливих інструментів для дослідження та виявлення шкідливих програм. Він використовує текстові або двійкові шаблони для спрощення та прискорення процесу виявлення.

YARA має додаткові функції, але для їх використання потрібна бібліотека OpenSSL. Навіть без неї, YARA може проводити базове дослідження шкідливого ПЗ за допомогою механізму на основі правил. YARA також використовується в Cuckoo Sandbox, пісочниці на основі Python, яка підходить для безпечного дослідження шкідливого програмного забезпечення.

Як вибрати найкращий інструмент?

Усі перелічені інструменти є ефективними, і якщо інструмент популярний у середовищі Linux, можна бути впевненим, що його використовують тисячі досвідчених користувачів. Системні адміністратори повинні пам’ятати, що кожна програма зазвичай залежить від інших програм. Наприклад, це стосується ClamAV та OpenVAS.

Необхідно розуміти потреби вашої системи та визначити, в яких областях вона може бути вразливою. Почніть з простого інструменту для виявлення проблемних місць, а потім використовуйте відповідний інструмент для їх вирішення.