DevSecOps — це практика впровадження безпеки на кожному етапі життєвого циклу DevOps за допомогою інструментів DevSecOps.

У розробці програмного забезпечення DevOps — це поєднання конкретної діяльності з розробки та ІТ-операцій. Ця комбінація спрямована на покращення якості програмного забезпечення та забезпечення безперервної доставки.

Якщо ми додамо керування безпекою до DevOps, це стане DevSecOps: дисципліна, яка об’єднує безпеку як спільну відповідальність між ІТ-світом і світом розробки програмного забезпечення.

У минулому безпека була виключною відповідальністю спеціалізованої групи, яка приєднувалася до проектів на їхніх завершальних фазах. Це добре працювало в циклах розробки, які тривали місяці чи роки. Але в гнучких циклах розробки, які вимірюються тижнями, методи безпеки повинні розглядатися від початку до кінця проекту, а відповідальність за безпеку має розподілятися між усіма розробниками та ІТ-командами.

Щоб DevSecOps працював, не порушуючи парадигми гнучких методологій, його інтеграція має бути автоматизована. Це єдиний спосіб, щоб робочий процес DevOps не став млявим під час впровадження керування безпекою. І ця автоматизація вимагає відповідних механізмів, які об’єднують інструменти розробки, такі як інтегровані середовища розробки (IDE), із функціями безпеки.

Типи інструментів DevSecOps

Поєднання безпеки та DevOps може приймати різні форми. З цієї причини існують різні типи інструментів DevSecOps, які можна підсумувати таким чином:

- Сканування вразливостей у компонентах з відкритим вихідним кодом: вони шукають можливі вразливості в компонентах із відкритим кодом і бібліотеках, які містяться в аналізованій базі коду, разом із усіма їхніми залежностями.

- Статичне та динамічне тестування безпеки програми (SAST/DAST): статичне тестування сканує вихідний код розробників на наявність незахищеного коду, щоб виявити потенційні проблеми безпеки. Динамічне тестування виконує перевірку безпеки запущених програм, не вимагаючи доступу до вихідного коду.

- Сканування зображень: вони шукають уразливості в контейнерах Docker.

- Автоматизація інфраструктури: виявляйте та виправляйте різноманітні проблеми та вразливості конфігурації інфраструктури, зокрема в хмарних середовищах.

- Візуалізація: надайте видимість ключових показників ефективності та тенденцій, щоб виявити збільшення чи зменшення кількості вразливостей з часом.

- Моделювання загроз: увімкніть проактивне прийняття рішень, прогнозуючи ризики загрози на всій поверхні атаки.

- Сповіщення: сповіщайте групу безпеки лише тоді, коли аномальну подію було виявлено та визначено як загрозу, щоб зменшити рівень шуму та уникнути перерв у робочих процесах DevSecOps.

У списку нижче показано підібраний список інструментів DevSecOps, на які ви можете покластися, щоб включити слово «Sec» у свої робочі процеси DevOps.

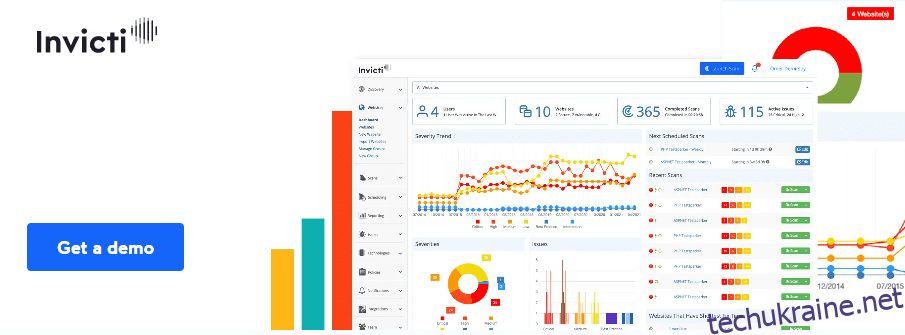

Invicti

Invicti — це інструмент, який можна інтегрувати у свій SDLC, щоб здійснювати керування безпекою у своїх програмних продуктах, зберігаючи при цьому гнучкість процесу розробки.

Аналіз, виконаний Invicti, є вичерпним і забезпечує точність виявлення проблем без шкоди для швидкості керування SDLC.

Варіанти автоматизації, які пропонує Invicti, дозволяють уникнути необхідності втручання людини у виконання завдань безпеки, створюючи економію зусиль для вашої команди, яка може становити сотні годин на місяць.

Ця економія покращується шляхом виявлення вразливостей, які дійсно мають значення, і автоматичного призначення їх найбільш відповідним ресурсам для виправлення.

Invicti також забезпечує повну видимість вразливостей у ваших програмах, що розробляються, і зусиль, які докладаються для зменшення ризику.

SonarQube

SonarQube автоматично перевіряє ваш код на наявність уразливостей, шукаючи в ньому помилки, які можуть стати загрозою. На момент написання цієї статті він підтримує майже 30 різних мов програмування.

Унікальний QualityGates від SonarQube представляє простий спосіб усунути проблеми до того, як продукт з’явиться у світі. Вони також надають групі розробників спільний погляд на якість, дозволяючи кожному знати стандарти та відповідність їхніх розробок їм.

SonarQube легко інтегрується у ваш конвеєр DevSecOps, гарантуючи, що всі члени команди мають доступ до звітів і відгуків, створених інструментом.

Просто встановивши його, SonarQube чітко вказує, чи ваші коміти чисті та чи готові ваші проекти до випуску. Якщо щось не так, інструмент негайно повідомить вам, де проблема та яке її вирішення.

Аква

Aqua дозволяє візуалізувати та зупиняти загрози на кожному етапі життєвого циклу ваших програмних продуктів, від написання вихідного коду до розгортання програми в хмарі.

Працюючи як хмарна платформа захисту додатків (CNAPP), інструмент пропонує перевірки безпеки ланцюга поставок програмного забезпечення, сканування ризиків і вразливостей, а також розширений захист від зловмисного програмного забезпечення.

Параметри інтеграції Aqua дозволяють захистити ваші програми незалежно від платформ і механізмів, які ви використовуєте для розробки та розгортання, будь то хмарні, контейнерні, безсерверні, конвеєри CI/CD або оркестратори. Він також інтегрується з платформами SIEM та інструментами аналітики.

Відмінною рисою Aqua є те, що він забезпечує контроль безпеки в контейнерах Kubernetes за допомогою KSPM (Kubernetes Security Posture Management) і розширений захист у середовищі виконання Kubernetes. Використання власних функцій K8s забезпечує захист на основі політики для всього життєвого циклу програм, розгорнутих у контейнерах.

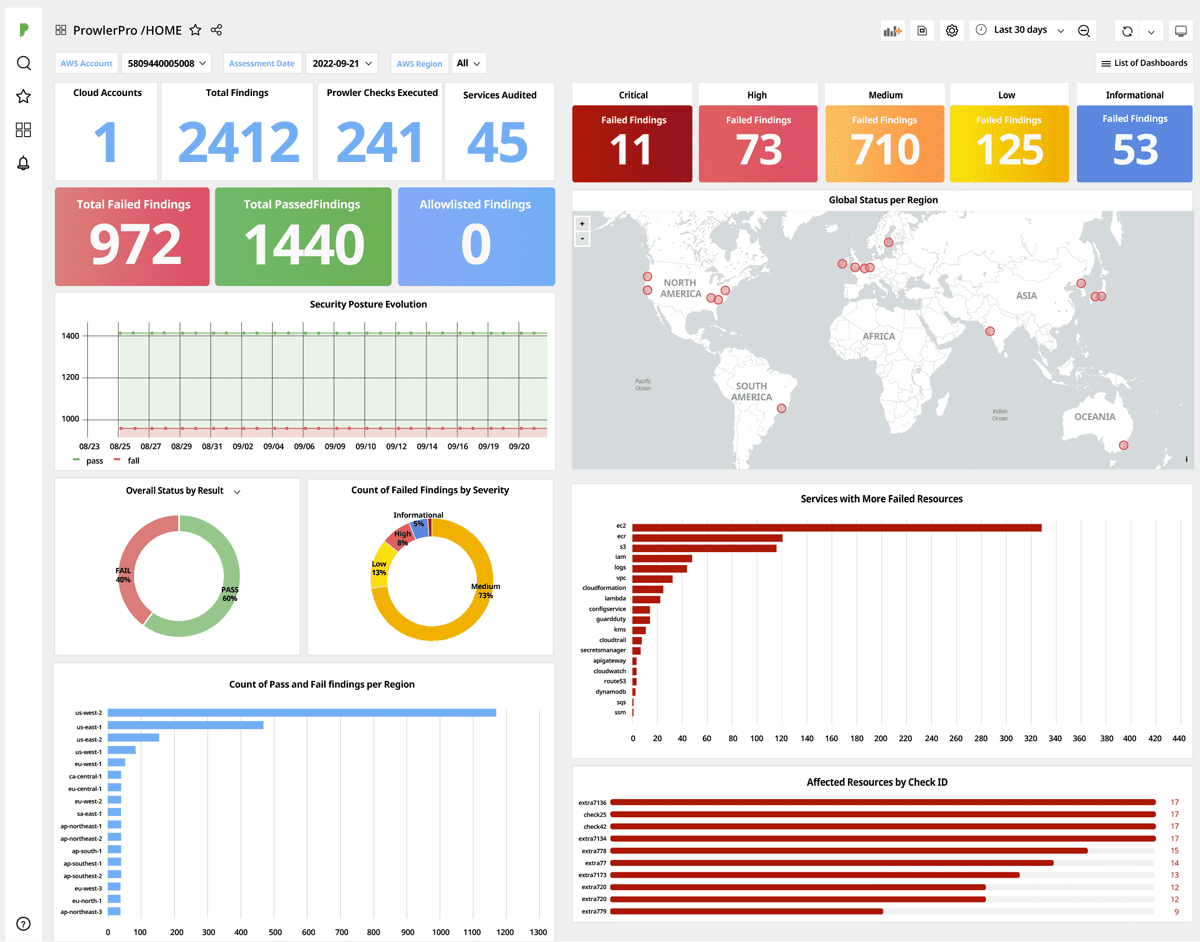

ProwlerPro

ProwlerPro — це інструмент із відкритим кодом, створений спеціально для контролю безпеки в середовищах розробки Amazon Web Services (AWS).

ProwlerPro розроблено таким чином, що ви можете створити обліковий запис і розпочати сканування своїх конвеєрів розробки за лічені хвилини, надаючи цілісне уявлення про вашу інфраструктуру незалежно від регіону, у якому ви перебуваєте. Його інструменти візуалізації дозволяють переглядати стан безпеки всіх ваших служб AWS в одному вікні.

Після створення облікового запису ProwlerPro і початку роботи ви можете налаштувати систему для автоматичного запуску серії рекомендованих перевірок кожні 24 години. Сканування за допомогою ProwlerPro виконується паралельно для досягнення швидкості, щоб не сповільнювати робочі процеси DevSecOps.

Результати сканування відображаються на серії попередньо визначених інформаційних панелей, якими можна легко ділитися та переміщатися, деталізуючи їх для прямого аналізу на будь-якому рівні деталізації системи безпеки.

Мабуть

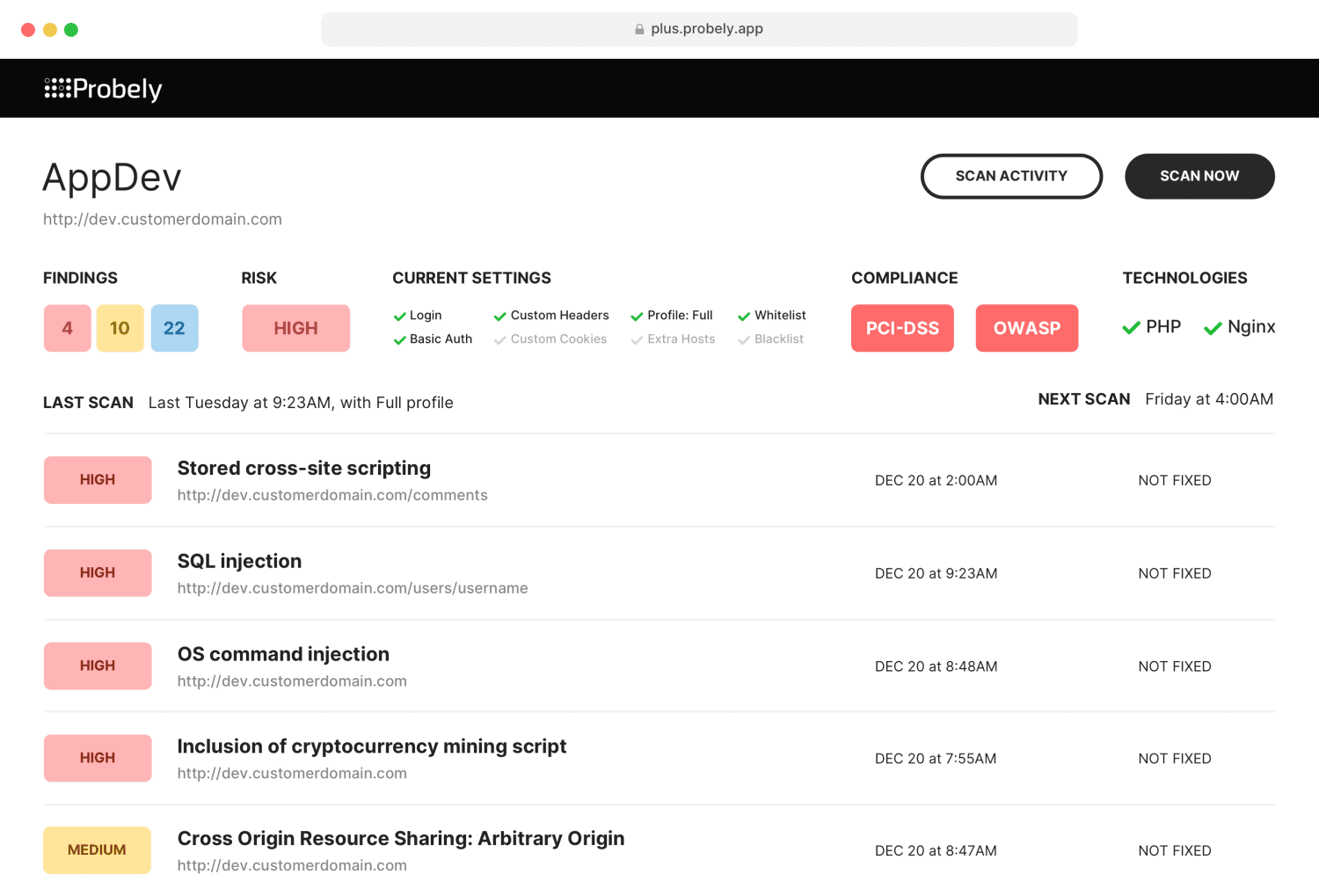

Якщо у вас уже є робочий процес DevOps і ви хочете інтегрувати в нього сканування безпеки, Probely дозволяє зробити це за лічені хвилини завдяки інструментам сканування вразливостей веб-додатків та API.

Підхід Probely базується на розробці на основі API, що означає, що кожна нова функція інструменту спочатку пропонується через API, а потім додається до інтерфейсу. Ця стратегія робить можливим, якщо вам потрібно інтегрувати Probely з робочими процесами або спеціальним програмним забезпеченням, ви завжди можете використовувати його API.

Ви також можете зареєструвати веб-хуки, щоб ваші програми отримували сповіщення про кожну подію, яку генерує Probely.

Оскільки Probely пропонує низку готових інтеграцій, швидше за все, вам не доведеться використовувати його API для інтеграції з вашими інструментами. Якщо ви вже використовуєте Jira та Jenkins у своїх робочих процесах, інтеграція буде миттєвою.

Probely автоматично розпочне сканування ваших конвеєрів CI/CD і зареєструє виявлені вразливості як проблеми в Jira. Щойно ці вразливості буде усунено, він знову перевірить їх і за потреби знову відкриє невирішену проблему в Jira.

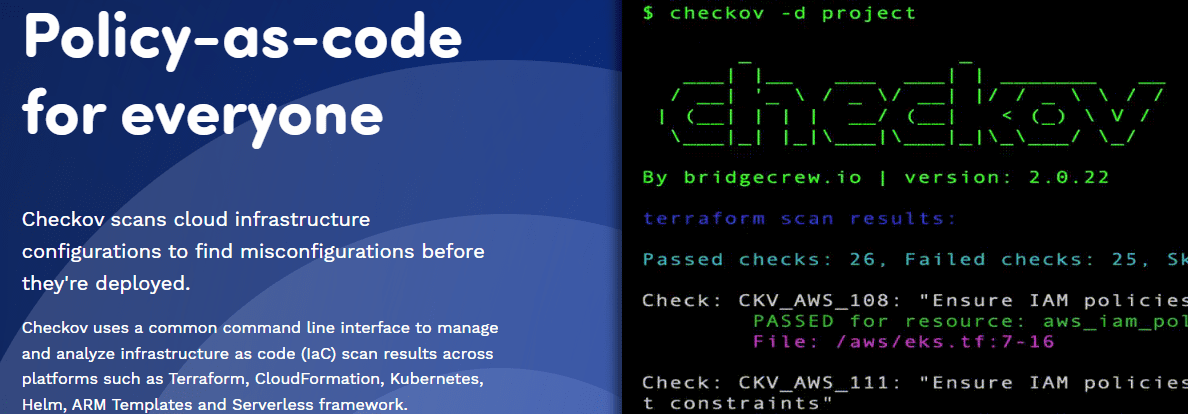

Чеков

Checkov сканує конфігурації в хмарних інфраструктурах з наміром знайти недоліки конфігурації перед розгортанням програмного продукту. Завдяки спільному інтерфейсу командного рядка він сканує результати на різноманітних платформах, таких як Kubernetes, Terraform, Helm, CloudFormation, ARM Templates і безсерверні фреймворки.

Завдяки схемі політики на основі атрибутів Checkov дозволяє вам сканувати хмарні ресурси під час компіляції, виявляючи помилки конфігурації в атрибутах за допомогою простого фреймворку політики як коду Python. Серед іншого Checkov аналізує зв’язки між хмарними ресурсами за допомогою політик YAML на основі графів.

Завдяки інтеграції в конвеєри CI/CD і системи контролю версій Checkov виконує, тестує та змінює параметри бігунів у контексті цільового репозиторію.

Завдяки розширюваному інтерфейсу інтеграції його архітектуру можна розширити, щоб визначити спеціальні політики, умови придушення та постачальників. Його інтерфейс також дозволяє інтегрувати його з платформами підтримки, процесами побудови та спеціальними системами випуску.

Фарадей

За допомогою Faraday ви можете автоматизувати керування вразливістю та контрольні дії, щоб привернути вашу увагу до справді важливої роботи. Його робочі процеси дозволяють запускати будь-яку дію за допомогою спеціальних подій, які ви можете вільно створювати, щоб уникнути повторення завдань.

Faraday дає вам можливість стандартизувати та інтегрувати інструменти безпеки у ваші робочі процеси, отримуючи інформацію про вразливості з понад 80 інструментів сканування. За допомогою агентів сканери автоматично інтегруються у ваші робочі процеси, щоб отримати та нормалізувати дані з максимальною легкістю, створюючи результати, які можна переглядати через веб-інтерфейс.

Чудовим і цікавим аспектом Faraday є те, що він використовує централізоване сховище для зберігання інформації про безпеку, яку можуть легко аналізувати та перевіряти різні члени команди DevSecOps.

Це приносить додаткову перевагу, яка полягає в здатності ідентифікувати та поєднувати повторювані проблеми, про які повідомляють різні інструменти. Це зменшує зусилля членів команди, уникаючи необхідності звертати увагу кілька разів на ту саму проблему, про яку повідомлялося більше одного разу.

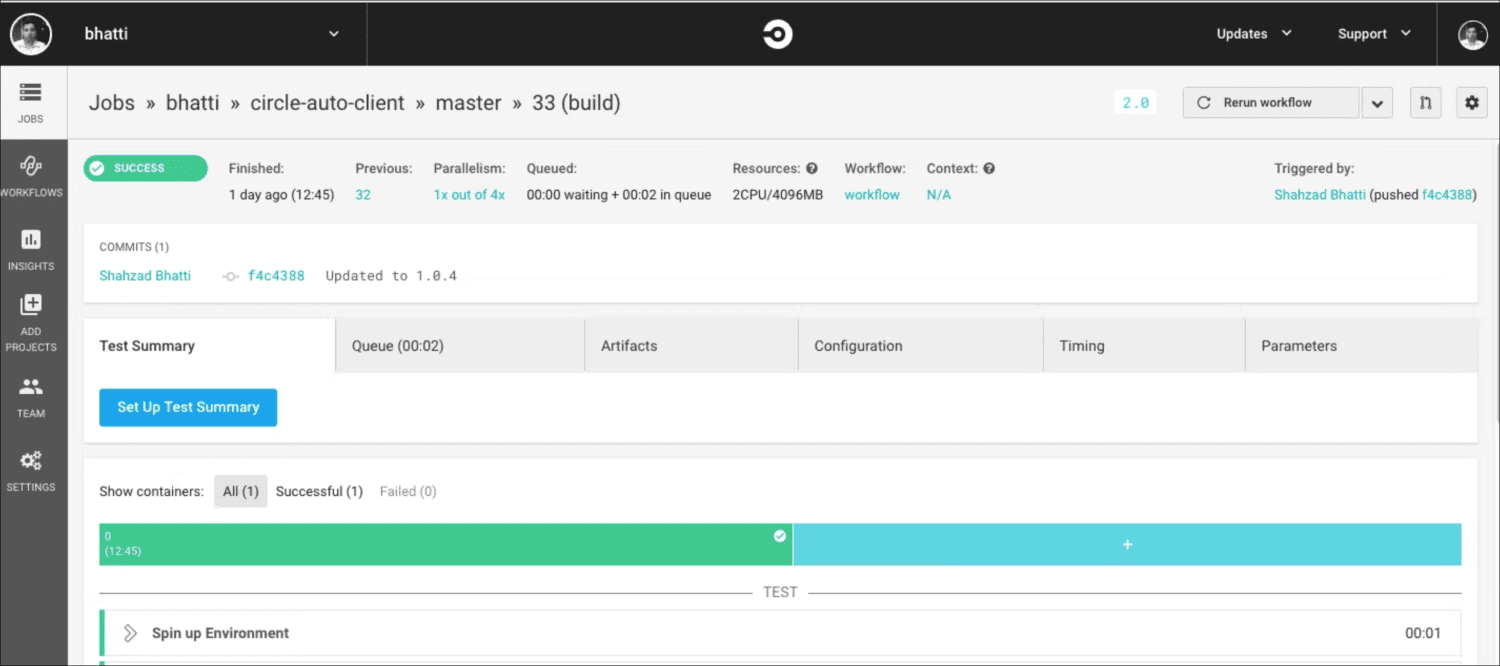

КолоCI

Щоб інтегрувати CircleCI з найпопулярнішими інструментами безпеки DevOps, ви повинні включити одного з численних партнерів у ваші розробки. Партнери CircleCI є постачальниками рішень у кількох категоріях, включаючи SAST, DAST, статичний аналіз контейнерів, застосування політики, керування секретами та безпеку API.

Якщо вам потрібно зробити щось для захисту конвеєра розробки, чого ви не можете зробити з жодною з доступних сфер, ви можете скористатися тим фактом, що кулі є відкритим кодом. З цієї причини додавання функціональності до існуючої кулі – це лише питання отримання схвалення від вашого PR та його об’єднання.

Навіть якщо у вас є варіант використання, який, на вашу думку, виходить за межі набору сфер, доступних у реєстрі CircleCI, ви можете створити його та внести його в спільноту. Компанія публікує список найкращих практик для створення автоматизованої компіляції orb і конвеєрів тестування, щоб полегшити ваш шлях.

Щоб убезпечити свій конвеєр, усуньте потребу у власних розробках і дозвольте своїй команді використовувати сторонні послуги. Використовуючи CircleCI orbs, вашій команді потрібно буде лише знати, як користуватися цими службами, без необхідності вчитися їх інтегрувати чи керувати ними.

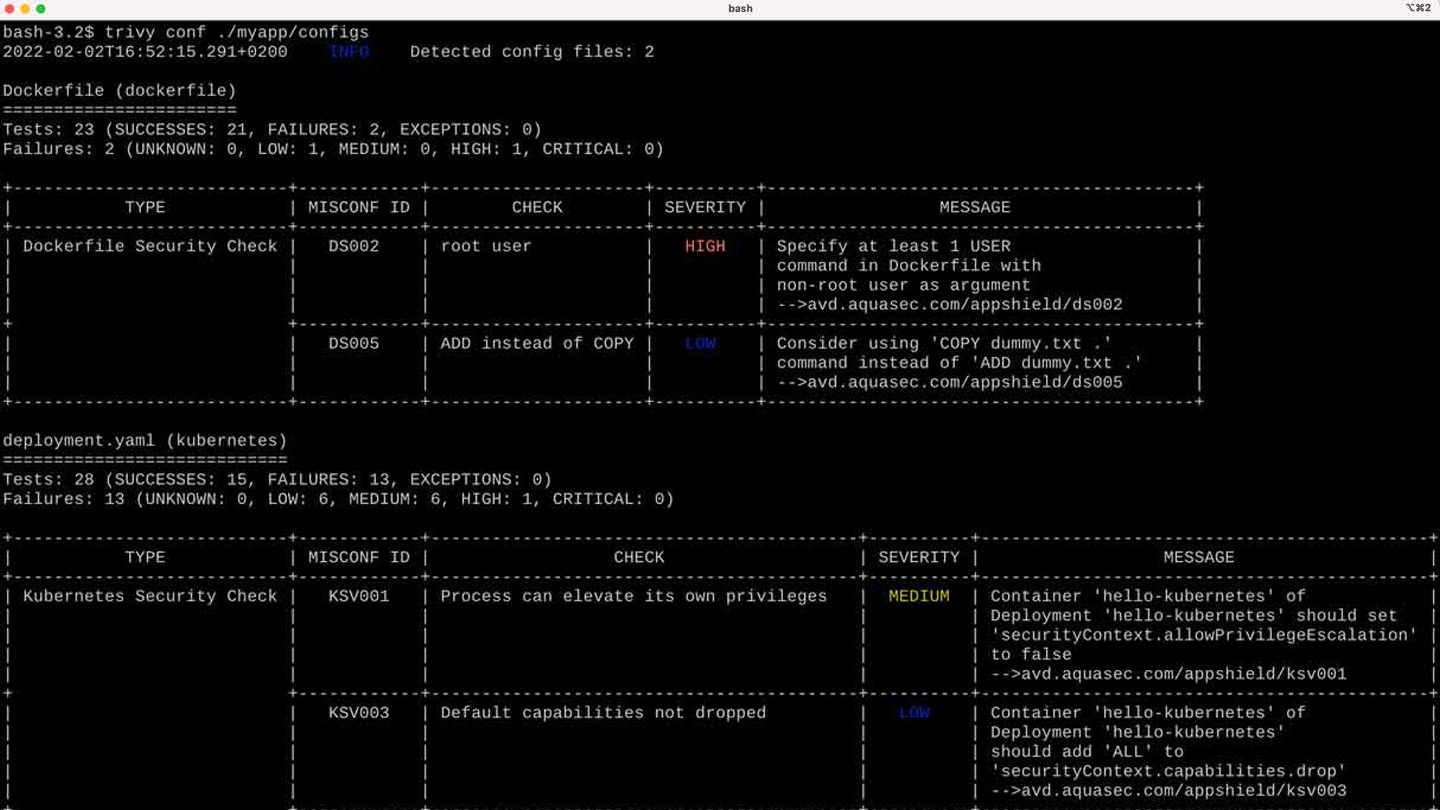

Триви

Trivy — це інструмент безпеки з відкритим вихідним кодом, який має кілька сканерів, здатних виявляти проблеми безпеки, і різні цілі, де вони можуть знаходити такі проблеми. Серед цілей, які сканує Trivy, є: файлова система, образи контейнерів, сховища Git, образи віртуальних машин, Kubernetes і сховища AWS.

Скануючи всі ці можливі цілі, Trivy може знайти відомі вразливості, недоліки конфігурації, секрети або конфіденційну інформацію, ліцензії на програмне забезпечення та виявити проблеми в ланцюжку постачання програмного забезпечення, включаючи залежності від програмного забезпечення, що використовується, і пакетів операційної системи.

Платформи та програми, з якими Trivy може інтегруватися, можна знайти на сторінці екосистеми. Цей список містить найпопулярніші імена, такі як CircleCI, GitHub Actions, VS Code, Kubernetes або JetBrains.

Trivy доступний у apt, yum, brew і dockerhub. Він не має таких передумов, як бази даних, середовища розгортання або системні бібліотеки, і його перше сканування, за оцінками, буде завершено лише за 10 секунд.

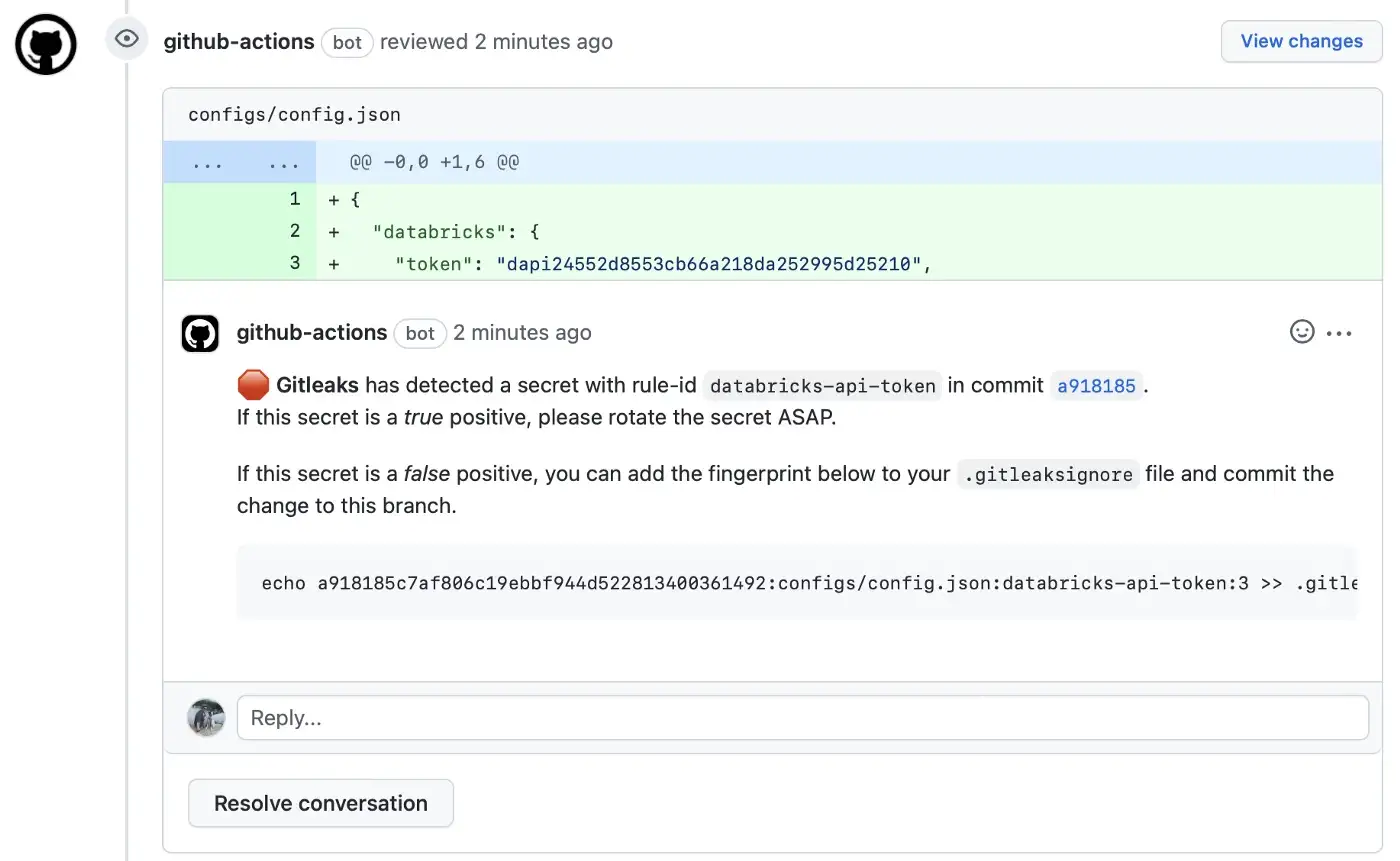

GitLeaks

Gitleaks — це інструмент із відкритим кодом і інтерфейсом командного рядка, який можна встановити за допомогою Docker, Homebrew або Go. Він також доступний як двійковий виконуваний файл для найпопулярніших платформ і операційних систем. Ви також можете розгорнути його безпосередньо у своєму репо як хук перед фіксацією або як спільний доступ GitHub через Gitleaks-Action.

Його командний інтерфейс простий і мінімалістичний. Він складається лише з 5 команд для виявлення секретів у коді, захисту секретів, створення сценаріїв, отримання довідки або показу версії інструменту. Команда виявлення дозволяє сканувати сховища, файли та каталоги. Його можна використовувати на машинах розробки, а також у середовищах CI.

Більшість роботи з GitLeaks виконується за допомогою команд виявлення та захисту. Вони працюють зі сховищами Git, аналізуючи вихідні дані команд git log або git diff і генеруючи патчі, які GitLeaks потім використовуватиме для виявлення та захисту секретів.

Залишайтеся конкурентоспроможними та безпечними

З одного боку, гнучкість і швидкість ваших конвеєрів CI/CD є ключовими для забезпечення швидкого виходу на ринок, що, у свою чергу, є ключовим для збереження конкурентоспроможності як розробника програмного забезпечення.

З іншого боку, беззаперечною необхідністю є включення інструментів безпеки в процеси розробки. Інструменти DevSecOps — це рішення, щоб забезпечити безпеку без негативного впливу на часові рамки SDLC.