З кожним технологічним прогресом зростає кількість зловмисників і загроз кібербезпеки. У цій статті ми обговоримо один із типів DDoS-атак, які зловмисники можуть використовувати, щоб порушити роботу системи: Ping of Death і способи захисту від нього.

Що таке пінг смерті

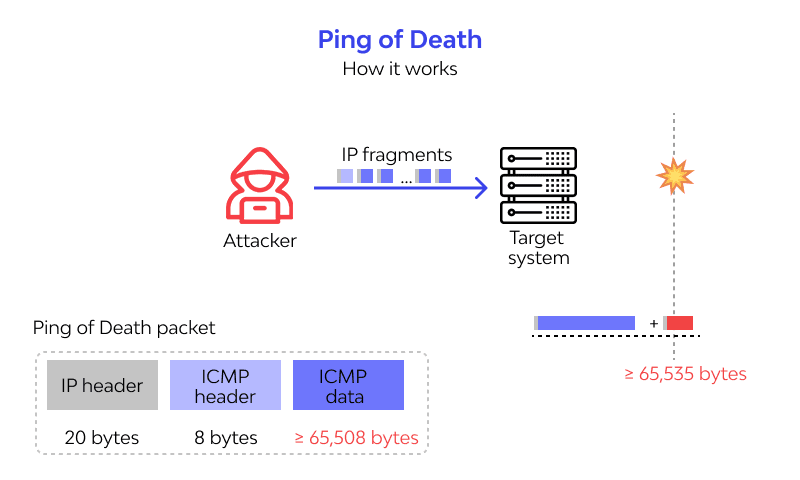

PING of Death — це атака на відмову в обслуговуванні (DoS), коли зловмисники надсилають великі пакети даних до служби, що перевищує необхідні вимоги до пакетів, з єдиною метою пошкодити або зробити цю службу недоступною для інших користувачів. RFC 791 вказує, що необхідний стандартний IP-пакет становить 65 535 байт.

Будь-яка кількість байтів, що перевищує це, може призвести до зависання системи або збою під час обробки запиту.

Як працює Ping of Death?

Авторство: Wallarm

Авторство: Wallarm

Ping of death викликаний надсиланням через мережу великого пакета протоколу контрольних повідомлень Інтернету (ICMP).

Відповідь ping (Packet Internet або Inter-Network Groper) або ехо-відповідь ICMP перевіряє певне мережеве підключення, щоб перевірити, чи існує мережа та чи може вона прийняти запит. Цей тест виконується шляхом надсилання ping, фрагмента даних, і очікування відповіді у відповідь.

На підставі відповіді перевіряється статус послуги.

Зловмисники здійснюють DDoS-атаку Ping of death, надсилаючи великі пакети, порушуючи Інтернет-протокол RFC791, який вимагає дійсний пакет IPv4 розміром 65 535 байт.

Атака не може надсилати пакети, розмір яких перевищує цей розмір. Таким чином, вони надсилають пакети у фрагментах, які, коли система збирає пакет, призводять до надмірного розміру пакета, що спричиняє зависання системи, звідси й назва пінг смерті.

Ping of Death Attack: приклади

#1. Хіт кампанії DNC

У 2018 році Національний комітет Демократичної партії був уражений з DDoS-атакою. Ці атаки були здійснені, коли DNC і DCCC або збирали кошти, або мали кандидатів, які зросли в популярності. DDoS-атаки, такі як пінг смерті, здійснюються для забезпечення збою та можуть використовуватися як зброя в ситуаціях суперництва конкурентів.

#2. Атака на перепис населення в Австралії

Австралійське бюро статистики ABS 2016 зазнав DDoS-атаки, де громадяни не могли зайти на сайт бюро для участі в переписі. Атака PoD зловмисників була спрямована на перевантаження мережі, щоб заблокувати австралійців від участі в переписі.

#3. Атака PoD з помилковою ідентифікацією Whitehouse

У 2001 році а сайт пародій на білий дім, whitehouse.org, став жертвою атаки Ping of Death. Ціллю зловмисників був веб-сайт whitehouse.gov, але вони прийняли його за whitehouse.org – слабкий сайт-пародію.

Брук Теллі, який виявив атаку, зазначив, що протягом 13 годин веб-сайт отримав велику кількість ехо-запитів ICMP. З’ясувалося, що метою зловмисників була атака та виклик DoS-відмови в обслуговуванні на сайті whitehouse.gov.

Найкращі методи захисту від атаки Ping of Death

Зловмисники використовують вразливі місця та лазівки в системі, щоб отримати доступ. Кожна система та служба повинні гарантувати, що їхні системи належним чином захищені для підтримки безпеки та системних недоліків, які можуть бути використані. Нижче наведено кілька практичних порад, які можуть допомогти захистити вашу систему.

Оновлюйте свої системи

Найкраще переконатися, що ваша система має найновіші виправлення й оновлення. Оновлення та виправлення системи постійно розробляються, щоб гарантувати, що всі проблеми безпеки виправляються, і, знаючи, що зловмисники використовують ці проблеми безпеки, постійно оновлюючи вашу систему допоможе заблокувати цю вразливість.

Пакет фільтрів

Атака Ping of death використовує передачу пакетів. Кожен пакет містить заголовок, у якому міститься IP-адреса джерела, IP-адреса призначення, протокол і порт, тоді як корисне навантаження даних включає дані, які потрібно передати.

Додавання брандмауера з фільтрацією пакетів допомагає фільтрувати пакети, які надсилаються на сервер від клієнта, і гарантувати, що виконуються лише ті пакети, які відповідають вимогам правила. Однак недоліком є те, що система може блокувати законні запити.

Сегментація мережі

Однією з цілей DDoS-атак є заморожування служб від використання законних запитів. Сегментація вашої мережі також є найкращою практикою, оскільки це допомагає пом’якшити явну нестачу ваших послуг. Ізоляція критично важливих служб і даних у різних місцях зробить інші ресурси доступними для використання в якості запасного варіанту в разі атаки.

Монітор трафіку

Постійний моніторинг мережевого трафіку та журналів може бути засобом раннього виявлення багатьох DDoS-атак, включаючи пінг смерті. Це допоможе вам зрозуміти регулярний трафік вашої системи від аномального трафіку та спланувати запобіжні заходи для виявлення аномального трафіку.

Використовуйте рішення DDoS

Кілька компаній розробляють рішення, щоб допомогти пом’якшити або забезпечити раннє виявлення цих атак. Інтеграція цієї служби у вашу систему може додати до вашої системи рівень захисту. Нижче наведено деякі з цих рішень, які можна використати.

#1. Cloudflare

Cloudflare є одним з провідних рішень проти DDoS-атак. Він забезпечує вашій системі трирівневий захист від атак на сьомому рівні, прикладному рівні (L4) і мережі (L3).

Cloudflare пропонує брандмауер як послугу, яка допомагає налаштувати правила та політики для пом’якшення небажаного пакетного доступу. Завдяки вбудованій системі моніторингу Cloudflare постійно відстежує мережеву активність проти будь-якої форми DDoS-атаки.

#2. Імперва

Імперва рішення проти DDoS-атак, як-от PoD, із миттєвим сповіщенням про зловмисну діяльність, доступним і постійним моніторингом мережевого трафіку та простою інтеграцією до інструментів SEIM. Impreva пропонує захист веб-сайту, мережі та індивідуальний IP-захист.

Impreva може відсікати зловмисний трафік за допомогою системи, яка пропускає весь вхідний трафік через очисні центри Imperva, забезпечуючи обробку лише законних запитів.

Яка різниця між Ping of Death (PoD) і Smurf або SYN Flood Attack?

Атака SYN Flood — це DDoS-атака, націлена на процес встановлення зв’язку TCP, на відміну від PoD, яка націлена на ICMP. Ця атака передбачає надсилання зловмисником великої кількості пакетів TCP SYN (синхронізації) із підробленими вихідними IP-адресами.

Система обробляє відповідь, розподіляє ресурси та чекає на ACK (підтвердження) від клієнта, яке ніколи не надсилається. Він споживає системний ресурс і блокує доступ до обробки нових запитів.

Атака Smurf, з іншого боку, також є DDoS-атакою, яка використовує ICMP та широкомовну IP-адресу, під час якої багато пакетів ICMP транслюються в мережу з IP-адресою жертви як джерелом, що призводить до зависання мережі.

Крок, який слід зробити після атаки PoD

У разі успішної атаки PoD ви повинні негайно розпочати роботу, щоб відновити вашу систему до її функціонального стану. Чим довше ваша система/служба не працює, тим більшої шкоди завдає PoD-атака репутації вашої системи. Нижче наведено деякі моменти, які слід мати на увазі, коли це відбувається.

Роздільна система

Дуже важливо мати можливість ізолювати різні частини вашої системи. Мета кожної атаки — отримати доступ до однієї вразливості, яка надасть доступ до всієї системи. Якщо це не перевірити та не зробити вчасно, і атака може тривати довше з системою, може бути завдано більше шкоди.

Знайдіть джерело

Моніторинг життєво важливий для виявлення відхилень у системі. У разі атаки джерело атаки має бути ідентифіковано якомога швидше, щоб переконатися, що джерело відключено від обробки подальших збитків, тому що чим довше залишається джерело, тим більшою буде завдана шкода.

Запустіть оновлення системи

Після атаки вкрай важливо перевірити наявність будь-яких системних оновлень і виправлень, які не були зроблені, оскільки PoD переважно використовує вразливості; ці латки та оновлення зазвичай робляться для виправлення цих помилок.

Плануйте та відстежуйте майбутню атаку

Планування на випадок атаки допомагає організації мати список дій, які необхідно виконати у разі інциденту. Це допомагає зменшити тягар незнання, що робити, коли стався інцидент. Постійний моніторинг має вирішальне значення для раннього виявлення цих атак.

Повідомити про інцидент

Повідомлення про будь-яку атаку є важливим, щоб переконатися, що органи влади знають про проблему та допоможуть знайти та вистежити зловмисників.

Останні думки

Безпека є важливою частиною та одним із ключів до успіху, оскільки все більше сервісів переходять у хмару. Організації, які пропонують послуги та рішення, повинні переконатися, що вони вживають усіх заходів зі свого боку, щоб уникнути витоку зловмисника в їхній системі.

Далі ви також можете дослідити найкращий хмарний захист DDoS для малих і корпоративних веб-сайтів.