Хоча організації вживають усіх можливих заходів і інвестують у надійні рішення та технології кібербезпеки, щоб утриматися від кіберзлочинців, людські помилки, невинність і недбалість залишаються одними з головних причин кількох кібератак і витоку даних.

Атаки соціальної інженерії, які змушують співробітників виконувати певні дії або надавати конфіденційні бізнес-дані та інформацію, становлять до 98% усіх кібератак.

Це показує, як кіберзлочинці продовжують неправомірно використовувати цільових користувачів і співробітників, що залишається одним із найбільших недоліків стратегій кібербезпеки багатьох організацій.

Однією з таких поширених атак соціальної інженерії є tailgating.

Також відомий як контрагентство, переслідування – це один із випадків порушення фізичної безпеки, коли зловмисний або неавторизований суб’єкт слідує за авторизованою організацією в закриті приміщення компанії.

У цій статті ми розглянемо tailgating більш детально — обговоримо, що це таке, як це працює, приклади з реального життя та як запобігти зменшенню ризиків фізичних порушень у вашій організації.

Що таке Tailgating?

Джерело: fc-llc.org

Перехоплення — це форма атаки соціальної інженерії, яка дозволяє злодіям, хакерам та іншим зловмисним об’єктам проникнути в необмежений регіон і отримати несанкціонований доступ до нього.

Таким чином, на відміну від інших онлайн-кібератак, які цифрово зламують мережу компанії, зловмисник фізично зламує систему безпеки компанії, щоб отримати доступ до її конфіденційних даних і зламати їх.

Простіше кажучи, у tailgating, неавторизована особа просто слідує або прослизає позаду авторизованої особи, щоб отримати доступ до закритих приміщень компанії.

Але як працює переслідування та як зловмисникам вдається обдурити авторизованих осіб і проникнути в зони обмеженого доступу? Давай дізнаємось.

Як працює Tailgating?

Зловмисний доступ – це поширена атака соціальної інженерії, у якій зловмисник намагається фізично отримати доступ або проникнути в будівлю чи територію компанії, що містить конфіденційну інформацію.

Зловмисники можуть використовувати примус, обман або обман, щоб спонукати уповноважену особу дозволити їм потрапити в закриті та конфіденційні приміщення компанії.

Зловмисник може зробити це різними способами. Вони можуть або чекати біля безпечного виходу, щоб швидко проникнути, коли авторизована особа розблокує вхід, видаючи себе за авторизовану особу.

Більше того, вони також могли маскуватися під когось іншого, як-от ремонтник або кур’єр, просячи уповноважених осіб дозволити їм перебувати на території компанії.

Нижче наведено деякі з найпоширеніших методів приховування, які використовує зловмисник:

- Видавати себе за працівника з втраченим або забутим ідентифікатором доступу працівника.

- Ховатися біля замкненої точки входу та підкрадатися, коли уповноважена особа відчиняє вхід.

- Переодягаючись під кур’єра з купою коробок чи пакунків у руках.

- Навмисно зайняті чи зайняті руками — незалежно від того, ким вони прикидаються, просять когось притримати двері чи точку входу.

- Намагатися йти точно позаду уповноваженої особи, очікуючи, що вона триматиме двері відкритими, щоб вони могли увійти прямо за собою.

- Доступ за допомогою викраденого посвідчення або облікових даних уповноваженого працівника — видаючи себе за законного працівника компанії.

Незалежно від методів, атаки зловживання спрацьовують, коли зловмисник отримує фізичний доступ до закритої зони компанії без законного дозволу, головним чином для компрометації, викрадення та пошкодження конфіденційної інформації.

Що таке Physical Tailgating?

Як випливає з назви, фізичне захоплення передбачає фізичну спробу зловмисника отримати доступ до закритої зони організації зі зловмисною метою.

Зловмисник використовує цю техніку соціальної інженерії, щоб отримати неавторизований доступ шляхом підключення або стеження за авторизованою особою.

Таким чином, фізичне проникнення – це те, що зловмисник використовує людську довіру та поведінку, отримуючи доступ до авторизованих та безпечних приміщень компанії, не здаючись підозрілим.

Що таке Digital Tailgating?

Digital tailgating — це не що інше, як типова або традиційна кібератака або атака соціальної інженерії, яка передбачає отримання неавторизованого доступу до цифрових систем або мереж шляхом обману або викрадення облікових даних авторизованих користувачів.

Поширені атаки соціальної інженерії або цифрові атаки включають фішинг, стрімкий фішинг, вішинг, претекстинг, цькування та зловмисне програмне забезпечення.

Давайте детальніше розберемося, чим відрізняються фізичне та цифрове захоплення з точки зору способу виконання, цільових жертв, намірів і запобіжних заходів.

Фізичний проти цифрового хвоста

Як правило, традиційні кібератаки або атаки соціальної інженерії передбачають націлювання або злом мережі чи систем організації за допомогою кіберзлочинних дій, таких як фішинг, шкідливе програмне забезпечення та DDoS-атаки.

Навпаки, фізичне гальмування покладається на людський фактор — використання людської поведінки, а не технологічних лазівок.

Ось кілька характерних показників, які допомагають зрозуміти різницю між цифровим і фізичним закриттям:

- Цифрові хвилюючі атаки порівняно легше здійснити, оскільки вони здійснюються за допомогою віддаленої та онлайн-взаємодії. Однак спосіб виконання фізичного атаки відрізняється, оскільки зловмиснику необхідно фізично бути присутнім на території цільової організації, що робить його більш ризикованим, ніж кібератаки.

- У той час як ціль цифрового шлейфу полягає насамперед у зосередженні на крадіжці цифрових даних для викрадення конфіденційної бізнес-інформації або переривання операцій, фізичний шлейф сприяє фізичній крадіжці через несанкціонований доступ, що потенційно може призвести до інших форм кібератак.

- У той час як цифрові атаки можуть легко націлитися на будь-яку компанію, організацію, комп’ютерні системи чи онлайн-бізнес, фізичні атаки спрямовані на фізичну інфраструктуру, як-от офісні будівлі, центри обробки даних і дослідницькі лабораторії, тобто організації, які мають контроль доступу та конфіденційні дані.

- Запобіжні заходи проти цифрових атак включають використання брандмауерів, антивірусного програмного забезпечення та систем виявлення вторгнень; Запобігання фізичному проникненню в багажник включає навчання та підвищення обізнаності працівників, надійні системи контролю доступу, камери спостереження та безпеки тощо.

- Застосовуючи складні методи, цифрові атаки можуть стати дуже складними та технологічно передовими. З іншого боку, фізичні атаки не такі складні, оскільки вони в основному покладаються на обман та маніпулювання людською поведінкою, що робить їх прямою кібератакою соціальної інженерії.

Тепер, коли ми зрозуміли різницю між фізичним і цифровим атаками, давайте розглянемо деякі сценарії з реального життя та приклади атак, які відбувалися в усьому світі.

Приклади нападів із реального життя

Згідно з опитуванням Boon Edam, над 74% організацій не в змозі відстежити атак, і понад 71% із них вважають, що вони вразливі до атак через фізичні порушення.

Нижче наведено приклади реальних інцидентів, пов’язаних із незаконним обігом, і того, як вони вплинули на глобальні компанії й організації Target.

#1. Порушення безпеки підприємства Siemens Колін Грінлесс

А Консультант Siemens Enterprise Communications Security, Колін Грінлесснамагався проникнути на кілька поверхів будівлі компанії за допомогою заднього борту.

Колін особливо намагався отримати доступ до кімнати центру обробки даних у фінансовій установі, зареєстрованій на біржі FTSE. Він облаштував собі фальшивий офіс на третьому поверсі і прикинувся робочим працівником — працював там кілька днів.

Використовуючи атаки та інші атаки соціальної інженерії, Колін міг отримати доступ до дуже цінної та конфіденційної інформації компанії.

#2. Розрив лікарні Святого Луки на горі Синай у Нью-Йорку

Цей інцидент стався, коли звільнений резидент лікарні Святого Луки Маунт-Сінай у Нью-Йорку отримав несанкціонований доступ до Brigham and Women’s Hospital п’ять операційних.

Протягом двох днів Шеріл Ванг змогла потрапити в операційні, одягнувшись у косметички та без жодних ідентифікаційних значків, щоб спостерігати за операційними процедурами.

#3. Порушення 2019 року Юйхін Чжан

Юйхінг Чжан, китаянкабув спійманий під час незаконного проникнення в клуб Mar-a-Lago президента США Дональда Трампа у Флориді в 2019 році.

Після того, як його спіймали, Чжана було знайдено з двома китайськими паспортами, чотирма мобільними телефонами, одним комп’ютером та іншими пристроями. Крім того, було виявлено, що Чжан тримає флеш-накопичувач із зловмисним програмним забезпеченням і збрехав про те, щоб потрапити на майно.

#4. Витік даних Verizon у 2005 році

Використовуючи фізичні атаки та атаки соціальної інженерії, хакери могли отримати несанкціонований доступ до внутрішньої мережі Verizon у 2005 році.

Зловмисники прикинулися працівниками продавця, переконавши охоронця дозволити їм увійти на територію компанії, згодом вдалося викрасти конфіденційну інформацію клієнтів.

#5. Витік даних компаній TJX у 2007 році

У 2007 році компанії TJX, включаючи Marshalls і TJ Maxx, зіткнулися з величезним витоком даних, пов’язаним із фізичним приховуванням і кібератаками.

Зловмисники дуже спритно розмістили підроблені бездротові точки доступу на одній із парковок магазину, щоб отримати несанкціонований доступ до мережі компанії. Хакери успішно зламали та викрали мільйони номерів кредитних карток клієнтів та іншу конфіденційну інформацію.

Вплив тайлгейтингу на кібербезпеку

Зловживання є однією з найбільш серйозних загроз для системи безпеки організації. Успішна загрозлива атака може знизити доходи компанії та створити масову загрозу у вигляді втрати даних.

Нижче наведено, як зловживання може вплинути на стан кібербезпеки вашої організації:

- Крадіжка особистих даних, коли зловмисник отримує фізичний доступ до конфіденційної інформації, наприклад даних для входу або документів, залишених працівником на робочому столі.

- Крадіжка корпоративних пристроїв, коли зловмисник може успішно викрасти ноутбук або мобільні пристрої співробітника, залишені в їхніх обмежених робочих місцях.

- Саботаж бізнес-операцій зловмисником, коли він отримує доступ до пристроїв компанії, щоб тимчасово або назавжди порушити бізнес-операції в обмін на викуп.

- Крадіжка або компрометація пристроїв, у результаті чого зловмисник встановлює на пристрої зловмисне програмне забезпечення, програми-вимагачі та кейлоггери в обхід програмного захисту від поширених кібератак.

Таким чином, кібербезпека створює величезні ризики для даних, персоналу та власності компанії, що призводить до несподіваних витрат і втрати репутації. Тому вкрай важливо завчасно вживати профілактичних заходів щодо запобігання відходу.

Профілактичні заходи

Організації активно вживають заходів для запобігання інцидентам і ризикам, пов’язаним із незаконним рухом. Насправді, згідно зі звітом, очікується, що ринок систем виявлення заднього ходу зросте з 63,5 мільйонів доларів у 2021 році до колосальних 99,5 мільйонів доларів до 2028 року.

Хоча це може здатися величезною цифрою, ось кілька рентабельних і ефективних кроків, які ви можете вжити, щоб запобігти атаці та загрозі безпеці вашої організації.

#1. Застосовувати навчальні програми безпеки

Багато співробітників не знають про атаки, пов’язані з переслідуванням та інші атаки соціальної інженерії. Отже, освіта ваших співробітників щодо соціальної інженерії, що це означає, ознаки, за якими можна розпізнати відмову, і як цьому можна запобігти, має вирішальне значення.

Переконання співробітників щодо їхньої ролі у запобіганні незаконному доступу може допомогти викликати у працівників почуття відповідальності та обізнаності щодо захисту даних і системи організації.

Таким чином, включення та впровадження навчання з кібербезпеки може допомогти співробітникам виявляти підозрілу діяльність і уникати атак соціальної інженерії, як-от крадіжки на робочих місцях.

#2. Стежте за своїм оточенням і зачиняйте двері швидко

Як працівнику, один із найпростіших способів не стати жертвою нападу — це бути в курсі та бути уважним до свого оточення та людей навколо вас, особливо під час входу в закриті приміщення компанії.

Переконайтеся, що ви озирнулися, використовуючи свій ідентифікатор або пароль, щоб розблокувати двері з контрольованим доступом. Також важливо швидко зачинити за собою двері та переконатися, що ніхто без дійсного посвідчення особи чи доступу не прокрадеться за вами, коли ви увійдете в зону обмеженого доступу.

На організаційному рівні, використовуючи двері, що обертаються може бути дуже корисним для запобігання ризикам гальмування.

#3. Розширене відеоспостереження

Якщо у вашій компанії є кілька входів і зон обмеженого доступу, контролювати їх може бути складно, і покладатися лише на людські елементи, як-от охоронці, нерозумно.

Таким чином, пристрої спостереження, як-от відеоспостереження, і передові рішення для спостереження можуть запобігти проникненню в багажник, здійснюючи цілодобову перевірку на території компанії.

Передові рішення для відеоспостереження використовують відеоаналітику та методи штучного інтелекту для підвищення ефективності заходів безпеки в реальному часі. Вони оцінюють осіб, які входять до входу компанії, і порівнюють записане відео зі скануванням облич співробітників і підрядників. Це полегшує виявлення зловмисника, оскільки передове відеоспостереження працює в режимі реального часу.

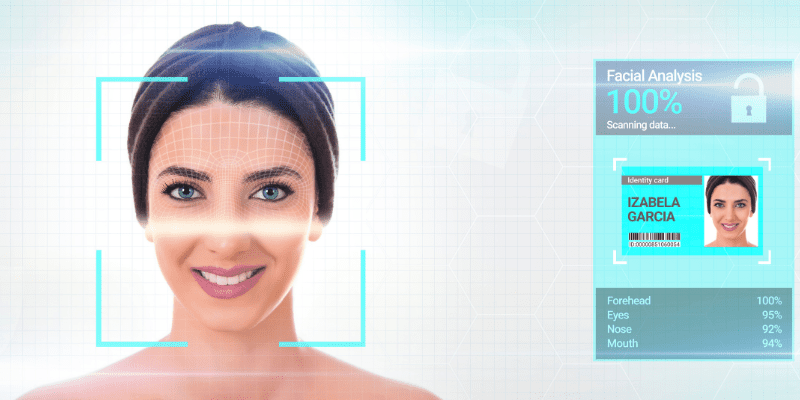

#4. Використовуйте біометричне сканування

Біометричні сканери, такі як сканери відбитків пальців, розпізнавання обличчя, розпізнавання райдужної оболонки ока, розпізнавання голосу, датчики серцевого ритму або інша інформація, що дозволяє ідентифікувати особу (PII), забезпечують максимальну безпеку, дозволяючи лише одній авторизованій особі ввійти в зону обмеженого доступу.

Оскільки вони сканують унікальні фізичні ознаки авторизованої особи, вони виявляються набагато безпечнішими, ніж паролі та PIN-коди, запобігаючи проникненню та слідкуванню за авторизованою особою.

#5. Видавати розумні значки

Смарт-картки або смарт-значки — це ще один важливий спосіб підвищити фізичну безпеку вашої організації та уникнути ймовірності незаконного доступу.

Розумні значки використовують технологію RFID і легко налаштовуються, щоб дозволити доступ до різних офісів компанії, проводячи або скануючи їх біля певних входів. Таким чином стає легше визначити, кому надано доступ до певних областей, не вимагаючи від них отримання ключа щоразу, коли вони хочуть внести будь-які зміни.

#6. Використовуйте лазерні датчики

Фотодатчики або лазерні датчики полегшують виявлення кількох людей, які одночасно проходять або заходять у під’їзд. Вони обмежують вхід лише одній особі, що значно знижує ризик несанкціонованого проникнення.

Якщо зловмисник спробує проникнути в двері багажника, датчики попередять відповідальний персонал служби безпеки, що робить його чудовим рішенням для захисту від дверей багажника, особливо коли є величезний наплив співробітників, які входять і виходять з приміщень компанії або під час корпоративних заходів.

#7. Навчайте охоронців

І нарешті, хоча навчання співробітників і інформування їх про неконтрольовані атаки та соціальну інженерію має вирішальне значення, також важливо навчити охоронців вашої компанії та поінформувати їх про неконтрольовані атаки та їхній вплив на дані, доходи та репутацію організації.

Це виховає в охоронців почуття відповідальності — зробить їх більш пильними та усвідомленими, щоб викликати осіб без ідентифікаційних бейджів чи смарт-карт і негайно повідомляти відповідним працівникам служби безпеки, якщо вони виявлять підозрілого.

Заключні слова

Безпека — це робота не однієї людини. Лише тоді, коли вся організація — від вищого керівництва служби безпеки та ІТ-команд до окремих співробітників і охоронців працюють разом і сприяють дотриманню найкращих практик безпеки — можна запобігти таким атакам, як «залишення».

Зловмисники є серйозною загрозою для організацій — ставлять під загрозу безпеку їхніх даних і конфіденційну інформацію, що коштує їм мільйони й мільярди доларів для компенсації атаки.

Отже, якщо ви володієте великою компанією чи організацією в кількох місцях, переконайтеся, що ви поширюєте освіту з кібербезпеки та обізнаність про те, щоб запобігти звільненню, а також застосовуйте найкращі заходи профілактики, обговорені в цій статті.

Далі перегляньте найкращі сертифікати з кібербезпеки, щоб підвищити кваліфікацію.