Засоби захисту ланцюга постачання програмного забезпечення відіграють ключову роль у зниженні потенційних загроз та забезпеченні безпеки ваших систем від небезпечних кібератак.

Останніми роками, на тлі зростання кількості кібератак, питання безпеки стали надзвичайно важливими для підприємств та приватних користувачів. Подібні атаки можуть вразити будь-яку організацію, окремий підрозділ, систему, ІТ-інфраструктуру, а також ланцюг постачання програмного забезпечення.

Сучасні ланцюжки постачання ПЗ охоплюють широкий спектр елементів: вже наявні бібліотеки, CI/CD системи, репозиторії з відкритим вихідним кодом, системи контролю версій, платформи розгортання, інструменти моніторингу та тестування, і це далеко не повний перелік.

Процес створення програмного забезпечення є складним і багатогранним, адже код часто використовується у різних проектах. Це створює додаткові можливості для хакерів, які постійно шукають вразливості в будь-якій з систем, що ви використовуєте.

Знайшовши вразливість, зловмисники можуть використати її для проникнення у ваші системи. Це може призвести до витоку конфіденційних даних, зараження шкідливим програмним забезпеченням, програм-вимагачів тощо.

Саме тому для організацій, розробників та постачальників ПЗ вкрай важливо посилити безпеку своїх ланцюгів постачання програмного забезпечення.

У цій статті ми розглянемо, як саме виглядає атака на ланцюг постачання ПЗ, чому необхідно забезпечити його захист та які існують найкращі рішення для мінімізації ризиків.

Розпочнемо!

Що таке безпека ланцюга постачання програмного забезпечення?

Ланцюг постачання програмного забезпечення включає в себе всі системи, процеси, інструменти та інші компоненти, що використовуються для створення програмного забезпечення протягом всього його життєвого циклу розробки (SDLC).

Безпека ланцюга постачання програмного забезпечення – це забезпечення безпеки всіх цих систем, компонентів і процесів. Це стосується протоколів, інтерфейсів, власного та стороннього коду, зовнішніх інструментів, інфраструктурних систем, систем розгортання та багатьох інших складових.

Джерело: Mirantis

Ваш ланцюг постачання так само вразливий до атак, як і інші системи вашої організації. Під час атаки на ланцюг постачання, хакери виявляють та використовують вразливі місця в будь-якій з ваших систем або процесів, щоб проникнути в нього. Це може призвести до витоку даних та інших загроз безпеці.

Деякі з найпоширеніших видів атак на ланцюг постачання ПЗ:

- Компрометація конвеєрів CI/CD, включно з серверами збірки, інструментами розгортання, тестовими фреймворками та репозиторіями коду.

- Зараження шкідливим кодом інструментів з відкритим вихідним кодом. Це може статися, наприклад, шляхом внесення шкідливих змін до репозиторію коду.

- Неправильні конфігурації CI/CD в процесах розгортання та тестування.

Відомі випадки атак на ланцюг постачання ПЗ:

- Атака на SolarWinds: хакери виявили вразливість на платформі Orion, що призвело до компрометації понад 30 тисяч організацій по всьому світу.

- Атака на CodeCov: у квітні 2021 року зловмисники зламали інструмент для аудиту CodeCov, завдавши шкоди багатьом користувачам.

- Атака на Mimecast: зловмисники отримали доступ до одного з їхніх цифрових сертифікатів для аутентифікації.

Чому безпека ланцюга постачання програмного забезпечення є важливою?

Як показують наведені вище приклади, навіть одна вразливість у коді може призвести до широкомасштабного порушення, що зачіпає як окремих осіб, так і цілі організації.

Коли команда розробників випускає програмне забезпечення для комерційного або внутрішнього використання, безпека продукту є критично важливою, зокрема і для коду, написаного не ними, а також сторонніх інструментів. Сліпа довіра до зовнішніх ресурсів може призвести до загроз через наявні в них вразливості.

Саме тому забезпечення безпеки ланцюга постачання програмного забезпечення гарантує, що ваш код, інструменти та ресурси знаходяться у належному стані безпеки, не піддаються змінам, регулярно оновлюються та не містять вразливостей або шкідливого коду.

Для досягнення цього необхідно перевіряти кожен компонент програмного забезпечення протягом усього SDLC, зокрема власний код, розробки з відкритим кодом, протоколи, інтерфейси, інструменти розробників, сторонні сервіси та інші елементи, пов’язані зі створенням ПЗ.

Використання комплексного, надійного та ефективного рішення для захисту ланцюга постачання ПЗ дозволить зменшити кількість проблем та захистити кожен компонент вашого програмного забезпечення. Це досягається шляхом сканування програмного забезпечення на наявність відомих експлойтів, залежностей та впровадження механізмів мережевого захисту.

Ці інструменти допомагають запобігти несанкціонованим змінам та неавторизованому доступу, що сприяє захисту від загроз та атак.

Далі ми розглянемо декілька найкращих інструментів для забезпечення безпеки ланцюга постачання програмного забезпечення, які допоможуть зменшити ризики та захистити ваш ланцюг постачання.

Slim.ai

Slim.ai дозволяє створювати безпечні та швидкі контейнери, які захищають ланцюг постачання програмного забезпечення без необхідності написання додаткового коду.

Інструмент автоматично виявляє та усуває вразливості в програмних системах контейнерних додатків, перш ніж вони потрапляють на виробничий етап. Це також забезпечує безпеку ваших робочих навантажень при виробництві ПЗ.

Slim.ai зміцнює та оптимізує ваші контейнери, ефективно керуючи ними. Ви також отримуєте детальне уявлення про вміст своїх контейнерів завдяки глибокому аналізу їх пакетів, метаданих та шарів.

Slim.ai легко інтегрується з вашими CI/CD конвеєрами, дозволяючи автоматизувати процеси та заощаджувати час і зусилля, необхідні для зменшення ризиків безпеки, без ручної обробки.

Ви можете використовувати Slim Starter Kits – шаблони для створення додатків будь-якою мовою або фреймворком. Інтелектуальний аналіз контейнерів дозволяє переглядати структуру зображення, деталі пакетів та вразливості, що сприяє розумінню вашої безпекової позиції та створенню більш надійних зображень.

Docker + WASM

Wasm – це легка, швидка та сучасна альтернатива контейнерам Windows або Linux, які використовуються в Docker. Docker + Wasm допоможе вам створювати, запускати та розповсюджувати сучасні додатки з підвищеним рівнем безпеки.

Використання Docker для захисту ланцюга постачання ПЗ надає чимало переваг. Це робить розробку ПЗ більш передбачуваною та ефективною за рахунок автоматизації завдань та усунення необхідності у повторюваних налаштуваннях. Весь життєвий цикл розробки стає більш швидким, простим і портативним.

Docker пропонує комплексну наскрізну платформу з API, інтерфейсами командного рядка та користувацькими інтерфейсами з вбудованою безпекою, що працюють в рамках вашого SDLC, забезпечуючи ефективність процесу.

- Docker образи чудово підходять для створення додатків на Mac та Windows.

- Docker Compose можна використовувати для створення багатоконтейнерного програмного забезпечення.

- ПЗ можна запакувати у вигляді контейнерних образів, які є портативними та працюють узгоджено в різних середовищах, таких як AWS ECS, Google GKE, Azure ACI, Kubernetes та інші.

- Інтеграція з різними інструментами в рамках розробки ПЗ, включаючи CicleCI, GitHub, VS Code тощо.

- Налаштування доступу до образів для розробників за допомогою засобів керування доступом на основі ролей (RBAC) та глибше розуміння історії активності за допомогою журналів аудиту Docker Hub.

- Стимулювання інновацій завдяки розширенню співпраці з розробниками та членами команди та простій публікації образів в Docker Hub.

- Можливість успішно розгортати програми незалежно на різних контейнерах та мовах. Це зменшує конфлікти між бібліотеками, фреймворками та мовами.

- Використання Docker Compose CLI та його простоти для швидшого створення програм. Швидкий запуск в хмарі за допомогою Azure ACI або AWS ECS, або локально.

CycloneDX

CycloneDX – це сучасний стандарт BOM, що надає розширені можливості для захисту ланцюгів постачання від онлайн-ризиків та атак.

Стандарт підтримує:

- Специфікацію обладнання (HBOM): призначена для інвентаризації компонентів обладнання для ICS, IoT та інших підключених пристроїв.

- Список матеріалів програмного забезпечення (SBOM): це для інвентаризації програмних сервісів і компонентів, а також їхніх залежностей.

- Операційний опис матеріалів (OBOM): інвентаризація конфігурацій повного стека, середовищ та додаткових залежностей.

- Програмне забезпечення як послуга (SaaSBOM): призначене для інвентаризації кінцевих точок, сервісів, класифікацій та потоків даних, які живлять хмарні додатки.

- Vulnerability Exploitability eXchange (VEX): це для передачі інформації про те, як вразливі компоненти можуть бути використані в продуктах.

- Звіти про розкриття вразливостей (VDR): це повідомлення про невідомі та відомі вразливості, що впливають на сервіси та компоненти.

- BOV: це для обміну даними про вразливості між різними джерелами розвідки та системами.

OWASP Foundation підтримує CycloneDX, а CycloneDX Core Working Group керує ним. Його також підтримує спільнота інформаційної безпеки з усього світу.

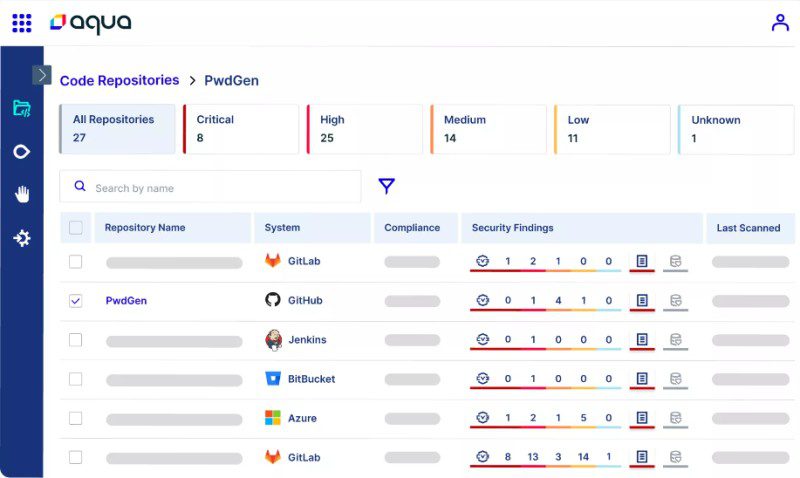

Aqua

Aqua забезпечує безпеку ланцюга постачання ПЗ протягом усього життєвого циклу. Він може захистити всі ланки вашого ланцюга постачання, щоб мінімізувати атаки та підтримувати цілісність коду.

Aqua дозволяє виявляти ризики та вразливі місця на всіх етапах життєвого циклу ПЗ, скануючи образи та код. Він також допомагає знаходити виявлені секрети, неправильні конфігурації IAC та шкідливе ПЗ, щоб жодна проблема не потрапила на виробничий етап.

Ви можете захистити свої процеси та системи у всьому ланцюжку постачання для розробки та випуску програмного забезпечення. Aqua допомагає відстежувати стан безпеки інструментів DevOps, забезпечуючи наявність необхідних засобів контролю.

Особливості та переваги:

- Універсальне сканування коду: Aqua сканує весь вихідний код за кілька хвилин, виявляючи вразливості, лазівки в безпеці, проблеми з ліцензією на відкритий вихідний код тощо. Регулярне сканування коду дозволяє своєчасно отримувати сповіщення про нові ризики при зміні коду. Сканування коду за допомогою Aqua Trivy Premium забезпечує узгоджені результати на всіх етапах SDLC.

- Сповіщення в робочому процесі: скануйте код та отримуйте сповіщення незалежно від вашого робочого місця. Сповіщення можна отримувати безпосередньо в IDE під час кодування, в системах управління вихідним кодом (SCM) як коментарі до запитів на злиття, в хмарному сховищі та конвеєрі CI до випуску ПЗ.

- Моніторинг залежностей з відкритим кодом: Aqua оцінює кожен пакет з відкритим кодом на основі його популярності, ризиків, зручності обслуговування та якості. Розробники отримують сповіщення про критично небезпечні пакети. Це дозволяє встановити та забезпечити рівень якості для всієї організації перед додаванням нового коду до кодової бази.

- Безпека конвеєра: повна видимість усіх конвеєрів CI та тисячі випусків програмного забезпечення до робочого середовища. Можна легко застосувати статичний аналіз конвеєра до кожного конвеєра (наприклад, GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI тощо) та зрозуміти кожну інструкцію.

- SBOM нового покоління: не обмежуйтесь базовим створенням SBOM; фіксуйте кожну дію та крок від моменту, коли розробник фіксує код, до повного процесу збирання до створення вашого фінального артефакту. Підписання коду також дозволяє користувачам перевірити історію коду та переконатись, що згенерований код є тим самим, що потрапляє у ваш набір інструментів розробки.

- Керування станом CI/CD: Aqua дозволяє виявляти та усувати критичні неправильні конфігурації на вашій платформі DevOps (наприклад, Jenkins, GitHub тощо) та впровадити в ній безпеку Zero-Trust. Застосування політики доступу з мінімальними правами для перевірки привілеїв у SDLC. Запровадження розподілу обов’язків (SoD) для зниження ризиків безпеки та забезпечення відповідності вимогам.

Крім того, ви можете підвищити рівень довіри, створюючи SBOM з цифровим підписом та застосовуючи ворота цілісності для перевірки артефактів у конвеєрі CI/CD. Це гарантує, що до виробничого етапу потрапляє виключно ваш код.

ReversingLabs

ReversingLabs пропонує розширений захист ланцюга постачання програмного забезпечення (SSCS) для робочих процесів CI/CD, випускних пакетів та контейнерів, що дозволяє команді DevSecOps з впевненістю розгортати програми.

Інструмент дозволяє швидко аналізувати великі пакети випусків, бібліотеки з відкритим кодом, стороннє ПЗ та контейнери на наявність загроз. Виявлення, виправлення та визначення пріоритетності загроз високого ризику, прихованих у рівнях програмних залежностей.

Aqua пропонує спеціальну політику затвердження, що дозволяє впевнено підтверджувати якість безпеки ПЗ перед його випуском у виробництво. Інструмент забезпечує безпеку всього SDLC, від управління вихідним кодом до управління залежностями компонентів ПЗ, процесами CI/CD та образами випусків.

Можливість виявляти та виправляти ризики робочого процесу CI/CD, компрометації, шкідливі пакети з відкритим кодом, секретні викриття та інші види загроз на кожному етапі життєвого циклу розробки ПЗ.

Захист користувачів від небажаного втручання, несанкціонованих змін поведінки, бекдорів та шкідливого програмного забезпечення.

Безперешкодна інтеграція на кожному етапі конвеєра доставки, що дозволяє усувати загрози високого ризику швидше та на ранній стадії. ReversingLabs – це інвестиція не тільки для команд розробників, але й для SOC.

Snyk

Підвищіть безпеку свого ланцюга постачання ПЗ за допомогою Snyk, який захищає важливі компоненти, такі як образи контейнерів, бібліотеки з відкритим кодом, інструменти розробника та хмарну інфраструктуру.

Snyk допомагає розуміти та керувати безпекою ланцюга постачання, відстежуючи залежності, забезпечуючи безпечний дизайн та виправляючи вразливості. Розробка ПЗ з урахуванням безпеки з самого початку.

Snyk дозволяє відстежувати популярність, обслуговування та безпеку понад 1 мільйона пакетів з відкритим кодом у різних екосистемах.

Можливість сканування ПЗ для створення списку матеріалів, ідентифікуючи компоненти та взаємодію між ними. Snyk допомагає вирішувати більше проблем, пов’язаних із безпекою, за менший час.

- Snyk Vulnerability Database та Snyk Advisor – інструменти, що надають актуальну інформацію про критичні проблеми та способи їх запобігання для спрощення керування загрозами безпеки ще до початку проекту.

- Служби аудиту Snyk, Snyk Container та Snyk Open Source – інструменти для аналізу проектів та створення SBOM зі списком відомих вразливостей, пакетів з відкритим кодом та порадами щодо виправлення.

- Snyk дозволяє інтегруватися з багатьма інструментами, робочими процесами та конвеєрами для забезпечення безпеки в ланцюгу постачання ПЗ. Інтеграції включають PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack та інші.

Snyk підтримується провідними інтелектуальними системами безпеки в галузі, пропонуючи інструменти для захисту залежностей з відкритим кодом, спеціального коду, хмарної інфраструктури та контейнерів з однієї платформи.

Висновок

Інтернет-ризики постійно зростають, створюючи загрози для бізнесу, активів та людей. Тому, якщо ви розробник ПЗ або компанія, що займається розробкою ПЗ, необхідно посилити безпеку ланцюга постачання, використовуючи сучасні методи та інструменти. Зазначені інструменти допоможуть захистити весь ланцюг постачання ПЗ, ефективно зменшуючи загрози.

Також можна дослідити інструменти DevSecOps.