Викрадання даних є однією з основних кібератак, яка становить серйозну загрозу для організацій. Це може бути здійснено зловмисниками всередині, зовнішніми зловмисниками або навіть випадково.

Відповідно до Statista, середня глобальна вартість витоку даних у 2023 році становить 4,45 мільйона доларів США, тоді як середня вартість витоку даних у Сполучених Штатах становить 9,48 мільйона доларів. Викрадання даних може спустошити організацію, призвести до фінансових втрат, шкоди репутації та навіть юридичної відповідальності.

У цьому посібнику розглядатиметься концепція викрадання даних, методи, які використовують кіберзловмисники, і основні кроки, які можна вжити для зменшення ризику та захисту від втрати даних.

Що таке викрадання даних?

Викрадання даних, також відоме як екструзія даних або експорт даних, — це неавторизована передача даних вручну або автоматизовано з комп’ютера чи сервера. Викрадання даних просто передбачає копіювання або доступ до даних компанії через наявність прямого доступу до фізичного пристрою або через використання Інтернету для отримання доступу до системи.

Хакери винайшли різні способи отримання доступу до даних, що дозволяє виявити деякі методи доступу до системи компанії. Викрадання даних не можна легко виявити, оскільки воно включає лише передачу або копіювання даних, що нагадує типову повсякденну діяльність у будь-якій системі.

Реальні приклади викрадання даних

Викрадання даних може здійснюватися як всередині організації, так і конкурентом або хакером. Ось кілька реальних прикладів викрадання даних

#1. Порушення даних Equifax

У 2017 році Equifax, американське багатонаціональне агентство зі звітності про споживчі кредити, став жертвою викрадання даних. Особисті та фінансові дані 143 мільйонів споживачів були розкриті через прогалини в безпеці в системі компанії, а зловмисники викрали дані обсягом понад терабайт. Це призвело до юридичних і регуляторних штрафів і втрати довіри клієнтів; це також призвело до того, що компанія Equifax витратила понад 1,4 мільярда доларів США на ліквідацію злому.

#2. Кібератака SolarWinds

У 2020 році стався витік даних на SolarWindsяка вплинула на тисячі організацій по всьому світу, включаючи уряд США, за оцінками, 18 000 систем по всьому світу.

Зловмисники змогли встановити шкідливий код на системи клієнтів, що надало їм доступ для викрадання великих обсягів даних, включаючи паролі клієнтів, фінансову інформацію та інтелектуальну власність, завдавши непоправної шкоди на суму понад 40 мільйонів доларів США, як зазначено в квартальному звіті компанії. .

#3. Yahoo порушення

У 2013 році закінчено 3 мільярди користувачівособиста інформація була викрадена з Yahoo внаслідок витоку даних. Якщо у вас був обліковий запис Yahoo станом на 2013 рік, існує висока ймовірність того, що ваші дані були залучені. Зловмисники зламали та викрали інформацію облікового запису, таку як імена, адреси електронної пошти, номери телефонів, дати народження та хешовані паролі.

Порушення, яке було розкрито компанією лише в 2016 році, призвело до девальвації ціни Yahoo, коли її придбала Verizon, а також зіткнулася з судовими позовами та регуляторними штрафами.

Як працює викрадання даних

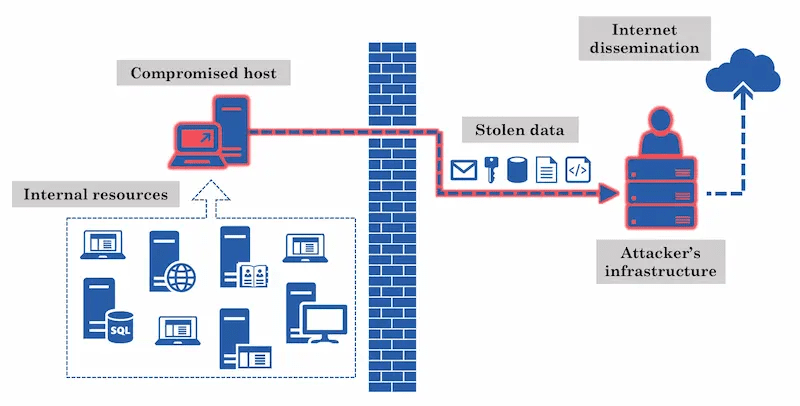

Автор зображення: Група MindPoint

Автор зображення: Група MindPoint

У попередньому розділі ми розглянули справи, пов’язані з викраденням даних, і те, як це порушення вплинуло на компанії, починаючи від фінансових втрат і закінчуючи репутаційними збитками. Викрадання даних найчастіше відбувається через вразливість у системі компанії. У цьому розділі ми розглянемо, як може відбуватися викрадання даних у системі.

Як ми зазначали, викрадання даних може відбуватися двома основними способами: через внутрішню або сторонню атаку.

Внутрішня атака може статися в результаті незнання через соціальну інженерію зовнішнього зловмисника, коли співробітник отримує доступ до фішингового електронного листа, а зловмисник використовує цю платформу для введення шкідливого коду в систему організації та отримання доступу до даних або навмисно у випадку, коли працівник має щось проти компанії та копіює конфіденційну інформацію з наміром отримати вигоду.

Під час зовнішньої атаки зловмисник може встановити шкідливий код через мережу або через отримання доступу до фізичного пристрою. Інший спосіб уразливості може виникнути, коли організація використовує програмне забезпечення стороннього постачальника.

Типи викрадання даних

Знання різних типів викрадання даних може допомогти вам створити стратегію захисту даних для захисту вашої корпоративної системи.

Вихідні електронні листи

Оскільки щодня надсилаються тисячі електронних листів, зловмисники використовують канали зв’язку, зокрема електронні листи та телефонні дзвінки, щоб надсилати конфіденційні дані зі своїх захищених комп’ютерів у незахищені або особисті системи.

Цю інформацію можна надіслати як вкладений файл, текстове повідомлення або електронний лист у вигляді звичайного тексту, який можна використати для викрадення вихідного коду, інформації календаря, зображень, фінансових записів і баз даних.

Завантаження на зовнішні/персональні пристрої

Цей тип викрадання відбувається в результаті внутрішньої атаки, коли працівник копіює або завантажує інформацію із захищеної мережі чи пристрою компанії, а потім завантажує її на зовнішній пристрій для використання поза авторизованими приміщеннями.

Хмарні вразливості

Більшість організацій переходять на зберігання даних у хмарі. Хмарні постачальники керують цими хмарними службами та сховищами, і хмарне середовище може бути вразливим до викрадання, якщо вони не захищені або налаштовані належним чином.

Неавторизоване програмне забезпечення

Коли співробітники компанії використовують неавторизоване програмне забезпечення в організації, це може призвести до вразливості безпеки. Будь-яке програмне забезпечення може містити зловмисне програмне забезпечення, яке збирає дані з пристрою користувача. Коли працівник завантажує програмне забезпечення, яке не перевірено та не схвалено організацією, зловмисники можуть використати це для викрадання даних.

Найкращі методи запобігання викраденню даних

Існують різні інструменти, які допомагають виявляти нерегулярні дії в системі, а також найкращі методи захисту від зловмисників і зловмисників від систем організації. Давайте висвітлимо деякі з найкращих практик, пов’язаних із запобіганням викраденню даних.

Монітор активності

Кожна система має регулярний шаблон, за яким здійснюється потік даних, і цю діяльність можна контролювати. Постійний моніторинг дій користувачів має важливе значення для раннього виявлення надмірної активності мережі або передачі даних від конкретного користувача та допомагає позначати незвичну поведінку.

Інструмент моніторингу мережі може допомогти організаціям відстежувати, хто отримував доступ до яких файлів і що було зроблено з файлами.

Керування ідентифікацією та доступом (IAM)

Поряд із постійним моніторингом дій користувачів у системі організації важливо керувати доступом і привілеями для користувачів. Це допоможе захистити дані від доступу неавторизованих осіб, надаючи лише потрібним користувачам доступ до відповідних ресурсів, які їм потрібні.

Безпечний пароль

Перший рівень безпеки в більшості систем починається з пароля. Переконайтеся, що користувачі використовують унікальний пароль під час створення облікового запису, щоб зменшити ймовірність того, що їхні паролі будуть вгадані.

Комбінації паролів, які містять спеціальні символи, літери (великі та нижні регістри) і цифри, буде важко зламати порівняно з паролем, який не містить такої комбінації. Уникайте використання одного пароля для кількох облікових записів, щоб запобігти викриттю в разі порушення.

Оновлення програмного забезпечення та систем

Оновлення всього програмного забезпечення та систем має бути пріоритетом, щоб переконатися, що вразливості в попередніх версіях будуть виправлені, коли стане доступним виправлення, і що останні виправлення безпеки також включено у вашу систему.

Використовуйте шифрування

Шифрування передбачає перетворення інформації/даних у код, що ускладнює доступ неавторизованих користувачів. Шифрування корпоративних даних у системі компанії та дешифрування даних лише тоді, коли до них має доступ авторизований користувач, допомагає захистити конфіденційну інформацію під час викрадання даних.

Інструменти захисту від втрати даних (DLP).

Використання інструментів захисту від втрати даних допомагає організації активно контролювати передачу даних і виявляти підозрілу активність у системі. DLP також допомагає аналізувати дані, що передаються, щоб виявити в них конфіденційний вміст. Давайте розглянемо деякі інструменти DLP, які можуть допомогти запобігти таким атакам, як викрадання даних.

#1. StrongDM

Strongdm це динамічна платформа керування доступом, яка допомагає користувачам керувати привілейованими даними та відстежувати дії користувачів у системі. Він підтримує керування кожним дозволом у системі в реальному часі та має можливість скасовувати доступ у разі виявлення підозрілої активності.

Strongdm пропонує різноманітні рішення, включаючи керування сеансами привілеїв, керування дозволами, JIT-доступ, хмарний PAM, журналювання та звітування, серед інших функцій. Ціна StrongDM починається від 70 доларів США за користувача на місяць.

#2. Proofpoint

Іншим інструментом DLP, який може допомогти запобігти викраденню даних, є Proofpoint Enterprise DLP. Proofpoint допомагає запобігти втраті даних і розслідувати порушення політики в системі. Це також допомагає забезпечити сувору відповідність політикам, щоб зменшити ризик, пов’язаний із невідповідністю.

Рішення Proofpoint охоплюють електронну пошту та хмарні загрози, поведінку користувачів, запобігання втраті даних і внутрішнім атакам, захист хмарних додатків і втрати від програм-вимагачів. Proofpoint пропонує 30-денну безкоштовну пробну версію, а вартість доступна за запитом.

#3. Forcepoint

Forcepoint використовує ML для аналізу та виявлення ненормальної діяльності користувача в системі. Це допомагає запобігти викраденню даних на багатьох пристроях у реальному часі. Функції інструменту включають централізоване керування політикою безпеки даних і спрощене керування DLP із понад 190 попередньо визначеними політиками безпеки даних.

#4. Fortnite

Фортінет є одним із найдосконаліших інструментів у космосі; його NGFW забезпечує захист від різних форм кібератак, таких як зловмисний трафік, запобігає викраденню даних і забезпечує дотримання правил безпеки.

Fornite NGFWs пропонує широкий спектр функцій, таких як системи запобігання вторгненням, засоби керування додатками, захист від зловмисного програмного забезпечення, веб-фільтрація, хмарна розвідка про загрози та захист від втрати даних. Інструмент можна розгорнути в різних місцях, таких як віддалені офіси, філії, кампуси, центри обробки даних і хмара.

Висновок

Безпека даних має вирішальне значення для кожної організації, щоб зберегти довіру користувачів і уникнути нормативних проблем. Для кожної організації, яка зберігає дані будь-якої форми, важливо використовувати механізми безпеки та запобігання, щоб уникнути злому та викрадання даних зі своєї системи.

Зауважте, що оскільки основна увага при захисті системи зосереджена на зовнішніх загрозах, з внутрішніми загрозами також слід поводитися належним чином, щоб не залишити лазівок у системі організації, оскільки вони можуть завдати такої ж шкоди, як і зовнішня загроза.

Ви також можете дослідити різні типи DDoS-атак і способи їх запобігання.