JWT проти OAuth: Який варіант кращий для забезпечення безпеки вашого веб-додатку?

І JWT, і OAuth відіграють важливу роль у захисті веб-додатків, забезпечуючи надійну аутентифікацію та авторизацію. Проте, вибір між ними може бути непростим. Який же підхід є оптимальним для надання користувачам безпечного доступу до вашого веб-сайту? У цій статті ми детально розглянемо JWT та OAuth, їхні особливості, переваги та відмінності, щоб допомогти вам зробити обґрунтований вибір.

Після ознайомлення з цим матеріалом ви отримаєте чітке розуміння того, що являють собою JWT та OAuth, які переваги вони пропонують, чим вони відрізняються, і який з них найкраще підійде для посилення безпеки вашого веб-ресурсу.

Отже, давайте детальніше розглянемо ці технології.

Що таке JWT?

JWT (JSON Web Token) – це відкритий стандарт, який визначає метод безпечного обміну інформацією між двома сторонами у форматі JSON. Завдяки цифровому підпису, сторони можуть довіряти та перевіряти дані, передані через веб-токени JSON.

Невеликий розмір JWT дозволяє зручно відправляти їх через параметри POST, URL-адреси або в заголовках HTTP. Веб-токен JSON складається з трьох основних компонентів: заголовка, корисного навантаження та підпису.

Заголовок вказує тип токена і алгоритм шифрування, що використовується. Корисне навантаження JWT містить твердження про користувачів та додаткові дані.

Підпис, як випливає з назви, гарантує, що повідомлення не було змінено під час передачі.

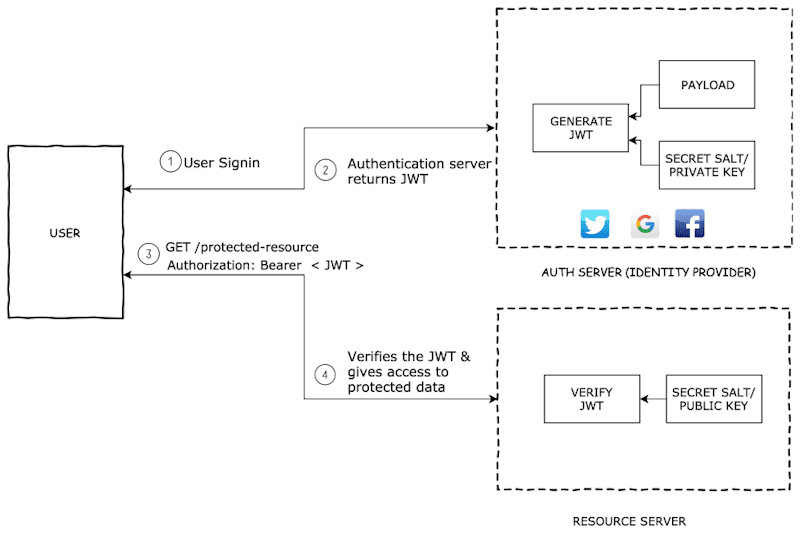

Як працюють JWT

Джерело зображення: DEV

Джерело зображення: DEV

Розглянемо детальніше процес роботи веб-токена JSON:

Вхід користувача

Користувач входить у ваш веб-додаток, надаючи логін та пароль. Ці дані передаються на сервер аутентифікації.

Генерація токенів

Сервер аутентифікації, після перевірки даних користувача, генерує JWT і відправляє його користувачу. JWT містить важливу інформацію про користувача та його сесію. Користувач зберігає цей токен локально. Для підвищення безпеки, сервер може підписувати JWT за допомогою секретного або закритого ключа.

Перевірка токена

При кожному запиті до вашого сервера, користувач надсилає JWT. Сервер перевіряє підпис токена та його корисне навантаження, щоб підтвердити право користувача на доступ до запитуваних ресурсів.

Якщо JWT дійсний, користувачу надається доступ до потрібних ресурсів.

Сценарії використання JWT

Веб-токени JSON знаходять застосування у різних ситуаціях:

#1. Авторизація

Після успішної авторизації, сервер видає користувачу JWT. Цей токен використовується для доступу до ресурсів, які потребують підтвердження ідентичності.

Обмін інформацією між сторонами

JWT підходить для безпечної передачі даних між користувачами. Підписаний веб-токен гарантує справжність джерела інформації. Структура JWT, особливо підпис, дозволяє перевірити цілісність даних.

Переваги JWT

Ось ключові переваги використання JWT:

- На відміну від SAML, JWT є легкими, що дозволяє швидко реалізувати їх у HTML та HTTP середовищах, роблячи їх ідеальними для мобільних додатків.

- JWT забезпечують надійний захист. Можливе як симетричне (загальний секрет через HMAC), так і асиметричне шифрування (приватний ключ).

- JWT мають вбудований механізм терміну дії, що дозволяє встановлювати час їхньої активності.

- JWT широко підтримуються різними системами єдиного входу, що робить їх зручними у використанні.

Крім того, JWT дозволяє заощаджувати місце в базі даних, оскільки токени створюються сервером та зберігаються на стороні клієнта, без необхідності пошуку в базі даних при перевірці.

Це робить перевірку JWT швидкою та покращує взаємодію з користувачем.

Обмеження JWT

Незважаючи на численні переваги, JWT мають і деякі обмеження:

- Ви несете відповідальність за безпеку ключа шифрування. Компрометація ключа дозволить зловмисникам створювати підроблені токени, що становить значну загрозу безпеці.

- Хоча JWT не потребують запитів до бази даних, їхнє відкликання є складним процесом, що вимагає додавання токена до чорного списку.

- Коли термін дії JWT закінчується, користувачеві необхідно повторно авторизуватися. Для покращення користувацького досвіду можна використовувати токени оновлення, які дозволяють отримувати нові токени доступу без повторного введення логіна та пароля.

- Інтеграція JWT у веб-додаток вимагає додаткової інженерної роботи: налаштування генерації токенів, вибір механізму підпису та інтеграція в архітектуру.

JWT не є готовим рішенням, а скоріше проєктом, який потребує ретельного планування та реалізації.

Що таке OAuth?

OAuth (Open Authorization) — це відкритий стандартний протокол авторизації, який дозволяє веб-додаткам отримувати доступ до ресурсів, що зберігаються у сторонніх програмах, від імені користувачів, не передаючи при цьому їхні облікові дані.

OAuth 2.0, остання версія протоколу, широко використовується для аутентифікації користувачів через сервери аутентифікації.

За допомогою OAuth користувачі можуть, наприклад, входити у ваш додаток використовуючи свій аккаунт Facebook або Google, при цьому вводячи облікові дані лише на платформах Facebook або Google.

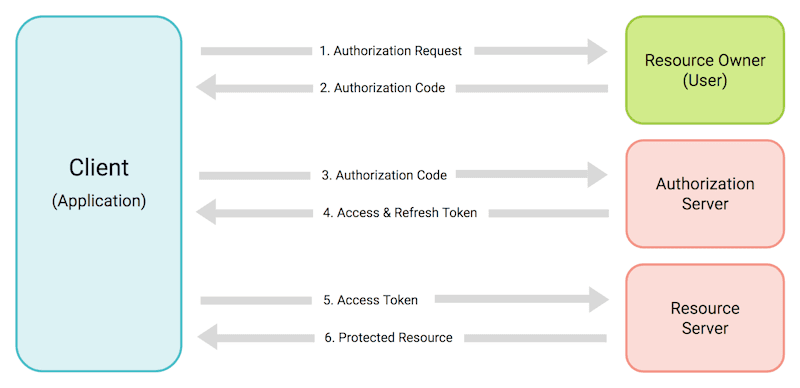

Як працює OAuth

Джерело зображення: Зохо

Джерело зображення: Зохо

Розглянемо приклад: ви маєте додаток для керування часом, якому для роботи потрібен доступ до електронної пошти користувача. Раніше користувачам потрібно було надавати свої облікові дані вашому додатку. OAuth 2.0 вирішив цю проблему.

Ось як працює OAuth 2.0:

- Ваш додаток (клієнт) запитує доступ до захищених ресурсів, в даному випадку до папки вхідних повідомлень користувача. Додаток перенаправляє користувача до авторизованої кінцевої точки.

- Користувач (власник ресурсу) аутентифікується та авторизує запит вашого додатку на доступ до ресурсу. Ваш додаток отримує дозвіл на авторизацію від авторизованої кінцевої точки.

- Додаток запитує токен доступу від сервера авторизації, надаючи дозвіл на авторизацію та власну автентифікацію.

- Якщо ідентифікатор вашого додатку аутентифікований та дозвіл дійсний, ваш додаток отримує токен доступу.

- Маючи дійсний токен доступу, ваш додаток отримує доступ до вхідних повідомлень користувача.

Тепер ваш додаток має доступ до папки “Вхідні” користувача. Як і в Oauth, різні види грантів, процес авторизації може відрізнятися залежно від типу авторизації.

Переваги OAuth

Основні переваги використання OAuth:

- OAuth є загальноприйнятим стандартом, який підтримується провідними службами аутентифікації.

- Широка сумісність означає наявність безлічі плагінів і функцій для OAuth.

- OAuth пропонує перевірені клієнтські бібліотеки майже для всіх мов програмування та веб-фреймворків.

- OAuth є безпечним та добре протестованим протоколом.

- OAuth чудово підходить для роз’єднання коду, що спрощує управління додатком і його оновлення.

Сценарії використання OAuth

Ось деякі з популярних сценаріїв використання OAuth:

- Надання стороннім програмам доступу до облікових записів користувачів без передачі їхніх облікових даних.

- Впровадження систем єдиного входу (SSO).

- Використання OAuth 2.0 у шлюзах API, де шлюз діє як сервер авторизації, перевіряючи токени доступу.

- Забезпечення взаємодії IoT та розумних пристроїв зі сторонніми API.

Обмеження OAuth

Велика кількість доступних потоків OAuth може заплутати новачків. Для забезпечення безпеки іноді потрібна комбінація різних потоків.

Кожен потік має своє призначення (для мобільних додатків, серверної взаємодії або веб-додатків), що вимагає ретельного аналізу потреб перед вибором.

OAuth 2.0 залежить від SSL/TLS для забезпечення безпеки. Неправильне налаштування SSL/TLS може поставити під загрозу безпеку OAuth.

OAuth може викликати проблеми з конфіденційністю, оскільки сервіс, який використовується для входу (наприклад, Google), може відстежувати активність користувача на сторонніх сайтах.

Для простіших додатків з зовнішнім і внутрішнім інтерфейсом, OAuth може виявитися надмірним.

Різниця між JWT і OAuth

JWT та OAuth мають важливу спільну функцію – перевірку ідентичності користувача для авторизації доступу до ресурсів, але відрізняються за обсягом, складністю та застосуванням.

| Функція | JWT | OAuth |

| Основне використання | Зосереджено на API | Охоплює веб, браузер, API та інші програми |

| Тип | Формат маркера | Протокол авторизації |

| Сховище | Клієнтське | Клієнтське та серверне |

| Гнучкість | Обмежена | Більша гнучкість та широкий спектр застосувань |

| Простота | Простіші та легші у сприйнятті | Складніші |

JWT – це простіший інструмент, орієнтований на безпеку API, тоді як OAuth – це комплексне рішення для аутентифікації, що адаптується до різних сценаріїв.

OAuth дозволяє користувачам надавати стороннім програмам доступ до своїх даних на інших платформах без розкриття облікових даних.

Вибір між ними залежить від конкретних потреб системи.

Чи можна використовувати JWT і OAuth разом?

Хоча JWT і OAuth мають різне призначення, їх можна комбінувати.

OAuth не визначає конкретний формат токена, тому можна використовувати JWT в рамках OAuth.

Наприклад, сервер аутентифікації OAuth2 може видавати токен доступу у форматі JWT, що містить додаткові дані. Це зменшить кількість зворотних передач між серверами аутентифікації та ресурсів.

Комбінація JWT та OAuth2 також можлива через підхід з подвійними токенами: OAuth2 видає access_token і JWT, де JWT містить додаткову інформацію. Це забезпечує додатковий рівень деталізації та контроль доступу.

При використанні підходу з подвійними токенами слід використовувати OpenID Connect, який базується на OAuth2 і додає стандартизовані поля до токенів.

Використання JWT замість OAuth2 може прискорити роботу, але ускладнить розробку. Тому, при виборі JWT в поєднанні з OAuth2, потрібно зважити переваги в швидкості та додаткову роботу в розробці.

Висновок

У “битві” JWT проти OAuth за веб-безпеку, кожен має свої переваги і недоліки. JWT добре підходить для швидкої аутентифікації без збереження стану, але має обмеження, наприклад, відсутність вбудованого відкликання. OAuth ефективний у складних сценаріях авторизації, але може бути надмірним для простих проєктів.

Якщо вам потрібна надійна авторизація та ефективна аутентифікація, розгляньте комбінацію JWT і OAuth через OpenID Connect.

Ваш вибір має базуватися на конкретних потребах проєкту, а не на популярності технологій.

Крім того, варто дослідити платформи аутентифікації користувачів, щоб знайти найкраще рішення для вашого додатка.