Двофакторна аутентифікація (2FA) вважається одним із найдієвіших способів убезпечення вашого онлайн-профілю від несанкціонованого доступу. Чи варто в цьому переконатися? Погляньте на вражаючі статистичні дані, надані Microsoft.

Вражаючі Цифри

У лютому 2020 року на конференції RSA, Microsoft представила доповідь під назвою «Подолання залежності від паролів: виклики на фінальному етапі в Microsoft». Ця презентація була надзвичайно інформативною для тих, хто прагне посилити захист облікових записів користувачів. Навіть якщо вас не дуже цікавить ця тема, наведені статистичні дані та цифри є досить вражаючими.

Microsoft здійснює моніторинг понад 1 мільярда активних профілів щомісяця, що становить приблизно 1/8 населення планети. Щомісячно вони фіксують понад 30 мільярдів спроб входу. Кожна авторизація в корпоративному обліковому записі O365 може генерувати численні записи входу для різних програм, а також додаткові події для інших програм, які використовують O365 для єдиної автентифікації.

Якщо ця цифра вам здається великою, то врахуйте, що Microsoft щодня блокує 300 мільйонів спроб несанкціонованого входу. Це не річна чи місячна статистика, а щоденна цифра.

У січні 2020 року 480 000 облікових записів Microsoft, що становить 0,048% від загальної кількості, стали жертвами атак з розпиленням. Цей тип атаки полягає у спробі використовувати загальновідомі паролі (наприклад, “Весна2020!”) на великій кількості облікових записів, сподіваючись, що деякі з користувачів використовують саме такий пароль.

Розпилення паролів – це лише один із способів атаки; існують сотні інших, включно з крадіжкою облікових даних. Зловмисники купують імена користувачів та паролі у даркнеті і намагаються їх використовувати в інших системах.

Також поширеним є фішинг, коли користувача обманюють, змушуючи ввести свій пароль на фальшивому сайті. Саме за допомогою таких методів часто відбувається “злом” онлайн-рахунків.

Загалом, у січні було зламано понад 1 мільйон облікових записів Microsoft. Це приблизно 32 000 скомпрометованих профілів щодня. Ця цифра здається великою, однак важливо пам’ятати, що щодня блокується 300 мільйонів шахрайських спроб входу.

Проте, найважливіша статистика полягає в тому, що 99,9% усіх зломів облікових записів Microsoft можна було б уникнути, якби двофакторна аутентифікація була активована.

Що Таке Двофакторна Аутентифікація?

Двофакторна аутентифікація (2FA) вимагає підтвердження ідентифікації користувача не тільки за допомогою імені та пароля, а й за допомогою додаткового методу. Найчастіше це шестизначний код, який надсилається на телефон у вигляді SMS-повідомлення або генерується спеціальним додатком. Цей код необхідно ввести при вході до облікового запису.

Двофакторна аутентифікація є підвидом багатофакторної аутентифікації (MFA). Існують інші методи MFA, як-от фізичні USB-токени, що підключаються до пристрою, або біометричне сканування відбитків пальців чи сітківки ока. Однак, код, що надсилається на телефон, є найбільш поширеним варіантом.

Поняття багатофакторної аутентифікації є ширшим, наприклад, для дуже захищених облікових записів може знадобитися не два, а три фактори підтвердження.

Чи Запобігає 2FA Зламу?

Під час розпилювальних атак та крадіжки облікових даних зловмисники вже мають пароль – їм лише потрібно знайти облікові записи, які його використовують. Під час фішингу зловмисники отримують і пароль, і ім’я облікового запису, що є ще небезпечнішим.

Якби на зламаних у січні облікових записах Microsoft була ввімкнена багатофакторна аутентифікація, одного пароля було б недостатньо. Хакеру також знадобився б доступ до телефону жертви, щоб отримати код MFA, необхідний для входу до облікового запису. Без доступу до телефону зловмисник не зміг би отримати доступ до облікових записів, і вони залишилися б в безпеці.

Якщо ви вважаєте, що ваш пароль надійний і ви ніколи не станете жертвою фішингової атаки, зверніть увагу на факти. За словами Алекса Вейнарта, головного архітектора Microsoft, ваш пароль насправді не має вирішального значення для захисту вашого облікового запису.

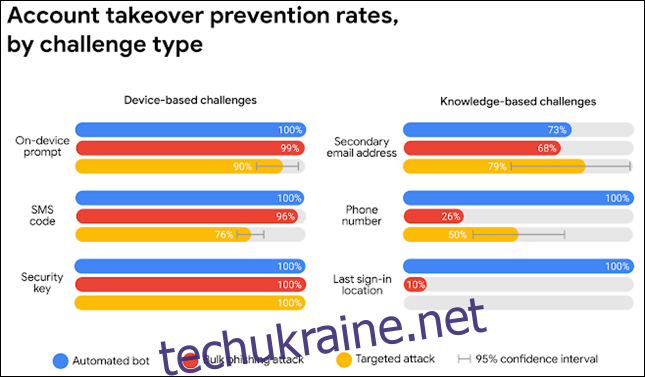

Це стосується не тільки облікових записів Microsoft – кожен онлайн-профіль є вразливим, якщо він не використовує MFA. За даними Google, використання MFA зупиняє 100% атак, що здійснюються автоматизованими ботами (розпилення паролів, крадіжка облікових даних та подібні методи).

Згідно з дослідженням Google, метод “Ключ безпеки” є на 100% ефективним для запобігання автоматичних атак ботів, фішингу та цільових атак.

Що ж таке метод “Ключ безпеки”? Він передбачає використання спеціального додатку на телефоні для генерування коду MFA.

Хоча метод “SMS-код” також є досить ефективним, і він значно кращий, ніж відсутність MFA взагалі, використання додатку є ще надійнішим. Ми рекомендуємо Authy, оскільки він безкоштовний, простий у використанні та має потужні функціональні можливості.

Як Увімкнути 2FA для Всіх Облікових Записів

Ви можете ввімкнути 2FA або інший тип MFA для більшості своїх онлайн-профілів. Параметри налаштування можуть відрізнятися для різних облікових записів, але зазвичай їх можна знайти у меню налаштувань облікового запису в розділі “Безпека” або “Обліковий запис”.

Щоб допомогти вам, ми підготували посібники щодо активації MFA для деяких найпопулярніших сайтів та програм:

| Amazon |

| Apple ID |

| Google/Gmail |

| Microsoft |

| Nest |

| Nintendo |

| Ring |

| Slack |

| Steam |

MFA є найефективнішим способом захисту ваших онлайн-профілів. Якщо ви ще не зробили цього, знайдіть час, щоб увімкнути його якомога швидше, особливо для важливих облікових записів, таких як електронна пошта та банківські рахунки.