У сучасному цифровому світі, де дані постійно циркулюють мережами та системами підприємств, зростає і небезпека кібератак. Серед різноманіття загроз особливе місце займають DoS та DDoS-атаки. Ці два види атак, хоча й мають спільну мету – порушити нормальну роботу цільової системи – відрізняються за масштабом, механізмом виконання та наслідками.

У цій статті ми детально розглянемо відмінності між DoS та DDoS-атаками, щоб надати вам знання, необхідні для ефективного захисту ваших систем.

Що таке DoS-атака?

DoS-атака (відмова в обслуговуванні) – це вид кібератаки, націлений на порушення штатної роботи певного сервісу або на позбавлення інших користувачів доступу до нього. Суть атаки полягає в тому, що на сервіс надсилається надмірна кількість запитів, яку він не в змозі обробити, що призводить до його сповільнення або повного виходу з ладу.

DoS-атака зосереджена на перевантаженні цільової системи трафіком, що перевищує її можливості обробки. Зазвичай така атака здійснюється з одного джерела – однієї машини.

Що таке DDoS-атака?

DDoS-атака (розподілена відмова в обслуговуванні) за своєю метою схожа на DoS-атаку, однак, вона має принципову відмінність у способі її реалізації. DDoS-атака використовує мережу з багатьох підключених до Інтернету пристроїв, так званих ботнетів, для створення величезного потоку трафіку, що перевантажує цільову систему та порушує її звичну роботу.

Можна порівняти DDoS-атаку з великим затором на дорозі, який блокує рух транспорту і не дозволяє іншим учасникам дістатися до місця призначення. У випадку з корпоративною системою, DDoS-атака перешкоджає законному трафіку, спричиняючи збої в роботі системи або її перевантаження.

Основні види DDoS-атак

З розвитком технологій з’являються нові форми DoS/DDoS-атак. Розглянемо основні типи, які класифікуються як атаки на рівні мережевого трафіку, протоколу або прикладного рівня.

#1. Атаки, засновані на об’ємі трафіку

Кожна мережа або служба має обмежену пропускну здатність, тобто максимальний обсяг трафіку, який вона може обробити за певний час. Атаки цього типу мають на меті перевантажити мережу фальшивим трафіком, що призводить до нездатності мережі обробляти додаткові запити або значного сповільнення її роботи для легітимних користувачів. Прикладами таких атак є ICMP та UDP.

#2. Атаки на основі протоколу

Атаки на рівні протоколів націлені на виснаження ресурсів сервера шляхом надсилання великої кількості пакетів до цільових мереж та інфраструктурних пристроїв, таких як брандмауери. Такі атаки використовують вразливості на 3 і 4 рівнях моделі OSI. Одним з прикладів є SYN-флуд.

#3. Атаки на прикладному рівні

Прикладний рівень (7 рівень моделі OSI) відповідає за обробку HTTP-запитів від клієнтів. Зловмисник атакує цей рівень, відправляючи численні запити на одну і ту ж сторінку, що перевантажує сервер, роблячи його нездатним обробляти інші запити. Це ускладнює розрізнення легітимних запитів від атак, що робить такі атаки важкими для виявлення. Приклади атак цього типу – slowloris та HTTP-флуд.

Різновиди DDoS-атак

#1. UDP-атаки

Протокол дейтаграм користувача (UDP) – це протокол без встановлення з’єднання, що забезпечує швидку передачу даних без гарантії доставки. Він часто використовується в програмах реального часу, де неприпустима затримка, наприклад, відеоконференції чи ігри. UDP-атака полягає у відправленні великої кількості UDP-пакетів на ціль, перевантажуючи сервер та унеможливлюючи обробку законних запитів.

#2. ICMP флуд-атаки

Атака ICMP-флуд полягає у відправці величезної кількості ехо-запитів ICMP (ping) на цільову мережу. Це перевантажує мережу, вичерпуючи її пропускну здатність і призводить до затримок у відповіді для інших користувачів. У найгіршому випадку атака може призвести до повного виходу з ладу мережі або сервісу.

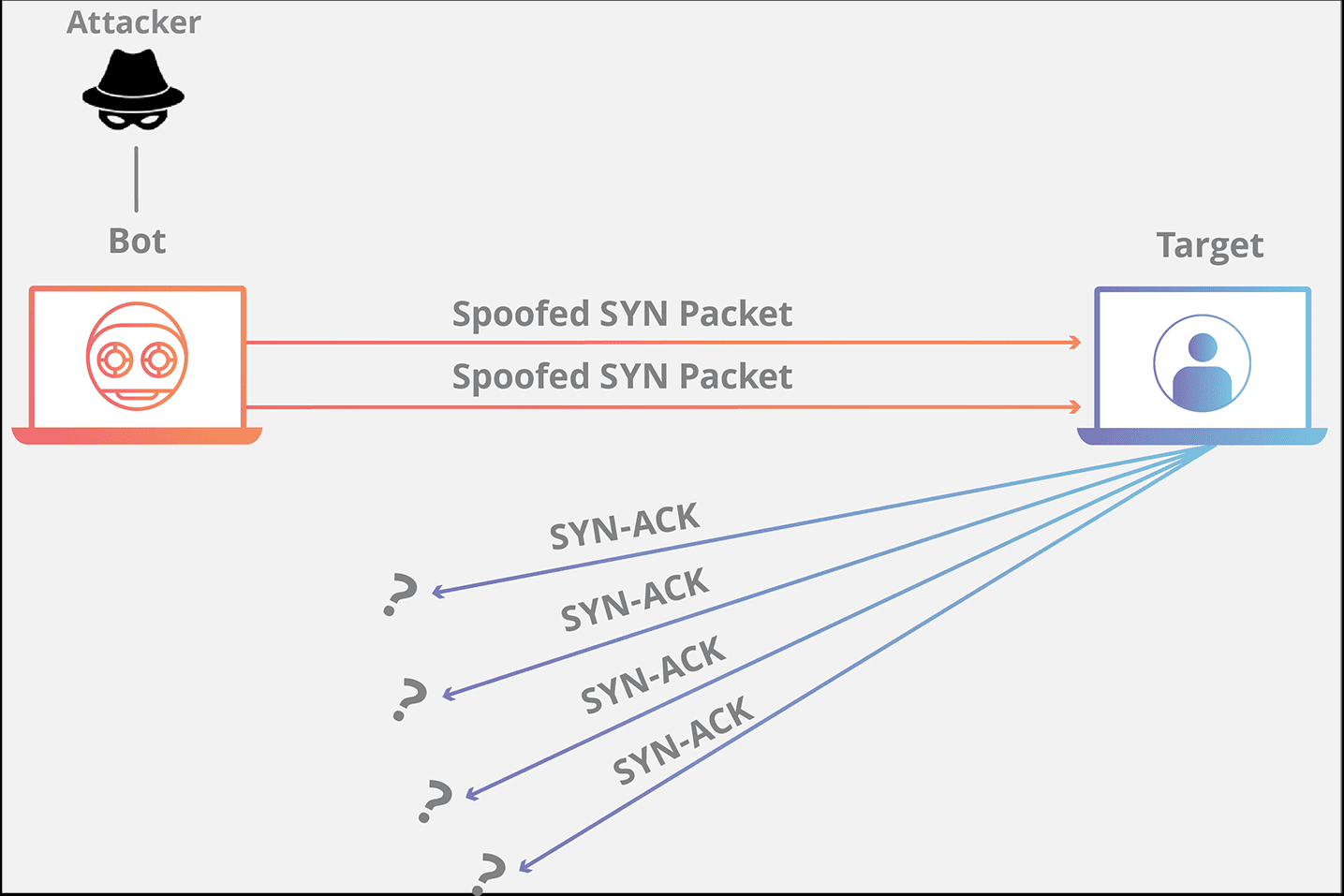

#3. SYN флуд-атаки

Джерело зображення: Cloudflare

Джерело зображення: Cloudflare

Можна уявити цю атаку як офіціанта в ресторані. Коли клієнт робить замовлення, офіціант передає його на кухню, де його готують, і клієнт отримує своє замовлення. У разі SYN-флуду зловмисник постійно робить нові замовлення, не чекаючи виконання попередніх. Кухня (сервер) стає перевантаженою, не в змозі виконати замовлення всіх клієнтів, і її робота зупиняється.

Атака SYN-флуд використовує вразливість процесу TCP-з’єднання. Зловмисник надсилає численні запити SYN, але не відповідає на відповіді SYN-ACK, змушуючи хост постійно чекати відповіді, вичерпуючи його ресурси, доки він не стає неспроможним обробляти нові запити.

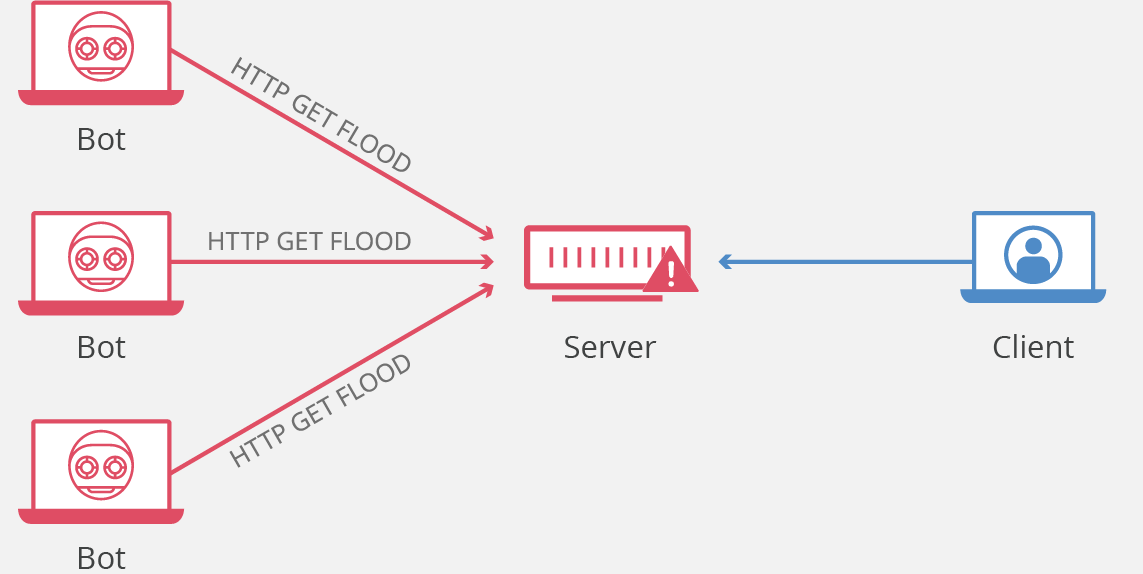

#4. HTTP флуд-атаки

Джерело зображення: Cloudflare

Джерело зображення: Cloudflare

Одним з найпоширеніших методів атаки є HTTP-флуд, коли на сервер з різних IP-адрес надходить велика кількість HTTP-запитів. Мета – вичерпати обчислювальні ресурси сервера, пропускну здатність мережі та пам’ять, роблячи його недоступним для реальних користувачів.

#5. Атака Slowloris

Атака slowloris полягає у встановленні численних неповних з’єднань з сервером. Сервер чекає на завершення запитів, які ніколи не надходять. Це переповнює максимальну кількість з’єднань, що призводить до відмови в обслуговуванні для інших користувачів.

Існують також інші типи атак, наприклад, Ping of Death (POD), атаки підсилення, атаки з використанням фрагментації IP-адрес та інші. Мета усіх цих атак – перевантажити сервер або службу та позбавити легітимних користувачів можливості користуватися нею.

Чому відбуваються DoS-атаки?

На відміну від інших кібератак, де основна мета – викрадення даних, DoS-атаки націлені на виснаження ресурсів сервера, роблячи його непридатним для обслуговування легітимних запитів.

У сучасному світі, де все більше компаній надають послуги онлайн, їхня присутність в Інтернеті стає необхідною умовою для конкурентоспроможності. DDoS-атаки можуть використовуватись конкурентами для дискредитації бізнесу шляхом блокування його онлайн-сервісів.

DoS-атаки також можуть бути інструментом шантажу. Зловмисники перевантажують сервери компаній, вимагаючи викуп за припинення атаки. Також такі атаки можуть бути використані з політичних або соціальних мотивів. Зазвичай, DoS-атаки не ставлять за мету втручання в дані на сервері, а лише його відключення.

Методи пом’якшення DoS/DDoS-атак

Враховуючи імовірність кібератаки, компанії повинні вживати заходів для захисту своїх систем від таких загроз. Ось деякі методи, які можуть допомогти забезпечити безпеку:

Моніторинг трафіку

Аналіз трафіку є ключовим елементом захисту від DoS-атак. Кожен сервер має свій типовий трафік. Різке зростання трафіку може вказувати на нерегулярність, можливо, DoS-атаку. Своєчасний моніторинг дозволяє оперативно реагувати на такі інциденти.

Обмеження швидкості

Обмеження кількості запитів, які можуть надходити на сервер за певний період, є ефективним методом пом’якшення DoS-атак. Зловмисники зазвичай надсилають велику кількість запитів одночасно. Обмеження швидкості блокує надмірні запити, ускладнюючи перевантаження сервера.

Розподілений сервер

Розгортання розподілених серверів у різних географічних регіонах є важливою практикою. Якщо один сервер стане жертвою атаки, інші сервери продовжать роботу, забезпечуючи безперебійну роботу системи. Використання мереж доставки контенту (CDN) для кешування контенту поблизу користувачів також є додатковим рівнем захисту.

Розробіть план дій при DoS/DDoS атаці

Наявність детального плану дій у випадку атаки є ключовим фактором для зменшення можливих збитків. Кожна команда безпеки має розробити чіткий покроковий план реагування на інциденти. План має містити інформацію про необхідні дії, контактну інформацію та алгоритм обробки законних запитів.

Моніторинг системи

Безперервний моніторинг сервера на наявність аномалій є важливим для забезпечення безпеки. Моніторинг у режимі реального часу дозволяє своєчасно виявляти та усувати атаки, до їх посилення. Це також дозволяє відстежувати джерела звичайного та аномального трафіку і швидко блокувати IP-адреси, що надсилають шкідливі запити.

Іншим важливим інструментом для захисту від DoS/DDoS-атак є використання брандмауерів веб-додатків (WAF) та систем моніторингу, що дозволяють швидко виявляти та запобігати атакам в режимі реального часу.

Сукурі

Сукурі – це брандмауер веб-додатків (WAF) та система запобігання вторгнень (IPS). Він блокує DoS-атаки на рівнях 3, 4 та 7 моделі OSI. Основні функції включають проксі-сервер, захист від DDoS та швидке сканування.

Cloudflare

Cloudflare – є одним із провідних інструментів для захисту від DDoS-атак. Cloudflare також пропонує мережі доставки контенту (CDN) та три рівні захисту: від DDoS на рівні веб-сайту (L7), від DDoS на рівні додатків (L4) та від DDoS на рівні мережі (L3).

Імперва

Імперва WAF – це проксі-сервер, який фільтрує весь вхідний трафік та забезпечує його безпеку перед передачею на веб-сервер. Ключовими функціями Imperva WAF є проксі-служба, виправлення безпеки та забезпечення безперебійної роботи сайту.

Стек WAF

Стек WAF є простим у налаштуванні та забезпечує точну ідентифікацію загроз. Він гарантує захист додатків, веб-сайтів, API та SaaS-продуктів, а також захист контенту та захист від DDoS-атак на прикладному рівні.

AWS Shield

AWS Shield аналізує трафік у реальному часі, використовуючи дані потоку для виявлення підозрілих дій. Також він застосовує фільтрацію пакетів та пріоритизацію трафіку. Важливо зазначити, що AWS Shield доступний лише в середовищі AWS.

Ми розглянули деякі методи, які можуть допомогти пом’якшити наслідки успішної атаки DoS/DDoS на сервер. Важливо пам’ятати, що жодні ознаки загроз не повинні ігноруватися.

Порівняння DoS та DDoS атак

На перший погляд DoS і DDoS можуть здаватися схожими. Розглянемо їхні ключові відмінності.

| Параметр | DoS | DDoS |

| Трафік | DoS-трафік надходить з одного джерела. Обсяг трафіку відносно невеликий. | DDoS-атаки використовують велику кількість ботів/систем, що дозволяє генерувати великий обсяг трафіку одночасно та швидко перевантажувати сервер. |

| Джерело | Одна система/бот | Кілька систем/ботів одночасно |

| Час подолання атаки | DoS легше виявити та зупинити, оскільки атака йде з одного джерела. | DDoS має кілька джерел, що ускладнює ідентифікацію та припинення атаки. |

| Складність | Легше виконати | Потрібні значні ресурси та технічні знання. |

| Швидкість | Повільна в порівнянні з DDoS | DDoS дуже швидкі. |

| Вплив | Обмежений вплив | Значний вплив на систему/сервер. |

Підсумки

Організації повинні ставити безпеку своїх систем на перше місце. Збої в роботі сервісів можуть призвести до втрати довіри користувачів. DoS та DDoS-атаки є незаконними та шкідливими. Необхідно вживати усіх можливих заходів для виявлення та протидії цим атакам.

Ви також можете розглянути можливості хмарного захисту від DDoS для малих та великих веб-сайтів.