Поглиблена оборона: Стратегія кібербезпеки, запозичена у військових

Кібербезпека, хоча й зосереджена на захисті цифрових систем від зловмисних дій, перейняла деякі методи із військової справи для підвищення ефективності у протидії кібератакам. Одним з таких запозичених підходів є концепція «Оборони в глибину» (Defense in Depth, DiD).

Стратегія глибокої оборони, що має свої корені у військовій тактиці середньовіччя, де замки мали багатошарову систему захисту, включаючи підйомні мости, рови, мури та вартових веж. Такий підхід забезпечував замкам додаткову безпеку.

У першій та другій світових війнах глибоку оборону реалізовували шляхом створення траншей, стратегічно розташованих кулеметних точок, укріплень та протитанкових бар’єрів. Метою було сповільнити просування ворога, завдати йому втрат та отримати час для контратаки.

У кібербезпеці “Оборона в глибину” полягає у застосуванні кількох рівнів захисту, таких як міжмережеві екрани (брандмауери), шифрування даних та системи виявлення вторгнень, для забезпечення безпеки мереж та комп’ютерних систем. Ці засоби працюють спільно, створюючи багатошаровий захист.

Такий підхід значно підвищує безпеку критичних ресурсів, ускладнюючи проникнення в систему. Навіть якщо один з рівнів захисту не спрацьовує, інші стають на заваді потенційним загрозам.

Концепція “Оборони в глибину” використовує принцип резервування, що робить її високоефективною. Жоден окремий засіб кібербезпеки не здатний відбити усі види атак. Багаторівневий підхід дозволяє протистояти різноманітним загрозам і забезпечує надійний захист комп’ютерних систем.

Ключові Елементи Оборони в Глибину

Оборонний підхід “в глибину” складається з кількох основних компонентів:

Фізичний контроль

Це заходи, що обмежують фізичний доступ до комп’ютерних систем. До них належать відеоспостереження, замкнені двері, сканери ідентифікаційних карток, біометричні системи і навіть охоронці в приміщеннях з критично важливою інфраструктурою.

Технічний контроль

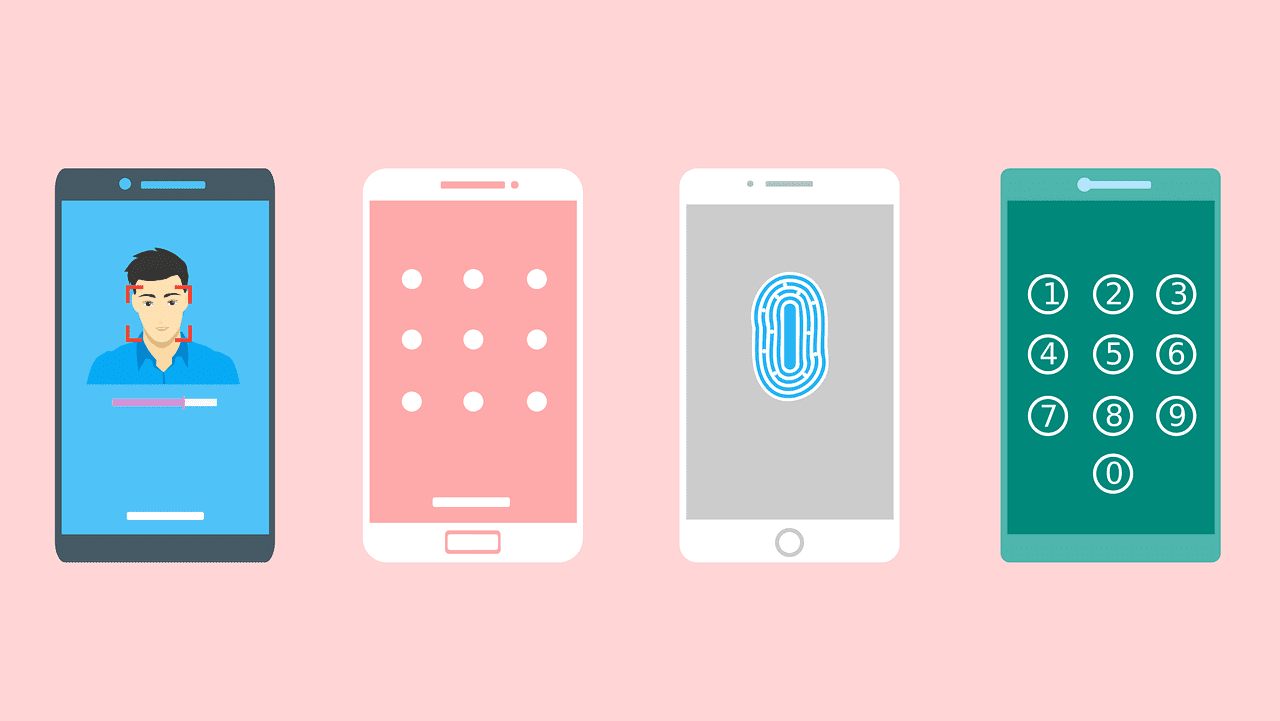

Тут використовуються апаратні та програмні засоби для захисту від зловмисників. Прикладами є міжмережеві екрани, багатофакторна аутентифікація, системи виявлення/запобігання вторгненням (IDS/IPS), антивірусне програмне забезпечення та інструменти управління конфігураціями.

Адміністративний контроль

Цей аспект включає в себе організаційні політики та процедури, що регламентують доступ до ресурсів та визначають правила поведінки працівників для мінімізації людських помилок, які можуть призвести до компрометації систем.

Чому “Оборона в глибину” є Важливою

Кевін Мітнік, відомий хакер, стверджував, що “все, що існує, вразливе до атак, якщо мати достатньо часу та ресурсів”. Це твердження актуальне і сьогодні, з огляду на наявність складних інструментів в руках зловмисників. Це означає, що не існує ідеального рішення кібербезпеки, яке неможливо було б обійти. Саме тому “Оборона в глибину” є критично важливою у світі складних кіберзагроз.

Поглиблений захист спонукає організації зайняти проактивну позицію щодо безпеки, передбачаючи можливі ризики та створюючи резервні механізми. Він гарантує, що безпека ресурсів залишається надійним, навіть якщо один із рівнів захисту дає збій.

Застосування багаторівневого захисту значно знижує ймовірність зламу системи, створюючи значні труднощі для зловмисників. Такий підхід змушує організації комплексно підходити до питань безпеки, враховуючи всі можливі шляхи проникнення.

Подібно до військової стратегії, де глибока оборона сповільнює напад та дає час для контратаки, такий самий принцип діє в кібербезпеці. Затримка, спричинена багатошаровим захистом, надає адміністраторам час для виявлення атак та вжиття відповідних заходів.

Такий підхід дозволяє обмежити збитки у випадку прориву одного з рівнів захисту, оскільки інші рівні захисту обмежують доступ та шкоду.

Принцип Роботи Оборони в Глибину

Ключовим елементом “Оборони в глибину” є надмірність заходів безпеки, що ускладнює завдання для зловмисників. Наприклад, якщо зловмисник намагається отримати фізичний доступ, його може зупинити охорона або біометричний контроль.

Якщо ж нападник зосереджується на мережевій атаці, надсилаючи шкідливе програмне забезпечення, брандмауер або антивірус можуть виявити і заблокувати його. Спроби проникнути в систему через скомпрометовані облікові дані можуть бути зупинені багатофакторною аутентифікацією.

Якщо зловмисникам вдасться проникнути в систему, система виявлення вторгнень (IDS) може виявити їхню активність і повідомити про це, що дасть час на реагування. Додатково, система запобігання вторгненням (IPS) може активно зупинити атаку.

Навіть якщо зловмисники пройдуть через усі ці рівні захисту, шифрування даних під час передавання та зберігання захистить конфіденційну інформацію.

Хоча деякі зловмисники можуть бути наполегливими та винахідливими, “Оборона в глибину” значно ускладнює їхні атаки, збиває з пантелику і дає час на реагування до того, як системи будуть скомпрометовані.

Сценарії Застосування Оборони в Глибину

Поглиблений захист може бути застосований у різних ситуаціях, зокрема:

#1. Безпека Мережі

Захист мережі від атак є одним з найпоширеніших застосувань “Оборони в глибину”. Він передбачає використання міжмережевих екранів для моніторингу мережевого трафіку, систем виявлення вторгнень для відстеження зловмисної активності та антивірусного програмного забезпечення для запобігання встановленню шкідливого програмного забезпечення.

Останнім рівнем захисту є шифрування даних, що передаються в мережі або зберігаються. Таким чином, навіть у разі успішної атаки зловмисники не зможуть використати дані.

#2. Безпека Кінцевих Точок

Кінцеві точки, такі як сервери, комп’ютери, віртуальні машини та мобільні пристрої, є потенційно вразливими. Захист цих пристроїв є важливим. Стратегія “Оборони в глибину” у цьому випадку може включати фізичний захист місць розташування кінцевих точок, використання надійних паролів, багатофакторної аутентифікації, ведення журналу дій пристроїв, а також брандмауери, антивірусне програмне забезпечення та шифрування даних.

#3. Безпека Програм

Програми часто обробляють конфіденційні дані, такі як банківська інформація користувачів, персональні ідентифікаційні номери та адреси. Глибокий захист у цьому випадку може включати застосування правил безпечного кодування, регулярне тестування на вразливості, шифрування даних, багатофакторну аутентифікацію та ведення журналу дій користувачів.

Багаторівнева Безпека проти “Оборони в Глибину”

Обидва підходи використовують кілька рівнів захисту для забезпечення безпеки, однак відрізняються за реалізацією та фокусом. Обидва методи прагнуть створити резервування для підвищення безпеки.

Багаторівнева безпека передбачає застосування кількох продуктів безпеки на одному рівні або у стеку, наприклад, використання різних антивірусних програм. Якщо один з них не виявляє вірус, інший може його перехопити. Також це може бути використання декількох міжмережевих екранів або систем виявлення вторгнень. Такий підхід гарантує, що безпека комп’ютерних систем не буде порушена навіть у разі збою одного продукту.

На відміну від багаторівневої безпеки, “Оборона в глибину” створює резервування на кількох рівнях або зонах можливої атаки. Наприклад, впровадження міжмережевих екранів, багатофакторної аутентифікації, систем виявлення вторгнень, фізичного блокування приміщень та антивірусного програмного забезпечення. Кожен продукт безпеки вирішує різні проблеми безпеки, захищаючи систему від різноманітних атак.

Висновок

Кібератаки показують, що зловмисники використовують різні вектори атак, шукаючи вразливості в системах. Зважаючи на різноманітність атак, організації не можуть покладатися лише на один продукт безпеки. Тому “Оборона в глибину” є необхідністю для захисту важливих комп’ютерних ресурсів. Вона забезпечує охоплення усіх можливих каналів, якими зловмисники можуть скористатися.

“Оборона в глибину” дає організаціям можливість сповільнити атаки, виявляти їх на ранніх стадіях і вживати заходів для нейтралізації загроз до того, як системи будуть скомпрометовані.

Також, ви можете дослідити концепції Honeypots та Honeynets у контексті кібербезпеки.