Залишайтеся з нами, щоб дізнатися про деякі резонансні випадки кіберздирництва та методи їх попередження.

Пограбування банку є дуже ризикованим заняттям для злочинців. Воно небезпечне для них фізично під час його здійснення, а також тягне за собою серйозні покарання у разі затримання.

Натомість, організація кібератаки з використанням програм-вимагачів майже не несе жодних ризиків.

Зрештою, кіберздирництво є значно менш ризикованим та більш прибутковим у порівнянні зі звичайними крадіжками чи пограбуваннями. До того ж, м’які покарання ще більше заохочують кіберзлочинців.

З огляду на складність відстеження криптовалют, ми повинні вже зараз посилити наш захист.

Що таке кіберздирництво?

Кіберздирництво – це онлайн-атака, метою якої є вимагання значних сум грошей. Зазвичай це відбувається через погрози DDoS-атаками, які порушують роботу сервера, або через шифрування ваших даних, що унеможливлює доступ до них.

Кіберздирництво проявляється у таких формах шантажу:

Захоплення даних як заручника

Зловмисник блокує вам доступ до вашої комп’ютерної мережі та вимагає викуп за відновлення доступу. Це часто трапляється, коли ви необережно клікаєте на шкідливе посилання, яке завантажує вірусне програмне забезпечення, шифрує ваші файли та блокує вас.

Крім того, зловмисник може отримати доступ до вашої системи, скопіювати конфіденційні дані та погрожувати оприлюдненням цієї інформації, якщо не буде сплачено викуп. Іноді використовують соціальну інженерію, психологічно маніпулюючи вами, щоб ви повірили у злом, навіть якщо його не було.

DDoS

Розподілена відмова в обслуговуванні (DDoS) інколи застосовується для приховання крадіжки даних. Ваша мережа перевантажується фальшивими запитами на обслуговування, що перешкоджає доступу реальних користувачів.

Це відбувається за допомогою мережі заражених серверів (ботнетів) або через кешування пам’яті, що спричиняє уповільнення або збій сервера. Залежно від масштабу вашого онлайн-бізнесу, збитки можуть бути дуже великими.

DDoS-атаку можна легко замовити всього за 4 долари за годину, а збитки для жертви можуть становити сотні тисяч. Крім миттєвих фінансових втрат, час простою відштовхує ваших клієнтів до конкурентів, що згодом спричиняє додаткові збитки.

Найбільші кібератаки здирництва

Розглянемо деякі з наймасштабніших випадків, що трапилися в минулому.

#1. WannaCry

WannaCry – це глобальна атака програм-вимагачів, яка почалася 12 травня 2017 року, спрямована на комп’ютери під управлінням Microsoft Windows. Її фактичний масштаб досі невідомий, оскільки вона продовжує існувати в різних формах.

У перший день WannaCry заразив 230 тисяч комп’ютерів у понад 150 країнах. Від цього постраждали великі корпорації та уряди по всьому світу. Програма могла самостійно копіюватися, встановлюватися, виконуватися та поширюватися мережею без будь-якої участі користувача.

У випадку WannaCry, хакери використали вразливість Windows, скориставшись експлойтом EternalBlue. Цікаво, що EternalBlue був розроблений АНБ США для використання вразливостей Windows. Якимось чином код експлойту був викрадений і оприлюднений хакерською групою The Shadow Brokers.

Microsoft, знаючи про проблему, випустила оновлення для її виправлення. Однак, головною ціллю стали користувачі, які використовували застарілі системи.

Цього разу рятівником виявився Маркус Хатчінс, який випадково виявив шкідливе програмне забезпечення, зареєструвавши домен, зазначений у коді експлойту. Це спрацювало як “вимикач” і зупинило поширення WannaCry. Однак історія має продовження, включаючи аварійний перемикач, який піддавався DDoS-атаці. Хатчінс передав аварійний перемикач Cloudflare, про що можна прочитати на TechCrunch.

Загальний збиток від атаки оцінюється в близько 4 мільярди доларів.

#2. CNA Financial

21 березня 2021 року, компанія CNA Financial, що базується в Чикаго, виявила, що хтось скопіював конфіденційні персональні дані її співробітників, підрядників та їхніх утриманців. Це виявили більш ніж через два тижні, оскільки хакерська атака залишалася непоміченою з 5 березня 2021 року.

Це була гібридна атака, яка включала крадіжку даних, а також захоплення системи CNA в заручники. Хакери, російська група Evil Corp, використовували шкідливе програмне забезпечення для шифрування серверів CNA. Після переговорів про початкову суму викупу в 60 мільйонів доларів, хакери погодилися на 40 мільйонів, як повідомляє Bloomberg.

#3. Colonial Pipeline

Злом Colonial Pipeline спричинив перебої в постачанні палива з одного з найбільших трубопроводів США. Розслідування встановило, що причиною цього був витік одного пароля в темній мережі.

Однак, залишалося невідомим, як зловмисники отримали правильне ім’я користувача, яке відповідало зламаному паролю. Хакери отримали доступ до систем Colonial через віртуальну приватну мережу, призначену для віддалених співробітників. Оскільки багатофакторної автентифікації не було, імені користувача та пароля було майже достатньо.

Після тижня активності, 7 травня 2021 року, один із співробітників побачив повідомлення про викуп із вимогою 4,4 мільйона доларів у криптовалюті. За кілька годин посадові особи закрили весь конвеєр, найнявши фірми з кібербезпеки для розслідування та усунення наслідків збитку. Також було виявлено крадіжку 100 Гб даних, і хакери погрожували їх оприлюднити у разі несплати викупу.

Програма-вимагач пошкодила розділ виставлення рахунків та бухгалтерського обліку IT-систем Colonial. Викуп був сплачений невдовзі після атаки хакерській групі DarkSide зі Східної Європи. DarkSide надали інструмент дешифрування, який виявився настільки повільним, що для нормалізації роботи трубопроводу знадобився тиждень.

Цікаво, що Міністерство юстиції США зробило публічну заяву 7 червня 2021 року, повідомивши про повернення 63,7 біткойна з початкового платежу. Якимось чином ФБР заволоділо приватними ключами, пов’язаними з обліковими записами хакерів, і повернуло 2,3 мільйона доларів, що очевидно менше сплаченої суми через різке падіння ціни біткойна в той період.

#4. Dyn

Компанія Dyn, крім іншої діяльності, є постачальником послуг DNS для багатьох відомих компаній, таких як Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal та інші. 21 жовтня 2016 року Dyn зазнала масштабної DDoS-атаки.

Зловмисник використовував ботнет Mirai, який задіяв велику кількість скомпрометованих IoT-пристроїв для надсилання фальшивих DNS-запитів. Цей трафік перевантажив DNS-сервери, спричинивши значне уповільнення роботи, що призвело до невідомої кількості втрат у всьому світі.

Незважаючи на те, що через масштаби атаки важко підрахувати точну суму збитків для вебсайтів, Dyn зазнала великих втрат.

Приблизно 14 500 доменів (близько 8%) перейшли до інших DNS-провайдерів одразу після атаки.

Варто зазначити, що багато інших компаній постраждали від подібних атак, як наприклад Amazon Web Services та GitHub. Однак, давайте не будемо відхилятися від теми і перейдемо до розробки надійної стратегії запобігання кіберздирництву.

Як запобігти кіберздирництву?

Нижче наведено кілька основних профілактичних заходів, які допоможуть вам захиститися від таких інтернет-атак:

#1. Уникайте переходу за шкідливими посиланнями

Зловмисники часто використовують таку особливість людської психології, як цікавість.

Фішингові електронні листи були способом потрапляння шкідливого програмного забезпечення в близько 54% атак програм-вимагачів. Тому, крім нагадувань собі та своїм працівникам про спам, організовуйте навчальні семінари.

Це може включати імітаційні фішингові розсилки електронною поштою з щотижневими кампаніями для навчання в реальному часі. Це буде схоже на вакцинацію, де невелика кількість “мертвих” вірусів захищає від справжніх загроз.

Крім того, можна навчити працівників використовувати такі технології, як “пісочниця”, для відкриття підозрілих посилань та програм.

#2. Оновлення програмного забезпечення та рішення для безпеки

Незалежно від вашої операційної системи, застаріле програмне забезпечення є вразливим до кібератак. Користувачі могли б легко уникнути зараження WannaCry, якщо б своєчасно оновили свої комп’ютери з Windows.

Ще одна поширена помилка – думка, що ви в безпеці, якщо використовуєте Mac. Це зовсім не так. Звіт Malwarebytes про стан шкідливого програмного забезпечення розвінчує будь-які хибні відчуття безпеки серед користувачів Mac.

Операційна система Windows зазнавала серйозних атак просто тому, що Mac не був настільки популярним. Microsoft все ще займає близько 74% ринку, тому націлювання на користувачів Mac не завжди виправдане.

Проте, оскільки ситуація поступово змінюється, Malwarebytes спостерігав різкий стрибок кількості загроз, націлених на Mac OS, на 400% з 2018 по 2019 рік. Крім того, вони зафіксували 11 загроз на Mac порівняно з 5,8 загрозами для пристрою Windows.

Отже, інвестиції в комплексне рішення для інтернет-безпеки, як наприклад Avast One, безсумнівно, можуть виявитися виправданими.

Додатково, для покращення безпеки ви можете використовувати системи виявлення вторгнень, такі як Snort або Suricata.

#3. Використовуйте надійні паролі

Атака на Colonial Pipeline сталася через те, що один із працівників двічі використав слабкий пароль.

Згідно з опитуванням Avast, приблизно 83% американців використовують слабкі паролі, а 53% застосовують одні і ті ж паролі для кількох облікових записів.

Слід визнати, що примусити користувачів створювати надійні паролі для особистих облікових записів вже виявилося складним завданням. Попросити їх робити це на роботі здається майже неможливим.

Отже, яке є рішення? Платформи для аутентифікації користувачів.

Ви можете використовувати ці платформи, щоб забезпечити дотримання вимог щодо надійних паролів у вашій організації. Це спеціалісти, які пропонують гнучкі плани в залежності від розміру компанії. Також ви можете почати з безкоштовних рівнів у таких сервісах, як Ory, Supabase, Frontegg та інші.

На особистому рівні використовуйте менеджери паролів.

Крім того, час від часу оновлюйте паролі. Це гарантує вашу безпеку, навіть якщо ваші дані якимось чином будуть викрадені. Зробити це набагато простіше за допомогою преміальних менеджерів паролів, таких як Lastpass, які можуть автоматично оновлювати ваші паролі одним кліком.

Але не обмежуйтесь лише складним паролем; також спробуйте творчо підійти до вибору імені користувача.

#4. Автономні резервні копії

Складність таких атак іноді може заплутати навіть відомих експертів з кібербезпеки, не кажучи вже про власників малого бізнесу.

Тому завжди зберігайте оновлені резервні копії. Це допоможе відновити роботу вашої системи у критичній ситуації.

Автономне резервне копіювання є додатковою перевагою. Це ваше надійне “холодне сховище”, недоступне для кіберзловмисників.

Також, зверніть увагу на можливості відновлення, оскільки тривалий простій може зробити сплату викупу більш вигідною. Саме тому деякі власники бізнесу вступають у переговори з шантажистами і в кінцевому підсумку сплачують великі суми.

Крім того, сторонні рішення для резервного копіювання та відновлення даних, такі як Acronis, можуть стати вам у нагоді. Вони забезпечують захист від програм-вимагачів та безперебійні механізми відновлення даних.

#5. Мережа доставки контенту (CDN)

Багато хто уникнув масштабних DDoS-атак завдяки професійним мережам доставки контенту.

Як вже згадувалося, саме CDN Cloudflare підтримувала роботу вимикача WannaCry протягом двох років. Це також допомогло їй протистояти численним DDoS-атакам протягом цього часу.

CDN зберігає кешовані копії вашого веб-сайту по всьому світу на різних серверах. Вони перенаправляють надлишкове навантаження на свою мережу, уникаючи перевантаження ваших серверів та простоїв.

Ця стратегія не тільки захищає від DDoS-загроз, але й забезпечує надзвичайно швидку роботу вебсайту для клієнтів з усього світу.

Насамкінець, неможливо скласти вичерпний список заходів, який захистить вас від кіберздирництва на 100%. Все постійно змінюється, тому найкращим варіантом є постійна співпраця з експертом з кібербезпеки.

Але що робити, якщо атака все ж таки сталася? Яким має бути ваш алгоритм дій, якщо ви стали жертвою кіберздирництва?

Реагування на кіберздирництво

Перша думка, яка виникає після атаки програм-вимагачів, окрім природного занепокоєння, — це заплатити і покінчити з цим.

Однак, це не завжди є ефективним рішенням.

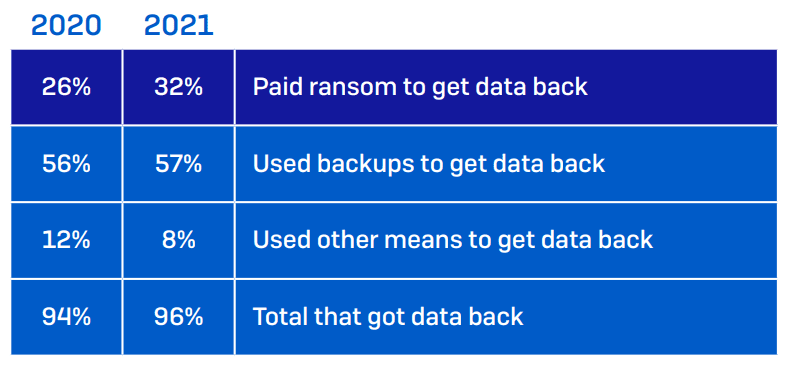

Опитування, проведене британською компанією з IT-безпеки SOPHOS, показує, що сплата викупу – не найкращий варіант. У звіті про результати дослідження йдеться, що лише 8% компаній повністю відновили дані після сплати викупу, а 29% змогли відновити лише 50% або менше вкрадених/зашифрованих даних.

Отже, ваша згода на вимоги шантажистів може мати зворотний ефект. Це робить вас залежними від зловмисника та його інструментів для дешифрування даних, що затримує інші заходи відновлення.

Крім того, немає жодних гарантій, що інструмент, наданий хакерами, взагалі спрацює. Він може не працювати або ще більше заразити вашу систему. До того ж, оплата викупу демонструє злочинцям, що ви є платоспроможним клієнтом. Отже, ймовірність повторної атаки в майбутньому дуже висока.

Зрештою, сплата викупу має бути крайнім заходом. Використання інших методів, таких як відновлення з резервних копій, є безпечнішим варіантом, ніж платити невідомому злочинцю криптовалютою.

Крім того, деякі компанії звертаються до провідних експертів з кібербезпеки та повідомляють про інцидент правоохоронні органи. Саме це врятувало їх, як це було у випадку з кіберздирництвом Colonial Pipeline, де до розслідування було залучено ФБР.

Кіберздирництво: висновок

Слід зазначити, що це не настільки рідкісне явище, як може здаватися. І очевидно, що найкращий спосіб захисту – це зміцнити свій захист та зберігати резервні копії.

Якщо все ж таки це трапиться, зберігайте спокій, починайте локальні операції з відновлення та звертайтеся до експертів.

Але намагайтеся не піддаватися на вимоги викупу, оскільки це може не спрацювати, навіть якщо ви заплатите всі свої заощадження.

P.S. Ознайомлення з нашим чеклістом з кібербезпеки для вашого бізнесу може виявитися корисним.