Сучасні Кіберзагрози: Типи Зламів та Хакерів

Недавній технологічний прогрес сприяв значним інноваціям, спрямованим на задоволення потреб сучасних організацій та користувачів. Технології, інструменти, онлайн-продукти та сервіси кардинально змінили наш спосіб життя та праці, зробивши наше існування простішим та комфортнішим у багатьох аспектах, як у професійному, так і в особистому житті.

Однак, технологічний розвиток також створює значні виклики та ризики для кібербезпеки, здатні негативно вплинути на різні сфери нашого життя. Компанії зазнають значних фінансових втрат, а також втрачають довіру клієнтів та повагу в індустрії. Люди ж, у свою чергу, стають жертвами злочинів та погроз через розголошення особистої інформації.

Зловмисники та їхні методи постійно вдосконалюються, оскільки вони також є кваліфікованими фахівцями. Деякі використовують свої знання для злочинних дій, в той час як інші працюють на організації, щоб протистояти небезпечним хакерам.

Якщо ви бажаєте захистити себе та свій бізнес від зловмисників, важливо бути обізнаним про події в сфері кібербезпеки, а також про різноманітність хакерів та їхніх методів.

У цій статті ми розглянемо різні види зламів та хакерів, щоб ви могли розрізняти їх та вживати адекватних заходів безпеки для забезпечення власної захищеності.

Що таке кібератака?

Кібератака – це дія, що здійснюється індивідами або групами хакерів з метою порушення безпеки організації шляхом доступу до даних, мереж, систем та програм для проведення шкідливих дій. Несанкціоноване використання пристроїв та систем може призвести до значних фінансових втрат та репутаційних проблем для бізнесу.

Кібератака здійснюється за допомогою хакерських методів, які вимагають навичок програмування, а також знання сучасного програмного та апаратного забезпечення.

У сучасних кібератаках хакери використовують приховані методи, розроблені таким чином, щоб залишатися непоміченими для ІТ-команд та фахівців з кібербезпеки. Вони можуть обманним шляхом змусити користувачів переходити за шкідливими посиланнями та відкривати вкладення, що призводить до розголошення конфіденційних даних.

Прикладами кібератак є: розповсюдження вірусів та шкідливих програм, атаки “людина посередині”, DDoS, DoS, фішинг, програми-вимагачі та інші.

Різновиди Кібератак

Розглянемо деякі поширені види кібератак:

Фішинг

Фішинг — це метод, який використовують кіберзлочинці для крадіжки особистої інформації та грошей через електронні листи. Зловмисники намагаються отримати доступ до ваших персональних даних, таких як банківські реквізити, паролі та дані карток, використовуючи обманні методи.

Зловмисник відправляє електронний лист, використовуючи хитрощі, які створюють враження достовірності. Вони видають себе за осіб, яким можна довіряти, наприклад, за інтерв’юера, представника банку або службу підтримки. Фішинг може поєднуватися з іншими атаками, такими як впровадження коду, мережеві атаки та шкідливе програмне забезпечення, для успішного здійснення зламу.

Існують різні види фішингових атак, такі як: фішинг електронною поштою, цільовий фішинг (spear phishing), вейлінг (whaling), смсинг (smishing), вішинг (vishing) та фішинг з використанням соціальних мереж (angler phishing).

DoS та DDoS

Атака типу “відмова в обслуговуванні” (DoS) спрямована на перевантаження мережі або системи з метою виведення їх з ладу та позбавлення доступу для кінцевих користувачів.

Кібератаки такого типу переривають функціонування пристроїв, перевантажуючи мережу або систему великою кількістю запитів, що унеможливлює доступ для нормального трафіку. DoS-атаки поділяються на два типи:

- Атаки на переповнення буфера: ці атаки спрямовані на виснаження ресурсів процесора, жорсткого диска та пам’яті, що призводить до збою системи та впливає на роботу сервера.

- Атаки затоплення: ці атаки перевантажують сервери великим обсягом пакетів даних, що призводить до DoS. Для успіху DoS-атаки зловмисник повинен мати більшу пропускну здатність, ніж цільова машина.

У DDoS-атаці перевантаження трафіком відбувається з різних джерел. Ця атака є більш серйозною, ніж DoS, оскільки одночасне блокування різних джерел є складнішим завданням.

“Приманка та підміна”

“Приманка та підміна” — це техніка, яку використовують шахраї для отримання персональних даних та облікових записів за допомогою перевірених рекламних оголошень та каналів. Вони обманом змушують користувачів переходити на шкідливі веб-сайти, де збирають їхню інформацію. Ці атаки зазвичай відбуваються через рекламні майданчики на веб-сайтах. Зловмисники, купуючи рекламний простір, замінюють рекламу шкідливими посиланнями, що може призвести до блокування браузера та компрометації систем. Інтернет-маркетинг є основним каналом для таких атак.

Крадіжка файлів cookie

Крадіжка файлів cookie – це метод крадіжки, коли зловмисник отримує доступ до даних користувача, перехоплюючи інформацію сесії. Це часто трапляється, коли користувач відвідує надійні веб-сайти через публічний Wi-Fi або незахищену мережу. Після перехоплення даних, зловмисник може використовувати їх для розміщення неправдивих повідомлень, переказу грошей або вчинення інших шкідливих дій. Для запобігання цьому слід використовувати SSL-з’єднання для входу в систему та уникати незахищених мереж.

Віруси, Трояни, Шкідливе ПЗ

Вірус – це комп’ютерна програма, яка приєднується до іншої програми або файлу, щоб пошкодити систему. Хакери вставляють код у програму, а потім чекають, доки хтось її запустит. Після цього відбувається зараження інших програм на комп’ютері.

Троян — це програма, яка маскується під нешкідливу або корисну. Насправді, вона виконує шкідливі дії. Троян не націлений на програмну систему, а на встановлення іншого шкідливого програмного забезпечення в системі.

Хробак – це різновид шкідливого програмного забезпечення, схожий на вірус. Він виконує шкідливе навантаження та самостійно поширюється в комп’ютерних системах. Головна відмінність полягає в тому, що вірусу потрібна головна програма, а хробак може існувати незалежно.

Існує також безліч інших шкідливих загроз, таких як: програми-вимагачі, рекламні програми, шпигунські програми, руткіти та боти.

Атаки ClickJacking

Атаки ClickJacking, відомі як UI Redress, використовують прозорі або напівпрозорі шари, щоб обманути користувачів. Коли користувач натискає на кнопку або посилання, він не усвідомлює, що натискає на щось інше, тим самим розкриваючи свою інформацію. Наприклад, при відвідуванні веб-сайту ви можете випадково натиснути на оголошення, замасковане під звичайне посилання. Таким чином, зловмисники можуть перенаправити вас на іншу сторінку, щоб отримати доступ до ваших облікових даних або іншої персональної інформації.

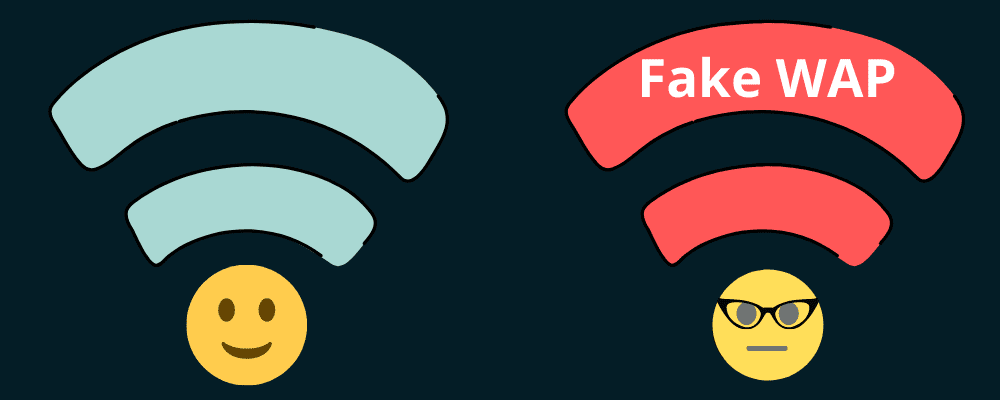

Підробка WAP

Точка бездротового доступу (WAP) призначена для підключення великої кількості користувачів через відкритий канал. Підробка WAP передбачає створення фальшивої точки доступу. Хакери зазвичай створюють такі точки в публічних місцях, таких як аеропорти, торгові центри та кафе, де є безкоштовний Wi-Fi. Користувачі, підключаючись до фальшивого Wi-Fi, надають доступ до своєї особистої інформації, а також дозволяють хакерам зламувати їхні облікові записи в соціальних мережах.

Кейлогер

Кейлогер, також відомий як реєстратор натискань клавіш, — це техніка, що використовується для запису кожного натискання клавіш на пристрої або комп’ютері. Програмне забезпечення кейлогеру може бути встановлене навіть на смартфонах. Зловмисники використовують кейлогери для крадіжки облікових даних для входу, конфіденційних корпоративних даних. Також існують апаратні кейлогери, які встановлюються між процесором та клавіатурою. З їхньою допомогою можна отримати доступ до номерів рахунків, пін-кодів, адрес електронної пошти та паролів.

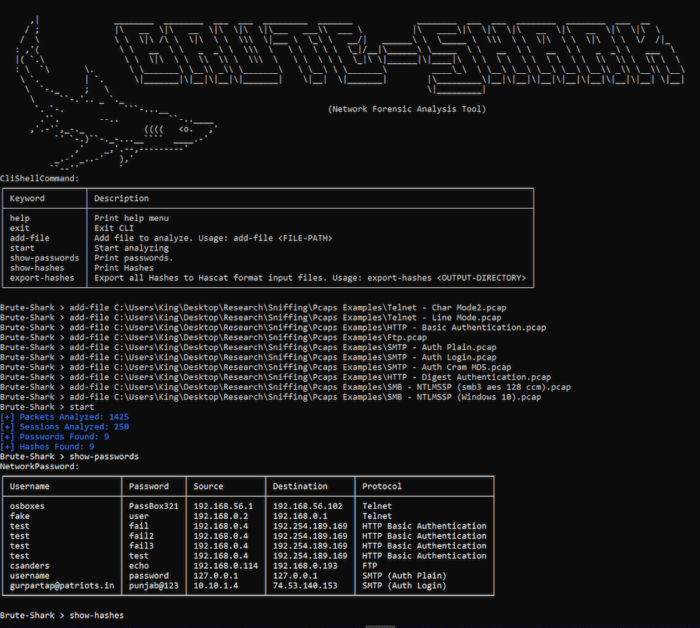

Прослуховування мережі

Прослуховування мережі — це метод, при якому зловмисник непомітно перехоплює мережевий трафік для отримання конфіденційної інформації, наприклад: оновлення маршрутів, дані додатків та ідентифікаційні номери вузлів. Хакери використовують отримані дані для компрометації вузлів, порушення маршрутизації, зниження продуктивності програм та мереж. Цей метод може використовуватись через електронну пошту, стільникові мережі та телефонні лінії.

Атаки на “водопій”

Атака на “водопій” — це комп’ютерна атака, при якій зловмисник спостерігає за веб-сайтами, які часто відвідує певна організація чи особа. Потім хакер заражає ці сайти шкідливим програмним забезпеченням, що призводить до зараження й користувачів. Ця техніка важка для виявлення, оскільки хакери шукають конкретні IP-адреси для отримання потрібної інформації.

SQL-ін’єкція

SQL-ін’єкція (SQLi) — це атака, при якій хакер використовує шкідливий код для маніпулювання базою даних. Таким чином, вони отримують доступ до інформації, що зберігається в базі даних організації. Зловмисники можуть змінювати або видаляти дані, що зберігаються в базі даних, а також отримувати права адміністратора.

SQLi спрямована на веб-додатки або веб-сайти, які використовують SQL бази даних, такі як Oracle, SQL Server, MySQL та інші. Ця атака вважається однією з найдавніших та найнебезпечніших, оскільки вона може надати хакерам доступ до комерційних таємниць, особистих даних та інтелектуальної власності компанії.

Атаки грубою силою

Атака грубою силою — це простий спосіб злому, який базується на методі проб і помилок для зламування паролів, ключів шифрування та облікових даних для входу. Зловмисники перевіряють усі можливі комбінації, щоб отримати потрібні дані. Хакери отримують доступ до облікових записів, поширюють шкідливе програмне забезпечення та викрадають персональні дані.

Існують різні види атак грубою силою: атаки підбору, атаки за словником, гібридні атаки, зворотні атаки та крадіжка облікових даних.

DNS-спуфінг (отруєння кешу DNS)

У цьому виді атаки зловмисник використовує фальшиві записи DNS для перенаправлення трафіку на шкідливий веб-сайт. Наприклад, якщо ви є новачком в університеті, і ваші старшокласники надають вам неправильну інформацію про номери аудиторій. Таким чином, ви потрапляєте не в той клас. Зловмисник вводить хибні дані до кешу, змушуючи DNS-запити повертати неправильні результати, що призводить до переходу на шкідливі сайти.

Злам паролів

Злам паролів – це методи, які хакери використовують для отримання доступу до облікових записів. Атаки грубою силою також є одним із методів злому паролів. Паролі повинні зберігатися з використанням функції отримання ключів (KDF). Якщо паролі зберігаються у відкритому вигляді, зловмисник може отримати повний доступ до облікового запису. Для злому паролів використовуються різні методи, такі як фішинг, шкідливе програмне забезпечення, райдужні атаки, вгадування та пошук у словнику.

Хто такий хакер?

Хакер — це людина, яка має навички в мережах, програмуванні та комп’ютерних технологіях для вирішення проблем або здійснення злочинних дій. Вони можуть проникнути в комп’ютерну систему для встановлення шкідливого програмного забезпечення, знищення даних, крадіжки інформації та виведення з ладу пристроїв.

Не всі хакери є злочинцями. Деякі використовують свої навички для захисту своїх систем, даних або країни, тобто є так званими “білими хакерами”. Однак, більшість хакерів використовують свої технічні навички для завдання шкоди організаціям та окремим особам, викрадаючи їхню інформацію, вимагаючи викупи та руйнуючи їхню репутацію.

Хакер проникає через захисний бар’єр організації, щоб отримати несанкціонований доступ до телефонів, пристроїв інтернету речей, обчислювальних систем, мереж, планшетів та комп’ютерів. Вони використовують слабкі місця мережі або системи для здійснення атак. Ці недоліки поділяються на технічні та соціальні.

Різновиди Хакерів

Давайте розглянемо різні види хакерів, щоб розрізнити їх між собою:

“Білі хакери”

“Білі хакери” — це авторизовані фахівці, які мають технічні знання для виявлення вразливостей у мережах та системах. Вони мають дозвіл на зламування систем для тестування їхньої безпеки, щоб захистити їх від злочинних хакерів. Вони усувають слабкі місця в системі безпеки та захищають організацію від витоку даних та різноманітних атак.

“Чорні хакери”

“Чорні хакери” мають ті ж навички, що й “білі хакери”, але використовують їх з метою злочинів. Їх називають кіберзлочинцями, оскільки вони зламують системи зі злочинними або зловмисними намірами. “Чорні хакери” використовують свої знання для здійснення атак, які можуть завдати серйозної шкоди організації.

“Сірі хакери”

“Сірі хакери” – це фахівці з безпеки, які можуть легко зламати системи та мережі. Вони знаходяться між “білими” та “чорними” хакерами. Вони можуть допомагати власникам веб-сайтів знаходити вразливі місця, а також можуть красти інформацію. Деякі “сірі хакери” займаються зломом заради задоволення. Вони не мають дозволу, але самі вирішують, як використовувати свої навички.

“Script Kiddies”

“Script Kiddies” – це хакери-аматори, які не мають передових навичок у галузі злому. Вони використовують готові скрипти та інструменти для злому систем та мереж. Вони, як правило, не мають достатніх знань про процеси, але можуть перевантажувати IP-адреси великою кількістю трафіку. Наприклад, вони можуть здійснювати атаки під час великих розпродажів, таких як “Чорна п’ятниця”.

“Хактивісти”

Хактивісти — це група людей, які здійснюють хактивізм, що спрямований проти терористів, педофілів, торговців наркотиками та релігійних організацій. Вони здійснюють ці дії для підтримки політичних цілей. Хактивісти нападають на організацію або галузь, які не відповідають їхнім поглядам.

Зловмисні Інсайдери/Хакер-Інформатор

Зловмисним інсайдером може бути, наприклад, підрядник, колишній співробітник, або партнер, який має доступ до мережі, даних або системи організації. Він навмисно зловживає та перевищує свої права доступу до даних. Зловмисників важко виявити, оскільки вони мають авторизований доступ та знають усі шляхи для здійснення зламу.

“Зелені хакери”

“Зелені хакери” – це початківці, які не мають достатнього досвіду у сфері злому. Вони не знайомі з механізмами безпеки та внутрішньою роботою мережі. “Зелені хакери” прагнуть навчитися новим методам злому. Вони не обов’язково є загрозою, але можуть завдати шкоди через недостатню обізнаність, що може призвести до серйозних наслідків.

“Сині хакери”

“Сині хакери” відрізняються тим, що не націлені на мережу та систему організації для крадіжки даних. Вони прагнуть помститися організації, зламуючи її комп’ютерні системи. Отримавши доступ до інформації, вони починають її розголошувати або використовувати для надсилання неприйнятних повідомлень. Наприклад, колишні співробітники можуть зламати сервери компанії, щоб отримати конфіденційні дані та поширити їх для завдання шкоди репутації.

“Червоні хакери”

“Червоні хакери” схожі на “білих хакерів”, але не мають права на проведення хакерських операцій. Вони роблять усе можливе, щоб зупинити “чорних хакерів” та інших зловмисників. “Червоні хакери” можуть нападати на сервер та ресурси злочинців, використовуючи незаконні методи.

“Елітні хакери”

“Елітні хакери” – це найкваліфікованіші хакери у сфері злому. Вони вибирають свій шлях як “білі” або “чорні” хакери. Вони винятково вправні, що робить їх дуже складними для виявлення. “Елітні хакери” розробляють власні експлойти, використовуючи свої навички та знання систем. Вони експерти у всіх областях, включаючи операційні системи Windows, Unix, Mac та Linux.

Кібертерористи

Кібертерористи нападають на населення, виводячи з ладу важливі інфраструктури, такі як урядові операції, транспорт та енергетику. Кібератака, що завдає шкоди населенню, є формою кібертероризму. Вони намагаються досягти політичних або ідеологічних цілей, використовуючи погрози та залякування. Кібертерористи можуть завдати масштабних руйнувань державним системам.

Висновок

Обізнаність про різноманітні види зламів та хакерів допоможе вам залишатися в курсі поточних кіберзагроз. Це дозволить вам розрізняти хакерів, оскільки не всі з них є зловмисниками. Таким чином, ви зможете своєчасно вжити відповідних заходів безпеки для запобігання атакам та мінімізації ризиків.