«Знай свого супротивника та знай самого себе, і тоді тобі не доведеться боятися результату сотні битв.» – Сунь Цзи

Розвідка є критично важливим етапом для кожного фахівця з тестування на проникнення або інженера з безпеки, залученого до проєкту з пентесту. Володіння правильними інструментами для пошуку або виявлення конкретної інформації дозволяє пентестеру значно глибше дослідити ціль.

У цій статті ми розглянемо перелік онлайн-інструментів, які фахівці з безпеки можуть використовувати для пошуку різноманітної інформації та аналізу цілі.

Виявлення технологічного стеку цілі

Перш ніж переходити до пошуку електронних адрес та іншої відкритої інформації, пов’язаної з ціллю, необхідно ідентифікувати її технологічний стек. Наприклад, знання того, що ціль використовує PHP Laravel та MySQL, допоможе пентестеру визначити, який тип експлойту буде найбільш ефективним.

BuiltWith

BuiltWith – це потужний інструмент для аналізу технологій, що дозволяє отримати детальну інформацію про ціль. Він надає пентестерам дані в реальному часі через API домену та API домену в реальному часі. API домену розкриває такі технічні деталі, як аналітичні служби, вбудовані плагіни, фреймворки, бібліотеки тощо.

API домену використовує базу даних BuiltWith, що гарантує актуальну та історичну інформацію про технології, застосовані на цілі.

Пошукове вікно Lookup надає ті ж дані, що й API домену. З іншого боку, Live API виконує розширений аналіз домену або URL-адреси в реальному часі.

Обидва API можуть бути інтегровані у продукти безпеки для надання користувачам технічної інформації.

Wappalyzer

Wappalyzer є ще одним інструментом для аналізу технологічного стеку, який допомагає отримати відомості про технології, що використовуються на цілі. Якщо вам потрібно визначити CMS, бібліотеки або фреймворки, Wappalyzer – це ваш вибір.

Існує кілька способів його використання: ви можете отримати доступ до інформації про ціль через API пошуку. Цей метод часто використовують фахівці з безпеки або розробники для інтеграції Wappalyzer як інструмента аналізу технологій у власні продукти безпеки. Крім того, ви можете встановити Wappalyzer як розширення браузера для Chrome, Firefox та Edge.

Відкриття субдоменів цілі

Домен – це основна назва веб-сайту, а субдомен – це додаткова частина доменного імені.

Зазвичай домен пов’язаний з одним або кількома субдоменами. Тому важливо знати, як знаходити або виявляти субдомени, пов’язані з конкретним доменом.

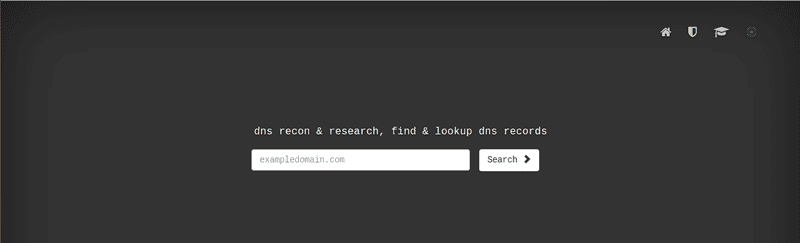

Dnsdumpster

Dnsdumpster – це безкоштовний інструмент для дослідження доменів, який може виявляти субдомени, пов’язані з цільовим доменом. Він виконує виявлення субдоменів, агрегуючи дані з Shodan, MaxMind та інших пошукових систем. Існує обмеження на кількість доменів, які ви можете досліджувати. Якщо вам потрібно обійти це обмеження, розгляньте їхній комерційний продукт Domain Profiler.

Метод виявлення доменів у Domain Profiler аналогічний Dnsdumpster. Однак, Domain Profiler надає додаткову інформацію, наприклад записи DNS. На відміну від Dnsdumpster, Domain Profiler є платним і вимагає повного плану членства.

І Dnsdumpster, і Domain Profiler є продуктами hackertarget.com.

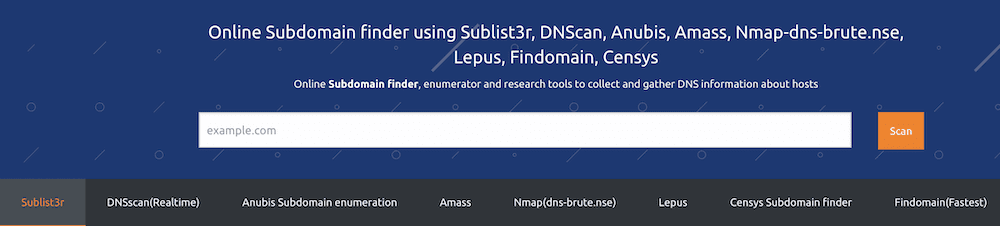

nmmapper

nmmapper використовує власні інструменти розвідки, такі як Sublister, DNScan, Lepus та Amass, для пошуку субдоменів.

NMMAPER має у своєму арсеналі ряд інших інструментів, таких як ping test, DNS lookup, WAF detector тощо.

Пошук електронних адрес

Для ефективного тестування вразливості компанії до фішингових атак, вам потрібно знайти електронні адреси співробітників, що працюють у цільовій компанії.

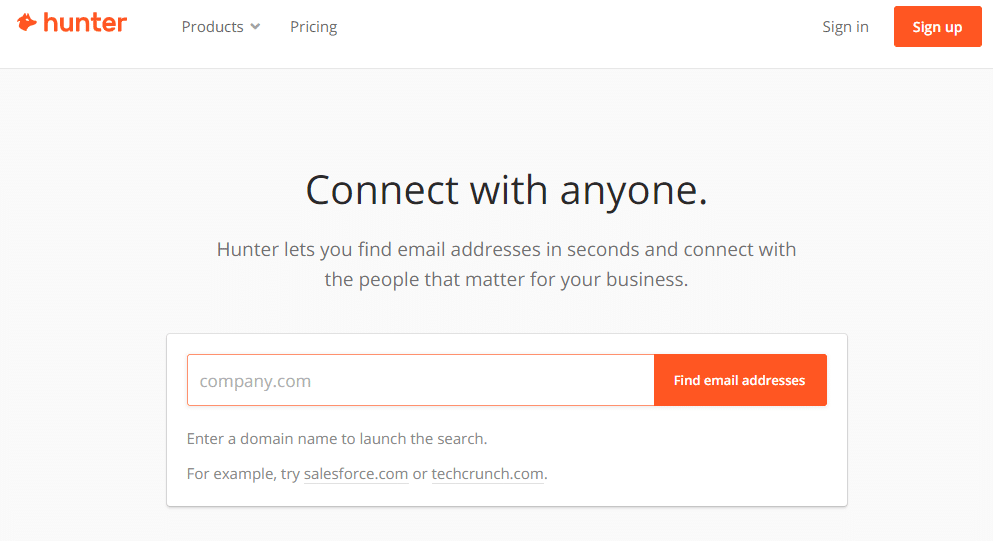

Hunter

Hunter – це популярний сервіс пошуку електронних адрес. Він дозволяє шукати адреси електронної пошти через пошук домену або пошук електронної пошти. За допомогою пошуку домену ви можете знайти адресу електронної пошти, використовуючи лише доменне ім’я.

Hunter також надає API.

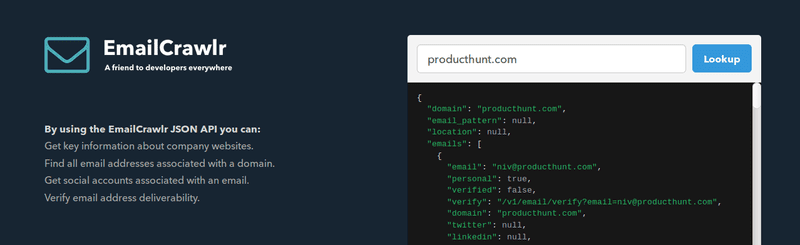

EmailCrawlr

Ви можете використовувати GUI або API на ваш вибір.

EmailCrawlr повертає список електронних адрес у форматі JSON.

Skrapp

Хоча Skrapp орієнтований на електронний маркетинг, він також може знаходити адреси електронної пошти, використовуючи функцію пошуку домену. Є також функція, відома як масовий пошук електронних адрес. Вона дозволяє імпортувати CSV файл з іменами співробітників та компаній. Потім вона повертає масово електронні адреси.

Для тих, хто віддає перевагу програмному пошуку електронних адрес, є REST API.

Ознайомтеся з іншими інструментами пошуку електронних адрес.

Пошук папок і файлів

Важливим етапом у проекті пентесту є визначення типу файлів або папок, розміщених на цільовому веб-сервері. Зазвичай, у файлах та папках можна знайти конфіденційну інформацію, таку як пароль адміністратора або ключ GitHub.

URL Fuzzer

Url Fuzzer – це онлайн-сервіс від Pentest-Tools. Він використовує спеціалізований словник для виявлення прихованих файлів і каталогів. Словник містить понад 1000 загальних імен відомих файлів і каталогів.

Сервіс дозволяє сканувати приховані ресурси за допомогою легкого або повного сканування. Повний режим сканування доступний лише для зареєстрованих користувачів.

Pentest Tools пропонує понад 20 інструментів для збору інформації, тестування безпеки веб-сайтів, сканування інфраструктури та допомоги при використанні експлойтів.

Різноманітна інформація

У ситуаціях, коли потрібна інформація про пристрої, підключені до Інтернету, такі як роутери, веб-камери, принтери, холодильники, нам слід використовувати Shodan.

Shodan

Ми можемо покластися на Shodan, щоб отримати деталізовану інформацію. Подібно до Google, Shodan є пошуковою системою. Вона індексує інформацію про пристрої, підключені до Інтернету, з невидимої частини Інтернету. Хоча Shodan є пошуковою системою для кібербезпеки, будь-хто, хто цікавиться цими пристроями, може її використовувати.

Наприклад, ви можете скористатися пошуковою системою Shodan, щоб дізнатися, скільки компаній використовують веб-сервер Nginx або скільки серверів apache доступні в Німеччині чи Сан-Франциско. Shodan також має фільтри для уточнення пошуку.

Інструменти пошуку експлойтів

У цьому розділі ми розглянемо різні онлайн-інструменти або сервіси для пошуку експлойтів, доступні дослідникам з безпеки.

Packet Storm

Packet Storm – це інформаційно-безпековий ресурс, відомий публікацією актуальних і архівних статей та інструментів з безпеки. Також тут публікують нові експлойти для CVE-тестування. Його адмініструє група експертів з кібербезпеки.

Exploit-DB

Exploit-DB є найпопулярнішою безкоштовною базою даних експлойтів. Це проект від Offensive Security, призначений для збору експлойтів, наданих спільнотою для тестування на проникнення.

Vulnerability-Lab

Vulnerability-Lab надає доступ до великої бази даних вразливостей з експлойтами та доказами концепції для дослідницьких цілей. Для завантаження або надсилання експлойтів потрібна реєстрація облікового запису.

Висновок

Сподіваюсь, що наведені вище інструменти допоможуть вам у дослідницькій роботі. Ці інструменти призначені для використання в освітніх цілях або на ресурсах, де є дозвіл на тестування. Пам’ятайте, що несанкціоноване використання є незаконним.

Запрошуємо вас ознайомитися з інструментами для криміналістичного дослідження.