Інструментарій для реагування на кіберінциденти є критично важливим для будь-якої організації, що прагне оперативно виявляти та ліквідувати наслідки кібератак, зловмисного програмного забезпечення та інших внутрішніх чи зовнішніх загроз безпеці.

Ці інструменти, як правило, працюють у синергії з традиційними системами безпеки, такими як антивірусне програмне забезпечення та брандмауери, забезпечуючи розширений аналіз, попередження та, в багатьох випадках, сприяючи нейтралізації атак. Вони збирають дані з системних журналів, кінцевих точок, систем ідентифікації та інших джерел, де відстежують підозрілу активність і аномалії, що можуть свідчити про компрометацію або порушення безпеки.

Інструменти автоматизують процеси виявлення, відстеження та вирішення різноманітних проблем безпеки, значно оптимізуючи робочі процеси та мінімізуючи потребу в ручній обробці повторюваних завдань. Більшість сучасних рішень надають широкий спектр можливостей, включаючи автоматичне виявлення та блокування загроз, а також сповіщення відповідних команд безпеки для подальшого розслідування.

Команди безпеки можуть використовувати ці інструменти в різних сферах залежно від специфічних потреб організації, зокрема для моніторингу інфраструктури, кінцевих точок, мереж, активів, облікових записів користувачів та інших критичних компонентів.

Вибір оптимального інструменту може бути складним завданням для багатьох організацій. Щоб допомогти у виборі, нижче представлений огляд інструментів реагування на інциденти, які допоможуть виявляти, запобігати та реагувати на різноманітні загрози та атаки, спрямовані на інформаційно-комунікаційні системи.

ManageEngine

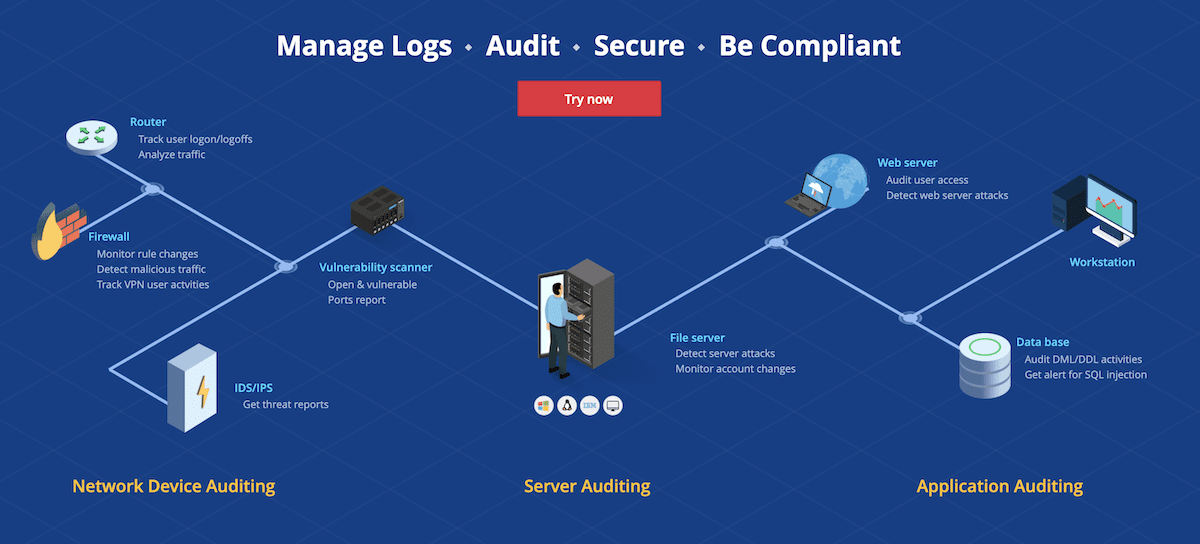

ManageEngine EventLog Analyzer – це SIEM-інструмент, призначений для аналізу різноманітних журналів, що витягує з них дані про продуктивність та безпеку. Як сервер журналів, він має аналітичні можливості для виявлення та повідомлення про нетипові тенденції, як-от несанкціонований доступ до ІТ-систем та активів.

Серед ключових сфер моніторингу – веб-сервери, DHCP-сервери, бази даних, черги друку, служби електронної пошти тощо. Аналізатор ManageEngine, сумісний з Windows і Linux, допомагає підтвердити відповідність стандартам захисту даних, таким як PCI, HIPAA, DSS, ISO 27001 тощо.

IBM QRadar

IBM QRadar SIEM – це передовий інструмент виявлення, що дає змогу командам безпеки ідентифікувати та розставляти пріоритети для реагування на загрози. QRadar об’єднує дані про активи, користувачів, мережі, хмари та кінцеві точки, зіставляючи їх з інформацією про загрози та вразливості. Потім він застосовує передові аналітичні методи для виявлення та відстеження загроз у процесі їх проникнення та розповсюдження в системах.

Рішення створює інтелектуальні дані про виявлені проблеми безпеки, виявляючи їх першопричини та масштаби, що дозволяє командам безпеки оперативно реагувати, нейтралізувати загрози та зупиняти їх поширення. Загалом, IBM QRadar є комплексним аналітичним рішенням з різноманітними функціями, включаючи моделювання ризиків, що дозволяє командам безпеки проводити симуляції потенційних атак.

IBM QRadar підходить для середнього та великого бізнесу, а його розгортання можливе як програмне забезпечення, апаратне забезпечення або віртуальний пристрій в локальних, хмарних або SaaS середовищах.

Інші можливості:

- Розширена фільтрація для точних результатів

- Просунуті можливості виявлення загроз

- Аналіз Netflow

- Швидкий аналіз великих обсягів даних

- Відтворення видалених або втрачених інцидентів

- Виявлення прихованих з’єднань

- Аналітика поведінки користувачів.

SolarWinds

SolarWinds пропонує широкі можливості для керування журналами та створення звітів, а також реагування на інциденти в реальному часі. Він здатен аналізувати та виявляти експлойти та загрози в таких областях, як журнали подій Windows, що допомагає командам контролювати та протидіяти загрозам.

Security Event Manager має прості у використанні інструменти візуалізації, що спрощують ідентифікацію підозрілої активності або аномалій. Інструмент також має детальну та зрозумілу панель інструментів та чудову підтримку від розробників.

Крім аналізу подій та журналів для виявлення мережевих загроз, SolarWinds надає автоматизовані засоби реагування на загрози, а також моніторинг USB-накопичувачів. Менеджер журналів і подій має розширену фільтрацію журналів і пересилання, а також консоль подій та параметри керування вузлом.

Основні можливості:

- Розширений судово-медичний аналіз

- Швидке виявлення підозрілих дій та загроз

- Постійний моніторинг безпеки

- Визначення часу подій

- Підтримка відповідності нормам DSS, HIPAA, SOX, PCI, STIG, DISA та іншим стандартам.

Рішення SolarWinds підходить для малого та великого бізнесу, пропонуючи як локальні, так і хмарні варіанти розгортання та працюючи в середовищах Windows і Linux.

Sumo Logic

Sumo Logic – це гнучка хмарна платформа аналітики безпеки, що може працювати як окремо, так і в поєднанні з іншими SIEM-рішеннями у багатохмарних та гібридних середовищах.

Платформа використовує машинне навчання для покращеного виявлення та розслідування загроз, здатна в режимі реального часу виявляти та реагувати на різноманітні проблеми безпеки. Завдяки уніфікованій моделі даних Sumo Logic дозволяє командам безпеки об’єднати аналітику безпеки, управління журналами, відповідність та інші рішення в єдине ціле. Рішення оптимізує процеси реагування на інциденти, автоматизуючи різноманітні завдання безпеки, та легко масштабується, не потребуючи дорогих оновлень апаратного або програмного забезпечення.

Моніторинг у реальному часі забезпечує повну видимість безпеки та відповідності вимогам, дозволяючи швидко ідентифікувати та ізолювати загрози. Sumo Logic допомагає підтримувати конфігурації безпеки та здійснювати безперервний моніторинг інфраструктури, користувачів, програм та даних у застарілих та сучасних ІТ-системах.

- Зручне керування сповіщеннями безпеки та подіями

- Спрощення та здешевлення відповідності HIPAA, PCI, DSS, SOC 2.0 та іншим нормативним актам.

- Ідентифікація конфігурацій безпеки та відхилень

- Виявлення підозрілої поведінки зловмисників

- Розширені інструменти контролю доступу для ізоляції ризикованих активів та користувачів.

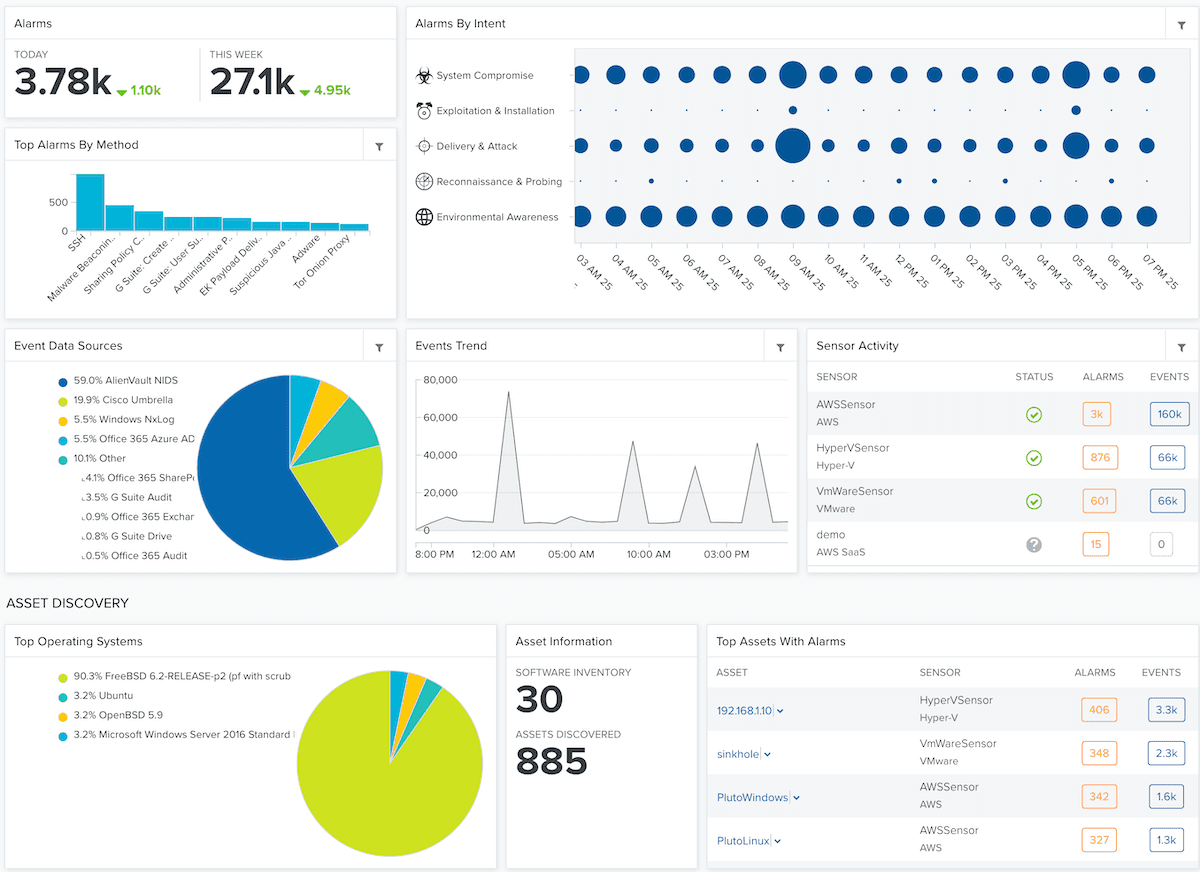

AlienVault

AlienVault USM – це комплексний інструмент, що об’єднує виявлення загроз, реагування на інциденти та управління відповідністю для всебічного моніторингу та виправлення в локальних і хмарних середовищах. Він включає виявлення вторгнень, оцінку вразливостей, виявлення та інвентаризацію активів, управління журналами, кореляцію подій, сповіщення електронною поштою, перевірку відповідності тощо.

[Оновлення: AlienVault було придбано AT&T]

Це уніфікований, економічно вигідний та простий у використанні інструмент USM, що використовує легкі датчики та агенти кінцевих точок та виявляє загрози в реальному часі. AlienVault USM має гнучкі плани для організацій будь-якого розміру. Переваги включають:

- Єдиний веб-портал для моніторингу локальної та хмарної ІТ-інфраструктури

- Допомога в забезпеченні відповідності вимогам PCI-DSS

- Повідомлення електронною поштою про виявлення проблем безпеки

- Аналіз широкого спектру журналів з різних технологій та постачальників для генерування корисної інформації

- Зручна панель інструментів з відображенням активності та тенденцій у всіх відповідних сферах.

LogRhythm

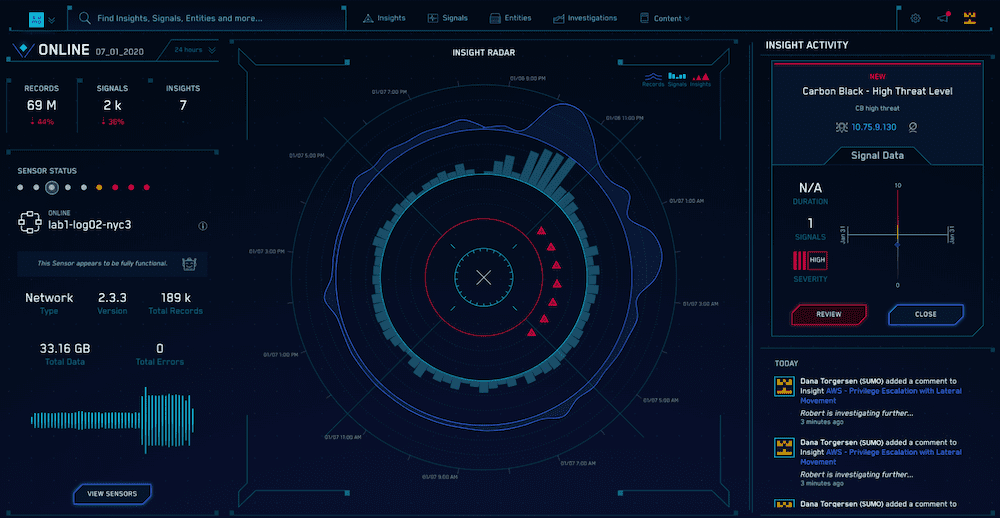

LogRhythm, що доступний як хмарний сервіс або локальний пристрій, пропонує широкий спектр функцій, від кореляції журналів до штучного інтелекту та аналізу поведінки. Платформа використовує штучний інтелект для аналізу журналів та трафіку в системах Windows та Linux.

Інструмент має гнучке сховище даних та ефективно працює з фрагментованими робочими процесами, а також забезпечує сегментоване виявлення загроз навіть у системах без структурованих даних, централізованої видимості чи автоматизації. Підходячи для малих і середніх організацій, LogRhythm дає змогу переглядати журнали та легко звужувати коло до мережевих дій.

LogRhythm сумісний з різними журналами та пристроями та легко інтегрується з Varonis для підвищення можливостей реагування на загрози та інциденти.

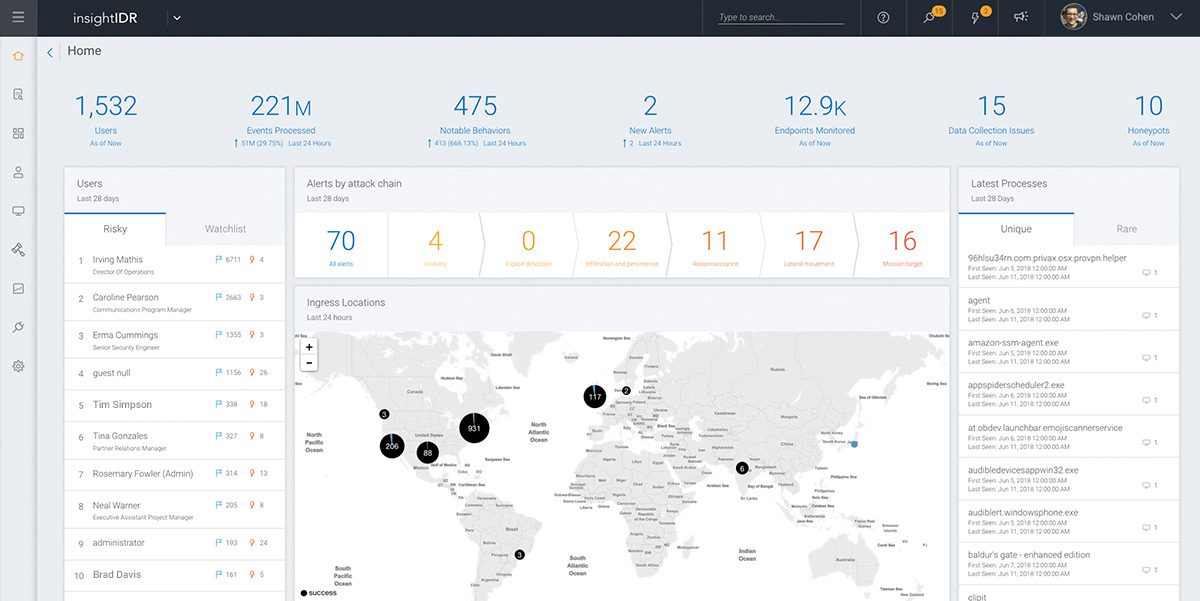

Rapid7 InsightIDR

Rapid7 InsightIDR – це ефективне рішення для виявлення та реагування на інциденти, забезпечення видимості кінцевих точок, моніторингу автентифікації та інших можливостей.

Хмарний інструмент SIEM має функції пошуку, збору та аналізу даних та може виявляти широкий спектр загроз, включаючи викрадені облікові дані, фішинг та зловмисне програмне забезпечення. Це дозволяє йому оперативно виявляти та попереджати про підозрілу активність, несанкціонований доступ внутрішніх та зовнішніх користувачів.

InsightIDR використовує передову технологію обману, аналіз поведінки зловмисників і користувачів, моніторинг цілісності файлів, централізоване керування журналами та інші методи виявлення. Це робить його придатним інструментом для сканування різних кінцевих точок та забезпечення виявлення загроз безпеці в реальному часі в малих, середніх та великих організаціях. Дані про пошук у журналах, кінцеві точки та поведінку користувачів допомагають командам приймати обґрунтовані рішення щодо безпеки.

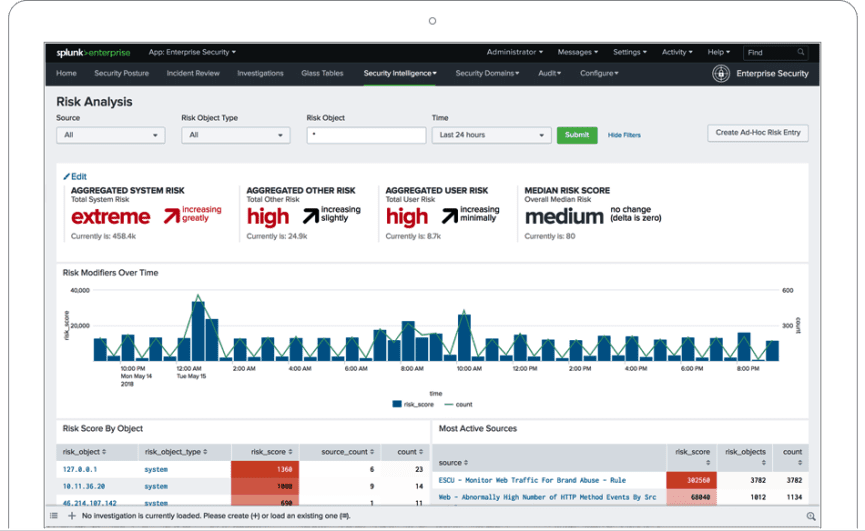

Splunk

Splunk – це потужний інструмент, що використовує штучний інтелект та машинне навчання для надання точної, ефективної та прогнозованої інформації. Він пропонує розширені функції безпеки, включаючи налаштовуваний інструмент дослідження активів, статистичний аналіз, інформаційні панелі, дослідження, класифікацію та огляд інцидентів.

Splunk підходить для організацій будь-якого типу та доступний як для локального розгортання, так і для SaaS. Завдяки своїй масштабованості він ефективний для різних типів бізнесу та галузей, зокрема фінансових послуг, охорони здоров’я та державного сектора.

Інші ключові функції:

- Швидке виявлення загроз

- Встановлення оцінок ризику

- Управління сповіщеннями

- Послідовність подій

- Швидке та ефективне реагування

- Працює з даними з будь-якої машини, локальної або хмарної.

Varonis

Varonis пропонує аналіз та сповіщення про інфраструктуру, користувачів, доступ та використання даних. Інструмент надає інформативні звіти, сповіщення та має гнучкі налаштування для реагування на підозрілу активність. Комплексні інформаційні панелі забезпечують командам безпеки кращу видимість своїх систем та даних.

Varonis може отримувати дані з систем електронної пошти, неструктурованих даних та інших критичних активів, маючи можливість автоматично реагувати на проблеми, наприклад, блокуючи користувача, що намагається отримати доступ до файлів без дозволу або входить до мережі з невідомої IP-адреси.

Рішення для реагування на інциденти Varonis інтегрується з іншими інструментами для надання покращеної практичної інформації та сповіщень. Воно також інтегрується з LogRhythm, забезпечуючи розширені можливості виявлення та реагування на загрози. Це допомагає командам оптимізувати їхню роботу та швидко досліджувати загрози, пристрої та користувачів.

Висновок

Зі зростанням обсягу та складності кіберзагроз команди безпеки часто перевантажені та не в змозі відстежувати все. Для захисту важливих ІТ-активів та даних організації повинні використовувати відповідні інструменти для автоматизації повторюваних завдань, моніторингу та аналізу журналів, виявлення підозрілої активності та інших проблем безпеки.