Оцініть слабкі місця у безпеці вашого центру обробки даних, перш ніж це зроблять кіберзлочинці!

Сьогодні, в епоху цифрових технологій, постійно з’являються новини про кібератаки. Це явище не лише завдає шкоди бізнесу та репутації, а й викликає занепокоєння у користувачів.

Як можна переконатися, що ваша мережева інфраструктура готова до відбиття кіберзагроз?

Часи, коли достатньо було проводити щорічні чи квартальні тести на проникнення, вже минули. Тепер необхідно використовувати автоматизовану симуляцію атак (BAS), постійний моніторинг активів і, звісно, надійний захист.

Представлені нижче інструменти дозволяють імітувати реальні атаки на ваш центр обробки даних, аналізувати результати та вживати необхідних заходів. Більше того, деякі з цих інструментів дають можливість автоматизувати певні процеси.

Готові підготуватися до найгіршого?

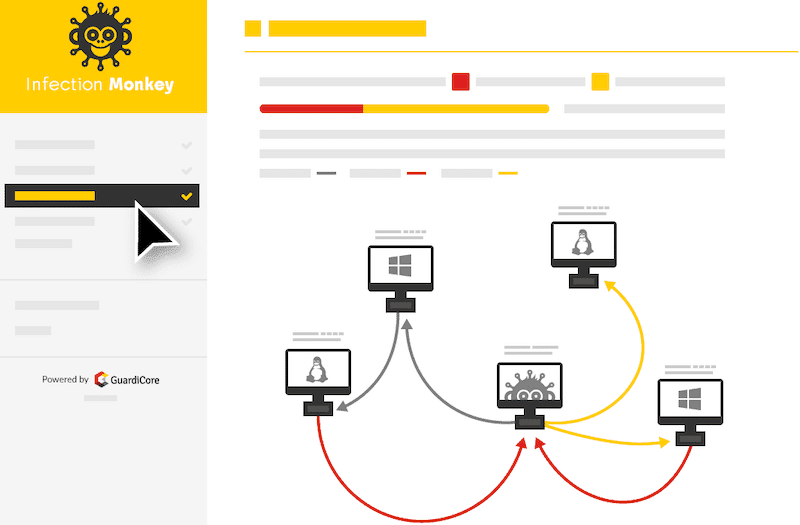

Інфекційна мавпа

Ваша програма працює у хмарі? Застосуйте Інфекційну мавпу для перевірки інфраструктури, що розгорнута в Google Cloud, AWS, Azure або локально.

Infection Monkey – це інструмент з відкритим вихідним кодом, який можна інсталювати на Windows, Debian та Docker.

Ви можете запустити автоматичну симуляцію атаки для виявлення крадіжок облікових даних, неправильних налаштувань, скомпрометованих активів та іншого. Ось деякі з важливих функцій:

- Ненав’язливе моделювання атак, що не впливає на працездатність вашої мережі.

- Детальний звіт з рекомендаціями щодо посилення захисту веб-серверів та іншої інфраструктури.

- Низькі вимоги до використання процесора та пам’яті.

- Візуалізація мережі та карти дій зловмисників.

Якщо ви працюєте як CISO або є членом команди безпеки, цей звіт буде для вас дуже корисним. Інструмент є БЕЗКОШТОВНИМ, тому радимо спробувати його вже сьогодні.

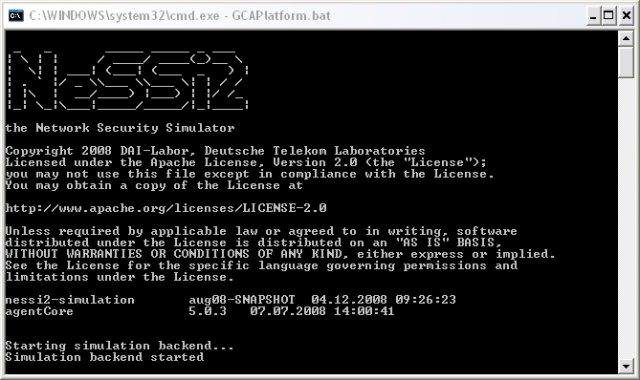

NeSSi2

NeSSi2 – це програмне забезпечення з відкритим вихідним кодом, розроблене на базі JIAC. NeSSi – це абревіатура від Network Security Simulator, і її назва говорить сама за себе. Інструмент орієнтований в основному на тестування алгоритмів виявлення вторгнень, аналіз мережі, автоматизовані атаки на основі профілів тощо.

Для налаштування та роботи потрібні Java SE 7 та MySQL.

CALDERA

Інструмент емуляції дій противника CALDERA підтримує лише мережі Windows Domain.

Він використовує модель ATT&CK для аналізу та відтворення поведінки.

Крім того, ви також можете спробувати Metta від Uber.

Foreseeti

securiCAD від foreseeti дозволяє віртуально атакувати вашу інфраструктуру для оцінки та управління ризиками. Його робота ґрунтується на трьох простих концепціях:

- Створіть модель: додайте всі елементи (сервери, маршрутизатори, брандмауери, служби тощо), які ви хочете перевірити.

- Змоделюйте атаку, щоб побачити, чи ваша система витримає її.

- Отримайте звіт про ризики: на основі даних моделювання буде створено детальний звіт, який можна використовувати для зменшення загального рівня ризику.

securiCAD – це рішення для підприємств, яке також має версію для спільноти з обмеженими функціями. Варто спробувати, щоб побачити, як воно працює.

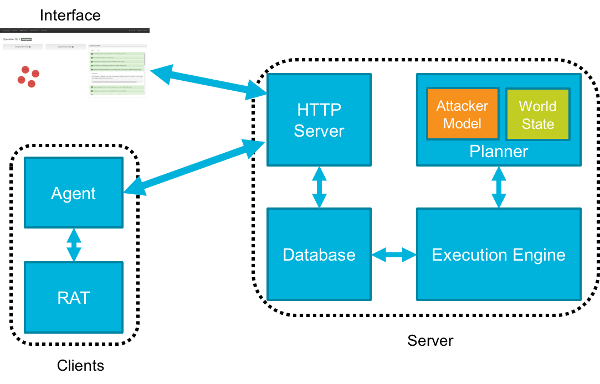

AttackIQ

AttackIQ є однією з найпопулярніших масштабованих платформ для перевірки безпеки та посилення захисту вашого центру обробки даних. Це наступально-оборонна система, яка допомагає інженерам з безпеки проводити навчальні вправи.

Платформа інтегрована з важливим фреймворком – MITER ATT&CK. Ось деякі додаткові функції:

- Розроблена дослідницькою групою AttackIQ та лідерами галузі безпеки.

- Можливість налаштування сценаріїв атак для імітації реальних загроз.

- Автоматизація атак та отримання постійного звіту про стан безпеки.

- Проста у використанні.

- Працює на основних операційних системах та добре інтегрується з існуючою інфраструктурою.

Вони пропонують двотижневу БЕЗКОШТОВНУ пробну версію для ознайомлення з їх платформою. Спробуйте, щоб перевірити, наскільки добре захищена ваша інфраструктура.

Scythe

З’ясуйте, де ваша організація знаходиться щодо ризиків безпеки. Платформа Scythe має потужний та простий у використанні робочий процес для створення та запуску кампаній з реальними кіберзагрозами. Зібрані дані дозволяють аналізувати кінцеві точки безпеки в режимі реального часу.

Scythe пропонується як модель SaaS або локальна. Незалежно від того, чи ви є членом червоної, синьої або фіолетової команди, вона підходить для всіх.

Якщо вас цікавить навчання діяльності червоної команди, перегляньте цей онлайн курс.

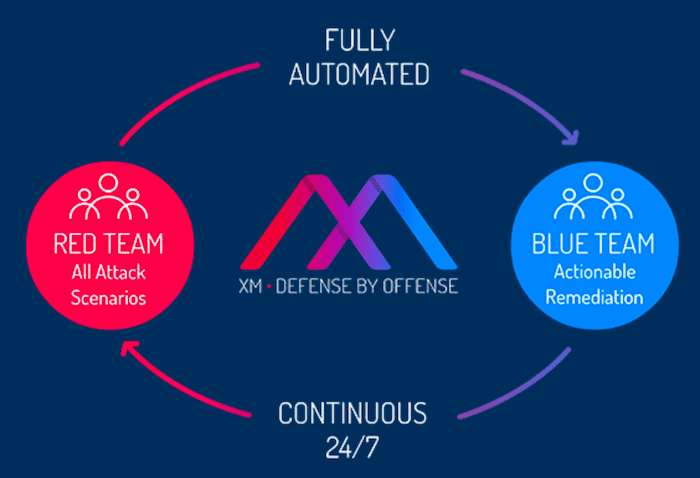

XM Cyber

XM Cyber пропонує автоматизоване рішення для моделювання стійких загроз (APT). Залишайтеся на крок попереду зловмисників.

Ви можете вибрати ціль для запуску, налаштувати поточні атаки та отримати звіт про пріоритетні виправлення – це основні функції інструменту.

- Налаштування сценарію атаки відповідно до потреб.

- Візуалізація шляху атаки.

- Застосування сучасних методів атаки.

- Передові практики та рекомендації щодо політики.

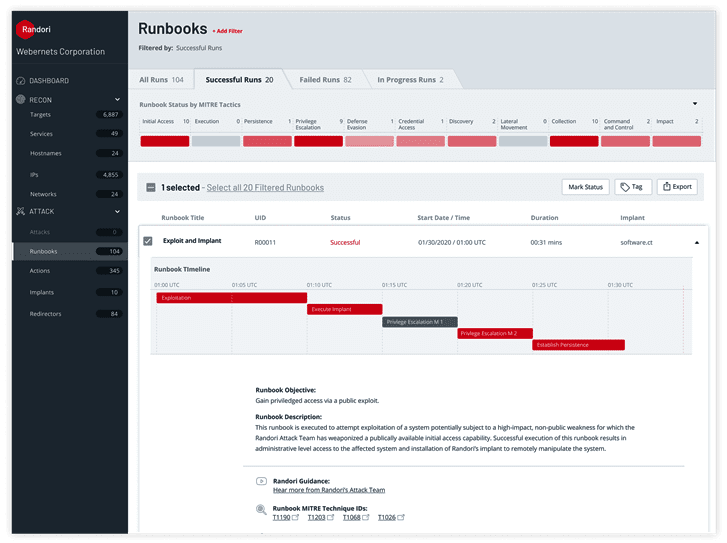

Randori

Randori – це потужна автоматизована платформа для перевірки ефективності систем безпеки проти кібератак. Вона здатна створювати та запускати реальні експлойти та атаки так, як це зробив би зловмисник, але у безпечний спосіб.

Платформа має такі переваги:

- Оцінка всіх рішень безпеки та виявлення слабких місць.

- Надання уявлення про те, як зловмисник може побачити активи організації.

- Можливість імітувати реальні атаки на ІТ-системи організації у безпечний спосіб.

- Забезпечення аналізу цілей атаки в режимі реального часу.

- Перевірка захисту, виявлення слабких місць та позбавлення від ілюзії безпеки.

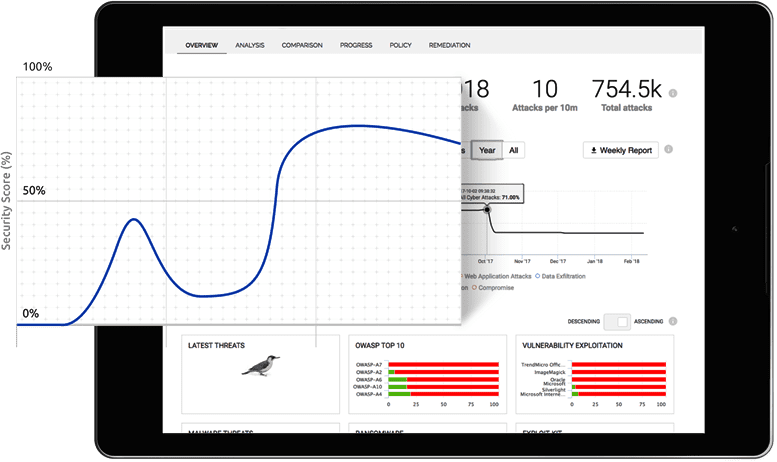

Picus

Picus – це рішення для безпеки та управління ризиками, яке дозволяє постійно оцінювати, вимірювати та зменшувати вразливості, таким чином допомагаючи вашій організації залишатися на крок попереду кіберзлочинців. Завдяки простій в налаштуванні та використанні інформаційній панелі, платформа Picus забезпечує можливість проводити реальні атаки для перевірки захисту та оцінки його ефективності.

Він має такі переваги, як:

- Велика база даних загроз та відповідних заходів захисту.

- Ідентифікація в режимі реального часу як слабких, так і сильних сторін безпеки, що дозволяє командам швидко виявляти та усувати прогалини в безпеці.

- Точне налаштування та оптимізація складних технологій безпеки.

- Можливість швидкого виявлення вразливостей та пропозиція оптимальних заходів для їх зменшення.

- Забезпечення наочного представлення в режимі реального часу готовності організації до атак та здатності усувати недоліки.

Висновок

Управління ризиками ІТ-безпеки організації є складним завданням. Сподіваємось, що представлені вище інструменти допоможуть вам запровадити контроль на високому рівні для зменшення ризиків. Більшість інструментів пропонують безкоштовні пробні версії, тому варто спробувати їх, щоб побачити, як вони працюють, та вибрати той, який вам найбільше підходить.