Зворотне проектування: Глибокий аналіз та його застосування

Зворотне проєктування – це процес детального вивчення виробу або системи з метою збагнути його структуру, внутрішню організацію та функціонал. Його ціль – отримати повне уявлення про те, як саме створено та як працює об’єкт дослідження.

Даний метод часто застосовується для глибшого розуміння існуючих продуктів або систем, що може призвести до їхнього поліпшення, розробки аналогічних продуктів чи систем, або для виявлення та усунення недоліків і вразливостей. Завдяки зворотному проєктуванню можна розкрити приховані аспекти об’єкта аналізу.

Зворотне проєктування активно використовується у таких сферах, як розробка програмного забезпечення, виробництво та кібербезпека. Проте, варто зазначити, що воно може мати і негативний характер, наприклад, для незаконного отримання комерційних таємниць чи створення підробок. Тому, законодавством часто регулюються процеси зворотного проєктування для захисту інтелектуальної власності.

Для того, щоб стати кваліфікованим фахівцем зі зворотного проєктування, потрібно мати знання в області інформатики та програмування, а також бути обізнаним з інструментами та методами, які використовуються, як наприклад, дизасемблери та налагоджувачі.

Принцип роботи зворотного проєктування

Суть зворотного проєктування полягає у вивченні системи для розуміння її складових елементів, їхнього призначення та взаємодії, що дозволяє зрозуміти механізм її роботи, або відтворити її точну копію чи аналог.

Зворотне проєктування є важливим інструментом для різноманітних цілей: від розуміння внутрішньої роботи системи, виявлення її слабких місць і вразливостей до створення сумісних або альтернативних продуктів, а також для вдосконалення початкового задуму.

Як правило, процес зворотного проєктування починається з розбирання системи або пристрою на складові частини. Це може включати демонтаж фізичних пристроїв або аналіз програмного коду та його структури.

Після цього кожен елемент окремо вивчається та аналізується для розуміння його функціональності та ролі у роботі цілої системи. Таким чином, вдається збагнути, як саме компоненти взаємодіють, щоб забезпечити функціонування системи.

Необхідно пам’ятати, що використання зворотного проєктування вимагає поваги до інтелектуальної власності інших осіб, а також його застосування з законною та етичною метою.

Цілі зворотного проєктування у сфері безпеки

Основна мета зворотного проєктування в контексті безпеки – це виявлення та мінімізація можливих вразливостей у продуктах або системах. Цього досягають за допомогою детального вивчення структури, коду та складових елементів продукту або системи для розуміння їхньої роботи та виявлення потенційних недоліків.

Наприклад, фахівець з безпеки може використовувати зворотне проєктування для дослідження програмного забезпечення, щоб знайти вразливі місця, які можуть бути використані зловмисниками. Це може включати аналіз коду програми, її взаємодії з мережею, а також її взаємодію з іншими системами.

Після виявлення вразливостей, фахівець з безпеки розробляє методи їх усунення, наприклад, шляхом внесення змін до програмного коду або впровадження додаткових заходів безпеки. Це сприяє підвищенню загальної безпеки продукту або системи, а також захищає їх від потенційних атак.

Етапи зворотного проєктування

Зазвичай, процес зворотного проєктування включає такі етапи:

- Визначення об’єкта для аналізу: Це включає вибір конкретного програмного продукту або системи, яка потребує детального вивчення з метою розуміння її структури, принципів роботи та функціональних можливостей.

- Збір інформації про об’єкт: На цьому етапі відбувається збір даних з різних джерел, таких як технічна документація, програмний код або посібники користувача.

- Аналіз об’єкта: Проводиться аналіз зібраної інформації для розуміння структури та функціональності системи. Це може включати розбирання продукту на частини, вивчення його компонентів та їх взаємодії, аналіз технічної документації або програмного коду.

- Створення моделі: На цьому етапі створюється модель, яка точно відображає його структуру, принцип роботи та функціонал. Ця модель використовується для подальшого аналізу продукту або системи, внесення змін або вдосконалень.

- Використання отриманих знань: Після створення моделі, отримані знання використовуються для вдосконалення продукту або системи, створення аналогічних продуктів, або для виявлення та усунення недоліків. Це може включати зміну дизайну, програмного коду, а також розробку нових продуктів на основі отриманої інформації.

Розглянемо деякі з найкращих інструментів для зворотного проєктування.

Ghidra

Ghidra – це безкоштовний набір інструментів з відкритим кодом для зворотного проєктування, розроблений Агентством національної безпеки (NSA). Ghidra застосовується для розбору, декомпіляції та аналізу двійкового коду.

Ghidra створено як надійний та масштабований інструмент, який використовується як державними установами, так і фахівцями з безпеки. Він став доступним для широкого загалу у 2019 році і може бути безкоштовно завантажений та використаний.

Інструмент має інтуїтивно зрозумілий інтерфейс та модульну структуру, що дозволяє користувачам налаштовувати його відповідно до своїх потреб.

Крім того, Ghidra містить декомпілятор, який перетворює асемблерний код на код мови високого рівня, такої як C або Java, що спрощує розуміння двійкових файлів.

Androguard

Androguard – це набір інструментів з відкритим кодом, призначений для аналізу та зворотного проєктування додатків Android. Інструмент написаний на Python та може використовуватися для вивчення структури та поведінки Android-програм.

Androguard містить набір інструментів для різноманітних видів аналізу, включаючи розбір, декомпіляцію та деобфускацію програм Android. Він використовується для аналізу коду, вилучення ресурсів та виявлення потенційних вразливостей.

Androguard широко використовується спеціалістами з безпеки для аналізу безпеки Android-програм.

Він надає різноманітні функції для зворотного проєктування, включаючи підтримку багатьох форматів файлів, можливість проведення статичного та динамічного аналізу, а також інтеграцію з іншими інструментами, такими як IDA Pro та radare2.

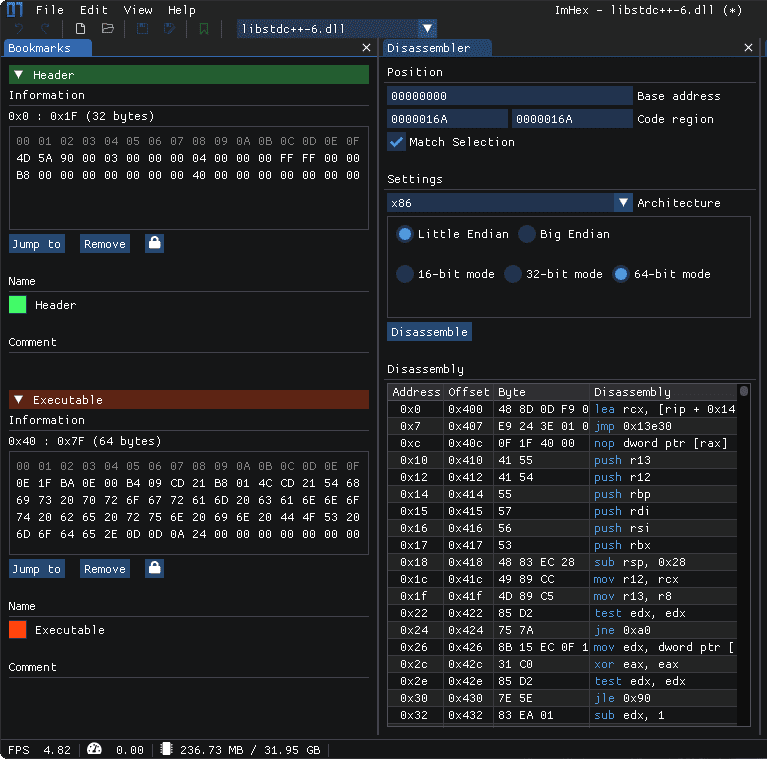

ImHex

ImHex – це шістнадцятковий редактор, який дозволяє переглядати та редагувати двійкові дані файлів. Такі редактори часто використовуються програмістами та дослідниками безпеки для вивчення вмісту файлів на низькому рівні. Вони особливо корисні для аналізу файлів у двійковому форматі, таких як виконувані файли або скомпільований код.

ImHex є безкоштовним шістнадцятковим редактором з відкритим кодом, доступним для Windows та Linux. Він має інтуїтивно зрозумілий інтерфейс та широкий набір функцій.

До основних функцій ImHex входять підтримка великих файлів, гнучкий пошук і заміна, а також можливість порівнювати файли. ImHex також дозволяє визначати власні типи даних, що є корисним для аналізу конкретних даних у файлах.

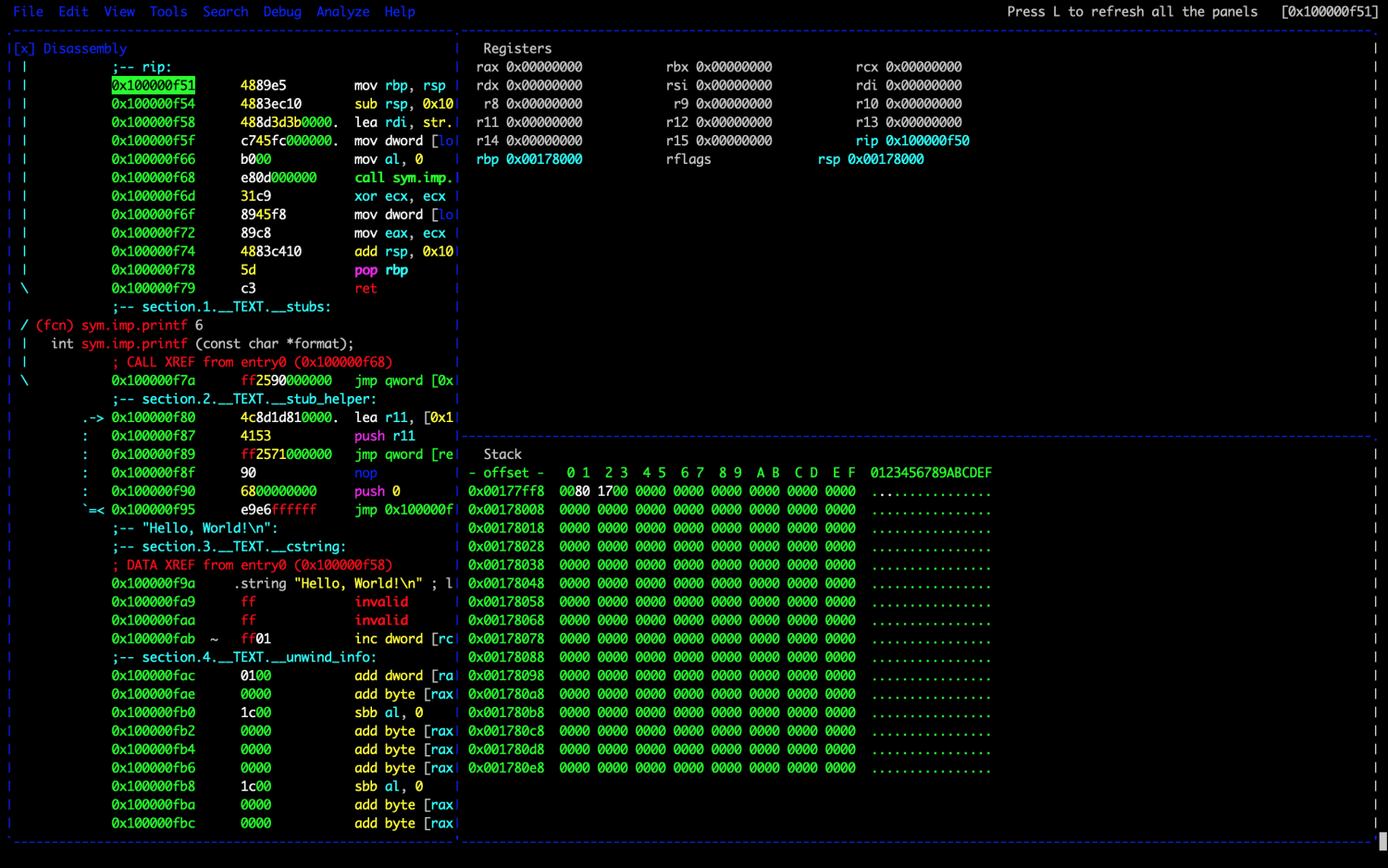

Radare2

Radare2 – це фреймворк з відкритим кодом для зворотного проєктування, що використовується для аналізу та налагодження двійкових файлів. Він написаний на C та доступний для різних платформ, включаючи Windows, Linux та macOS.

Інструмент активно використовується фахівцями з безпеки для різноманітних цілей, зокрема для зворотного проєктування, аналізу вразливостей та криміналістики. Radare2 має інтерфейс командного рядка, а також механізм скриптів, що дозволяє автоматизувати складні завдання та розширити можливості інструмента.

Radare2 містить дизасемблер, який перетворює двійковий код на зрозумілі для людини інструкції асемблера, що спрощує розуміння структури двійкових файлів.

Інструмент надає різноманітні функції, включаючи підтримку різних архітектур та форматів файлів, можливість проводити статичний та динамічний аналіз, а також інтегрується з іншими інструментами, такими як налагоджувачі та дизасемблери.

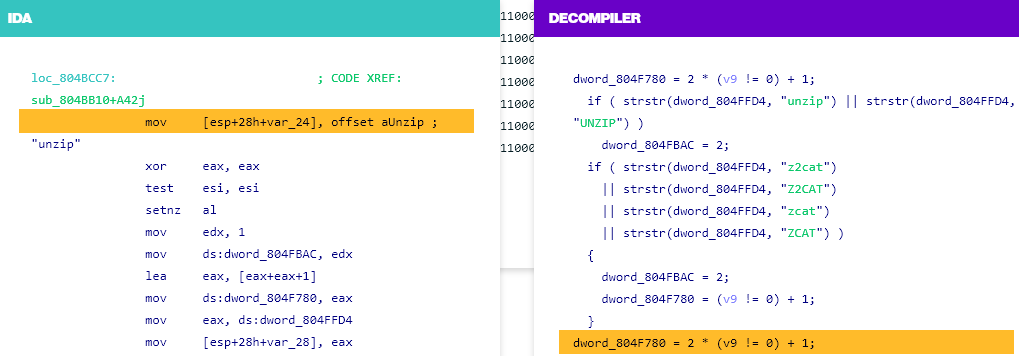

IDA Pro

IDA Pro (Interactive Disassembler Pro) – це комерційний дизасемблер і налагоджувач, широко використовуваний фахівцями з безпеки для аналізу скомпільованого коду. Його можна використовувати для зворотного проєктування виконуваних файлів та інших бінарних файлів.

IDA Pro пропонує різноманітні функції для статичного та динамічного аналізу, включаючи підтримку багатьох архітектур і форматів файлів, можливість створювати і змінювати розбирання, а також інтегрується з іншими інструментами, такими як налагоджувачі та декомпілятори.

IDA Pro підтримує кросплатформну сумісність і має графічний інтерфейс, а також мову сценаріїв для автоматизації складних завдань. Він вважається одним з найпотужніших і найфункціональніших дизасемблерів, але також відомий складною кривою навчання та високою ціною.

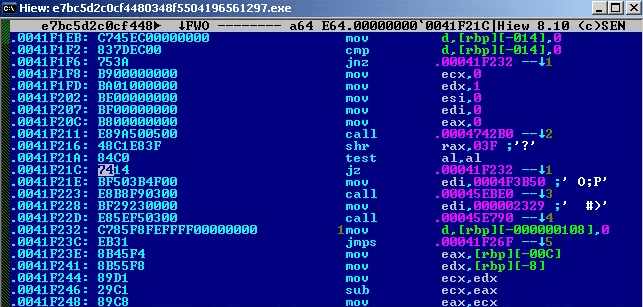

Hiew

Hiew – це програма для перегляду та редагування двійкових файлів для Microsoft Windows. Це популярний інструмент серед розробників програмного забезпечення та фахівців з безпеки. Hiew дозволяє переглядати та редагувати двійкові дані, а також розбирати машинний код на мову асемблера.

Його також можна використовувати для пошуку шаблонів або рядків у двійкових файлах і для порівняння двох файлів на наявність відмінностей. Hiew не є інструментом з відкритим вихідним кодом, але його можна придбати на веб-сайті розробника.

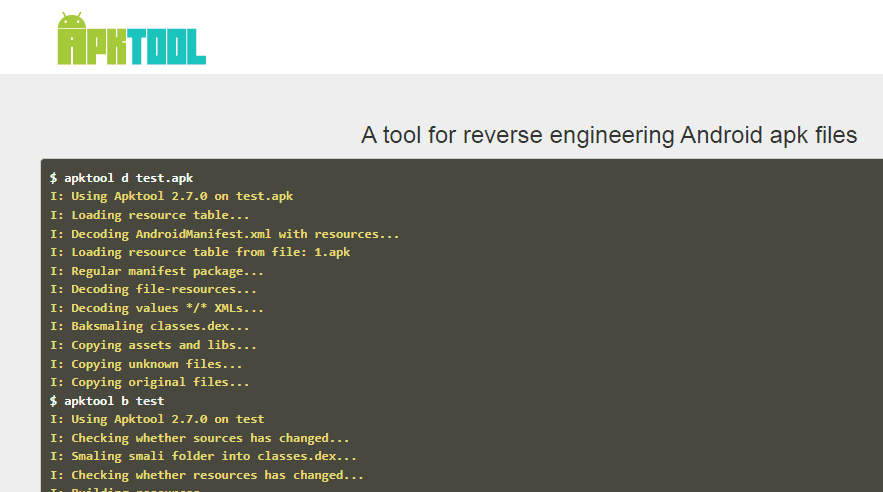

Apktool – це безкоштовний інструмент з відкритим кодом для зворотного проєктування файлів Android apk. Він написаний на Java і може працювати на будь-якій платформі, яка підтримує Java. Apktool дозволяє користувачам декодувати ресурси у файлах apk та перебудовувати програму зі змінами.

Інструмент використовується розробниками Android для налаштування програм, а також фахівцями з безпеки для проведення статичного аналізу програм Android.

Apktool може декодувати ресурси у файлах apk та створювати зрозуміле представлення коду програми.

Apktool також використовується для аналізу безпеки програм Android, оскільки він дозволяє користувачам перевіряти програмний код та ресурси. Це дозволяє змінювати зовнішній вигляд та поведінку програми.

Користувачам важливо поважати права інтелектуальної власності розробників додатків та використовувати Apktool тільки для законних та етичних цілей.

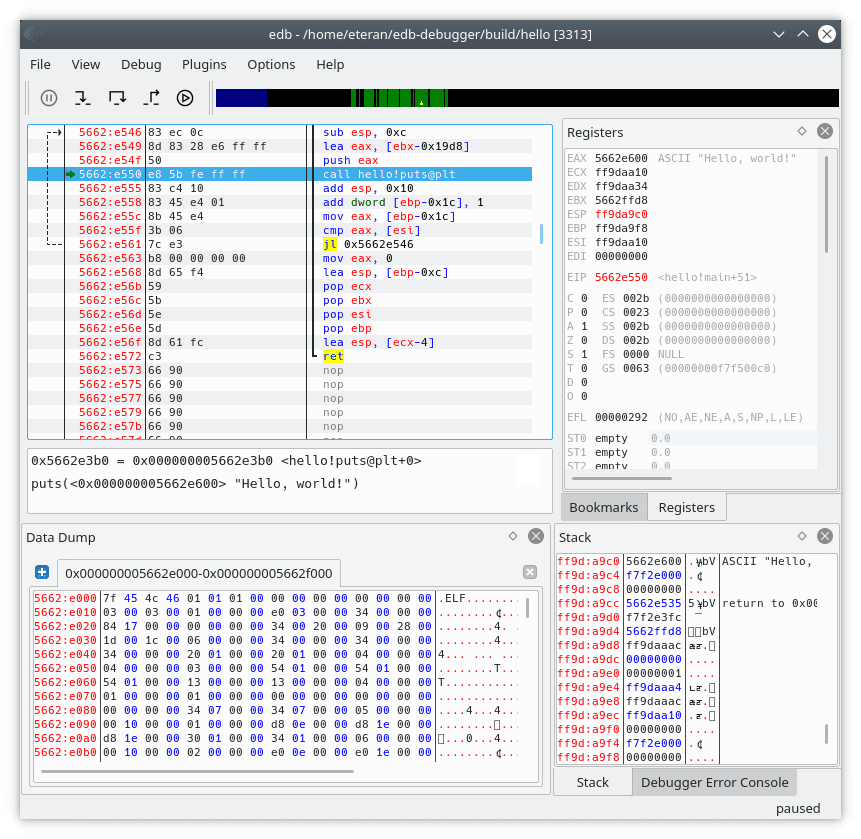

edb-debugger

EDB – це безкоштовний налагоджувач з відкритим кодом для Linux, Windows та macOS. Це потужний інструмент, який використовується для аналізу та налагодження різноманітних виконуваних файлів, включаючи ELF, PE, Mach-O та Java.

EDB містить різноманітні функції, які роблять його корисним для розробки програмного забезпечення та зворотного проєктування.

Однією з ключових особливостей EDB є зручний інтерфейс, що спрощує його використання. Інструмент включає різні види перегляду, такі як перегляд розбирання, карта пам’яті та перегляд регістрів, що надають детальну інформацію про стан програми, що налагоджується.

EDB дозволяє встановлювати точки зупинки, виконувати покроковий код та перевіряти значення змінних, що полегшує аналіз та налагодження програм.

EDB підтримує різні архітектури процесорів та операційних систем, що робить його універсальним інструментом, який можна використовувати на різних платформах.

Java Snoop

JavaSnoop – це інструмент, який дозволяє змінювати поведінку програм Java під час виконання. Він призначений для тестування та аналізу безпеки, а також для виявлення та використання вразливостей у програмах Java.

JavaSnoop приєднується до запущеного процесу Java та вставляє в нього код, що дозволяє змінювати поведінку програми на льоту. Це є корисним для визначення та перевірки безпеки програм Java.

JavaSnoop доступний як окремий інструмент, а також як плагін для платформи тестування безпеки веб-додатків Burp Suite. Він написаний на Java і може працювати на будь-якій платформі, що підтримує Java, включаючи Windows, Linux та macOS.

До основних функцій JavaSnoop входять можливість перехоплювати та змінювати виклики методів, переглядати та змінювати значення змінних, а також визначати користувацькі хуки для автоматизації завдань.

Висновок

Зворотне проєктування є цінним навиком для професіоналів у сфері безпеки, оскільки дозволяє розуміти структуру, принцип роботи та функціонал продукту або системи, що допомагає виявляти та мінімізувати потенційні вразливості та недоліки.

Це особливо важливо для виявлення та усунення вразливостей нульового дня, тобто тих, які невідомі розробнику та ще не були виправлені.

Зворотне проєктування є складною навичкою. Проте, вона є цінним інструментом для фахівців з безпеки, які прагнуть виявляти та зменшувати потенційні вразливості програмних додатків та систем.

Можливо, вас також зацікавить інформація про найкращі аналізатори та інструменти збирання NetFlow для вашої мережі.