Чи є пріоритетом вашої організації безпека ІТ-ресурсів? Якщо так, вам необхідні ефективні інструменти управління доступом до ідентифікаційних даних (IAM), про які ми розповімо далі.

В епоху цифрових технологій безпека є першочерговою задачею для будь-якої компанії. Кіберзлочинці постійно вдосконалюють методи крадіжки даних, а потім їх продажу в даркнеті.

Агресивні хакерські атаки можуть призвести до мільйонних збитків через блокування ІТ-інфраструктури, включаючи критичні бази даних, що негативно впливає на тисячі користувачів.

Тому компанії, окрім суворих політик захисту даних та паролів, використовують надійні інструменти IAM як додатковий захист своїх бізнес-даних.

Що таке управління ідентифікаційним доступом (IAM)?

Управління ідентифікаційним доступом (IAM) – це комплекс рішень, політик та інструментів, що контролюють, підтримують та визначають права доступу працівників та інших зацікавлених осіб до цифрових ресурсів.

Для компаній цифрові активи включають сервери додатків, бази даних клієнтів, ERP-системи, інструменти для виставлення рахунків, платіжні системи, дані про заробітну плату співробітників та інше.

У сфері DevSecOps доступ до цифрових ресурсів передбачає перевірку сховищ коду, доступ до CI/CD конвеєрів, зовнішніх та внутрішніх баз знань, платформ PaaS, інтранетів, журналів програмного забезпечення та каналів корпоративного зв’язку.

Іншими словами, адміністратор кібербезпеки повинен контролювати доступ до кожного цифрового ресурсу, критично важливого для безперебійної роботи бізнесу.

Навіщо потрібне управління ідентифікаційним доступом (IAM)?

По-перше, IAM потрібен для надання доступу до бізнес-додатків та ресурсів новим і існуючим співробітникам. За допомогою декількох кліків можна скасувати або надати доступ до ERP-системи.

IAM дозволяє проактивно підходити до питань бізнес-безпеки, а не реагувати на наслідки. Не слід впроваджувати політику безпеки тільки після витоку даних та фінансових втрат.

Запровадження політики захисту даних та контролю доступу з самого початку допоможе уникнути репутаційних та матеріальних збитків.

Інші вагомі причини для впровадження IAM:

- Масштабуйте безпеку вашого бізнесу за допомогою хмарних рішень, які постійно відстежують доступ до серверів, баз коду, контейнерів, даних клієнтів, платіжних систем тощо для персоналу від 10 до тисяч осіб.

- Зупиніть витік даних на початковому етапі, запобігаючи розголосу в ЗМІ, серед громадськості та інвесторів.

- Уникайте зайвих витрат на ліцензії та ресурси шляхом постійного сканування бізнес-активів, динамічно розподіляючи необхідні ресурси для економії коштів та захисту даних від сторонніх осіб.

Як працює система управління доступом до ідентифікаційних даних?

Для захисту бізнес-даних IAM-системи надають наступні функції та інструменти безпеки:

#1. Єдиний вхід

IAM забезпечує безперешкодний доступ до всіх бізнес-додатків та облікових записів через корпоративну електронну пошту, позбавляючи співробітників від необхідності запам’ятовувати численні логіни та паролі.

#2. Журналування, аудит та звітування

Система фіксує кожну дію в ІТ-інфраструктурі, надаючи дані про будь-які інциденти безпеки, події скидання паролів, спроби входу з зовнішніх мереж тощо.

#3. Авторизація користувача

Система запобігає внесенню несанкціонованих змін користувачами, постійно авторизуючи їхні дії шляхом сканування бази даних на предмет оновлень.

#4. Аутентифікація користувача

IAM вимагає підтвердження ідентичності кожного разу, коли співробітник намагається увійти до системи. Це може бути пароль, SMS-повідомлення, ключ безпеки, CAPTCHA тощо. Система також змушує користувачів періодично змінювати паролі та інші облікові дані.

#5. Надання та скасування прав користувача

Створюючи обліковий запис користувача в IAM-системі, ви надаєте доступ до певних бізнес-систем залежно від його ролі. Запити на надання доступу можуть проходити через кількох менеджерів для забезпечення багаторівневого підтвердження.

Видалення користувача з IAM-системи миттєво скасовує його попередній доступ до додатків та баз даних, навіть якщо він працює в програмі в даний момент.

#6. Управління системними користувачами

IAM-системи інтегруються з усіма бізнес-базами даних, програмами, серверами, віртуальними робочими столами та хмарними сховищами. Створення одного профілю в IAM надає користувачеві доступ до необхідних додатків і даних.

Чим допоможе інструмент IAM?

Ефективний інструмент IAM надає наступні переваги:

- Забезпечує єдине джерело інформації про безпеку цифрових даних та активів.

- Дозволяє новим співробітникам почати роботу з першого дня, надаючи доступи за кілька кліків.

- Захищає бізнес-дані, миттєво скасовуючи доступ звільнених працівників.

- Сповіщає про інциденти безпеки, дозволяючи вжити заходів до серйозних збитків.

- Запобігає проблемам, пов’язаним з витоком інформації та внутрішніми загрозами.

- Блокує аномальну поведінку співробітників або зовнішніх постачальників, виявляючи підозрілі дії за допомогою штучного інтелекту (AI) та машинного навчання (ML).

Далі ми розглянемо ключові функції, які повинен мати інструмент IAM.

Функціонал інструменту IAM

При виборі інструменту IAM зверніть увагу на наступні обов’язкові функції:

- Прийнятна вартість володіння.

- Оплата за кількістю облікових записів користувачів. Менша вартість при створенні меншої кількості облікових записів, більша – при більшій кількості. Також має бути знижка для масового управління обліковими записами.

- Наявність шести стандартних функцій: єдиний вхід, звітування, аутентифікація, авторизація, надання дозволів та панель управління.

- Підтримка політики авторизації “нульової довіри”.

- Використання рандомізованої системи аутентифікації для підвищення обізнаності користувачів про їхні обов’язки щодо безпеки даних.

Тепер, коли ви ознайомилися з основами концепції IAM, розглянемо кілька ефективних інструментів для будь-якого цифрового бізнесу:

AWS Identity and Access Management

Якщо ви розміщуєте хмарні додатки, бази даних та аналітичні проекти в Amazon Web Services, AWS IAM стане ідеальним рішенням для захисту ваших даних. Серед його численних функцій особливо важливі:

- Аналізатор доступу IAM

- Центр ідентифікації IAM

- Управління обліковими записами та ролями користувачів

- Управління дозволами IAM

- Багатофакторна аутентифікація для посилення безпеки та підзвітності

Використовуйте AWS IAM, якщо вам необхідно:

- Призначати детальні дозволи на основі ролі, команди, розташування тощо.

- Контролювати облікові записи індивідуально або групами.

- Впроваджувати методи захисту даних по всій організації в кілька кліків.

- Підтримувати принцип мінімальних привілеїв для бізнес-додатків та даних.

AWS надає вичерпні ресурси для впровадження та роботи AWS IAM, що дозволяє швидко навчитися та почати використовувати його.

Okta IAM

Якщо ви шукаєте універсальне рішення для управління ідентифікацією та надання послуг на основі ідентифікації, зверніть увагу на Okta. Вона має понад 7000 інтеграцій з різними бізнес-додатками. Команда розробників Okta активно працює над інтеграцією з новими програмами.

Основні функції IAM Okta включають:

- Універсальний вхід

- Єдиний вхід

- Безпарольна аутентифікація

- Адаптивний MFA

- Управління життєвим циклом

- Робочі процеси

- Управління ідентифікацією

Okta пропонує два різних рішення. Customer Identity орієнтоване на клієнтів, якщо ви надаєте SaaS-послуги кінцевим користувачам, хостингуєте відеоплатформи, веб-сайти за підпискою або платний контент. Workforce Identity Cloud дозволяє співробітникам, постачальникам, клієнтам та фрілансерам отримувати доступ до ваших бізнес-активів в хмарі або поза нею.

ManageEngine

ManageEngine AD360 від Zoho – це інтегрований інструмент IAM, що дозволяє адміністраторам ІТ-безпеки керувати ідентифікаційними даними користувачів. Він надає можливість контролювати доступ користувачів до мережевих ресурсів на публічних, приватних, гібридних або локальних серверах.

Всі ці дії можна виконувати в рамках серверів Exchange, локального Active Directory та хмарних додатків через центральне програмне забезпечення або веб-панель.

ManageEngine AD360 дозволяє швидко надавати доступ до додатків, ERP, даних клієнтів, корпоративних вікі та іншого впродовж кількох хвилин, та скасовувати його, якщо працівник звільняється або втрачає необхідність у доступі.

SailPoint IAM

Рішення SailPoint IAM базується на основній системі IAM, що керується інтеграцією, автоматизацією та інтелектом. Додаткові функції розширюють можливості основної системи:

- Управління інструментами SaaS

- Автоматичне надання та відкликання облікових записів

- Рекомендації щодо доступу на основі ШІ

- Робочі процеси IAM

- Аналітика даних та доступу

- Цифрові сертифікати для доступу до програм, файлів тощо

- Управління паролями та їх відновлення

- Управління доступом до файлів та документів

- Задоволення запитів на доступ

SailPoint пропонує IAM-рішення для різних галузей, таких як охорона здоров’я, виробництво, банківська справа, уряд та освіта.

IAM-інструменти пропонують такі корисні послуги як впровадження “нульової довіри”, підвищення ефективності ІТ-інфраструктури, відповідність нормативним вимогам та захист ресурсів у будь-який час та в будь-якому місці.

Рішення Fortinet IAM

Рішення Fortinet IAM забезпечують функції безпеки для перевірки ідентичності співробітників, клієнтів, постачальників та пристроїв при вході в інтранет або Інтернет.

Основні характеристики та переваги:

- Гарантує, що автентифіковані, авторизовані та підтверджені користувачі можуть отримувати доступ до бізнес-ресурсів в хмарі та за її межами.

- Багатофакторна аутентифікація гарантує доступ до ресурсів лише оригінальному користувачеві.

- Fortinet SSO забезпечує безперебійний доступ до ІТ-інфраструктури без необхідності запам’ятовувати паролі, використовуючи підтримку SAML, OIDC, 0Auth та API.

- Fortinet IAM підтримує BYOD, гостьові облікові записи, спеціальний доступ та інші функції.

JumpCloud IAM

JumpCloud допомагає зменшити вартість володіння IAM-системою завдяки уніфікованому рішенню для управління пристроями та ідентифікацією. Це дозволяє мінімізувати складність системи IAM та працювати з меншою кількістю ІТ-постачальників.

Після налаштування рішення, можна надавати доступ до ІТ-інфраструктури співробітникам, стажистам, клієнтам, зацікавленим сторонам, постачальникам та відвідувачам:

- Надавати доступ до будь-якого або обраного ресурсу.

- Надавати доступ з будь-якого або обраного місця.

- Надавати доступ за допомогою фізичної або цифрової ідентифікації.

- Схвалювати доступ з хмари.

- Надавати доступ за допомогою надійного апаратного чи програмного забезпечення.

Інструмент IAM дозволяє керувати процесами, робочими процесами, пристроями та людьми з єдиної веб-програми на базі відкритого каталогу JumpCloud.

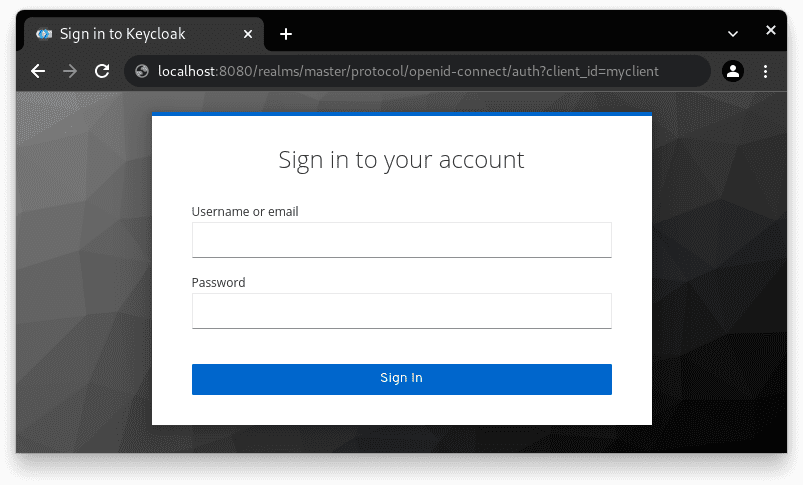

IAM з відкритим вихідним кодом Keycloak

Keycloak – це IAM-продукт з відкритим вихідним кодом, що постійно вдосконалюється завдяки грантам та спонсорам Red Hat. Якщо вашому бізнесу потрібні спеціальні рішення IAM, які не пропонують інші компанії, Keycloak може бути гарним варіантом.

Основні особливості Keycloak:

- Keycloak SSO для входу та виходу з багатьох програм в межах однієї організації чи платформи.

- Створення сторінок входу в соціальні мережі для авторизації користувачів через Google, GitHub та Facebook.

- Можливість створення власного рішення IAM на базі кодової бази Keycloak та власної реляційної бази даних.

- Інтеграція з серверами Active Directory та LDAP.

Сервер Keycloak доступний для безкоштовного завантаження з кодовою базою, контейнерним образом та оператором.

Ping Identity

Ping Identity використовує власну хмару PingOne для управління доступом до ідентифікаційних даних, а потім перенаправляє користувача до іншої хмари або локального сервера. PingOne підходить як для клієнтських, так і для внутрішніх робочих навантажень.

Ви створюєте обліковий запис для схваленого користувача в PingOne та налаштовуєте робочий процес автентифікації. Ping Identity визначає шлях користувача до бізнес-додатку, використовуючи заздалегідь заданий робочий процес, що включає:

- Виявлення даних користувача та пристрою

- Перевірка користувача

- Профілювання активності користувачів

- Аутентифікація за допомогою вторинних протоколів безпеки

- Авторизація нового користувача

- Користувач отримує безперебійний доступ до обраних програм та баз даних

Наостанок

Вибір правильного інструменту управління доступом до ідентифікаційних даних – непросте завдання. ІТ-адміністратори та менеджери з кібербезпеки витрачають чимало часу на пошуки рішення, що забезпечить необхідний рівень безпеки.

Ви можете заощадити час та кошти, ознайомившись з інструментами IAM, згаданими в цій статті.

Далі ми розглянемо найкращі методи захисту від кібератак.