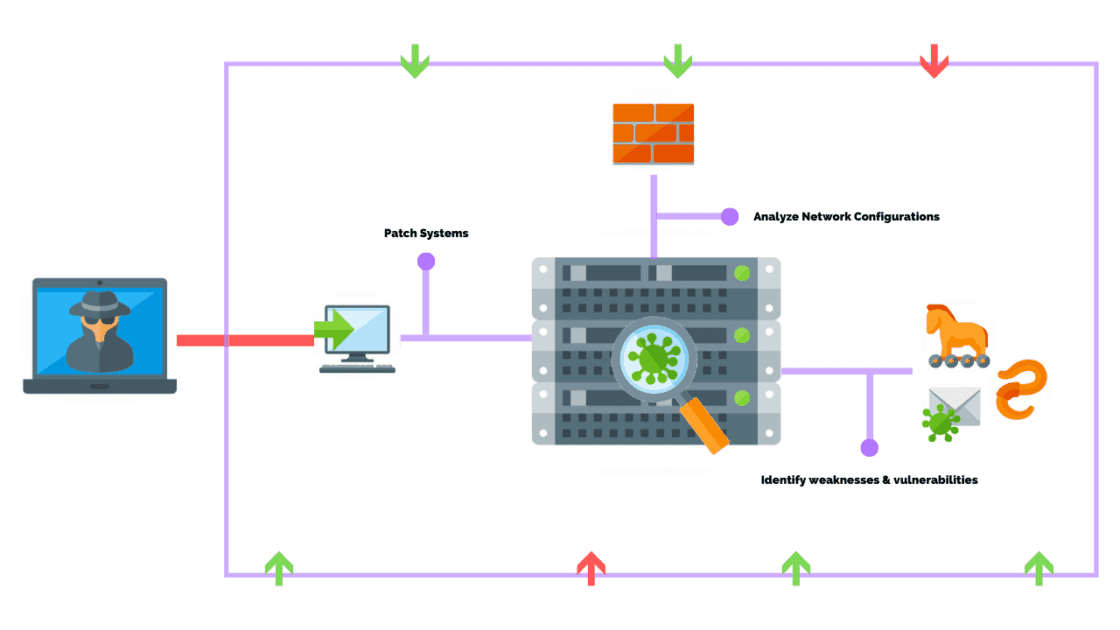

Мережеве тестування на проникнення – це санкціонована спроба імітації кібератаки на комп’ютерну мережу або інфраструктуру з метою виявлення слабких місць і потенційних ризиків у системі безпеки.

Фахівці з кібербезпеки проводять такі тести, щоб безпечно виявити та скористатися вразливостями, такими як відкриті порти, незахищені дані, слабка криптографія та прості паролі. Цей процес також виявляє неправильні налаштування, недостатній контроль доступу, невстановлені оновлення операційних систем та інші системні недоліки.

Оптимальним підходом є регулярна оцінка безпеки для отримання цілісного розуміння всієї мережі, операційних систем, програм, пристроїв та інших ресурсів.

Для цього можна проводити тестування на проникнення як внутрішньої, так і зовнішньої мережі. Це означає моделювання атак зсередини організації, її локальної мережі, а також ззовні, наприклад, через Інтернет, інші мережі, Wi-Fi та різні джерела.

Авторство зображення: Synopsys

Чому важливо проводити тестування на проникнення в мережу?

Оцінювання безпеки допомагає виявити слабкі місця, які можуть бути використані зловмисниками для компрометації мережі, інфраструктури, даних та інших ресурсів. Також перевіряється відповідність захисту периметру різним стандартам і нормам, а також ефективність поточних рішень і практик безпеки.

Серед інших переваг:

- Виявлення та усунення вразливостей, які можуть бути використані в мережевих компонентах, сервісах, конфігураціях, програмах та інших ресурсах.

- Ідентифікація ресурсів з найбільшою кількістю вразливостей, що дозволяє організації визначити їх пріоритет.

- Виявлення недоліків безпеки та оцінка потенційних наслідків у разі їх використання.

- Допомога організації у оцінці мережі та інфраструктури, а також вжиття необхідних заходів для дотримання вимог аудиту, галузевих та юридичних норм.

- Зміцнення та підтримання довіри користувачів і клієнтів.

Зображення: Purplesec

Зображення: Purplesec

Зображення: Purplesec

Програмні рішення для тестування на проникнення

Вибір інструментів для тестування залежить від індивідуальних потреб кожної організації, типу інфраструктури, мети, рівня внутрішньої експертизи та інших факторів.

Оскільки ринок пропонує широкий вибір продуктів, ми підібрали перелік найкращих інструментів тестування на проникнення, щоб допомогти вам у виборі того, що найбільше відповідає вашим потребам.

Intruder Vanguard

Intruder Vanguard є надійною платформою для тестування на проникнення, що дозволяє виявляти та усувати різноманітні слабкі місця. Гібридний сканер вразливостей пропонує широкий спектр можливостей за підтримки висококваліфікованих експертів з безпеки, доступних за потреби.

Крім того, онлайн-сервіс забезпечує безперервне сканування та аналіз на основі актуальної інформації про загрози, надаючи точні оцінки та гарантуючи, що команди не пропускають важливі деталі.

Переваги:

- Дозволяє проводити комплексне сканування інфраструктури на наявність вразливостей. Підтримується автоматичне сканування з можливістю налаштування бажаного інтервалу.

- Забезпечує безперервний моніторинг інфраструктури, дозволяючи виявляти та швидко реагувати на загрози, включаючи вразливості нульового дня. Підтримка досвідчених фахівців забезпечує оперативну реакцію на будь-які виявлені ризики.

- Доступ до кваліфікованих фахівців з безпеки для реагування у випадках, коли внутрішні команди не можуть оперативно відреагувати на загрози.

- Ручна перевірка вразливостей для виявлення та видалення помилкових спрацювань.

- Проста інтеграція з інструментами продуктивності, такими як Microsoft Teams, Slack та іншими.

Недоліки:

Необхідно покращити фільтрацію виявлених вразливостей. Відсутня можливість вибору та усунення окремих вразливостей. Було б зручно усувати вразливості та перевіряти їх виправлення без перезапуску повного тестування.

Сканування може займати багато часу та сповільнювати роботу деяких машин під час тестування. Немає можливості призупинити та відновити сканування, що було б корисно при перевантаженні серверів.

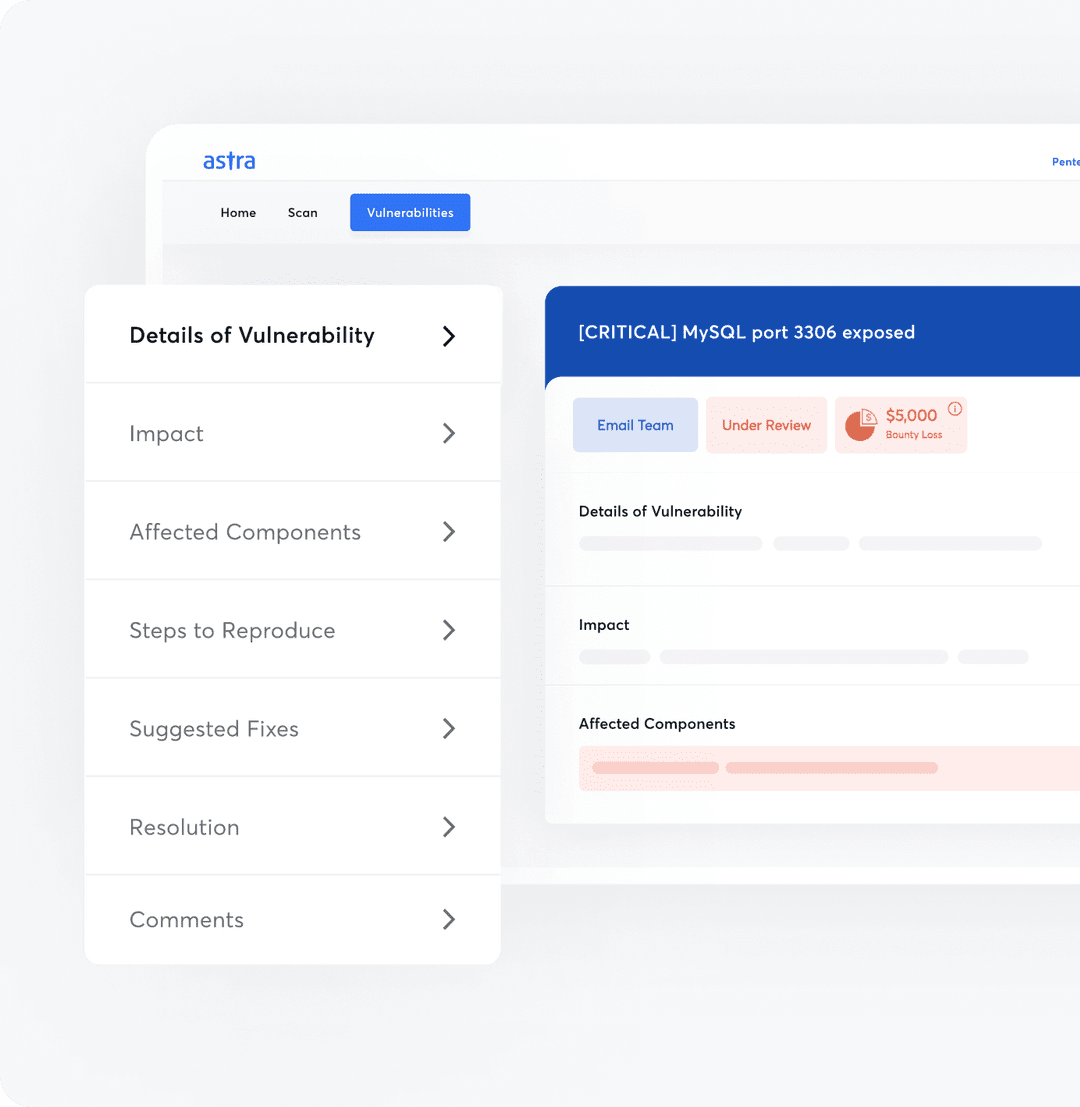

Astra Pentest

Astra Pentest це інтелектуальний сканер вразливостей з підтримкою експертів з безпеки. Ефективний інструмент для виявлення та усунення вразливостей, що надає повний спектр можливостей і покрокові інструкції щодо усунення слабких місць.

Інструмент має інтуїтивно зрозумілу панель управління, яка спрощує співпрацю між командами безпеки, керівниками, експертами Astra та іншими зацікавленими сторонами.

Деталі вразливостей Astra Pentest. Зображення: Astra

Деталі вразливостей Astra Pentest. Зображення: Astra

Деталі вразливостей Astra Pentest. Зображення: Astra

Переваги:

- Надання чітких інструкцій для усунення виявлених загроз.

- Зручна панель управління для відстеження прогресу сканування, визначення пріоритетів та швидкого усунення критичних вразливостей.

- Інтелектуальний сканер використовує історичні дані для створення профілю, що відповідає унікальному середовищу.

- Онлайн-підтримка від кваліфікованих фахівців з безпеки.

- Автоматизоване та ручне сканування вразливостей, сканування периметра мережі та повторне тестування для перевірки усунення вразливостей.

- Безперервне сканування та постійний розвиток системи безпеки на основі нових CVE та хакерських атак.

- Сертифікат, що дозволяє відповідати вимогам GDPR, HIPAA ISO 27001, SOC2 та іншим стандартам.

Недоліки:

Комплексне сканування може займати багато часу та призводити до затримки роботи деяких служб. Можливі хибні спрацювання, що потребує додаткової ручної перевірки.

Відсутня можливість експортувати звіт для окремої вразливості. Було б корисно інтегрувати Astra з популярними месенджерами, такими як Telegram, Teams, Slack, а не тільки з електронною поштою.

Target Defense

Target Defense – це інструмент для тестування на проникнення в мережу та інфраструктуру, що пропонує як автоматизоване сканування, так і людську експертизу.

Переваги:

- Комплексне сканування вразливостей для посилення безпеки. Фахівці Target Defense імітують авторизовані атаки, використовуючи технології, подібні до тих, що використовуються зловмисниками.

- Тестування на проникнення внутрішньої та зовнішньої мережі для забезпечення повного розуміння всіх вразливостей.

- Гнучкі тарифні плани з конкурентоспроможними цінами, що підходять для організацій різного розміру.

- Інтуїтивно зрозуміла панель управління для визначення пріоритетів сканування та усунення вразливостей.

- Постійне автоматизоване сканування для швидкого виявлення та усунення вразливостей.

Ця комплексна платформа допомагає виявляти та усувати недоліки безпеки до того, як зловмисники їх виявлять і використають.

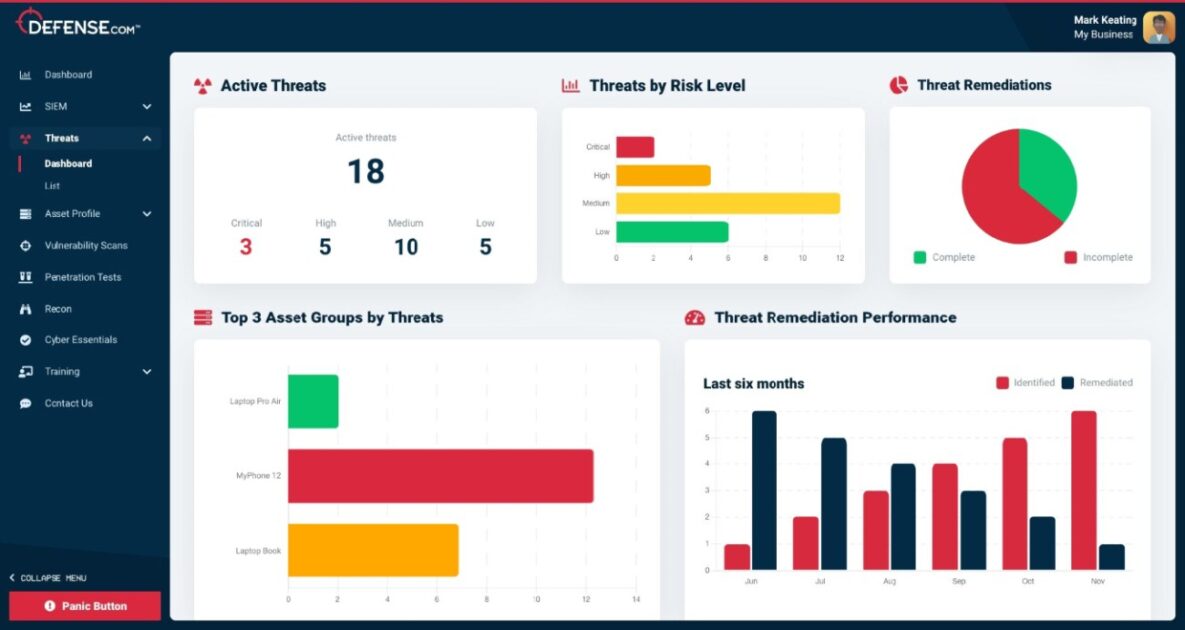

Defensecom

Зображення панелі загроз Pentest Defensecom: Defensecom

Зображення панелі загроз Pentest Defensecom: Defensecom

Defensecom є комплексною платформою для тестування на проникнення в мережу, що дозволяє сканувати вразливості інфраструктури, мереж, хмари, програм та інших ресурсів. Рішення поєднує різні методи тестування та налаштовується відповідно до потреб.

Переваги:

- Можливість імітації фішингових атак та визначення потреб співробітників у навчанні з безпеки.

- Допомога в усуненні виявлених вразливостей.

- Детальний звіт про оцінку, включаючи перелік критичних загроз.

- Детальні звіти про кожну виявлену вразливість.

- Пріоритезація загроз, моніторинг журналів та дані в реальному часі для покращення управління вразливостями.

- Підтримка від кваліфікованих експертів Defensecom.

Можливість вибору конкретних тестів для інфраструктури, програм, аутентифікації, Office 365 та інших служб. Також доступне цільове тестування на проникнення з імітацією атак на мережу та інфраструктуру організації.

vPenTest

vPenTest – це автоматизоване рішення для тестування на проникнення, що виконує різні дії, які б виконав справжній зловмисник.

vPenTest використовує виявлені вразливості для демонстрації того, що міг би зробити зловмисник. Наприклад, тестувальники можуть проводити атаки типу “людина посередині”, шукати незахищені дані, зламувати паролі, видавати себе за користувачів або використовувати інші недоліки безпеки.

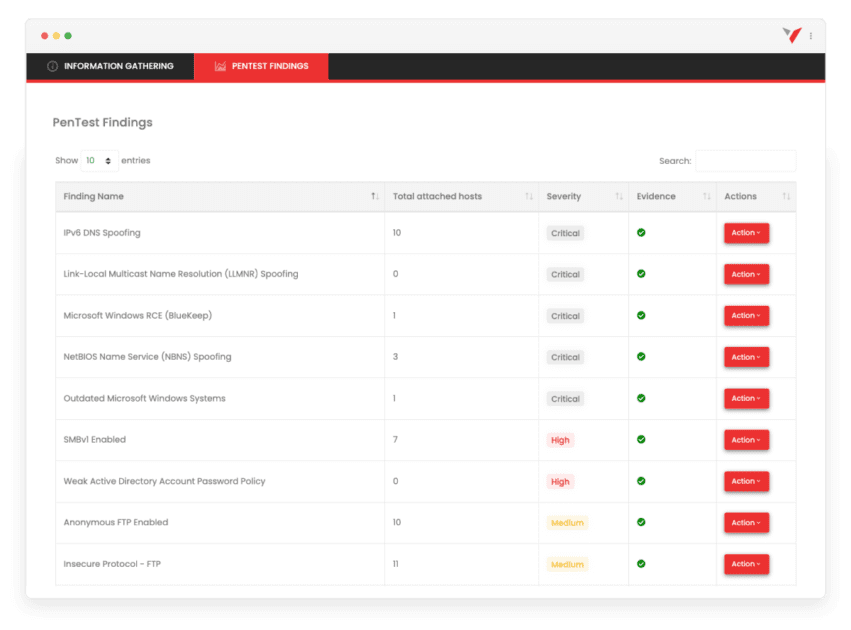

Звіт про тестування на проникнення в мережу vPenTest – зображення: Vonahi

Звіт про тестування на проникнення в мережу vPenTest – зображення: Vonahi

Звіт про тестування на проникнення в мережу vPenTest – зображення: Vonahi

Переваги vPenTest:

- Ефективний, швидкий і надійний інструмент тестування, що постійно розвивається.

- Доступне та комплексне тестування з детальними звітами, які можна використовувати.

- Гнучке щомісячне або за потребою планування для тестування внутрішньої або зовнішньої мережі.

- Моніторинг прогресу сканування та сповіщення в режимі реального часу.

- Симуляції до та після злому в мережі.

- Детальні звіти з покроковими інструкціями щодо усунення виявлених вразливостей.

- Можливість сегментованого тестування для оцінки безпеки ізольованих чутливих мереж.

Недоліки:

Хоча платформа задовольняє більшість потреб у тестуванні, деяким досвідченим користувачам може знадобитися вирішення деяких проблем.

Сповіщення надходять переважно електронною поштою, було б зручніше інтегрувати з іншими інструментами, такими як Slack і Teams.

Панель управління проста і зручна для всіх, проте їй не вистачає деяких розширених налаштувань для досвідчених адміністраторів.

BreachLock

BreachLock — це комплексна служба сканування вразливостей, що поєднує штучний інтелект та людську експертизу. Масштабована служба тестування доступна як Pentest as a Service (PTaaS).

Інструмент поєднує автоматизацію, людську експертизу та штучний інтелект для надання комплексного та точного тестування.

Тестування на проникнення як послуга (PTaaS) дозволяє організаціям швидко та економічно ефективно проводити розширене сканування та перевіряти вимоги безпеки.

Переваги:

- Масштабованість за допомогою економічно вигідної підписки за запитом або річної підписки.

- Можливість відстежувати хід сканування в режимі онлайн та отримувати результати в реальному часі.

- Можливість вибору постійного або разового тестування на проникнення.

- Проста у використанні платформа для покращення ІТ-безпеки.

- Підтримка досвідчених фахівців для допомоги у налаштуванні та усуненні виявлених вразливостей.

- Інструмент допомагає вирішувати проблеми, запобігати загрозам та дотримуватися вимог HIPAA, PCI DSS, GDPR, SOC 2 та інших стандартів.

Недоліки:

Автоматизація деяких тестів може призводити до проблем, які вирішуються фахівцями Breachlock. Потрібні додаткові можливості для завантаження звітів про вразливості.

Тести включають безкоштовне сканування вразливостей, але його можна проводити лише раз на місяць. Вартість декількох ліцензій може бути високою.

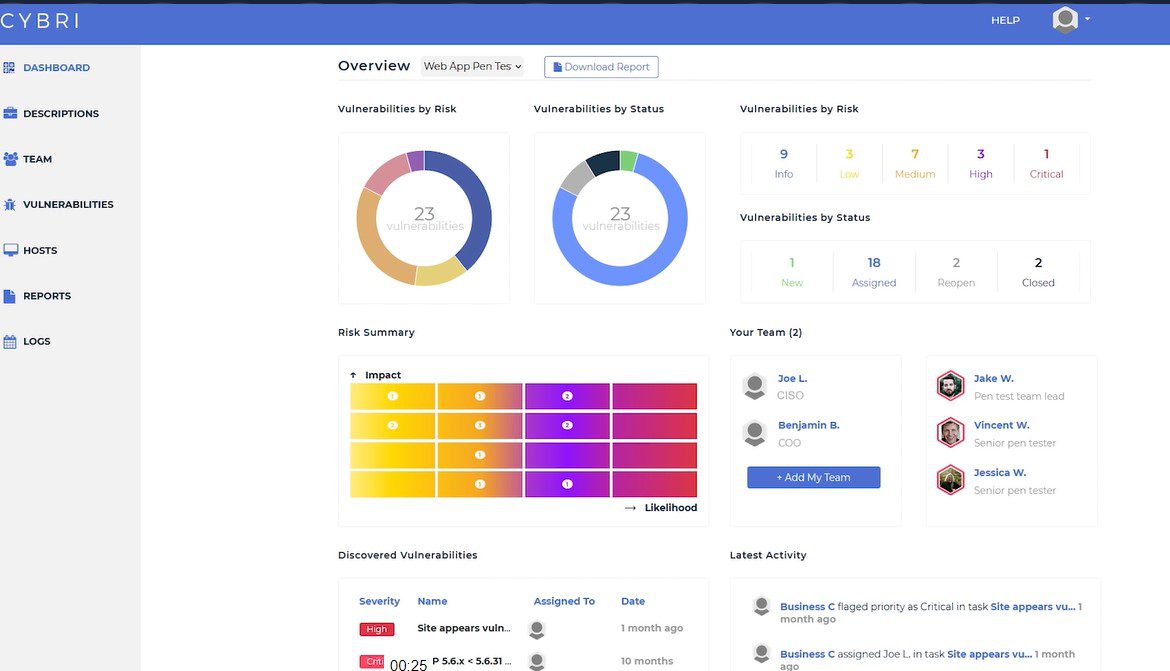

CYBRI

CYBRI – це ефективне рішення для тестування мережі та інфраструктури, що сканує широкий спектр ресурсів.

Тестування на проникнення в мережу CYBRI – зображення: CYBRI

Тестування на проникнення в мережу CYBRI – зображення: CYBRI

Тестування на проникнення в мережу CYBRI – зображення: CYBRI

Переваги:

- Тестування за запитом, що проводиться фахівцями CYBRI. Річні плани або підвищена частота тестування для постійної оцінки та виявлення загроз.

- Сканування всіх ресурсів.

- Після виявлення недоліків, команда CYBRI співпрацює з вашими командами для швидкого вирішення проблем.

- Зрозумілий звіт для кожного тесту.

- Повторне сканування після усунення проблем.

Платформа PTaaS перевіряє всі інші активи, включаючи конфігурації безпеки, оновлення операційних систем, веб-сервери, програми та інші компоненти.

Packetlabs

Packetlabs є потужним інструментом для виявлення вразливостей безпеки у вашому середовищі. Забезпечує комплексне рішення, що поєднує тестування інфраструктури та тестування на основі цілей (OBPT). Після сканування надаються докладні звіти.

Переваги:

- Тестування інфраструктури, що оцінює ІТ та мережеві системи.

- Перевірка вразливостей автентифікації, таких як слабкі паролі та політики.

- Перевірка безпеки даних та ресурсів, оцінка потенційного впливу несанкціонованого доступу.

- Сканування мережевих систем, включаючи застарілі порти та протоколи, що використовуються зловмисниками.

- Перевірка незахищених конфігурацій в інфраструктурі, хмарі, програмах та інших ресурсах.

Недоліки:

Необхідність планування ресурсномісткого сканування на позаробочий час. Недостатня інформація про дії сканування та обсяг мережевих ресурсів.

Основні характеристики інструменту тестування на проникнення

Інструменти тестування на проникнення відрізняються функціями, вартістю, підтримкою та іншими факторами. Організаціям потрібні певні функції для задоволення своїх унікальних потреб.

Важливі функції, на які слід звернути увагу:

- Можливість проведення внутрішнього та зовнішнього тестування.

- Сканування вразливостей на вимогу.

- Звіти з покроковими інструкціями щодо вирішення проблем.

- Професійна підтримка для вирішення проблем, які не можуть вирішити власні команди.

- Моніторинг, звітування та аналіз в режимі реального часу.

- Автоматизоване та ручне тестування.

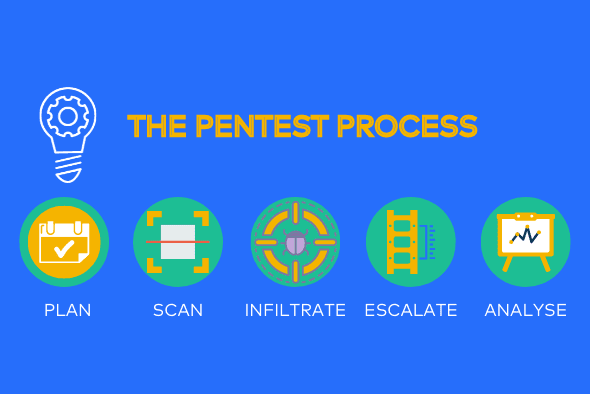

Як працює тестування на проникнення?

Фахівець з безпеки або етичний хакер сканує інфраструктуру на наявність недоліків, які можуть бути використані зловмисниками. Виявивши їх, етичний хакер імітує атаки, щоб з’ясувати вплив реального порушення. Після цього складається звіт про оцінку.

Тестування може проводитись внутрішньою або зовнішньою командою. Часто обидві команди співпрацюють, а зовнішні експерти можуть надавати покрокові інструкції щодо виправлення. Організація також може передати всю послугу на аутсорсинг, якщо внутрішня команда не має достатнього досвіду.

Етапи тестування на проникнення в мережу

Етапи та методи виконання можуть відрізнятися, але основні етапи такі:

Авторство зображення: getastra.com

- Планування: встановлення обсягу та мети тестування, платформи, активів для тестування, показників успіху тощо. Призначення команди або окремої особи як етичного хакера.

- Визначення активів, операційних систем, програм з відомими вразливостями.

- Тестування: внутрішні або зовнішні етичні хакери запускають різні імітовані атаки.

- Залежно від плану, команда безпеки намагається стримати загрозу, зупиняючи її та досліджуючи причину.

- Документація: звіт про слабкі місця та кроки для їх усунення.

- Усунення вразливостей.

- Повторне тестування після усунення вразливостей.

Необережне тестування може завдати шкоди цільовим активам, тому необхідне обережне планування.

Висновок

Тестування на проникнення дозволяє виявляти та усувати вразливості до того, як їх використають зловмисники. Типове тестування передбачає імітацію реальних атак для оцінки безпеки інфраструктури організації.

Завдяки регулярному скануванню вразливостей організації можуть постійно покращувати свою безпеку та захищатися від поточних та нових загроз.

Також ознайомтеся з програмним забезпеченням для тестування на проникнення веб-додатків.