Чи віддаєте ви пріоритет безпеці ІТ-активів над чимось іншим у своїй організації? Тоді вам знадобляться найкращі інструменти керування доступом до ідентифікаційних даних, описані тут.

У сучасному цифровому середовищі безпека є головною проблемою для будь-якого бізнесу. Хакери розробляють нові методи та інструменти для викрадення даних у компаній і продажу їх у темній мережі.

Жорсткі хакери просто змусять вас заплатити мільйони доларів викупу, захопивши всю вашу ІТ-інфраструктуру, включаючи критично важливі бази даних, що може завдати шкоди тисячам користувачів.

Таким чином, підприємства використовують надійні інструменти IAM, окрім суворої політики захисту даних і паролів, як резервний ресурс для безпеки бізнес-даних.

Що таке керування доступом до ідентифікаційної інформації (IAM)?

Керування ідентифікаційним доступом (IAM) — це набір додатків, політик і інструментів, які контролюють, обслуговують і визначають, хто із співробітників або зацікавлених сторін має доступ до яких цифрових активів.

Для компаній цифрові активи – це в основному сервери додатків, бази даних клієнтів, інструменти ERP, програми для виставлення рахунків, програми для оплати, дані про заробітну плату співробітників тощо.

У DevSecOps доступ до цифрових активів означає перевірку сховищ коду, доступ до конвеєрів CI/CD, зовнішніх і внутрішніх баз знань, платформ як послуг, інтранетів, журналів програмного забезпечення та каналів бізнес-зв’язку.

У двох словах, ви або адміністратор кібербезпеки повинні контролювати доступ до кожного цифрового ресурсу, від якого залежить ваш бізнес, щоб забезпечити бездоганне функціонування.

Необхідність управління доступом до ідентифікаційної інформації (IAM)

По-перше, вам потрібен IAM, щоб надавати доступ до бізнес-додатків і ресурсів наявним і новим співробітникам. Кількома клацаннями миші ви можете скасувати чийсь доступ до ERP або надати доступ, якщо потрібно.

IAM дозволяє вам стати більш проактивним у сфері безпеки бізнесу, ніж реактивним. Не варто суворо застосовувати політику безпеки в організації після того, як вона постраждала від витоку даних і втрати доходу.

Натомість ви повинні з першого дня запровадити політику безпеки даних і контролю доступу, щоб уникнути репутаційних і грошових втрат.

Інші вагомі причини отримати рішення IAM:

- Зробіть безпеку свого бізнесу масштабованою за допомогою хмарної програми, яка може постійно відстежувати доступ від 10 до тисяч співробітників до серверів, кодових баз, контейнерних пакетів, даних клієнтів, способів оплати тощо.

- Зупиніть витік даних на тому етапі, де він почався, і таким чином стримайте ситуацію до того, як до неї втрутляться ЗМІ, громадськість та інвестори.

- Зробіть нуль відходів на ліцензії та розподіл ресурсів, завжди скануючи такі бізнес-активи. Потім динамічно розподіляйте необхідні ресурси, щоб заощадити гроші та уберегти бізнес-дані від потрапляння в чужі руки.

Як працює керування доступом до особистих даних?

Щоб захистити бізнес-дані, рішення IAM функціонує, надаючи наступні функції та інструменти безпеки:

#1. Доступ до єдиного входу

Рішення IAM забезпечує безперебійний доступ до всіх бізнес-додатків і облікових записів через корпоративну електронну пошту. Співробітникам не потрібно запам’ятовувати безліч облікових записів і паролів.

#2. Журнал, аудит і звіт

Записуйте кожну дію у вашій ІТ-інфраструктурі та повідомляйте вам дані про будь-які останні інциденти безпеки, події скидання пароля, запити на вхід із зовнішніх мереж тощо.

#3. Авторизація користувача

Він не дозволяє користувачам вносити заборонені зміни у ваші системи, програми та веб-сайти, регулярно авторизуючи їхні дії шляхом сканування бази даних облікових записів користувачів на наявність останніх змін.

#4. Автентифікація користувача

IAM накладає автентифікацію безпеки кожного разу, коли співробітник входить у ваші бізнес-системи. Він може пропонувати паролі, SMS-повідомлення з мобільного телефону, фізичний доступ на основі ключа безпеки, CAPTCHA тощо. Він також змушує користувача періодично змінювати паролі та інші облікові дані.

#5. Надання та скасування дозволів користувача

Коли ви створюєте обліковий запис користувача в інструменті IAM, він надає доступ до певних бізнес-систем залежно від ролі чи призначення. Інструменти IAM можуть направляти ці запити на надання через кілька менеджерів, щоб забезпечити багатоточкове схвалення.

Крім того, видалення одного користувача з IAM миттєво скасує попередній доступ до програми та бази даних. Це відбувається в режимі реального часу, і інструмент блокує співробітника, навіть якщо він активно працює над програмою.

#6. Керування системними користувачами

Інструменти IAM інтегруються з усіма бізнес-базами даних, програмами, серверами, віртуальними робочими столами та хмарними сховищами. Вам просто потрібно створити один профіль користувача в інструменті IAM, і відповідна особа отримає наданий вами додаток і доступ до даних.

Чим вам допоможе інструмент керування доступом до особистих даних?

Ефективний інструмент IAM допоможе вашому бізнесу такими способами:

- Надайте єдине джерело правди для всього про безпеку цифрових даних і активів

- Дозвольте новому співробітнику розпочати роботу в перший же день, надавши допуски безпеки в кілька кліків

- Захистіть бізнес-дані, миттєво скасувавши доступ співробітників, які залишають компанію

- Сповіщення про інциденти безпеки, щоб ви могли вжити заходів, перш ніж зазнати серйозних збитків

- Запобігайте неприємностям, спричиненим інформаторами та внутрішніми загрозами

- Блокуйте аномальні дії співробітників або зовнішніх постачальників, виявляючи підозрілу поведінку за допомогою штучного інтелекту (AI) і машинного навчання (ML).

Далі ми обговоримо функції, які слід шукати в інструменті IAM.

Функції інструменту IAM

Купуючи інструмент IAM, переконайтеся, що він має такі обов’язкові функції:

- Вартість володіння не повинна бути вищою.

- Інструмент має пропонувати виставлення рахунків на основі облікового запису користувача. Ви платите менше, створюючи кілька облікових записів. Ви платите більше, коли створюєте більше облікових записів. І повинна бути оптова знижка для оптового управління рахунком.

- Рішення IAM має пропонувати шість стандартних функцій. Це єдиний вхід, звітування, автентифікація, авторизація, надання дозволів і інформаційна панель керування.

- Інструмент має дотримуватися політики авторизації без довіри.

- Він має рандомізувати систему автентифікації, щоб інформувати користувачів про їхні обов’язки щодо безпеки даних.

Тепер, коли ви ознайомилися з основами концепції керування доступом до особистих даних, перегляньте нижче кілька ідеальних інструментів для будь-якого цифрового бізнесу:

AWS Identity and Access Management

Якщо ви розміщуєте хмарні програми, бази даних і аналітичні проекти в Amazon Web Services, тоді AWS IAM є ідеальним рішенням для захисту бізнес-даних. Він пропонує багато функцій, але наступні є надзвичайно важливими:

- Аналізатор доступу IAM

- Центр ідентифікації IAM

- Керуйте обліковим записом IAM або ролями користувачів

- Керуйте дозволами IAM, як-от надання та скасування

- Багатофакторна автентифікація для суворої безпеки даних і підзвітності

Вам слід використовувати AWS IAM, якщо ви відчуваєте потребу в наступному у своєму бізнесі:

- Призначайте детальні дозволи та використовуйте такі атрибути, як роль, команда, місцезнаходження тощо, для надання облікового запису

- Контролюйте облікові записи один за одним або групою

- Запровадьте методи безпеки даних у всій організації кількома кліками

- Підтримуйте політику найменших привілеїв для бізнес-програм і даних

AWS пропонує обширні ресурси щодо впровадження та роботи AWS IAM. Таким чином, ви можете швидко навчитися і швидко почати.

Окта ІАМ

Якщо ви шукаєте універсальне рішення для керування ідентифікацією та надання послуг на основі ідентифікації, спробуйте Okta. Він має понад 7000 інтеграцій бізнес-додатків. Команда управління інтеграцією Okta також активно працює з проектами розробки програм, які випускатимуть програми в майбутньому.

Його ключові функції IAM включають багато функцій, зокрема:

- Універсальний вхід

- Єдиний вхід

- Без пароля

- Адаптивний MFA

- Управління життєвим циклом

- Робочі процеси

- Управління ідентифікацією

Okta має дві різні служби в системі керування доступом до особистих даних. Перше рішення – це обслуговування, орієнтоване на клієнтів. Якщо ви пропонуєте послуги SaaS кінцевим користувачам, розміщуєте відеоплатформи OTT, веб-сайти на основі підписки або веб-вміст за платним доступом, ви можете використовувати Customer Identity від Okta.

Крім того, ви можете використовувати Workforce Identity Cloud, щоб дозволити співробітникам, постачальникам, клієнтам, співавторам і фрілансерам отримувати доступ до ваших бізнес-активів у хмарі або поза ним.

ManageEngine

ManageEngine AD360 від Zoho — це інтегрований інструмент IAM, який дозволяє адміністраторам ІТ-безпеки змінювати, надавати та скасовувати ідентифікаційні дані користувачів. Він дозволяє контролювати доступ користувачів до мережевих ресурсів на публічних, приватних, гібридних або локальних серверах.

Ви можете робити все вищезазначене на серверах Exchange, локальному Active Directory і хмарних програмах із центрального програмного забезпечення або веб-панелі.

Коротко кажучи, ManageEngine AD360 надає вашим працівникам, які працюють на заробітній платі та не працюють, швидкий доступ до програм, ERP, даних клієнтів, бізнес-вікі тощо за кілька хвилин. Тоді ви можете скасувати доступ, коли вони залишають бізнес, або ви вважаєте, що доступ більше не потрібен цьому конкретному працівнику.

SailPoint IAM

Рішення IAM від SailPoint базується на основній системі IAM, яка керується інтеграцією, автоматизацією та інтелектом. Навколо основної системи керування доступом до ідентифікаційної інформації є додаткові функції.

Ці субмодулі гарантують, що рішення IAM для вашого бізнесу працює 24*7 без збоїв. Нижче наведено деякі помітні підфункції:

- Керування інструментами SaaS

- Автоматичне надання та відкликання облікових записів користувачів

- Рекомендації щодо доступу на основі ШІ

- Робочі процеси IAM

- Аналіз даних і аналіз доступу

- Цифрові сертифікати для доступу до програм, читання файлів тощо

- Керування паролями, скидання та внесення в чорний список

- Керуйте доступом до файлів і документів

- Задовольняти запити на доступ

SailPoint пропонує рішення IAM для різних галузевих галузей, таких як охорона здоров’я, виробництво, банківська справа, уряд, освіта тощо.

Інструменти IAM пропонують такі зручні послуги, як впровадження нульової довіри, підвищення ефективності вашої ІТ-інфраструктури, відповідність нормам і захист ресурсів будь-де та будь-коли.

Рішення Fortinet IAM

Рішення Fortinet IAM забезпечують функції безпеки, необхідні для підтвердження ідентичності співробітників, клієнтів, постачальників і пристроїв, коли вони входять у вашу інтранет або мережу Інтернет.

Нижче наведено його основні характеристики та переваги:

- Це гарантує, що належним чином автентифіковані, авторизовані та підтверджені користувачі можуть отримати доступ до ваших бізнес-ресурсів у хмарі чи поза ним

- Його багатофакторна автентифікація гарантує, що оригінальний користувач отримує доступ до дозволених ресурсів. У разі будь-якого порушення даних ви знаєте, до кого звернутися.

- Fortinet SSO забезпечує плавний доступ до ІТ-інфраструктури без запам’ятовування пароля. Він використовує підтримку SAML, OIDC, 0Auth і API.

- Fortinet IAM підтримує правила використання власного пристрою (BYOD), гостьові облікові записи, спеціальний доступ і багато іншого.

JumpCloud IAM

JumpCloud допомагає вам зменшити вартість володіння рішенням IAM на кілька цифр за допомогою уніфікованого пристрою та рішення IAM. Завдяки його послугам ви мінімізуєте накладні витрати та складність системи IAM, а також гарантуєте, що матимете справу з меншою кількістю постачальників ІТ.

Налаштувавши рішення, ви можете надати співробітникам, стажерам, клієнтам, зацікавленим сторонам, постачальникам і відвідувачам доступ до ІТ-інфраструктури за допомогою такої бізнес-логіки:

- Надайте доступ до будь-якого або виберіть ресурс

- Надайте доступ із будь-якого або вибраного місця

- Надайте доступ за допомогою фізичної або цифрової ідентифікації

- Схвалити доступ із хмари

- Надайте доступ до надійного апаратного чи програмного забезпечення

Його інструмент IAM дозволяє керувати процесами, робочими процесами, пристроями та людьми з однієї веб-програми, розміщеної у відкритому каталозі, який підтримує JumpCloud.

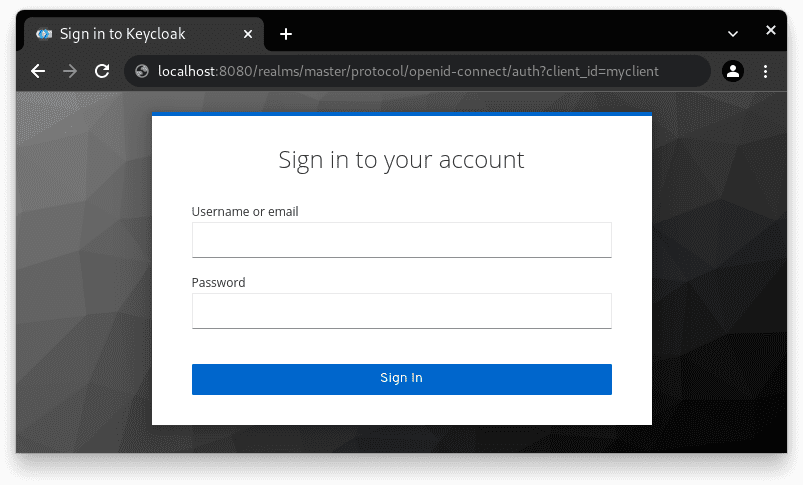

IAM з відкритим вихідним кодом Keycloak

Keycloak — це IAM-продукт із відкритим вихідним кодом, який постійно вдосконалюється завдяки грантам і спонсорам Red Hat. Якщо вашому бізнесу потрібні спеціально розроблені рішення IAM, які не пропонують інші компанії, ви можете спробувати Keycloak.

Нижче наведено його помітні особливості:

- Keycloak SSO для входу та виходу з багатьох програм в одній організації чи платформі

- Створюйте сторінки входу в соціальні мережі, щоб дозволити користувачам використовувати ваші хмарні служби за допомогою облікових записів Google, GitHub і Facebook

- Ви можете створити власне рішення IAM, використовуючи кодову базу Keycloak і свою реляційну базу даних

- Ви можете інтегрувати це рішення IAM із серверами Active Directory і полегшеним протоколом доступу до каталогу (LDAP)

Його сервер доступний для безкоштовного завантаження з кодовою базою Keycloak, зображенням контейнера та оператором.

Ping Identity

Ping Identity використовує свою власну хмару PingOne для керування доступом до ідентифікаційної інформації через хмарну платформу, а потім направляє користувача до іншої хмари або локального сервера. Хмара PingOne підходить для ваших робочих навантажень, орієнтованих на клієнта, і внутрішньої робочої сили.

Ви створюєте обліковий запис для схваленого користувача в хмарі PingOne і створюєте робочий процес автентифікації. Ping Identity організовує шлях клієнта або співробітника до бізнес-програми за допомогою попередньо встановленого робочого процесу.

Він включає наступні кроки:

- Виявлення даних користувача та пристрою

- Перевірка користувача

- Профілювання активності користувачів на ваших ІТ-активах

- Автентифікація за допомогою вторинних протоколів безпеки

- Зацікавлені особи авторизують нового користувача

- Користувач отримує безперебійний доступ до вибраних програм і баз даних

Заключні слова

Отримання правильного інструменту керування доступом до особистих даних – це не прогулянка в парку. ІТ-адміністратори та менеджери з кібербезпеки витрачають тижні робочих годин, щоб вирішити, який інструмент допоможе встановити потрібний рівень безпеки.

Ви можете заощадити гроші та час і залишатися здоровим, випробувавши деякі з найкращих інструментів IAM, згаданих вище в цій статті.

Далі — найкращі методи захисту від кібератак.