Посилення Кібербезпеки: Огляд Платформ Аналізу Загроз

Кіберзлочинці постійно вдосконалюють свої методи, тактики та процедури (TTP), використовуючи новітні способи атак. Стрімкий технологічний розвиток знижує бар’єр входу для зловмисників, а поширення програм-вимагачів як послуги (RaaS) лише загострює проблему.

Щоб ефективно протистояти цим викликам, розвідувальні дані про загрози повинні стати невід’ємною частиною системи безпеки будь-якої організації. Саме вони надають актуальну інформацію про сучасні загрози та допомагають захистити підприємства від атак зловмисників.

Що таке Платформа Аналізу Загроз?

Платформа аналізу загроз (TIP) – це технологічне рішення, яке дозволяє організаціям збирати, обробляти та об’єднувати розвідувальні дані з різних джерел. Ця інтегрована інформація дає змогу компаніям своєчасно виявляти, мінімізувати потенційні ризики безпеки та захищатися від майбутніх атак.

Розвідка про кіберзагрози – це ключовий елемент безпеки будь-якого підприємства. Відстежуючи найновіші кіберзагрози та вразливості, організація може виявляти та оперативно реагувати на можливі порушення безпеки, до того, як вони завдадуть значної шкоди її ІТ-активам.

Як функціонує Платформа Аналізу Загроз?

Платформи аналізу загроз допомагають компаніям знизити ризики витоку даних шляхом збору розвідувальної інформації з численних джерел. Серед них – розвідка з відкритих джерел (OSINT), дані з глибинного та темного вебу, а також власні канали розвідки.

TIP аналізує отриману інформацію, ідентифікує закономірності, тенденції та потенційні загрози. Ці дані потім передаються команді центру управління безпекою (SOC) та іншим системам безпеки, таким як міжмережеві екрани, системи виявлення вторгнень та системи управління інформацією про безпеку та подіями (SIEM). Мета – мінімізувати шкоду, що може бути завдана ІТ-інфраструктурі.

Переваги Платформ Аналізу Загроз

Платформи аналізу загроз надають організаціям широкий спектр переваг:

- Проактивне виявлення загроз

- Посилення загальної безпеки

- Оптимізація розподілу ресурсів

- Спрощення операцій з безпеки

Інші переваги TIP включають автоматичне реагування на загрози, економію коштів і покращену видимість потенційних ризиків.

Ключові Характеристики Платформ Аналізу Загроз

Основні функціональні можливості платформ аналізу загроз:

- Збір даних з різних джерел

- Пріоритезація загроз у режимі реального часу

- Аналіз загроз з виявленням закономірностей

- Моніторинг глибинного та темного вебу

- База даних з візуалізацією атак і загроз

- Інтеграція з існуючими інструментами та системами безпеки

- Дослідження шкідливого програмного забезпечення, фішингових схем та зловмисників

Найкращі TIP здатні збирати, нормалізувати, агрегувати та систематизувати розвідувальні дані про загрози з багатьох джерел та у різних форматах.

Аналіз Провідних Платформ Аналізу Загроз

AutoFocus

AutoFocus від Palo Alto Networks – це хмарна платформа аналізу загроз, розроблена для виявлення критичних атак, проведення попередніх оцінок та вжиття заходів з виправлення ситуації, без необхідності залучення додаткових ІТ-ресурсів. Сервіс агрегує дані про загрози з мережі компанії, галузевих джерел та глобальних розвідувальних каналів.

AutoFocus надає інформацію від Unit 42, дослідницької групи Palo Alto Networks, про останні шкідливі програми. Звіт про загрози відображається на панелі інструментів, що дає глибше розуміння тактики, методів та процедур (TTP) зловмисників.

Ключові особливості AutoFocus

- Дослідницька стрічка Unit 42 забезпечує видимість останніх шкідливих програм, включаючи деталі їх тактики, методів та процедур.

- Щодня обробляється 46 мільйонів DNS-запитів.

- Агрегування даних зі сторонніх джерел, таких як Cisco, Fortinet та CheckPoint.

- Забезпечення розвідувальних даних про загрози для інструментів безпеки та керування подіями (SIEM), внутрішніх систем та сторонніх інструментів за допомогою відкритого RESTful API.

- Готові групи тегів для програм-вимагачів, банківських троянів та інструментів злому.

- Можливість створювати власні теги на основі заданих критеріїв.

- Сумісність з різними форматами даних, такими як STIX, JSON, TXT та CSV.

Інформація про вартість інструменту не розміщена на сайті Palo Alto Network. Для отримання цінової пропозиції та можливості запиту на демонстрацію продукту необхідно зв’язатися з відділом продажів компанії.

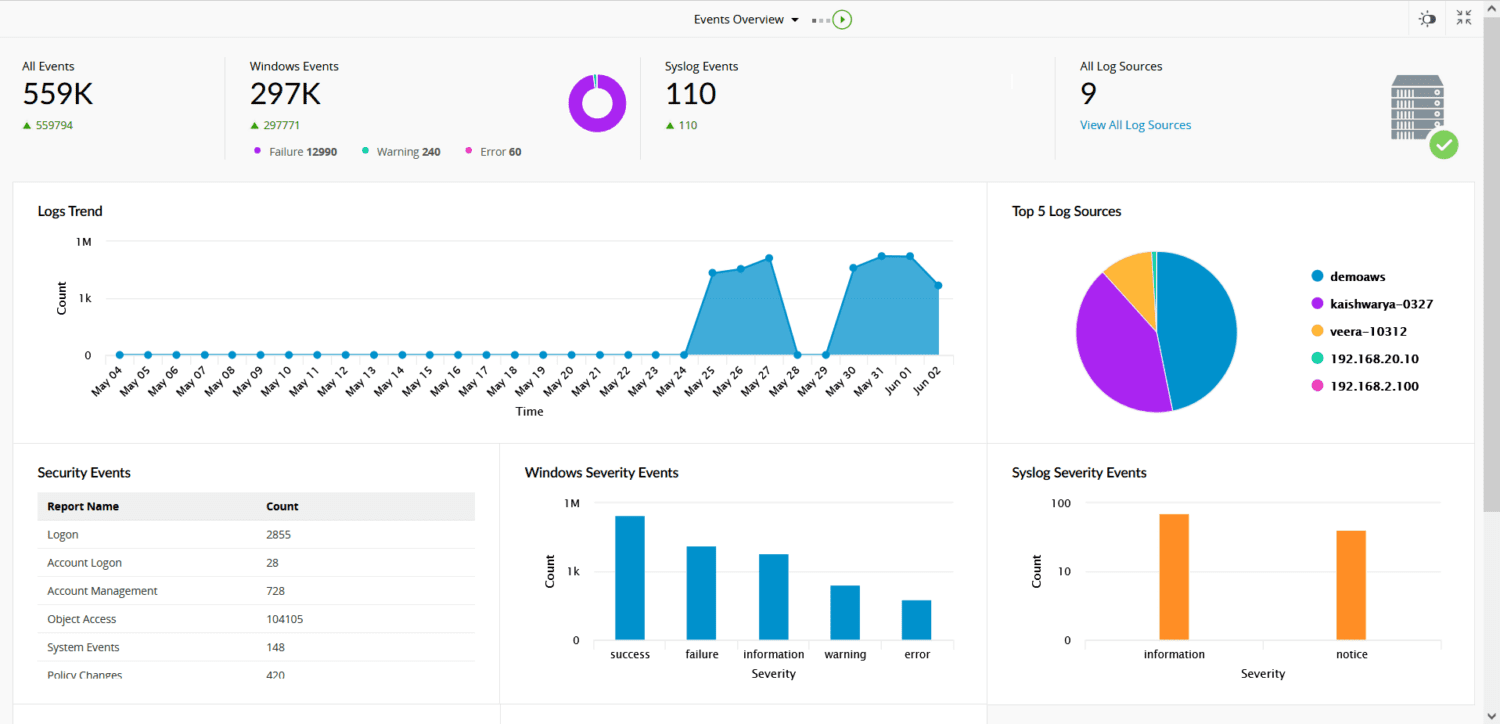

ManageEngine Log360

ManageEngine Log360 – це інструмент для управління журналами та SIEM, який забезпечує компаніям видимість безпеки мережі, відстежує зміни в каталозі Active Directory, моніторить сервери обміну та налаштування публічної хмари, а також автоматизує управління журналами.

Log360 поєднує можливості п’яти інструментів ManageEngine: ADAudit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus та Cloud Security Plus.

Модулі аналізу загроз Log360 включають базу даних з глобальними шкідливими IP-адресами та процесор каналів загроз STIX/TAXII, який регулярно отримує дані з глобальних каналів загроз та оновлює інформацію.

Ключові особливості ManageEngine Log360

- Інтегровані можливості брокера безпеки доступу до хмари (CASB) для контролю даних у хмарі, виявлення тіньових ІТ-додатків та відстеження санкціонованих і несанкціонованих програм.

- Виявлення загроз у корпоративних мережах, кінцевих точках, міжмережевих екранах, веб-серверах, базах даних, комутаторах, маршрутизаторах та інших хмарних джерелах.

- Виявлення інцидентів у реальному часі та моніторинг цілісності файлів.

- Використання фреймворку MITRE ATT&CK для пріоритезації загроз, що виникають у ланцюжку атак.

- Виявлення атак на основі кореляції в реальному часі на основі правил, поведінкової аналітики користувачів та об’єктів (UEBA) на основі ML та сигнатур MITRE ATT&CK.

- Вбудована функція запобігання втраті даних (DLP) для eDiscovery, оцінки ризиків даних, захисту контенту та моніторингу цілісності файлів.

- Аналітика безпеки в режимі реального часу.

- Інтегроване управління відповідністю.

Log360 можна завантажити одним файлом у двох версіях: безкоштовній та професійній. Протягом 30-денного пробного періоду користувачі можуть використовувати всі розширені функції професійної версії, після чого вони будуть обмежені до функцій безкоштовної версії.

AlienVault USM

Платформа AlienVault USM, розроблена AT&T, забезпечує виявлення загроз, оцінку, реагування на інциденти та управління відповідністю на єдиній платформі.

AlienVault USM кожні 30 хвилин отримує оновлення від AlienVault Labs про різні типи атак, нові загрози, підозрілу поведінку, вразливості та експлойти, виявлені в середовищі загроз.

AlienVault USM надає уніфіковане представлення архітектури безпеки підприємства, дозволяючи контролювати мережі та пристрої на місці або у віддалених місцях. Вона також включає можливості SIEM, виявлення вторгнень у хмару для AWS, Azure та GCP, виявлення вторгнень у мережу (NIDS), виявлення вторгнень на хост (HIDS) та виявлення та реагування на кінцеві точки (EDR).

Ключові особливості AlienVault USM

- Виявлення ботнетів у реальному часі.

- Ідентифікація трафіку командного керування (C&C).

- Розширене виявлення постійних загроз (APT).

- Відповідність різним галузевим стандартам, таким як GDPR, PCI DSS, HIPAA, SOC 2 та ISO 27001.

- Підписи IDS мережі та хосту.

- Централізований збір даних про події та журнали.

- Виявлення викрадання даних.

- Моніторинг хмарних та локальних середовищ з єдиного інтерфейсу, включаючи AWS, Microsoft Azure, Microsoft Hyper-V та VMWare.

Вартість рішення починається від 1075 доларів США на місяць за базовий план. Можлива 14-денна безкоштовна пробна версія для ознайомлення з можливостями інструменту.

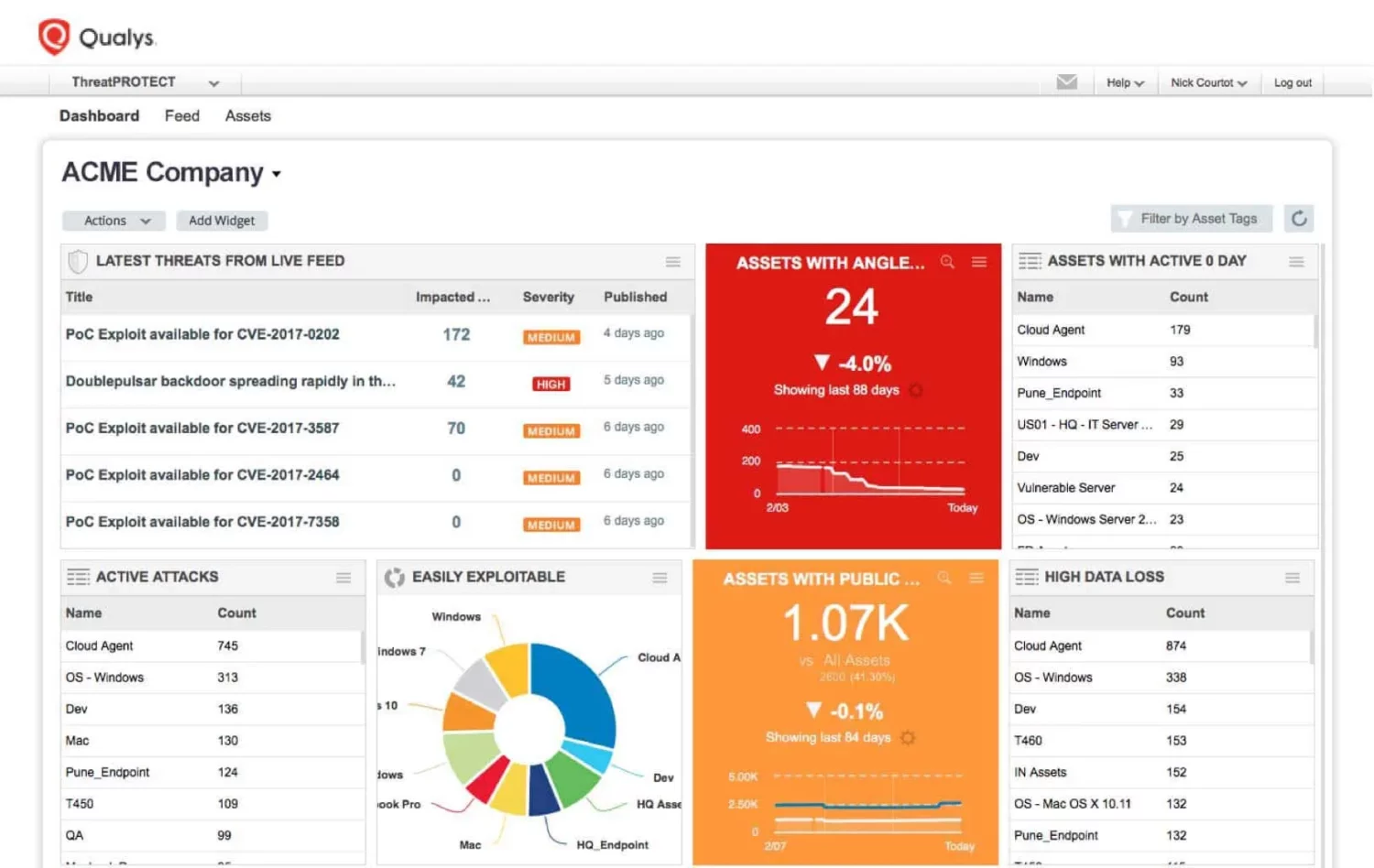

Захист від загроз Qualys

Qualys Threat Protection – це хмарний сервіс, що забезпечує розширений захист від загроз та можливості реагування. Він включає індикатори вразливостей в реальному часі, відображення даних Qualys та зовнішніх джерел, а також постійно співвідносить зовнішні дані про загрози з існуючими вразливостями та інвентаризацією ІТ-активів.

Qualys Threat Protection дає змогу створювати кастомізовані панелі інструментів з віджетами та пошуковими запитами, а також сортувати, фільтрувати та уточнювати результати пошуку.

Ключові особливості Qualys Threat Protection

- Централізована панель управління та візуалізації.

- Стрічка виявлення вразливостей у реальному часі.

- Індикатори загроз реального часу для атак нульового дня, публічних експлойтів, активних атак, переміщення в межах мережі, значних витоків даних, відмови в обслуговуванні, шкідливого програмного забезпечення, відсутності виправлень, наборів експлойтів та легких експлойтів.

- Пошукова система для пошуку конкретних активів та вразливостей зі створенням власних запитів.

- Постійне співвідношення зовнішньої інформації про загрози з існуючими вразливостями та інвентаризацією ІТ-активів.

Доступна 30-денна безкоштовна пробна версія для ознайомлення з можливостями інструменту перед придбанням.

SOCRadar

SOCRadar позиціонує себе як платформу Extended Threat Intelligence (XTI) на базі SaaS, що поєднує зовнішнє управління поверхнею атак (EASM), цифрові служби захисту від ризиків (DRPS) та аналіз кіберзагроз (CTI).

Платформа підвищує рівень безпеки компанії, забезпечуючи видимість інфраструктури, мережі та даних. Можливості SOCRadar включають розвідку про загрози в реальному часі, автоматизоване сканування глибинного та темного вебу та інтегроване реагування на інциденти.

Ключові особливості SOCRadar

- Інтеграція з існуючими стеками безпеки, такими як SOAR, EDR, MDR та XDR, а також з рішеннями SIEM.

- Понад 150 джерел розвідувальної інформації.

- Інформація про різні ризики безпеки, такі як шкідливе програмне забезпечення, ботнети, програми-вимагачі, фішинг, погана репутація, зламані веб-сайти, розподілені атаки відмови в обслуговуванні (DDOS), приманки та зловмисники.

- Моніторинг за галузями та регіонами.

- Відображення MITRE ATT&CK.

- Понад 6000 комбінованих списків (облікові дані та кредитна картка).

- Глибокий та темний веб-моніторинг.

- Виявлення скомпрометованих облікових даних.

SOCRadar має дві версії: аналіз кіберзагроз для команд SOC (CTI4SOC) та розширений аналіз загроз (XTI). Обидва плани доступні у двох версіях – безкоштовній та платній. План CTI4SOC починається від 9999 доларів США на рік.

Менеджер Подій Безпеки Solarwinds

SolarWinds Security Event Manager – це платформа SIEM, яка збирає, нормалізує та корелює дані журналів подій з понад 100 готових конекторів, включаючи мережеві пристрої та програми.

З SEM можна ефективно адмініструвати, управляти та контролювати політики безпеки та захищати мережу. Інструмент аналізує журнали у реальному часі та використовує зібрану інформацію, щоб повідомити про проблему, до того, як вона завдасть серйозної шкоди інфраструктурі підприємства.

Ключові особливості Solarwinds Security Event Manager

- Моніторинг інфраструктури 24/7.

- 100 готових конекторів, включаючи Atlassian JIRA, Cisco, Microsoft, IBM, Juniper Sophos, Linux тощо.

- Автоматизація управління ризиками відповідності.

- Моніторинг цілісності файлів.

- Збір журналів, кореляція подій та відстеження списків даних про загрози в одному інтерфейсі.

- Понад 700 вбудованих правил кореляції.

- Експорт звітів у форматах PDF або CSV.

Solarwinds Security Event Manager пропонує 30-денну безкоштовну пробну версію з двома варіантами ліцензування: підписка, вартість якої починається від 2877 доларів США, та безстрокова ліцензія, вартість якої починається від 5607 доларів США. Ліцензування відбувається на основі кількості вузлів, які відправляють журнали та інформацію про події.

Tenable.sc

Tenable.sc, створена на базі технології Nessus, є платформою управління вразливостями, яка надає розуміння стану безпеки та ІТ-інфраструктури організації. Інструмент збирає та оцінює дані про вразливості в ІТ-середовищі, аналізує тенденції вразливостей з часом, а також дозволяє пріоритезувати та вживати заходів для виправлення ситуації.

Сімейство продуктів Tenable.sc (Tenanble.sc та Tenable.sc+) дозволяє виявляти, досліджувати, визначати пріоритети та усувати вразливості, щоб захистити системи та дані.

Ключові особливості Tenable.sc

- Відповідність галузевим стандартам, таким як CERT, NIST, DISA STIG, DHS CDM, FISMA, PCI DSS та HIPAA/HITECH.

- Функції пасивного виявлення активів дозволяють виявляти та ідентифікувати ІТ-активи у мережі, такі як сервери, настільні комп’ютери, ноутбуки, мережеві пристрої, веб-програми, віртуальні машини, мобільні та хмарні пристрої.

- Команда Tenable Research регулярно надає оновлення щодо останніх перевірок вразливостей, досліджень нульового дня та тестів конфігурації.

- Підтримка бібліотеки з понад 67 тисяч загальних вразливостей та вразливостей (CVE).

- Виявлення ботнетів та трафіку управління у реальному часі.

- Директор Tenable.sc містить єдине вікно для перегляду та управління мережею на всіх консолях Tenable.sc.

Ліцензування Tenable.sc відбувається на річній основі, а вартість 1-річної ліцензії на актив починається від 5364,25 доларів США. Можна заощадити кошти, придбавши багаторічну ліцензію.

Висновок

У цьому огляді розглянуто сім провідних платформ аналізу загроз та їхні відмінні функції. Найкращий варіант для організації залежить від конкретних потреб та вимог до аналізу загроз. Рекомендується скористатися можливістю запиту на демонстрацію продукту або зареєструватися для безкоштовної пробної версії, щоб перевірити функціональність інструменту. Важливо переконатися, що обрана платформа забезпечує якісну підтримку та регулярні оновлення каналів розвідки про загрози.

Також, рекомендуємо ознайомитися з інструментами моделювання кібератак.