Кожна організація прагне захистити свою мережу від зловмисників, які прагнуть викрасти корпоративні дані або завдати шкоди. Для цього необхідно мінімізувати потенційні шляхи проникнення. Одним із ключових кроків є виявлення, усунення та пом’якшення вразливостей у мережі. Першим і важливим етапом є сканування мережі на наявність цих слабких місць. Цю функцію виконує спеціалізоване програмне забезпечення, відоме як інструменти сканування вразливостей. Сьогодні ми розглянемо шість провідних інструментів та програм для сканування вразливостей.

Розпочнемо з обговорення вразливостей мережі, щоб з’ясувати, що вони собою представляють. Далі ми заглибимося в аналіз інструментів сканування вразливостей, розкриємо їх призначення та користь для організацій. Оскільки сканер вразливостей є лише одним елементом процесу управління вразливостями, ми також розглянемо цей аспект. Потім ми дослідимо типовий принцип роботи сканерів вразливостей, відзначаючи їх схожість та відмінності. На завершення, перед тим як перейти до огляду кращих інструментів та програмного забезпечення, ми окреслимо їх ключові характеристики.

Знайомство з вразливістю

Сучасні комп’ютерні системи та мережі стали надзвичайно складними. Типовий сервер одночасно виконує сотні процесів, кожен з яких є окремою комп’ютерною програмою. Деякі з цих програм можуть складатися з тисяч рядків коду, що створює можливості для появи несподіваних ситуацій. Наприклад, розробник може додати приховану функцію (бекдор) для полегшення налагодження, яка помилково потрапляє у фінальну версію. Або ж можуть виникати помилки при перевірці введених даних, що призводять до непередбачених наслідків.

Будь-яка з цих слабкостей може бути використана зловмисниками для отримання несанкціонованого доступу до систем і даних. Існує велика кількість людей, які активно шукають ці “дірки” для атак на системи. Вразливість – це саме та “дірка”. Якщо їх ігнорувати, хакери можуть скористатися вразливими місцями, щоб отримати доступ до ваших систем, даних або навіть завдати шкоди, наприклад, зробити вашу систему непридатною для використання. Це стосується не тільки ваших даних, а й інформації ваших клієнтів.

Вразливості можуть бути присутніми скрізь. Найчастіше вони зустрічаються в програмному забезпеченні на серверах або в їх операційних системах. Вони також можуть існувати в мережевому обладнанні, такому як комутатори, маршрутизатори і навіть пристрої безпеки, наприклад, брандмауери. Тому їх потрібно шукати всюди.

Інструменти сканування: суть та принцип дії

Основна функція інструментів сканування або оцінки вразливостей полягає у виявленні вразливостей у ваших системах, пристроях, обладнанні та програмному забезпеченні. Вони отримали назву “сканери”, оскільки проводять сканування вашого обладнання з метою виявлення відомих слабких місць.

Але як інструменти сканування виявляють приховані вразливості? Адже якщо вони були б очевидними, розробники усунули б їх ще до випуску програмного забезпечення. Подібно до антивірусного програмного забезпечення, яке використовує бази даних вірусних сигнатур, більшість сканерів вразливостей спираються на бази даних вразливостей та системи сканування на їх наявність. Ці бази даних походять з відомих незалежних лабораторій з тестування безпеки, які займаються пошуком вразливостей у програмному та апаратному забезпеченні. Також існують власні бази даних, які створюються постачальниками інструментів. Ефективність виявлення вразливостей безпосередньо залежить від якості бази даних, яку використовує ваш інструмент.

Хто потребує інструментів сканування?

Коротка відповідь на це питання – будь-хто! Сьогодні ніхто не уявляє собі роботу комп’ютера без антивірусного захисту. Аналогічно, кожен мережевий адміністратор повинен мати хоча б мінімальні засоби виявлення вразливостей. Атаки можуть виникати з будь-якого напрямку, і вразити вас там, де ви найменше цього очікуєте. Тому необхідно знати про свій ризик зараження.

Теоретично, можна було б виявляти вразливості вручну. Проте на практиці це практично нездійсненно. Лише збір інформації про вразливості, не кажучи вже про сканування систем на їх наявність, може зайняти величезну кількість ресурсів. Деякі організації мають цілі команди, які займаються пошуком вразливостей, і ці команди можуть налічувати сотні або навіть тисячі людей.

Будь-хто, хто керує хоча б кількома комп’ютерними системами або пристроями, отримає значну вигоду від використання інструменту сканування вразливостей. Крім того, відповідність таким нормативним стандартам, як SOX або PCI-DSS, часто вимагає наявності такого інструменту. Навіть якщо це не є прямою вимогою, наявність сканування на вразливості значно полегшить дотримання цих норм.

Коротко про управління вразливостями

Виявлення вразливостей за допомогою відповідного програмного забезпечення є важливим першим кроком у захисті від атак. Але цей крок буде марним без повноцінного процесу управління вразливостями. Системи виявлення вторгнень відрізняються від систем запобігання вторгненням. Аналогічно, інструменти сканування мережевих вразливостей, переважно, лише виявляють вразливості та повідомляють про їх наявність.

Наступний крок – за адміністратором, який повинен створити процес для усунення виявлених вразливостей. Перш за все, необхідно оцінити серйозність виявлених слабких місць. Потрібно переконатися, що виявлені вразливості є реальними. Сканери вразливостей, як правило, перестраховуються та повідомляють про певну кількість помилкових результатів. Навіть справжні вразливості не завжди є серйозними проблемами. Наприклад, невикористаний відкритий IP-порт на сервері не є критичним, якщо він знаходиться за брандмауером, який блокує цей порт.

Після оцінки вразливостей потрібно вирішити, як їх усунути. Якщо вразливість виявлено в програмі, яка майже не використовується, найкращим рішенням може бути її видалення та заміна аналогічним програмним забезпеченням. В інших випадках виправлення вразливості може бути простим, наприклад, встановлення патча від розробника або оновлення до останньої версії. Багато сканерів вразливостей можуть надати інформацію про доступні виправлення. Деякі вразливості можна виправити шляхом зміни налаштувань конфігурації. Це особливо стосується мережевого обладнання, але також стосується програмного забезпечення на комп’ютерах.

Ключові можливості інструментів сканування вразливостей

При виборі інструменту сканування вразливостей слід враховувати багато факторів. Одним з найважливіших є діапазон пристроїв, які він може сканувати. Вам потрібен інструмент, який може сканувати все ваше обладнання. Наприклад, якщо ви маєте багато серверів Linux, потрібно обрати інструмент, який підтримує сканування Linux, а не лише Windows. Також важливо, щоб сканер був максимально точним у вашому середовищі, щоб уникнути великої кількості зайвих сповіщень.

Іншим важливим фактором є база даних вразливостей, яку використовує інструмент. Хто її підтримує – постачальник інструменту чи незалежна організація? Наскільки регулярно вона оновлюється? Де вона зберігається – локально чи в хмарі? Чи потрібно додатково платити за використання бази даних або оновлення? Відповіді на ці питання потрібно знати перед вибором інструменту.

Деякі сканери вразливостей можуть використовувати більш агресивні методи сканування, які потенційно можуть вплинути на продуктивність системи. Це не завжди погано, оскільки такі сканери часто є найефективнішими, але якщо вони впливають на продуктивність, потрібно знати про це та відповідно планувати сканування. Планування є ще одним важливим аспектом інструментів сканування. Деякі інструменти навіть не мають функції планового сканування і потребують ручного запуску.

Важливими функціями також є сповіщення та звітування. Що відбувається, коли виявлено вразливість? Чи зрозумілі сповіщення? Як вони надаються? Чи це спливаюче вікно на екрані, електронна пошта, текстове повідомлення? І, що важливіше, чи надає інструмент інформацію про те, як виправити виявлені вразливості? Деякі інструменти роблять це добре, інші – ні. Деякі навіть мають функцію автоматичного усунення певних вразливостей. Інші інструменти інтегруються з програмним забезпеченням для керування виправленнями, оскільки виправлення часто є найкращим способом усунення вразливостей.

Щодо звітування, тут все залежить від особистих переваг. Однак, важливо переконатися, що звіти містять необхідну інформацію. Деякі інструменти мають лише попередньо визначені звіти, інші дозволяють змінювати їх, а найкращі – створювати кастомні звіти з нуля.

Шість найкращих інструментів сканування вразливостей

Тепер, коли ми маємо краще уявлення про інструменти сканування вразливостей, розглянемо кілька найкращих та найцікавіших пакетів. Ми постаралися включити як платні, так і безкоштовні інструменти. Також є інструменти з безкоштовною та платною версією.

1. SolarWinds Network Configuration Manager (БЕЗКОШТОВНА ПРОБНА ВЕРСІЯ)

Компанія SolarWinds вже близько 20 років створює одні з найкращих інструментів для адміністрування мережі. Їхній інструмент Network Performance Monitor постійно отримує високу оцінку та відгуки як один з найкращих інструментів моніторингу пропускної здатності мережі SNMP. Компанія також відома своїми безкоштовними інструментами, розробленими для вирішення конкретних завдань управління мережею. Серед найвідоміших безкоштовних інструментів – калькулятор підмережі та TFTP-сервер.

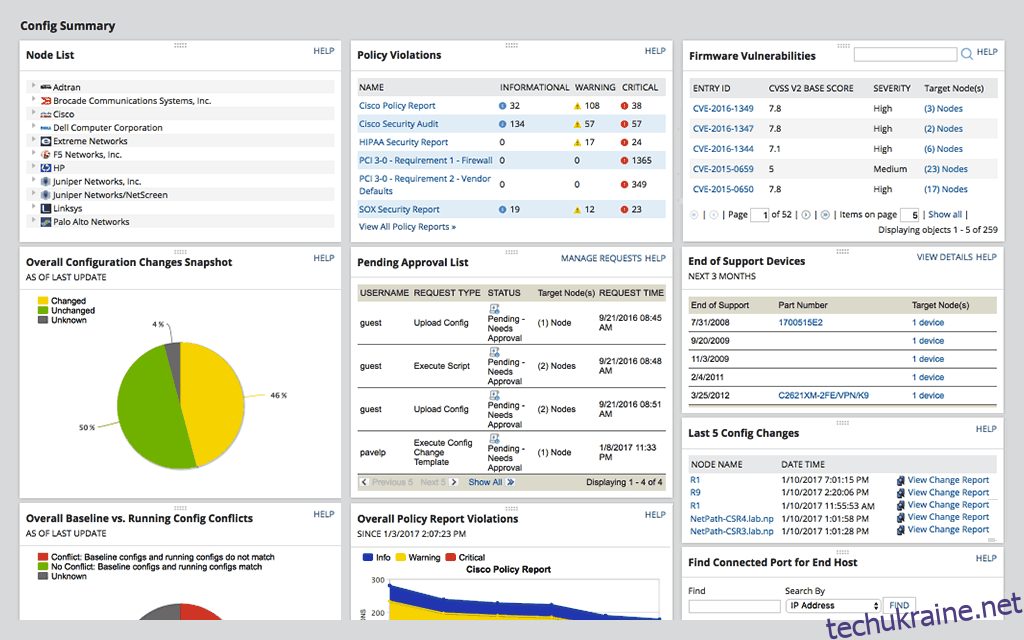

Інструмент, про який ми поговоримо зараз, називається SolarWinds Network Configuration Manager. Хоча це не є інструментом сканування вразливостей в класичному розумінні, ми включили його до цього списку з двох причин. По-перше, він має функцію оцінки вразливостей. По-друге, він вирішує важливий тип вразливостей, який часто ігнорується іншими інструментами – неправильна конфігурація мережевого обладнання.

Основна функція SolarWinds Network Configuration Manager полягає у перевірці конфігурацій мережевого обладнання на наявність помилок та прогалин. Інструмент також періодично перевіряє конфігурації пристроїв на наявність змін. Це корисно, оскільки деякі атаки починаються зі зміни конфігурації мережевих пристроїв, які часто не є такими захищеними, як сервери. Такі зміни робляться для полегшення доступу до інших систем. Інструмент також допомагає у дотриманні стандартів та нормативних актів, використовуючи автоматизовані інструменти конфігурації, які можуть розгортати стандартизовані конфігурації, виявляти зміни, перевіряти конфігурації та навіть виправляти порушення.

Програмне забезпечення інтегровано з Національною базою даних вразливостей, що ще більше обґрунтовує його присутність у нашому списку. Воно має доступ до найновіших CVE для виявлення вразливостей у пристроях Cisco. Працює з будь-яким пристроєм Cisco під керуванням ОС ASA, IOS або Nexus. Фактично, два інші корисні інструменти, Network Insights для ASA і Network Insights для Nexus, вбудовані безпосередньо в цей продукт.

Ціни на SolarWinds Network Configuration Manager починаються від 2895 доларів США за 50 керованих вузлів та змінюються в залежності від кількості вузлів. 30-денну пробну версію можна завантажити з веб-сайту SolarWinds.

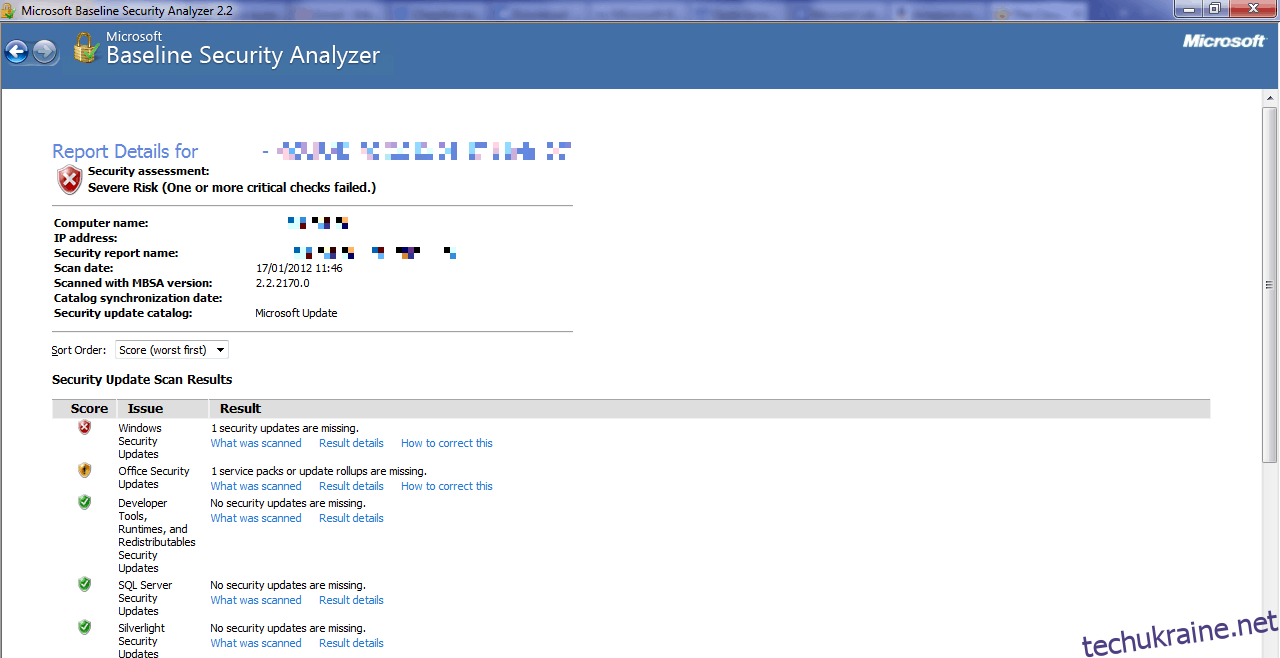

2. Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer (MBSA) – це дещо старіший інструмент від Microsoft. Хоча він не є ідеальним для великих організацій, він може добре підійти для малих підприємств з кількома серверами. Оскільки це інструмент Microsoft, не очікуйте, що він буде сканувати щось інше, окрім продуктів Microsoft, інакше ви будете розчаровані. Він сканує операційну систему Windows, а також деякі сервіси, такі як брандмауер Windows, SQL Server, IIS та Microsoft Office.

MBSA не шукає конкретні вразливості, як інші сканери. Він шукає відсутні виправлення, пакети оновлень та оновлення безпеки, а також сканує системи на наявність адміністративних проблем. Механізм звітності MBSA надає список відсутніх оновлень та неправильних конфігурацій.

MBSA, будучи застарілим інструментом, не повністю сумісний з Windows 10. Версія 2.3 працює з останньою версією Windows, але може потребувати деяких налаштувань для усунення помилкових спрацьовувань. Наприклад, інструмент буде помилково повідомляти, що Windows Update не ввімкнено у Windows 10. Іншим недоліком є те, що він не виявляє вразливості сторонніх розробників та складні вразливості. Однак інструмент простий у використанні та добре виконує свою роботу. Він цілком може бути ідеальним для невеликої організації з кількома комп’ютерами Windows.

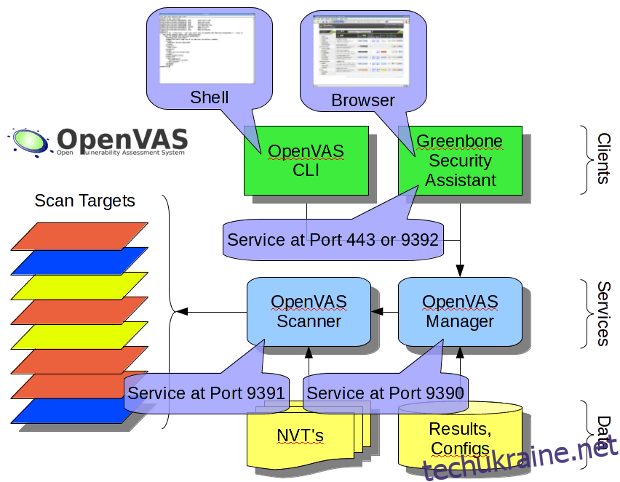

3. Open Vulnerability Assessment System (OpenVAS)

Наступний інструмент – Open Vulnerability Assessment System, або OpenVAS. Це структура з декількох сервісів та інструментів, об’єднаних в комплексний та потужний інструмент для сканування вразливостей. Основою OpenVAS є рішення Greenbone Networks для управління вразливостями, елементи якого надаються спільноті протягом близько десяти років. Система повністю безкоштовна, і більшість її компонентів є відкритими, хоча деякі – ні. Сканер OpenVAS містить понад 50 000 тестів на вразливість мережі, які регулярно оновлюються.

OpenVAS складається з двох основних компонентів. Перший – сканер OpenVAS, який відповідає за фактичне сканування комп’ютерів. Другий компонент – менеджер OpenVAS, який обробляє все інше, наприклад, керування сканером, консолідацію результатів та збереження їх у центральній базі даних SQL. Система включає в себе інтерфейси користувача на основі браузера та командного рядка. Ще одним компонентом є база даних Network Vulnerability Tests, яка отримує оновлення з безкоштовного каналу спільноти Greenbone або з платного каналу безпеки Greenbone.

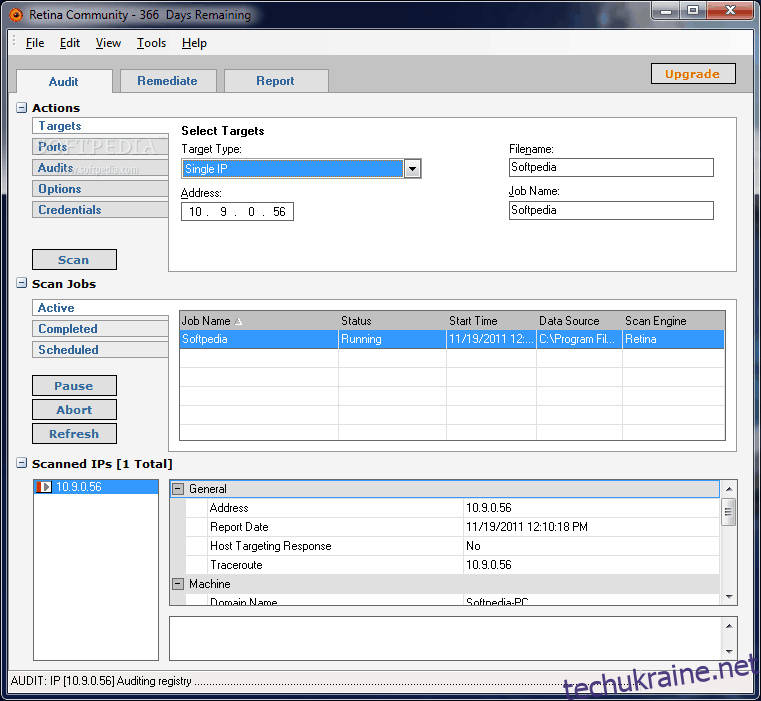

4. Retina Network Community

Retina Network Community – це безкоштовна версія сканера безпеки мережі Retina від AboveTrust, одного з відомих сканерів вразливостей. Це комплексний сканер з багатьма функціями. Інструмент може виконувати детальну оцінку вразливостей, відсутніх виправлень, вразливостей нульового дня та незахищених конфігурацій. Він також має профілі користувачів, узгоджені з робочими функціями, що полегшує роботу з системою. Продукт має інтуїтивно зрозумілий графічний інтерфейс у стилі метро.

Retina Network Community використовує ту саму базу даних, що й платна версія. Це велика база даних про вразливості мережі, проблеми з конфігурацією та відсутні виправлення, яка автоматично оновлюється та охоплює широкий спектр операційних систем, пристроїв, програм та віртуальних середовищ. Продукт повністю підтримує середовища VMware, включає онлайн- та офлайн-сканування віртуальних образів, сканування віртуальних програм та інтеграцію з vCenter.

Однак Retina Network Community має серйозний недолік – обмеження на сканування 256 IP-адрес. Для великої мережі це може бути недостатньо, але для багатьох менших організацій цього може бути цілком достатньо. Якщо ваше середовище більше, всі переваги Retina Network Community також стосуються старшого брата – Retina Network Security Scanner, який доступний у стандартній та необмеженій версіях. Будь-яке видання має розширений набір функцій.

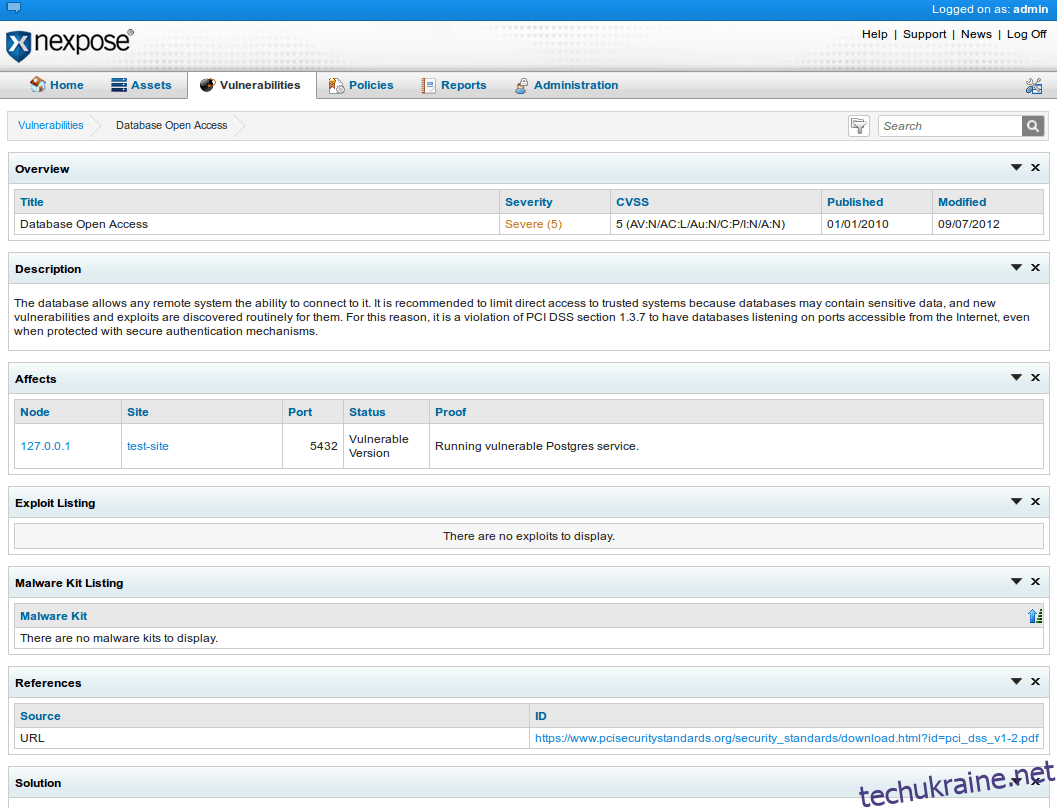

5. Nexpose Community Edition

Nexpose від Rapid7 не настільки популярний, як Retina, але є ще одним добре відомим сканером вразливостей. Nexpose Community Edition – це спрощена версія комплексного сканера Rapid7. Проте обмеження цього продукту важливі. Наприклад, його можна використовувати для сканування не більше 32 IP-адрес. Це робить його придатним лише для найменших мереж. Також продукт можна використовувати лише один рік. Якщо ви можете змиритися з цими обмеженнями, це хороший варіант.

Nexpose Community Edition працює на фізичних машинах під керуванням Windows або Linux, а також доступний у вигляді віртуального пристрою. Його широкі можливості сканування підтримують мережі, операційні системи, веб-додатки, бази даних та віртуальні середовища. Nexpose Community Edition використовує адаптивну безпеку, яка може автоматично виявляти та оцінювати нові пристрої та вразливості при їхньому підключенні до мережі. Ця функція працює в поєднанні з динамічним підключенням до VMware та AWS. Інструмент також інтегрований з дослідницьким проєктом Sonar для моніторингу в реальному часі. Nexpose Community Edition забезпечує інтегроване сканування політики для відповідності популярним стандартам, таким як CIS та NIST. Звіти інструменту надають покрокові інструкції щодо дій по виправленню.