Атака “людина посередині” (MITM) – це коли зловмисник перериває встановлену мережеву розмову або передачу даних. Зловмисник сидить посередині шляху передачі, а потім прикидається або діє як законний учасник розмови.

На практиці зловмисники розташовуються між вхідними запитами та вихідними відповідями. Як користувач, ви й надалі будете вірити, що спілкуєтеся безпосередньо з законним цільовим сервером або веб-додатком, таким як Facebook, Twitter, онлайн-банк тощо. Однак насправді ви надсилатимете запити людині посередині, яка потім спілкуватиметься з вашим банком або додатком від вашого імені.

Зображення Imperva

Таким чином, людина посередині бачитиме все, включаючи всі ваші запити та відповіді, які ви отримуєте від кінцевого або цільового сервера. Окрім перегляду всієї розмови, людина посередині може змінювати ваші запити та відповіді, викрадати ваші облікові дані, направляти вас на сервер, яким він керує, або здійснювати інші кіберзлочини.

Як правило, зловмисник може перехопити потік комунікацій або дані будь-якої сторони в розмові. Потім зловмисник може змінити інформацію або надіслати шкідливі посилання чи відповіді обом законним учасникам. У більшості випадків це може залишатися непоміченим протягом деякого часу, доки не буде завдано великої шкоди.

Поширені прийоми атаки «людина посередині».

Перевірка пакетів: – зловмисник використовує різні інструменти для перевірки мережевих пакетів на низькому рівні. Перехоплення дозволяє зловмисникам бачити пакети даних, до яких вони не мають доступу.

Впровадження пакетів: зловмисники вводять шкідливі пакети в канали передачі даних. Перед ін’єкцією зловмисники спершу використовують сніфінг, щоб визначити, як і коли надсилати шкідливі пакети. Після ін’єкції погані пакети змішуються з дійсними в потоці зв’язку.

Викрадення сеансу: у більшості веб-додатків під час входу в систему створюється тимчасовий маркер сеансу, щоб користувачеві не доводилося постійно вводити пароль для кожної сторінки чи будь-якого майбутнього запиту. На жаль, зловмисник, використовуючи різні засоби аналізу, може ідентифікувати та використати маркер сеансу, який тепер може використовувати для надсилання запитів, видаючи себе за законного користувача.

Вилучення SSL: зловмисники можуть використовувати техніку відключення SSL, щоб перехоплювати законні пакети, змінювати запити на основі HTTPS і направляти їх до незахищеного пункту призначення, еквівалентного HTTP. Отже, хост почне надсилати незашифрований запит серверу, таким чином відкриваючи конфіденційні дані як простий текст, який легко вкрасти.

Наслідки атак MITM

Атаки MITM небезпечні для будь-якої організації, оскільки вони можуть призвести до фінансових та репутаційних втрат.

Зазвичай злочинці можуть отримати та зловживати конфіденційною та приватною інформацією організації. Наприклад, вони можуть викрасти облікові дані, такі як імена користувачів і паролі, дані кредитної картки, і використовувати їх для переказу коштів або здійснення несанкціонованих покупок. Вони також можуть використовувати викрадені облікові дані для встановлення зловмисного програмного забезпечення або викрадення іншої конфіденційної інформації, яку вони можуть використовувати для шантажу компанії.

З цієї причини надзвичайно важливо захистити користувачів і цифрові системи, щоб мінімізувати ризики атак MITM.

Інструменти атак MITM для команд безпеки

Окрім використання надійних рішень і методів безпеки, вам потрібно використовувати необхідні інструменти для перевірки ваших систем і виявлення вразливостей, якими можуть скористатися зловмисники. Щоб допомогти вам зробити правильний вибір, ось деякі інструменти атак HTTP MITM для дослідників безпеки.

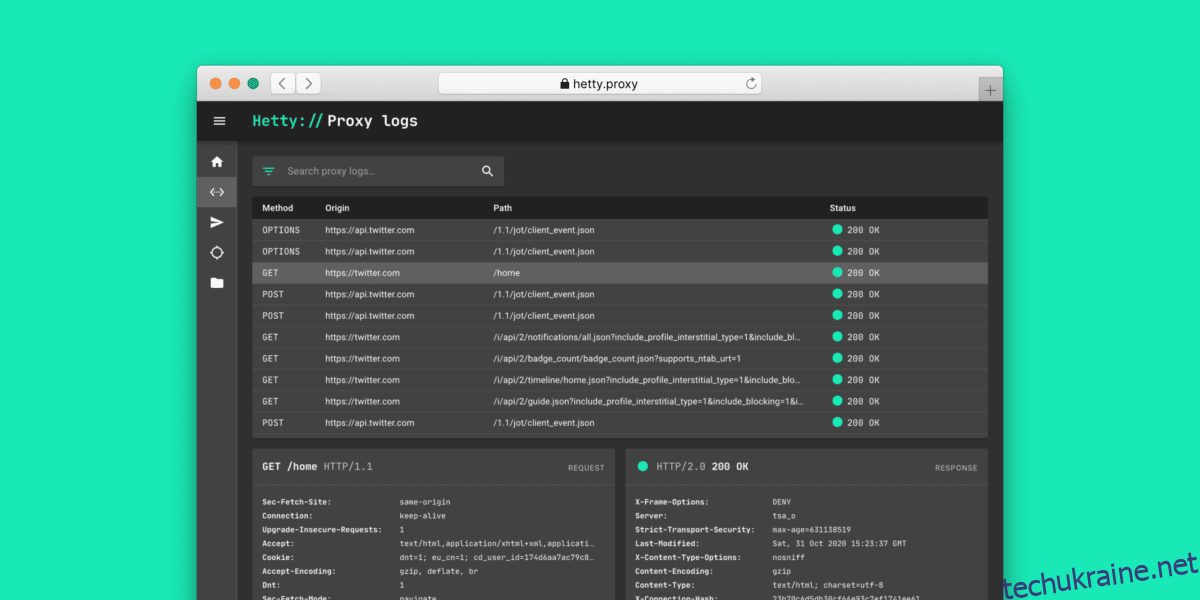

Хетті

Хетті це швидкий HTTP-інструмент із відкритим вихідним кодом із потужними функціями для підтримки дослідників безпеки, команд і спільноти баг-баунті. Легкий інструмент із вбудованим веб-інтерфейсом Next.js містить людину HTTP в середньому проксі.

Ключові риси

- Дозволяє виконати повнотекстовий пошук

- Він має модуль відправника, який дозволяє надсилати HTTP-запити вручну на основі вимкнених запитів із журналу проксі-сервера або створюючи їх з нуля.

- Модуль зловмисника, який дозволяє автоматично надсилати HTTP-запити

- Просте встановлення та простий у використанні інтерфейс

- Надсилайте HTTP-запити вручну, починаючи з нуля, створюючи запит або просто скопіювавши з журналу проксі.

Bettercap

Bettercap це всебічний і масштабований інструмент мережевої розвідки та атак.

Просте у використанні рішення надає реверсивним інженерам, експертам із безпеки та командам спеціалістів усі функції для тестування чи атаки мереж Wi-Fi, IP4, IP6, пристроїв Bluetooth Low Energy (BLE) та бездротових пристроїв HID. Крім того, інструмент має можливості моніторингу мережі та інші функції, такі як створення підробленої точки доступу, аналіз паролів, DNS-спуфер, захоплення рукостискань тощо.

Ключові риси

- Потужний вбудований мережевий сніффер для ідентифікації даних автентифікації та збору облікових даних

- потужний, розширюваний

- Активно та пасивно досліджуйте та тестуйте хости IP-мереж на наявність потенційних уразливостей MITM.

- Простий у використанні та інтерактивний веб-інтерфейс користувача, який дозволяє проводити широкий спектр атак MITM, перехоплювати облікові дані, контролювати HTTP та HTTP-трафік тощо.

- Витягуйте всі зібрані дані, як-от облікові дані POP, IMAP, SMTP і FTP, відвідані URL-адреси та хости HTTPS, файли cookie HTTP, опубліковані дані HTTP тощо. Потім він представляє його у зовнішньому файлі.

- Маніпулюйте або змінюйте трафік TCP, HTTP і HTTPS у режимі реального часу.

Proxy.py

Proxy.py це легкий проксі-сервер WebSockets, HTTP, HTTPS і HTTP2 з відкритим кодом. Цей швидкий інструмент, доступний в одному файлі Python, дає змогу дослідникам перевіряти веб-трафік, у тому числі програми, зашифровані TLS, споживаючи мінімальні ресурси.

Ключові риси

- Це швидкий і масштабований інструмент, який може обробляти десятки тисяч підключень за секунду.

- Програмовані функції, такі як вбудований веб-сервер, проксі та настройка маршрутизації HTTP тощо

- Він має легкий дизайн, який використовує 5-20 МБ оперативної пам’яті. Крім того, він покладається на стандартні бібліотеки Python і не вимагає жодних зовнішніх залежностей.

- Настроювана інформаційна панель у реальному часі, яку можна розширити за допомогою плагінів. Це також дає вам можливість перевіряти, контролювати, налаштовувати та контролювати proxy.py під час виконання.

- Захищений інструмент використовує TLS для забезпечення наскрізного шифрування між proxy.py і клієнтом.

Mitmproxy

The mitmproxy це просте у використанні проксі-рішення HTTPS з відкритим кодом.

Загалом цей простий у встановленні інструмент працює як SSL-проксі-сервер HTTP “людина посередині” та має консольний інтерфейс, який дозволяє перевіряти та змінювати потік трафіку на льоту. Ви можете використовувати інструмент на основі командного рядка як проксі HTTP або HTTPS, щоб записувати весь мережевий трафік, переглядати запити користувачів і відтворювати їх. Зазвичай mitmproxy відноситься до набору з трьох потужних інструментів; mitmproxy (консольний інтерфейс), mitmweb (веб-інтерфейс) і mitmdump (версія командного рядка).

Ключові риси

- Інтерактивний і надійний інструмент аналізу та модифікації трафіку HTTP

- Гнучкий, стабільний, надійний, простий у встановленні та використанні інструмент

- Дозволяє перехоплювати та змінювати запити та відповіді HTTP та HTTPS на льоту

- Записуйте та зберігайте розмови HTTP на стороні клієнта та сервера, а потім відтворюйте та аналізуйте їх у майбутньому

- Створіть сертифікати SSL/TLS для перехоплення на льоту

- Функції зворотного проксі дозволяють перенаправляти мережевий трафік на інший сервер.

Відрижка

Відрижка це автоматизований і масштабований інструмент сканування вразливостей. Цей інструмент є хорошим вибором для багатьох спеціалістів із безпеки. Загалом це дозволяє дослідникам тестувати веб-додатки та виявляти вразливості, якими можуть скористатися злочинці та здійснювати атаки MITM.

Він використовує керований користувачем робочий процес для забезпечення прямого перегляду цільової програми та того, як вона працює. Працюючи як веб-проксі-сервер, Burp сидить як людина посередині між веб-браузером і серверами призначення. Отже, це дозволяє перехоплювати, аналізувати та змінювати трафік запитів і відповідей.

Ключові риси

- Перехоплюйте та перевіряйте необроблений мережевий трафік в обох напрямках між веб-браузером і сервером

- Розриває з’єднання TLS у трафіку HTTPS між браузером і цільовим сервером, таким чином дозволяючи зловмиснику переглядати та змінювати зашифровані дані

- Вибір використання вбудованого браузера Burps або зовнішнього стандартного веб-браузера

- Автоматизоване, швидке та масштабоване рішення для сканування вразливостей. Це дозволяє сканувати та тестувати веб-програми швидше та ефективніше, таким чином виявляючи широкий спектр уразливостей

- Відображення окремих перехоплених HTTP-запитів і відповідей

- Вручну перегляньте перехоплений трафік, щоб зрозуміти деталі атаки.

Ettercap

Ettercap це аналізатор і перехоплювач мережевого трафіку з відкритим кодом.

Комплексний інструмент атак MITM дозволяє дослідникам аналізувати широкий спектр мережевих протоколів і хостів. Він також може реєструвати мережеві пакети в локальній мережі та інших середовищах. Крім того, багатоцільовий аналізатор мережевого трафіку може виявляти та зупиняти атаки типу “людина посередині”.

Ключові риси

- Перехоплювати мережевий трафік і отримувати облікові дані, наприклад паролі. Крім того, він може розшифровувати зашифровані дані та витягувати облікові дані, такі як імена користувачів і паролі.

- Підходить для глибокого аналізу пакетів, тестування, моніторингу мережевого трафіку та забезпечення фільтрації вмісту в реальному часі.

- Підтримує активне та пасивне підслуховування, аналіз та аналіз мережевих протоколів, у тому числі з шифруванням

- Проаналізуйте топологію мережі та встановіть встановлені операційні системи.

- Зручний графічний інтерфейс користувача з інтерактивними та неінтерактивними параметрами роботи GUI

- використовує такі методи аналізу, як перехоплення ARP, фільтрація IP та MAC та інші, для перехоплення та аналізу трафіку

Запобігання атакам MITM

Визначити атаки MITM не дуже легко, оскільки вони відбуваються поза межами користувачів, і їх важко виявити, оскільки зловмисники роблять все, що виглядає нормально. Однак існує кілька практик безпеки, які організації можуть використовувати для запобігання атакам типу “людина посередині”. До них належать;

- Захистіть підключення до Інтернету на роботі або в домашніх мережах, наприклад, використовуючи ефективні рішення та інструменти безпеки на ваших серверах і комп’ютерах, надійні рішення автентифікації

- Застосування надійного шифрування WEP/WAP для точок доступу

- Переконайтеся, що всі веб-сайти, які ви відвідуєте, безпечні та мають HTTPS в URL-адресах.

- Уникайте натискань підозрілих електронних листів, повідомлень і посилань

- Застосуйте HTTPS і вимкніть незахищені протоколи TLS/SSL.

- Використовуйте віртуальні приватні мережі, де це можливо.

- Використання наведених вище інструментів та інших рішень HTTP для виявлення та усунення всіх уразливостей типу “людина посередині”, якими можуть скористатися зловмисники.