Фаза сканування та збору даних є критично важливою для методології та робочого процесу кожного фахівця з тестування на проникнення. Перш ніж починати активне тестування, необхідно отримати детальну інформацію про мережу, в якій проводиться пентест.

Отже, що це означає на практиці? І які інструменти найкраще підходять для фази сканування та збору даних під час пентесту?

Що таке мережеве сканування та перелік в кібербезпеці?

Сканування та перелік передбачають збір інформації про мережу або ресурс, щодо якого виконується тест на проникнення. Це включає сканування мережі з метою ідентифікації активних хостів, IP-адрес, відкритих портів, сервісів, що працюють на цих портах, та операційних систем машин.

Цей етап є важливою частиною розвідки, оскільки він надає інформацію про цільовий об’єкт, допомагаючи зрозуміти інфраструктуру мережі, виявити потенційні вразливості та оцінити загальний рівень безпеки.

В Інтернеті існує велика кількість безкоштовних і легких у встановленні інструментів, які можна використовувати для виконання завдань сканування та переліку під час пентесту. Ось декілька найкращих з них, на які варто звернути увагу.

1. Nmap

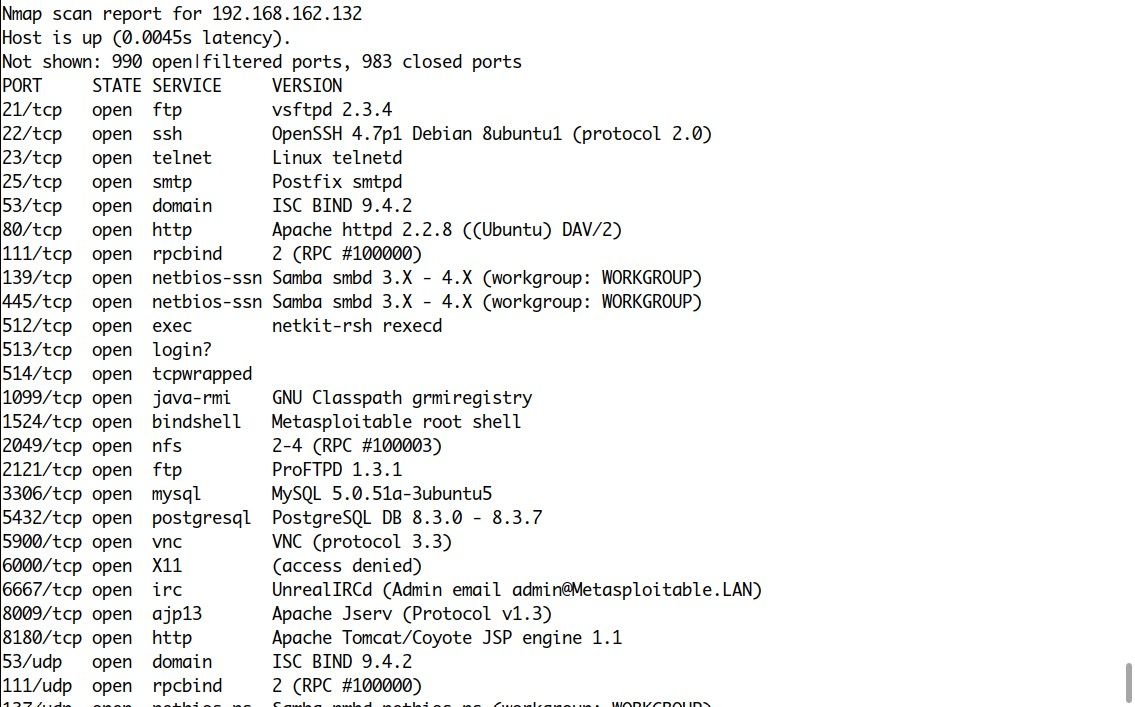

Nmap, що розшифровується як Network Mapper, є дуже популярним інструментом командного рядка серед фахівців з кібербезпеки. Це безкоштовний інструмент з відкритим вихідним кодом, який використовується для виявлення та сканування мережі для швидкого пошуку мереж і хостів будь-якого розміру.

Nmap призначений для ідентифікації хостів, служб та відкритих портів у комп’ютерних мережах, створюючи схему структури мережі. Він працює, відправляючи спеціально розроблені пакети на цільові хости та аналізуючи їхні відповіді. Інформація, отримана за допомогою Nmap, є надзвичайно важливою для процесу переліку.

Nmap зазвичай попередньо встановлений в багатьох дистрибутивах Linux, але також доступний для операційних систем Windows, Linux та macOS. Крім того, він легкий в установці та використанні.

2. Nessus

Nessus – це відомий автоматизований інструмент сканування та оцінки вразливостей, розроблений компанією Tenable Inc. Він використовується спеціалістами з безпеки та дослідниками для виявлення вразливостей у мережах, системах та програмах. Це дозволяє організаціям проактивно виправляти потенційні слабкі місця та покращувати загальний стан безпеки.

Nessus є зручним у використанні та може бути встановлений на Linux, Windows і macOS. Ви можете відвідати веб-сайт Tenable для отримання додаткової інформації про завантаження та встановлення Nessus, а також можливість зареєструватися на курс для навчання його використанню.

Хоча Nessus має платні версії, Tenable надає безкоштовний пакет під назвою Nessus Essentials, який включає все необхідне для індивідуального сканування.

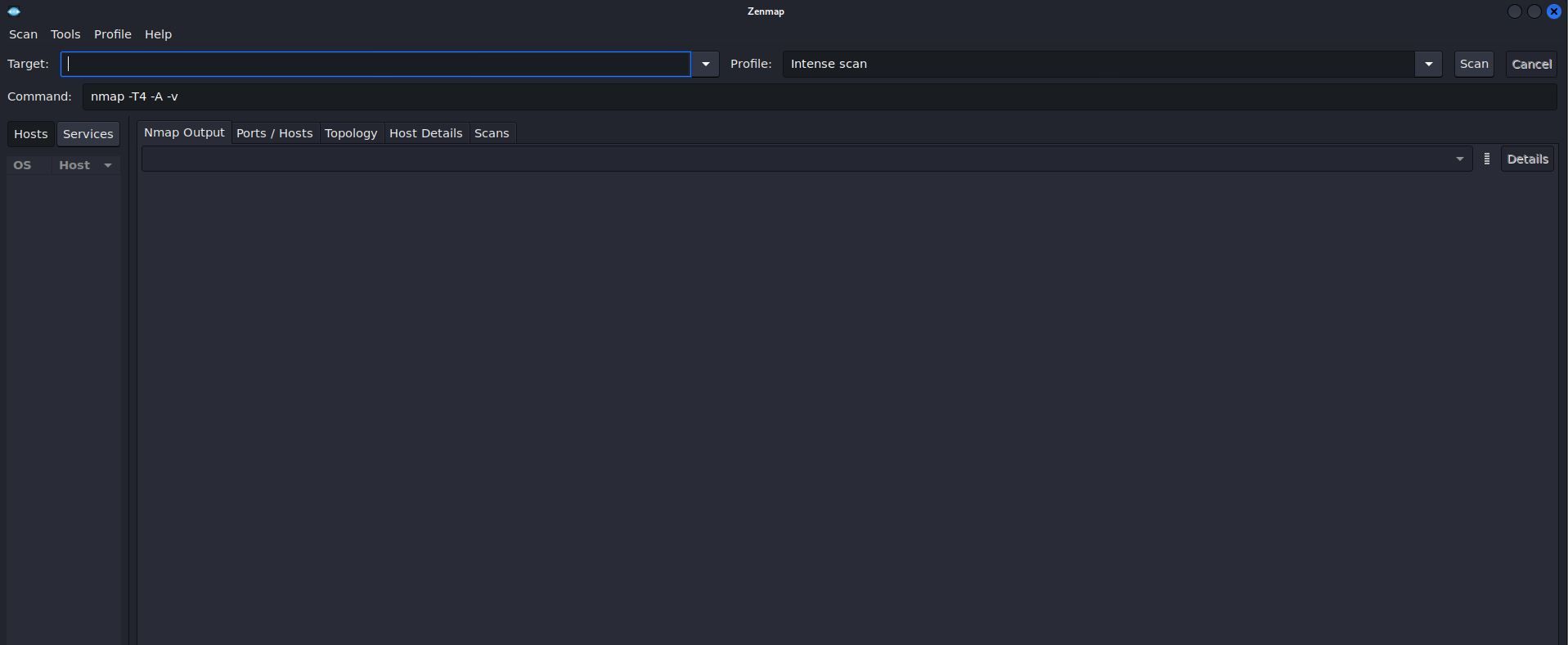

3. Zenmap

Zenmap – це графічна версія Nmap. Він має всі функції Nmap, але представляє отриману інформацію в зручному для читання та добре організованому форматі (з можливістю пошуку в базі даних), на відміну від версії CLI, яка виводить інформацію в терміналі. Zenmap є безкоштовним і з відкритим вихідним кодом, і може використовуватися на Linux, Windows та macOS.

У Zenmap ви можете зберігати результати сканування та певні команди для подальшого використання, що є дуже зручним.

4. Netdiscover

Netdiscover – це інструмент активної/пасивної розвідки, який використовується для отримання інформації про мережу або IP-адресу. Він також може бути використаний для перевірки мережевого трафіку та виявлення IP-адрес у локальній мережі (LAN). Це інструмент командного рядка з відкритим вихідним кодом, доступний у багатьох дистрибутивах Linux.

Щоб встановити netdiscover, виконайте команду:

sudo apt install netdiscover

або:

sudo dnf install netdiscover

Проведення якісного тесту на проникнення

Основою успішного пентесту є етап збору інформації та розвідки. Цей етап є критично важливим для отримання глибокого розуміння цільової мережі. Чим більше ви знаєте про систему, яку тестуєте, тим краще ви підготовлені до проведення точного та ефективного пентесту.