Розподілена атака типу “відмова в обслуговуванні” (DDoS) являє собою різновид атаки “відмова в обслуговуванні” (DoS). Вона полягає в перевантаженні цільової мережі, веб-сайту або сервера великою кількістю фальшивого трафіку з метою порушення його нормальної роботи. Як правило, такі атаки є випадковими, а ціль обирається автоматично за допомогою спеціальних інструментів, доступних в інтернеті. Проте, DDoS-атака може бути спрямована і на конкретний ресурс. Вся інформація, що представлена в цій статті, має виключно освітній характер. Ми не схвалюємо будь-яке використання шкідливого програмного забезпечення в незаконних цілях. DDoS-атаки є протизаконними у більшості країн світу, і особи, визнані винними у їх здійсненні, можуть бути ув’язнені на термін до 10 років у США.

Найкращі безкоштовні інструменти для DDoS-атак в Інтернеті

DDoS-атаки можуть застосовуватись як у шкідливих, так і у позитивних цілях. Найчастіше вони використовуються зловмисниками для порушення роботи серверів або служб, що є їхніми жертвами. В Інтернеті існує багато інструментів, за допомогою яких можна здійснити DDoS-атаку.

Нижче наведено перелік найпопулярніших безкоштовних інструментів для DDoS-атак, доступних для завантаження, та їх основні характеристики:

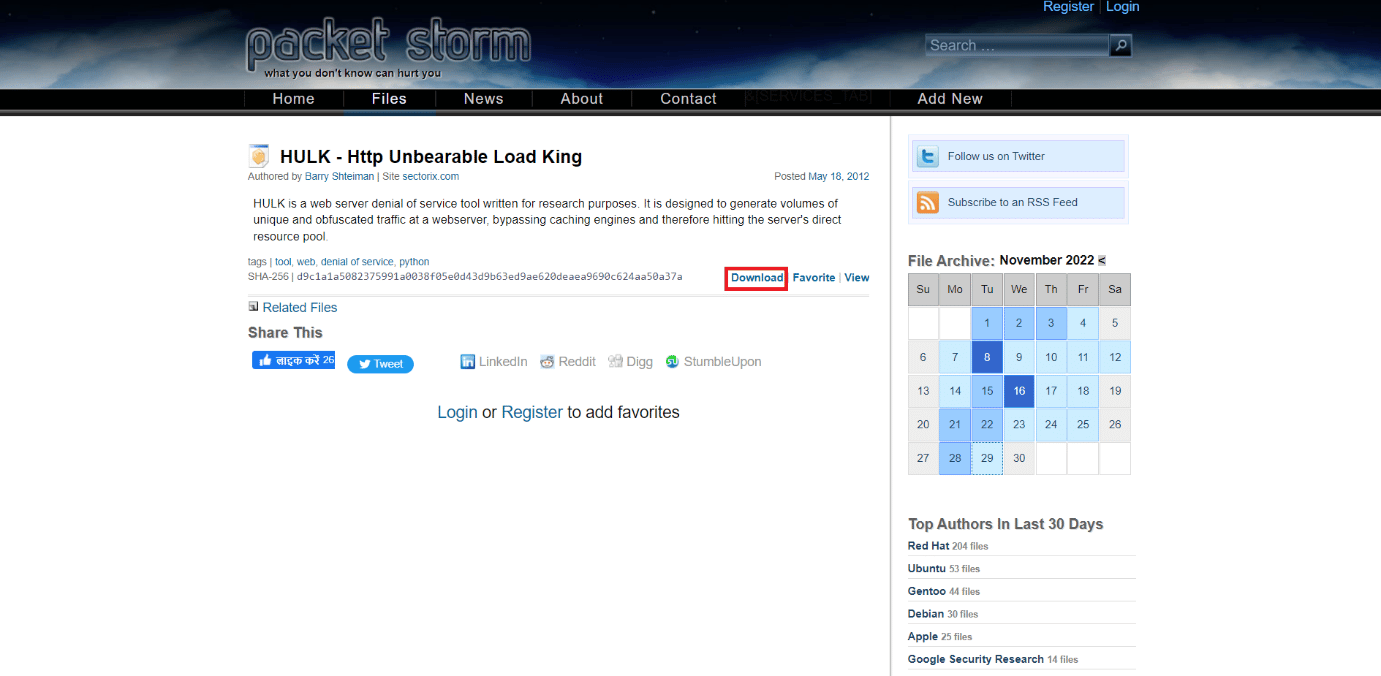

1. HULK (HTTP Unbearable Load King)

Цей інструмент генерує велику кількість незрозумілого та унікального трафіку, який спрямовується на веб-сервер. Він використовується для DoS-атак, однак трафік, який він генерує, можна виявити та заблокувати, що може поставити під сумнів анонімність зловмисника. Розробники HULK заявляють, що він призначений виключно для дослідницьких цілей, хоча на практиці його можна застосовувати і в інших випадках.

Особливості:

- Генерує великий обсяг унікального трафіку, що направляється на цільовий веб-сервер.

- Хоча виявлення є складнішим, воно не є неможливим.

- Впливає безпосередньо на пул ресурсів сервера, минаючи систему кешування.

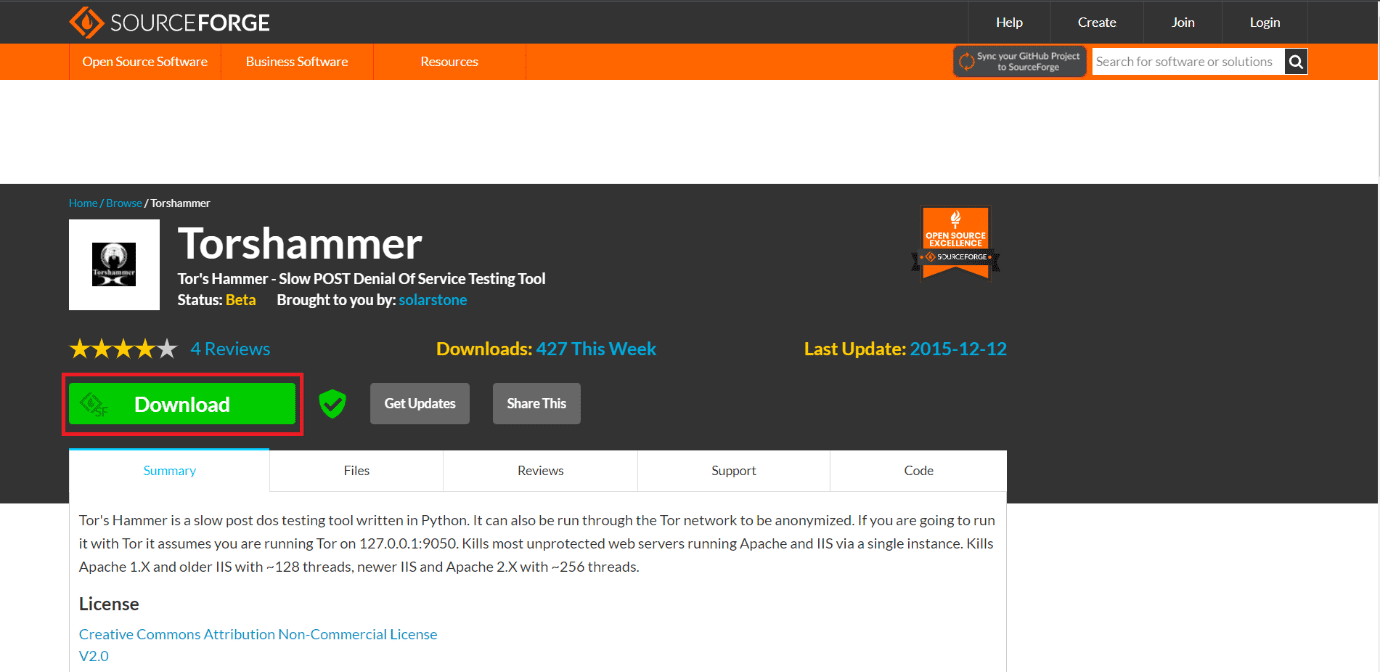

2. Tor’s Hammer

Для максимальної анонімності при проведенні DDoS-атак, рекомендується використовувати цей інструмент разом з мережею Tor. Для цього необхідно налаштувати з’єднання через проксі 127.0.0.1:9050. Tor’s Hammer був розроблений для тестування, але може використовуватися для повільних атак типу “post”. З його допомогою можна атакувати сервери IIS та Apache.

Особливості:

- Спеціалізується на проведенні анонімних атак.

- Може використовуватись тестерами на проникнення для демонстрації атак на структури безпеки.

- Працює на 7 рівні моделі OSI.

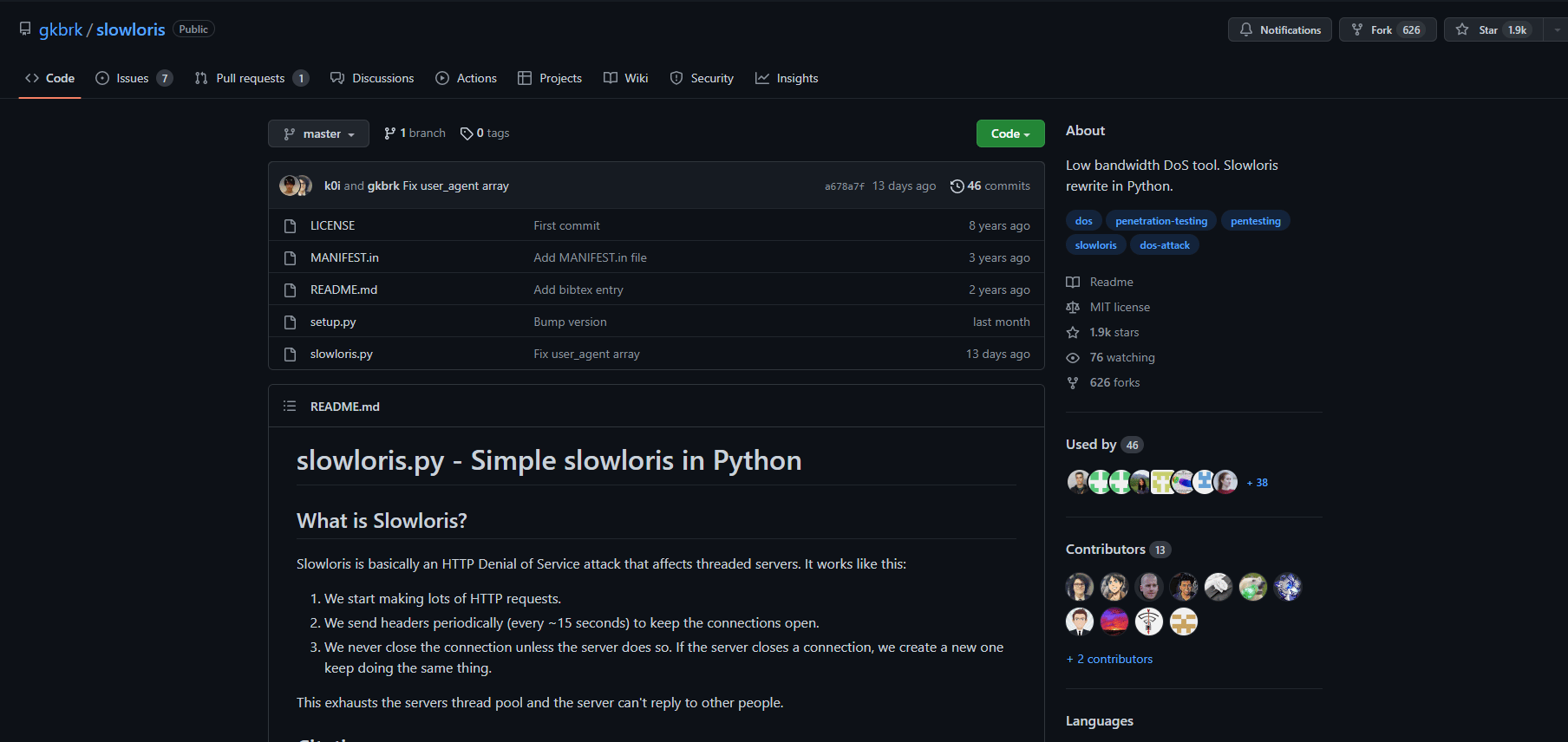

3. Slowloris

Slowloris – це програма, яка атакує сервери, що підтримують потокове передавання даних, використовуючи часткові HTTP-запити. Вона встановлює з’єднання між цільовим веб-сервером та комп’ютером зловмисника, а потім підтримує ці з’єднання відкритими тривалий час, щоб перевантажити сервери трафіком та уповільнити їх роботу.

Особливості:

- Виконує атаки, надсилаючи легітимні HTTP-запити.

- Може підтримувати з’єднання із сервером-жертвою необхідний час.

- Потребує мінімальної пропускної здатності від цільового веб-сервера.

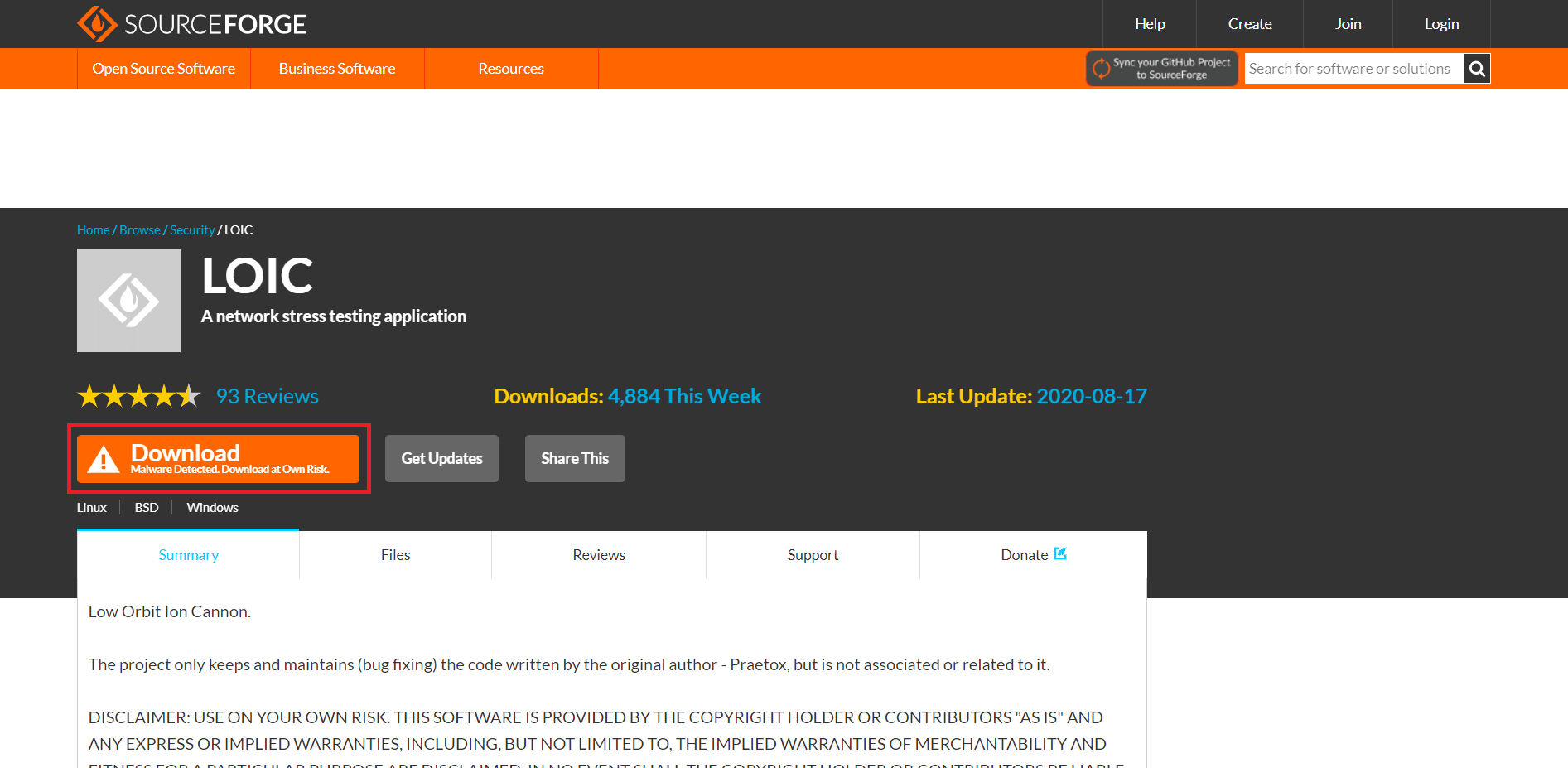

4. LOIC (Low Orbit Ion Cannon)

LOIC (Низькоорбітальна іонна гармата) є популярним інструментом та одним з найефективніших для здійснення DDoS-атак. Він має простий та інтуїтивно зрозумілий інтерфейс, а також здатний надсилати запити HTTP, UDP та TCP на сервери. Його дії є швидкими, і цільовий веб-сайт може припинити свою роботу вже через кілька секунд після початку атаки. Однак, LOIC не приховує IP-адресу користувача, навіть при використанні проксі-сервера.

Особливості:

- В основному використовується для атак на невеликі сервери.

- Доступний для Linux, Windows та Android.

- Простий у використанні, достатньо кількох кроків для початку атаки.

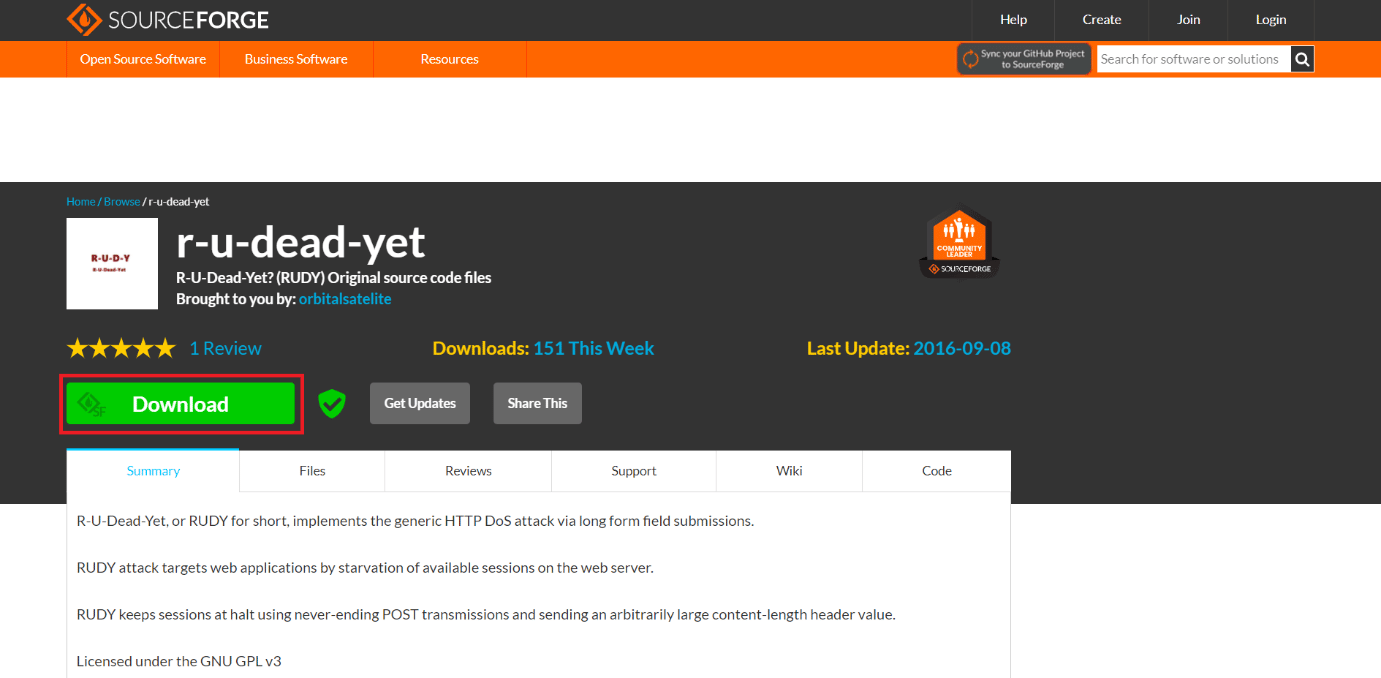

5. RUDY (RU-Dead-Yet)

RUDY автоматично сканує цільовий веб-сайт на наявність вбудованих веб-форм та здійснює повільні DDoS-атаки 7-го рівня. Ці атаки реалізуються шляхом відправки довгих полів форми, що генерує невелику та повільну швидкість трафіку.

Особливості:

- Складний для виявлення.

- Інтерактивне меню консолі.

- Діє повільно.

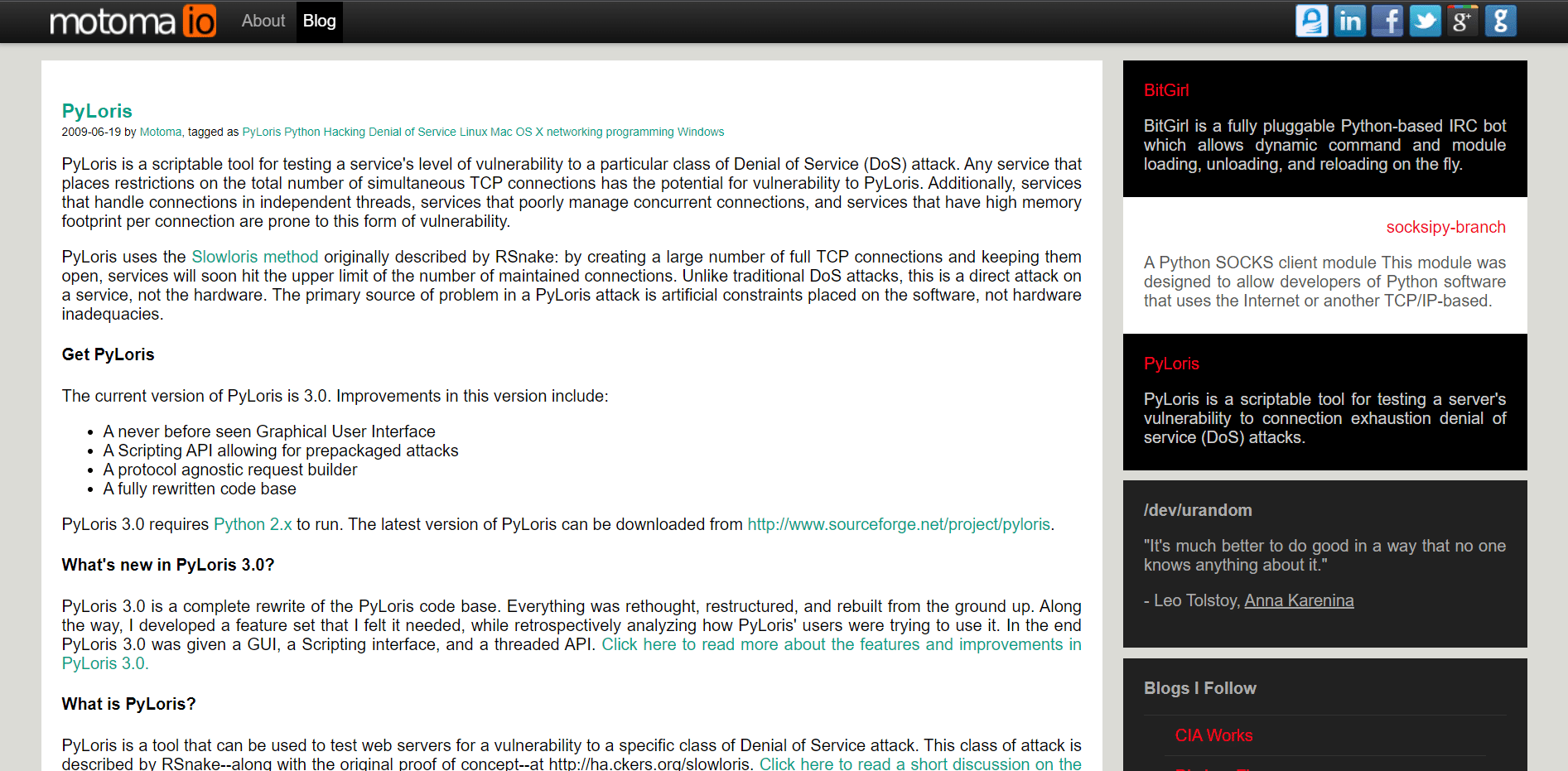

6. PyLoris

PyLoris – це інструмент для перевірки вразливості сервера до виснаження з’єднань за допомогою створення великої кількості одночасних TCP-з’єднань. Сервіси, які використовують великий обсяг пам’яті на з’єднання або обробляють їх в окремих потоках, є особливо вразливими до цього типу атак.

Особливості:

- Може проводити атаки на SMTP, HTTP, FTP, Telnet та IMAP.

- Має інтерактивний та простий інтерфейс після встановлення.

- Використовує SOCKS-проксі та SSL-з’єднання.

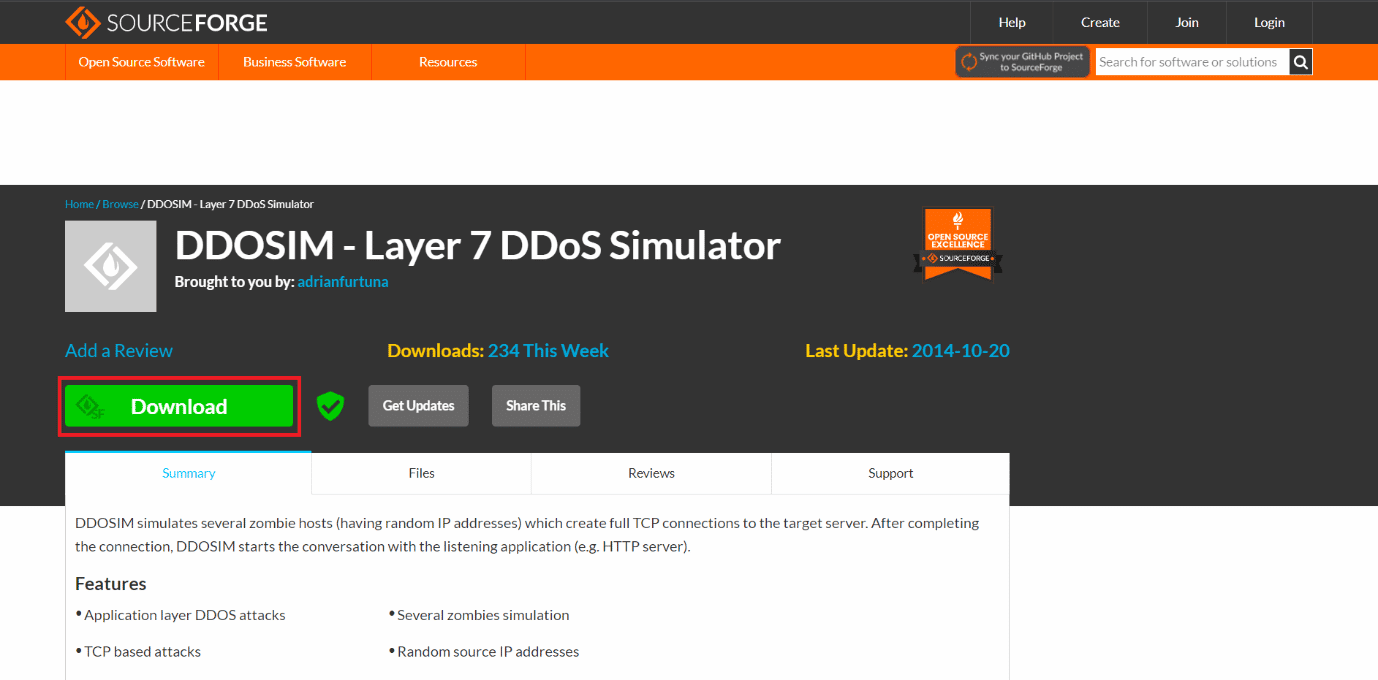

7. DDOSIM (Distributed Denial of Service Simulator)

DDOSIM імітує DDoS-атаки на веб-сайтах та мережах. Він атакує сервер шляхом створення копій різних “зомбі-хостів”, які встановлюють повні TCP-з’єднання з цільовим сервером або мережею.

Особливості:

- HTTP DDoS-атаки можна проводити за допомогою дійсних запитів.

- DDoS-атаки можуть здійснюватися з використанням недійсних запитів.

- Працює на Linux та Windows.

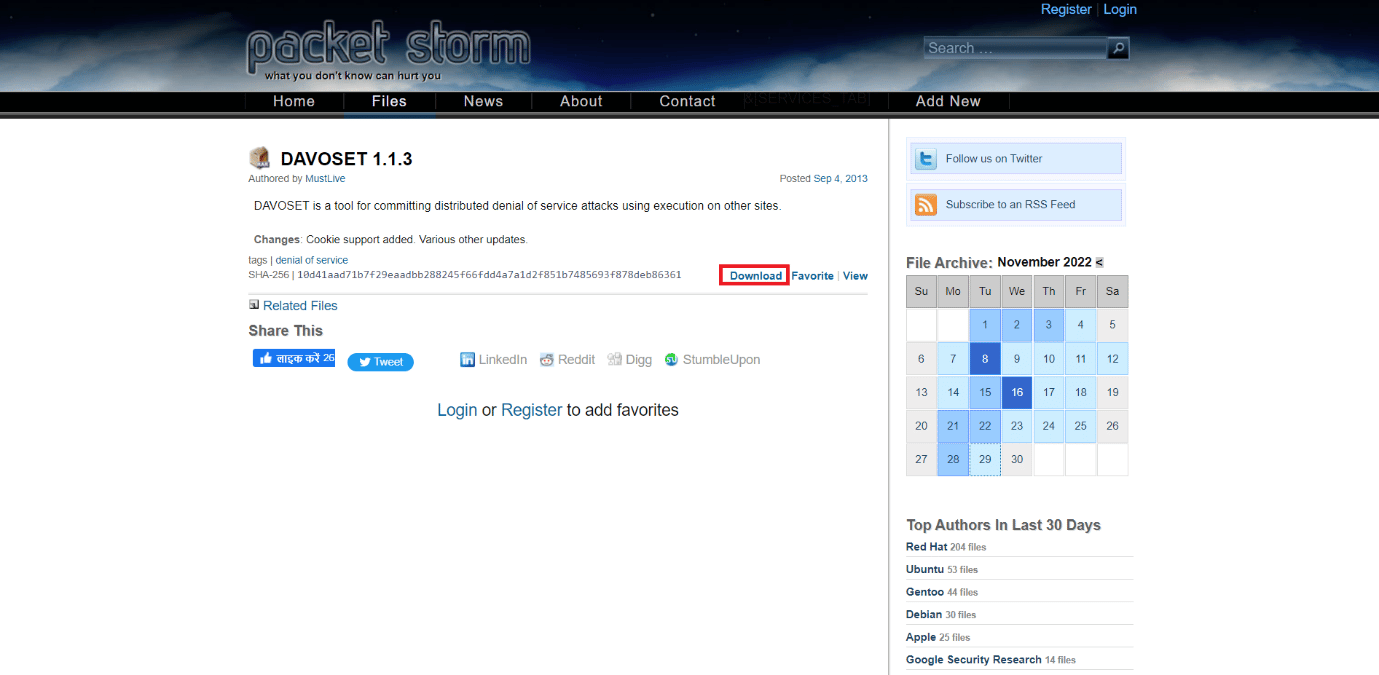

8. DAVOSET

DAVOSET використовується для проведення атак на веб-сайти шляхом доступу через інші сайти. Цей метод останнім часом використовується зловмисниками для шкідливої діяльності в Інтернеті. Цей інструмент спрощує проведення DDoS-атак.

Особливості:

- Підтримує cookie.

- Безкоштовне програмне забезпечення з інтерфейсом командного рядка для здійснення атак.

- Виконує атаку з використанням зовнішніх об’єктів XML.

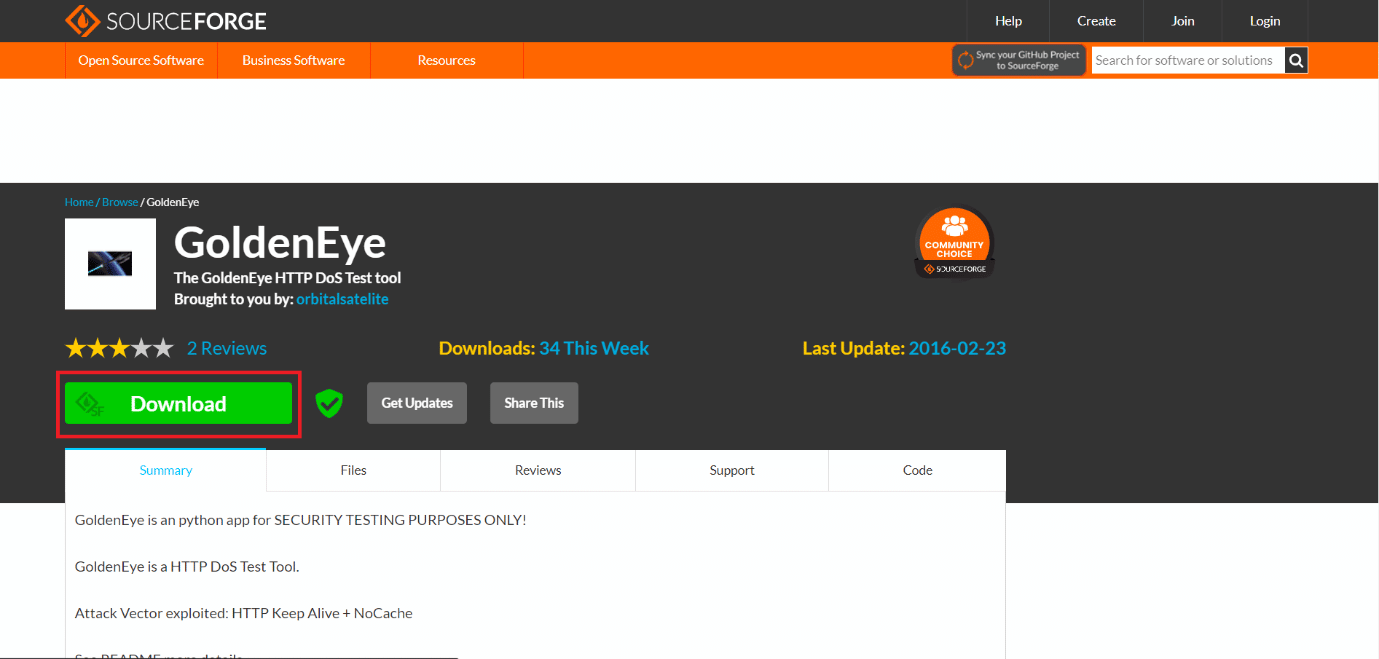

9. GoldenEye

GoldenEye атакує цільовий сервер, надсилаючи йому HTTP-запити. Він використовує усі доступні сокети HTTP/S на цільовому сервері для здійснення DDoS-атаки.

Особливості:

- Рандомізує GET та POST запити для створення змішаного трафіку.

- Написаний на мові Python.

- Простий у використанні.

10. OWASP HTTP POST

OWASP HTTP POST допомагає перевірити продуктивність веб-додатків. Він дозволяє створювати атаки типу “відмова в обслуговуванні” з одного комп’ютера.

Особливості:

- Користувачі можуть налаштувати потужність сервера.

- Безкоштовний для використання навіть у комерційних цілях.

- Дозволяє перевірити стійкість до атак на прикладному рівні.

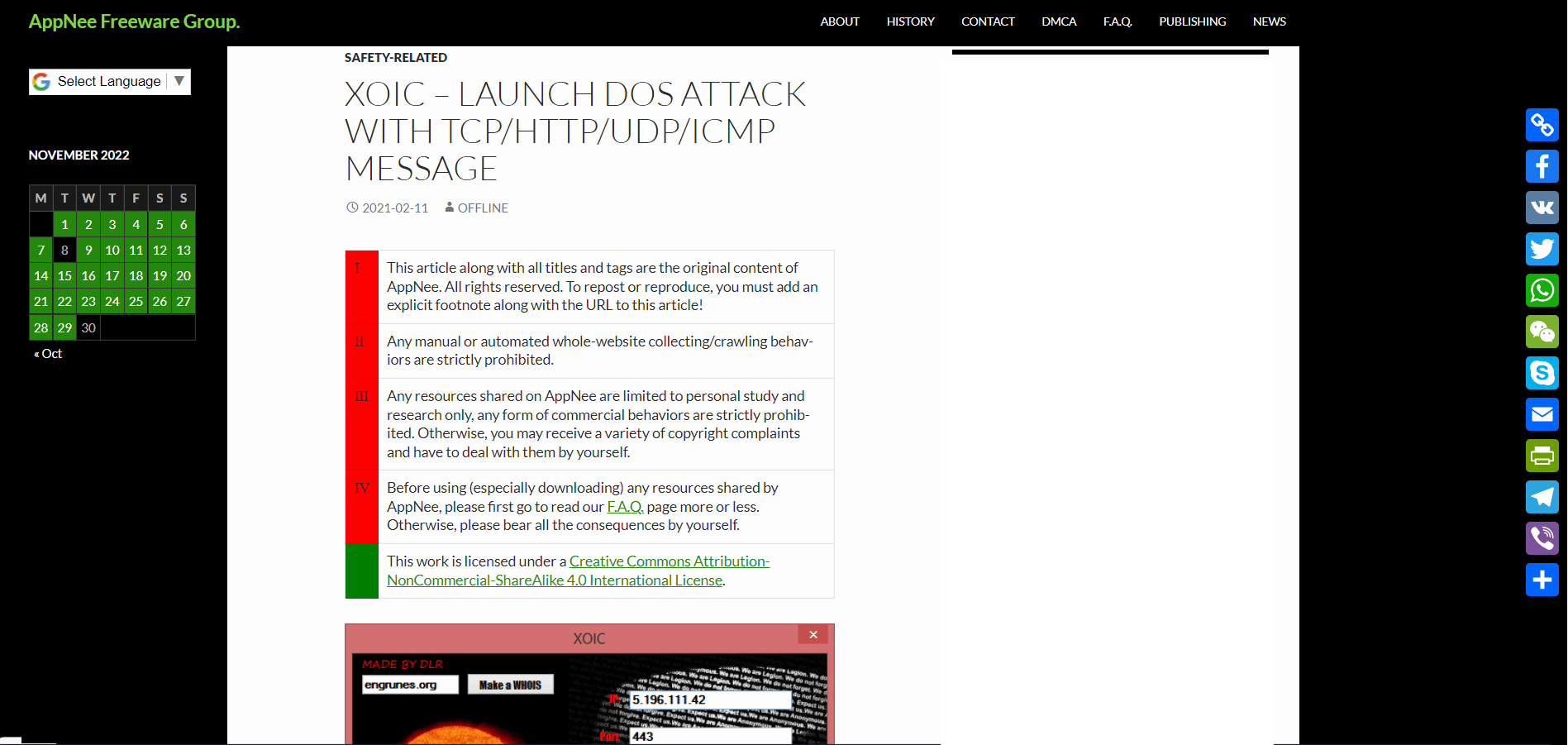

11. XOIC

XOIC – це інструмент, який використовує TCP та UDP повідомлення для проведення атак на невеликі веб-сайти. Атаки, що здійснюються за допомогою XOIC, є досить простими для виявлення та блокування.

Особливості:

- Має три режими атаки.

- Дуже простий у використанні.

- Здійснює DoS-атаки за допомогою ICMP, UDP, HTTP або TCP повідомлень.

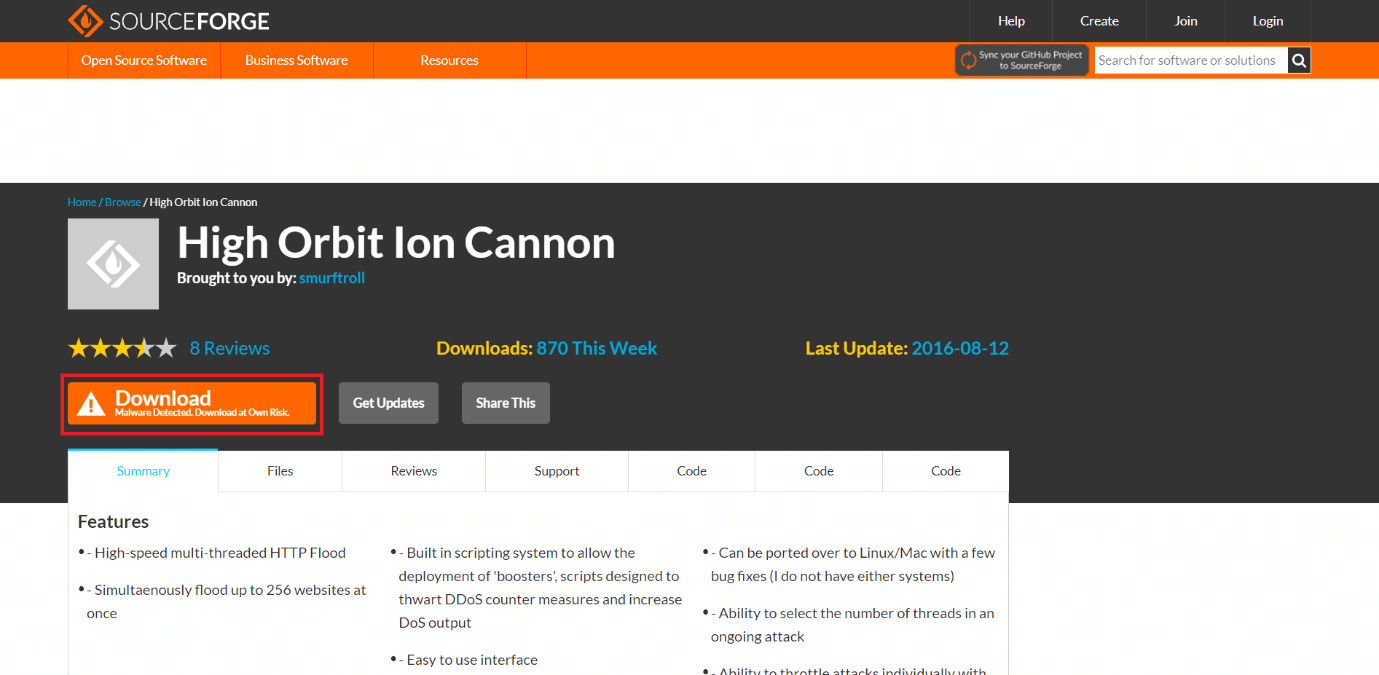

12. HOIC (High Orbit Ion Cannon)

HOIC (Високоорбітальна іонна гармата) – це інструмент, розроблений як заміна LOIC. Він може проводити до 256 одночасних сеансів атаки, заповнюючи цільову систему небажаними запитами, що перешкоджає обробці законних.

Особливості:

- Абсолютно безкоштовний у використанні.

- Доступний для Windows, Mac та Linux.

- Дозволяє користувачам контролювати атаки за допомогою налаштувань низького, середнього та високого рівня.

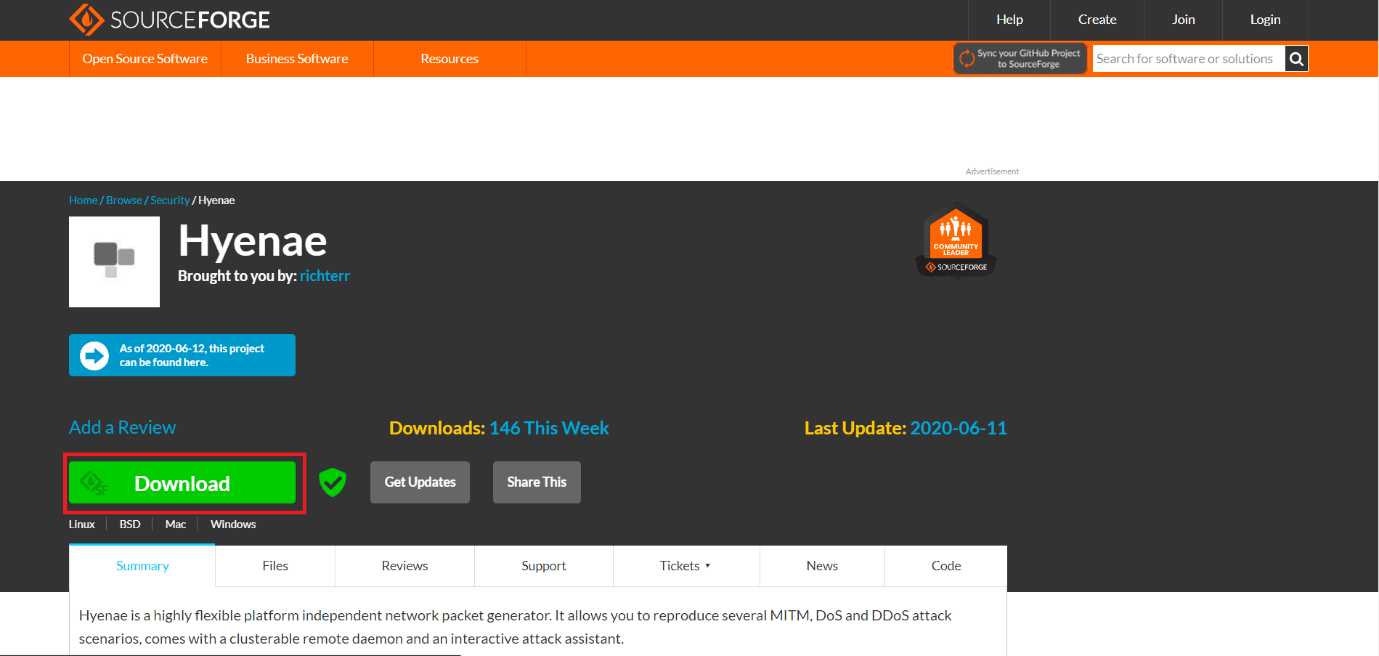

13. Hyenae

Hyenae дозволяє проводити різноманітні атаки MITM, DoS та DDoS. Він постачається з кластеризованим віддаленим демоном та інтерактивним помічником для атак.

Особливості:

- Наявність багатьох функцій, таких як ARP-Request flooding, ARP-Cache poisoning, ICMP-Echo flooding тощо.

- Інтелектуальне визначення адреси та протоколу адреси.

- Інтелектуальна рандомізація на основі шаблонів підстановки.

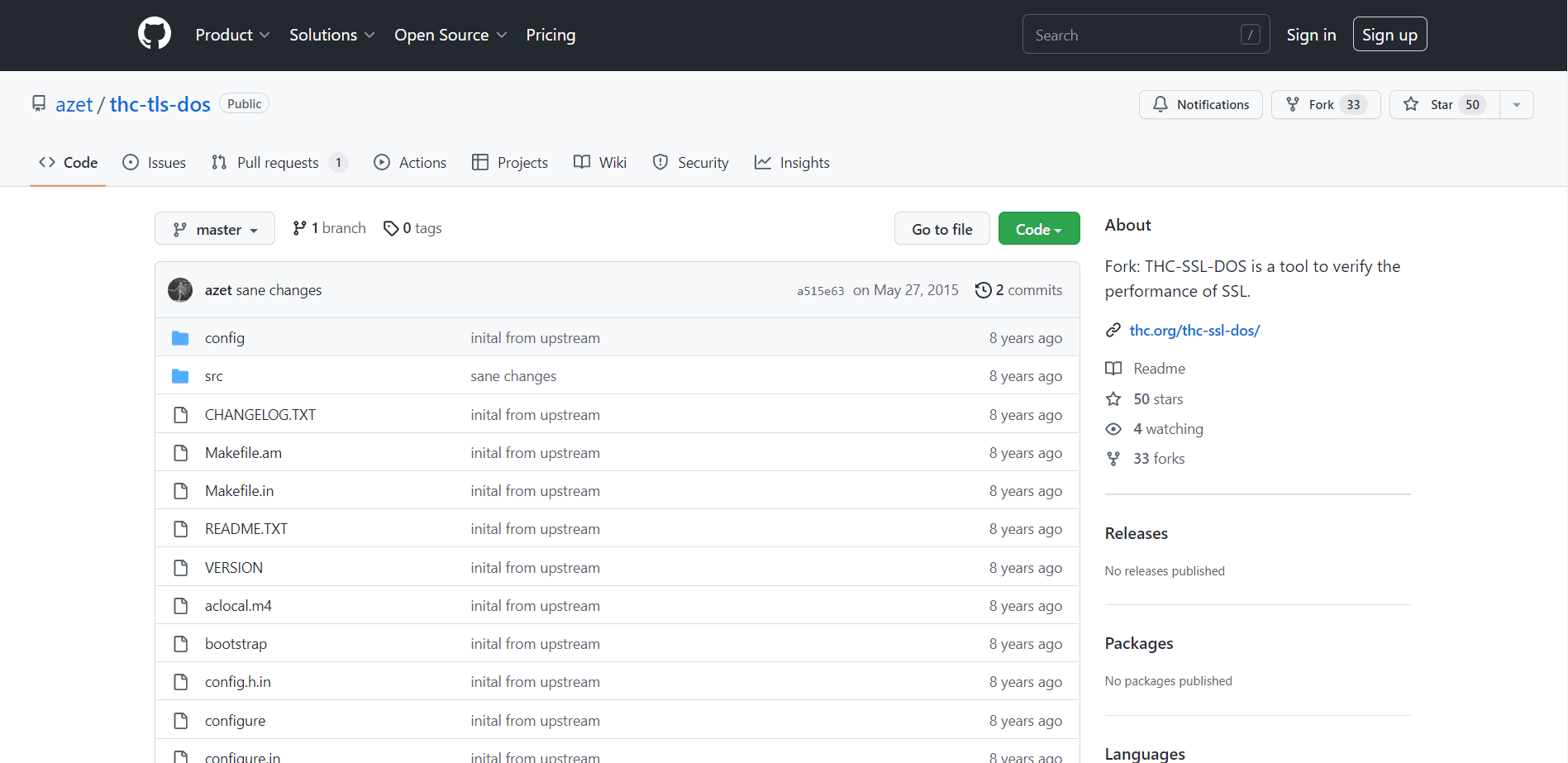

14. THC-SSL-DOS

THC-SSL-DOS – це інструмент, що дозволяє провести успішну атаку на цільовий веб-сайт, вичерпавши усі SSL-з’єднання та відключивши сервер жертви.

Особливості:

- Користувачі можуть перевірити ефективність SSL.

- Також використовує функцію безпечного повторного узгодження SSL.

- Підтримує Linux, Windows та macOS.

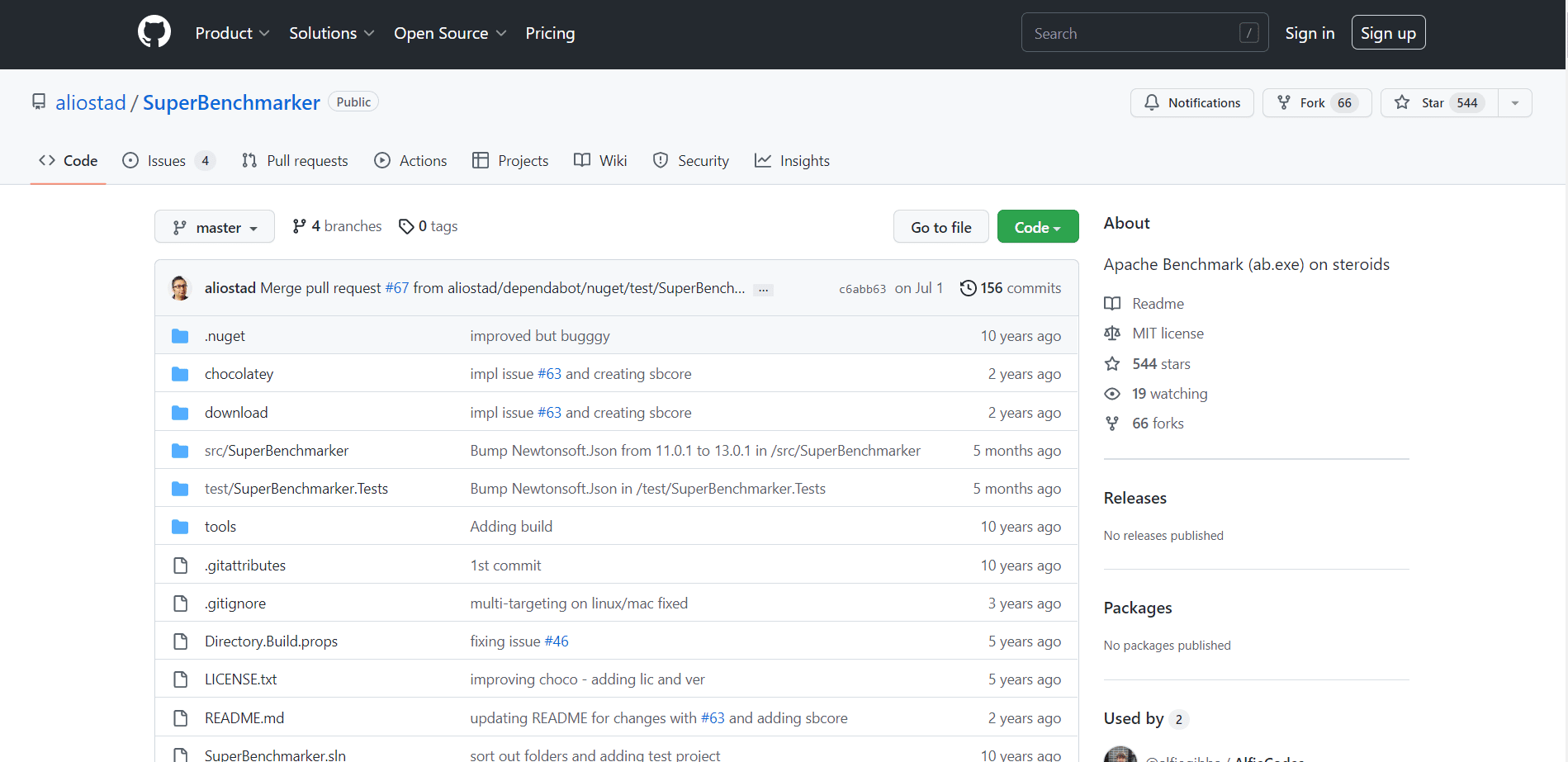

15. Apache Benchmark Tool

Apache Benchmark Tool в основному використовується для перевірки навантаження на сервери шляхом надсилання великої кількості одночасних запитів. Крім того, його можна застосовувати і для DDoS-атак.

Особливості:

- Може тестувати будь-який HTTP-сервер.

- Відображає результати після завершення тестування.

- Підтримує Windows та macOS.

Найкращий інструмент DDoS-атаки для Windows

Усі перелічені інструменти є придатними для здійснення DDoS-атак на операційній системі Windows. Деякі з них також доступні і для інших операційних систем, таких як Linux та macOS.

***

Хоча DDoS-атаки є незаконними, існують випадки, коли їх можна використовувати для абсолютно легальних цілей, наприклад, для блокування власного сервера або служб, які не повинні бути доступні широкому загалу. Ми сподіваємось, що ваш запит щодо інструментів для DDoS-атак має добру та законну мету. Сподіваємось, що ми змогли відповісти на усі ваші питання. Будемо раді почути ваші відгуки в коментарях.