Для забезпечення кіберстійкості ІТ-інфраструктури вашої організації необхідно мати чіткі докази того, що ваш онлайн-бізнес здатний витримувати різноманітні кібератаки, зокрема атаки методом грубої сили.

Що являє собою атака грубою силою?

Атака грубою силою є однією з найбільш небезпечних кіберзагроз, протистояти якій може бути вкрай складно. Суть такої атаки полягає у спробі зламати захист вашого вебсайту або пристрою, підібравши пароль для входу або ключі шифрування. Зловмисники використовують метод проб і помилок, наполегливо перебираючи різні комбінації.

Існують різні види атак грубою силою, серед яких:

- Гібридні атаки грубою сили: передбачають використання тисяч слів зі словників, типових комбінацій, а також випадкових символів.

- Зворотні атаки грубою сили: націлені на отримання похідного ключа шифрування через вичерпний аналіз.

Навіщо потрібні інструменти для тестування на проникнення?

Для досягнення своїх цілей зловмисники застосовують різноманітні інструменти. Ви також можете використовувати ці інструменти для імітації атак грубою силою з метою перевірки безпеки власної системи. Таке тестування часто називають “пентестингом” або “тестуванням на проникнення”.

Тестування на проникнення – це метод, що полягає у спробі проникнути у вашу власну ІТ-систему, використовуючи ті ж самі методи, що й хакери. Це дозволяє виявити потенційні слабкі місця в системі безпеки.

Важливо: інструменти, описані нижче, можуть генерувати велику кількість запитів. Використовуйте їх лише на своїх власних тестових середовищах.

Gobuster

Gobuster – це потужний та швидкий інструмент для атак грубою силою, що не потребує компіляції. Він є сканером директорій, розробленим на мові Go, що забезпечує йому високу швидкість та гнучкість порівняно з інтерпретованими скриптами.

Особливості:

- Gobuster відомий своєю чудовою підтримкою паралелізму, що дозволяє обробляти численні завдання та розширення одночасно, зберігаючи високу швидкість.

- Це легкий інструмент без графічного інтерфейсу, що працює через командний рядок на різних платформах.

- Включає вбудовану довідку.

Режими роботи:

- dir – класичний режим сканування директорій.

- dns – режим сканування піддоменів DNS.

- s3 – перелік відкритих відер S3 та пошук списків та відер.

- vhost – режим сканування віртуальних хостів.

Однак Gobuster має один недолік – слабкий рекурсивний пошук у директоріях, що знижує його ефективність при роботі з багаторівневими каталогами.

BruteX

BruteX – це універсальний інструмент грубої сили на базі командного рядка з відкритим кодом, призначений для різноманітних завдань.

- Відкриті порти

- Імена користувачів

- Паролі

Він використовує методичне надсилання великої кількості можливих паролів.

BruteX об’єднує функціонал таких інструментів, як Nmap, Hydra та DNS enum. Це дозволяє йому сканувати відкриті порти, здійснювати атаки грубою силою на FTP та SSH, а також автоматично визначати служби, що працюють на цільовому сервері.

Dirsearch

Dirsearch є вдосконаленим інструментом грубої сили, що працює через командний рядок. Він також є сканером веб-шляхів, призначеним для пошуку директорій та файлів на веб-серверах.

Dirsearch нещодавно був включений до офіційних пакетів Kali Linux і працює на платформах Windows, Linux та macOS. Він написаний на Python, що забезпечує легку інтеграцію з іншими проектами та скриптами.

Dirsearch значно швидший за традиційний інструмент DIRB і має розширений функціонал.

- Підтримка проксі

- Багатопотоковість

- Рандомізація User-Agent

- Підтримка численних розширень

- Сканер арена

- Затримка запиту

Для рекурсивного сканування Dirsearch є лідером. Він здатний повертатися і сканувати, шукаючи додаткові директорії. Поєднуючи в собі швидкість і простоту, Dirsearch є відмінним вибором для кожного пентестера.

Callow

Callow – це зручний та гнучкий інструмент для підбору даних для входу. Він розроблений на мові Python 3 і призначений для задоволення потреб як новачків, так і досвідчених користувачів.

Callow пропонує гнучкі налаштування для зручного оброблення помилок, особливо для початківців, допомагаючи легко зрозуміти принцип роботи інструменту.

SSB

Secure Shell Bruteforcer (SSB) є одним із найшвидших та найпростіших інструментів для підбору паролів до SSH-серверів.

SSB надає зручний інтерфейс для роботи з захищеною оболонкою, на відміну від інших інструментів, що намагаються зламати SSH-сервер.

Thc-Hydra

Hydra – це відомий інструмент для злому даних для входу, що працює на Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) і macOS. Він підтримує широкий спектр протоколів, включаючи AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY та інші.

Hydra, яка за замовчуванням встановлена в Kali Linux, має інтерфейс командного рядка та графічну версію. Вона може підбирати паролі як для одного користувача, так і для списку імен користувачів/паролів.

Hydra є паралельним, швидким і гнучким інструментом, що дозволяє віддалено запобігти несанкціонованому доступу до вашої системи.

Хоча існує багато інших інструментів для злому даних для входу, тільки Hydra підтримує таку велику кількість різних протоколів та паралельних з’єднань.

Burp Suite

Burp Suite Professional – це важливий набір інструментів для тестувальників веб-безпеки, що має широкий спектр функцій. Він здатен автоматизувати рутинні завдання тестування та розроблений для ручного та напівавтоматичного тестування безпеки. Багато експертів використовують його для тестування десяти найпоширеніших вразливостей OWASP.

Burp пропонує унікальні можливості, починаючи зі збільшення охоплення сканування і закінчуючи налаштуванням темного режиму. Він може тестувати/сканувати сучасні веб-програми, JavaScript, API та інші.

Burp Suite призначений для тестування служб, а не для злому. Він записує складні послідовності автентифікації та створює звіти для безпосереднього використання кінцевими користувачами.

Перевагою Burp є проведення позасмугового тестування безпеки додатків (OAST), що допомагає виявити приховані вразливості. Крім того, Burp отримує перевагу від досліджень PortSwigger, що дозволяє випереджати виявлення нових загроз.

Patator

Patator – це багатоцільовий та гнучкий інструмент грубої сили з модульною структурою. Він створений для усунення недоліків деяких інших інструментів та скриптів для атак грубою силою. Patator пропонує новий підхід, намагаючись не повторювати старих помилок.

Patator, написаний на Python, є багатопотоковим інструментом, націленим на тестування на проникнення у більш гнучкий та надійний спосіб. Він підтримує багато модулів, включаючи:

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Zip-файли

- Файли Java Keystore

Pydictor

Pydictor є ще одним потужним інструментом для створення словників паролів. Він здатний здивувати як новачків, так і професіоналів своєю продуктивністю під час тривалих перевірок надійності паролів. Цей інструмент є необхідним у арсеналі зловмисників. Pydictor має широкий спектр функцій, що забезпечують високу ефективність тестування.

- Постійний помічник: дозволяє генерувати загальні списки слів, списки слів соціальної інженерії, спеціалізовані списки на основі веб-контенту та інше. Також в наявності фільтр, що дозволяє зосередитися на конкретних словах.

- Гнучкі налаштування: дозволяє налаштовувати атрибути списку слів відповідно до потреб, використовуючи фільтри за довжиною, режими leet та інші функції.

- Гнучкість та сумісність: здатний аналізувати файли конфігурацій, підтримує безперебійну роботу на Windows, Linux та Mac.

Словники Pydictor:

- Числовий словник

- Алфавітний словник

- Словник алфавіту у верхньому регістрі

- Числа в поєднанні з верхнім регістром алфавіту

- Верхній регістр в поєднанні з нижнім регістром алфавіту

- Число в поєднанні з нижнім регістром алфавіту

- Поєднання верхнього, нижнього регістру та чисел

- Додавання статичної голови

- Маніпулювання фільтром складності словника

Ncrack

Ncrack є швидким інструментом для тестування мережі. Він розроблений для компаній з метою перевірки мережевих пристроїв на наявність слабких паролів. Багато фахівців з безпеки рекомендують використовувати Ncrack для перевірки безпеки системних мереж. Він доступний як окремий інструмент або як частина Kali Linux.

Ncrack, розроблений з використанням модульного підходу та динамічного механізму, здатний адаптувати свою поведінку на основі зворотного зв’язку з мережі. Він може виконувати широкомасштабний аудит для численних хостів одночасно.

Функціональність Ncrack не обмежується гнучким інтерфейсом, він також забезпечує повний контроль над мережевими операціями для користувача. Це забезпечує складні атаки грубою силою, взаємодію під час виконання та шаблони синхронізації для зручності використання, аналогічно Nmap.

Ncrack підтримує широкий спектр протоколів, таких як SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA та DICOM, що робить його придатним для різних галузей.

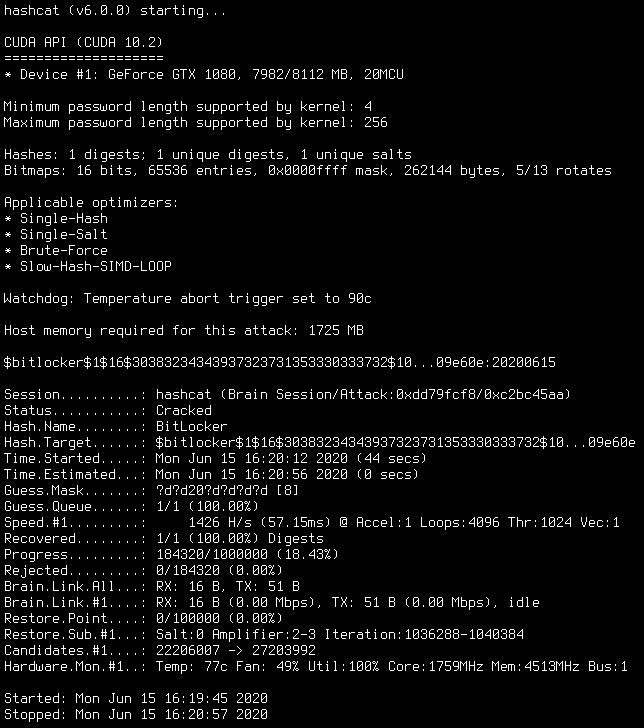

Hashcat

Hashcat – це інструмент для відновлення паролів. Він працює на Linux, OS X та Windows і підтримує широкий спектр алгоритмів хешування, таких як MD4, MD5, сімейство SHA, хеші LM та формати Unix Crypt.

Hashcat став відомим завдяки оптимізаціям, що залежать від програмного забезпечення, винайденого автором Hashcat.

Hashcat має дві версії:

- Інструмент відновлення паролів на базі CPU.

- Інструмент відновлення паролів на базі GPU.

Інструмент на базі GPU може зламати деякі застарілі алгоритми хешування швидше, ніж інструмент на базі CPU (MD5, SHA1 та інші). Однак не кожен алгоритм може бути зламаний швидше за допомогою GPU. Hashcat вважається найшвидшим інструментом для злому паролів у світі.

Висновок

Після цього детального огляду ви маєте в своєму розпорядженні різноманітний арсенал інструментів. Обирайте ті, що найкраще підходять для кожної конкретної ситуації. Не існує універсального рішення. У деяких випадках найпростіші інструменти будуть найбільш ефективними, а в інших – навпаки.

Далі ознайомтеся з деякими інструментами для криміналістичних досліджень.