DevSecOps: Інтеграція безпеки в розробку ПЗ

DevSecOps – це підхід, що полягає у впровадженні заходів безпеки на кожному етапі життєвого циклу DevOps, використовуючи спеціалізовані інструменти.

У сфері розробки програмного забезпечення, DevOps – це синергія між процесами розробки та ІТ-операціями. Основна мета цієї взаємодії – підвищення якості ПЗ та забезпечення безперервної його доставки.

Додавання елементів безпеки до DevOps перетворює його на DevSecOps – дисципліну, де безпека стає спільною відповідальністю команд розробників та ІТ-фахівців.

Раніше за безпеку відповідав окремий підрозділ, що включався в проєкт на завершальних стадіях. Ця модель була ефективною в умовах тривалих циклів розробки. Проте, в епоху гнучких методологій, де цикли вимірюються тижнями, безпека має бути інтегрована на кожному етапі, а відповідальність розподілена між усіма учасниками.

Для ефективної роботи DevSecOps в гнучких методологіях, інтеграція безпеки повинна бути автоматизована. Це єдиний спосіб запобігти сповільненню робочого процесу DevOps. Така автоматизація потребує інструментів, що поєднують середовища розробки (IDE) з функціоналом безпеки.

Типи інструментів DevSecOps

Інтеграція безпеки та DevOps може мати різні форми, тому існує різноманітність інструментів DevSecOps. Їх можна класифікувати наступним чином:

- Сканування вразливостей у компонентах відкритого коду: виявляють потенційні слабкі місця у компонентах з відкритим вихідним кодом, бібліотеках та їх залежностях.

- Статичне та динамічне тестування безпеки (SAST/DAST): статичне тестування аналізує вихідний код на предмет вразливостей. Динамічне тестування перевіряє безпеку запущених програм без доступу до вихідного коду.

- Сканування образів: шукає вразливості в контейнерах Docker.

- Автоматизація інфраструктури: виявляє та виправляє проблеми конфігурації інфраструктури, зокрема у хмарних середовищах.

- Візуалізація: забезпечує наочне представлення ключових показників ефективності та тенденцій, що дозволяє відстежувати зміни у кількості вразливостей.

- Моделювання загроз: дозволяє проактивно приймати рішення, прогнозуючи потенційні загрози.

- Сповіщення: повідомляє групу безпеки лише про аномальні події, ідентифіковані як загрози, мінімізуючи “шум” і переривання робочого процесу DevSecOps.

Нижче представлений перелік інструментів DevSecOps, які допоможуть вам інтегрувати безпеку у робочі процеси DevOps.

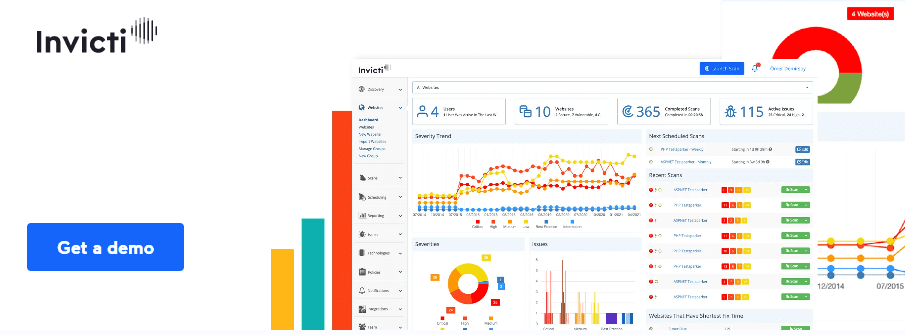

Invicti

Invicti – це інструмент, що інтегрується в SDLC для забезпечення безпеки програмних продуктів, зберігаючи гнучкість процесу розробки.

Аналіз, який проводить Invicti, є всебічним, забезпечуючи точне виявлення проблем без зниження швидкості SDLC.

Функції автоматизації Invicti дозволяють уникнути ручного втручання у процеси безпеки, заощаджуючи час команди (сотні годин на місяць).

Система також виявляє дійсно важливі вразливості та автоматично призначає їх для виправлення відповідним спеціалістам.

Invicti забезпечує повну видимість вразливостей у програмному забезпеченні, що розробляється, та зусиль, що докладаються для зниження ризиків.

SonarQube

SonarQube автоматично аналізує код на наявність вразливостей, виявляючи помилки, які можуть становити загрозу. Інструмент підтримує майже 30 різних мов програмування.

Унікальна функція QualityGates в SonarQube дозволяє своєчасно усувати проблеми до випуску продукту. Інструмент також створює єдину перспективу якості для команди розробників, дозволяючи кожному розуміти стандарти розробки.

SonarQube легко інтегрується в DevSecOps, гарантуючи доступність звітів для всіх членів команди.

Після встановлення, SonarQube чітко повідомляє про готовність коду та проєктів до випуску. При виявленні проблем інструмент вказує на місце помилки та можливі рішення.

Aqua

Aqua дозволяє візуалізувати та зупиняти загрози на всіх етапах життєвого циклу програмного забезпечення, від написання коду до розгортання в хмарі.

Aqua, як хмарна платформа захисту додатків (CNAPP), пропонує перевірки безпеки ланцюга постачання ПЗ, сканування ризиків і вразливостей та розширений захист від шкідливого програмного забезпечення.

Інтеграційні можливості Aqua дозволяють захистити програми незалежно від платформ та інструментів розробки та розгортання: хмарних, контейнерних, безсерверних, CI/CD та ін. Aqua також інтегрується з платформами SIEM та інструментами аналітики.

Aqua вирізняється забезпеченням безпеки в контейнерах Kubernetes за допомогою KSPM (Kubernetes Security Posture Management) та розширеним захистом в середовищі виконання Kubernetes. Інструмент використовує нативні функції K8s для забезпечення захисту програм, розгорнутих у контейнерах.

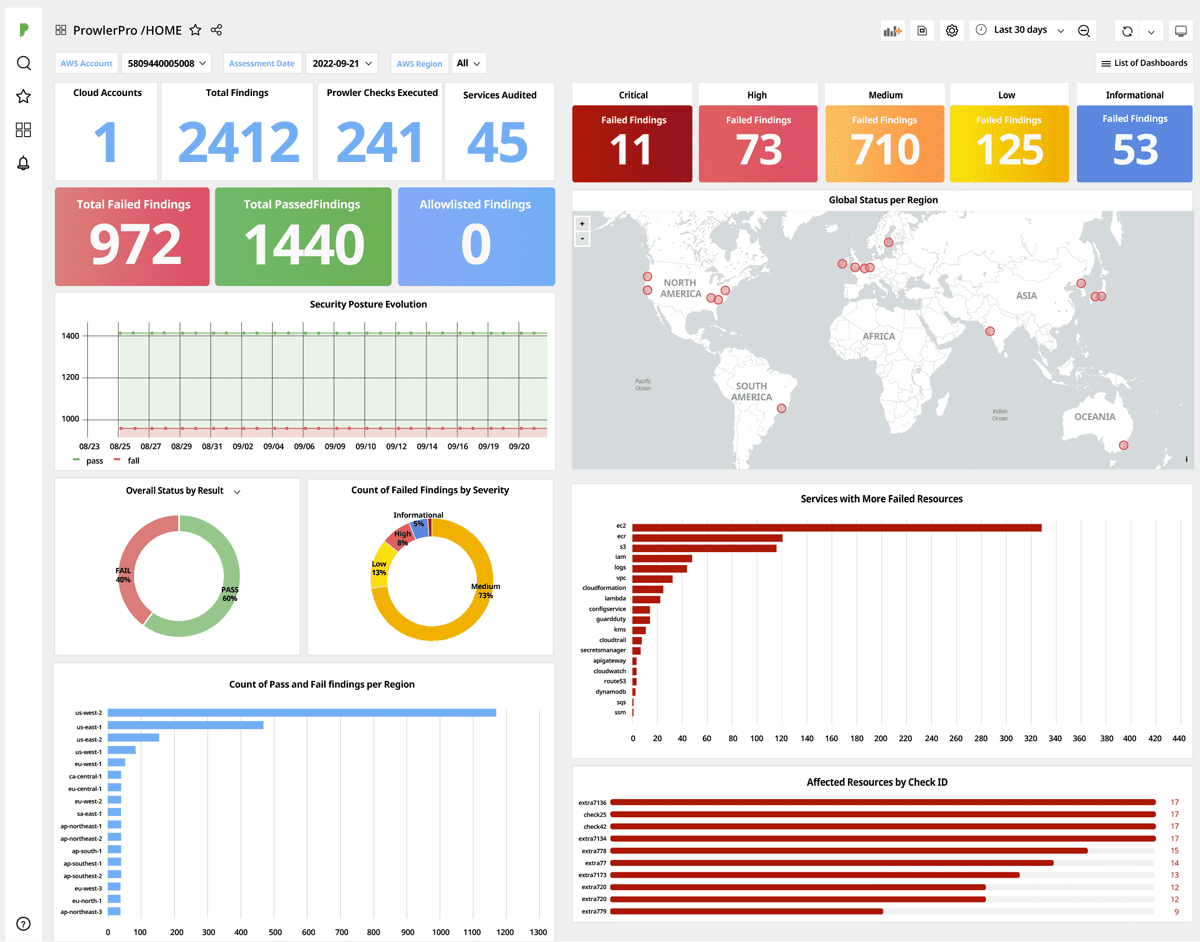

ProwlerPro

ProwlerPro – це інструмент з відкритим кодом, розроблений спеціально для контролю безпеки в середовищах Amazon Web Services (AWS).

ProwlerPro дає змогу почати сканування конвеєрів розробки за лічені хвилини. Інструмент надає цілісну картину інфраструктури, незалежно від регіону. Інструменти візуалізації дозволяють переглядати стан безпеки всіх служб AWS.

Систему можна налаштувати для автоматичного запуску перевірок кожні 24 години. Сканування виконується паралельно для швидкості роботи.

Результати сканування відображаються на панелях, які можна легко аналізувати на будь-якому рівні деталізації системи безпеки.

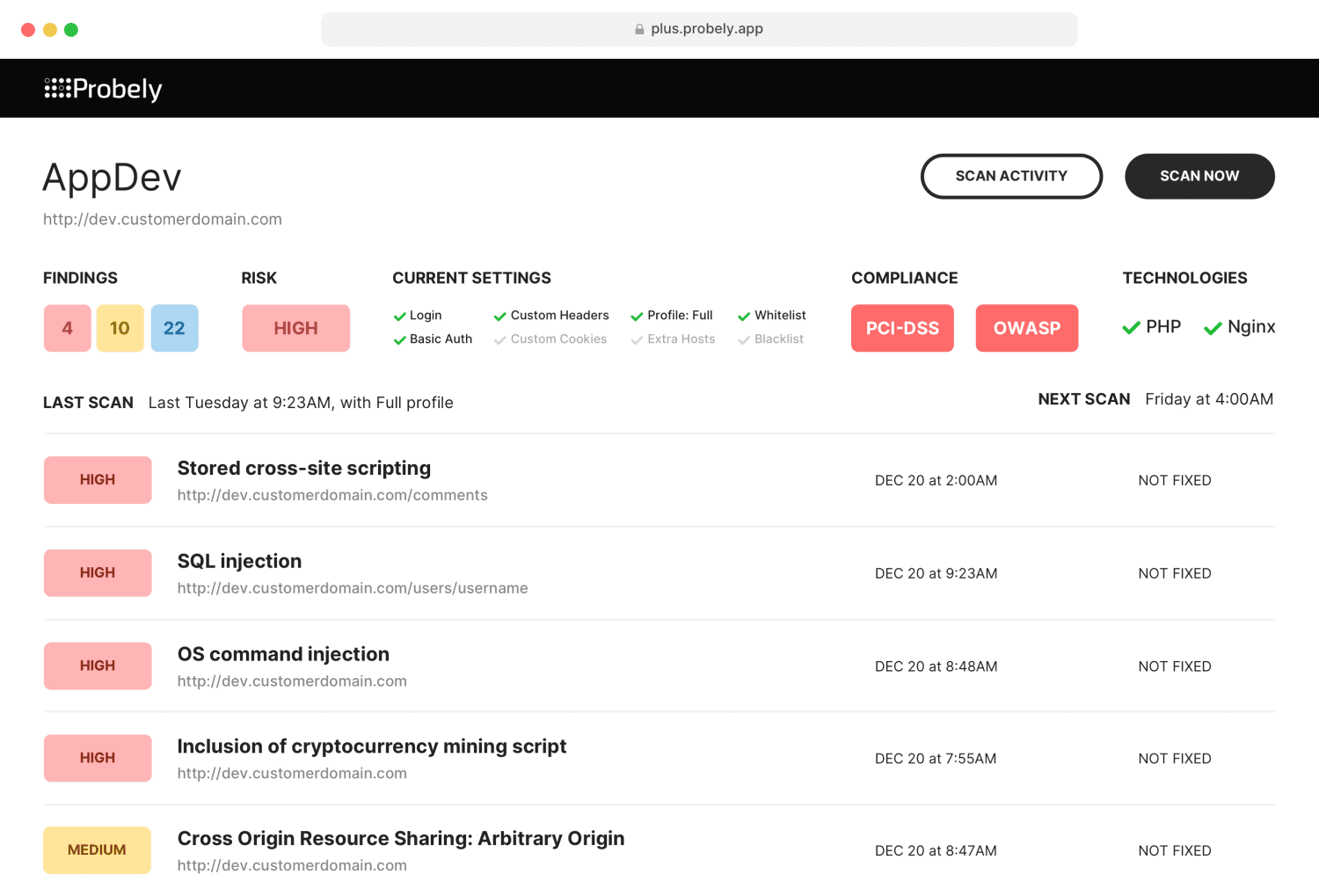

Probely

Probely інтегрує сканування безпеки у наявний робочий процес DevOps за лічені хвилини за допомогою інструментів сканування веб-додатків та API.

Probely базується на API-орієнтованій розробці, тобто спочатку всі нові функції пропонуються через API, а потім додаються до інтерфейсу. Це дозволяє інтегрувати Probely з будь-якими інструментами.

Також можна зареєструвати веб-хуки для сповіщень програм про події, згенеровані Probely.

Оскільки Probely пропонує готові інтеграції, використання API може не знадобитися. Інтеграція з Jira та Jenkins відбувається миттєво.

Probely автоматично сканує конвеєри CI/CD та фіксує виявлені вразливості в Jira. Після виправлення вразливостей Probely перевіряє їх знову.

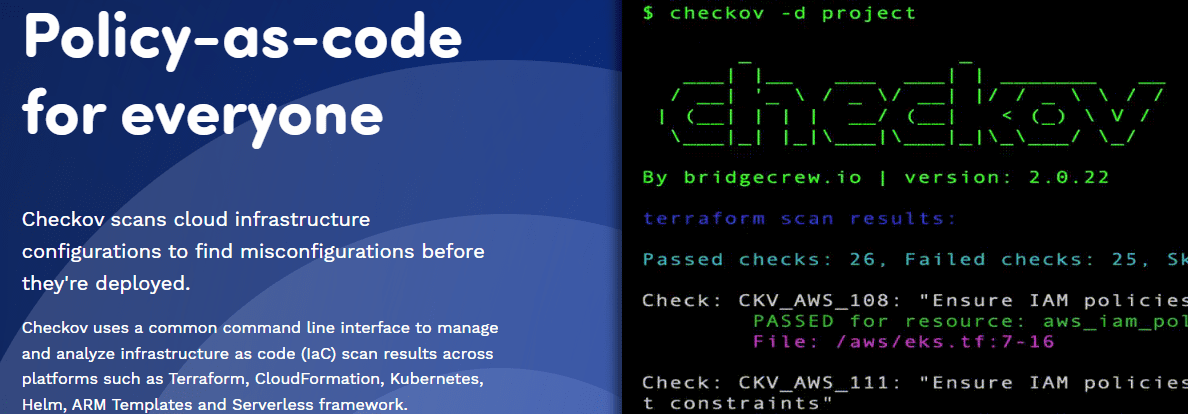

Checkov

Checkov сканує конфігурації хмарної інфраструктури на наявність недоліків перед розгортанням ПЗ. Інструмент використовує командний рядок і аналізує дані на різних платформах: Kubernetes, Terraform, Helm, CloudFormation, ARM Templates та інших.

Checkov дозволяє сканувати хмарні ресурси під час компіляції, виявляючи помилки за допомогою фреймворку “політика як код” (Python). Checkov аналізує зв’язки між хмарними ресурсами за допомогою політик YAML на основі графів.

Завдяки інтеграції з CI/CD та системами контролю версій, Checkov виконує тестування та змінює параметри у контексті цільового репозиторію.

Інтерфейс Checkov розширюваний і дозволяє визначати спеціальні політики та інтегрувати його з різними платформами.

Faraday

Faraday дозволяє автоматизувати управління вразливостями та контрольні заходи. Інструмент дозволяє створювати власні події для автоматизації задач.

Faraday інтегрує інструменти безпеки у робочі процеси, отримуючи інформацію про вразливості з понад 80 інструментів сканування. Сканери автоматично інтегруються у робочі процеси, надаючи дані для веб-інтерфейсу.

Faraday використовує централізоване сховище інформації про безпеку, доступне для всієї команди DevSecOps. Інструмент виявляє та поєднує повторювані проблеми, про які повідомляють різні інструменти, зменшуючи зусилля команди.

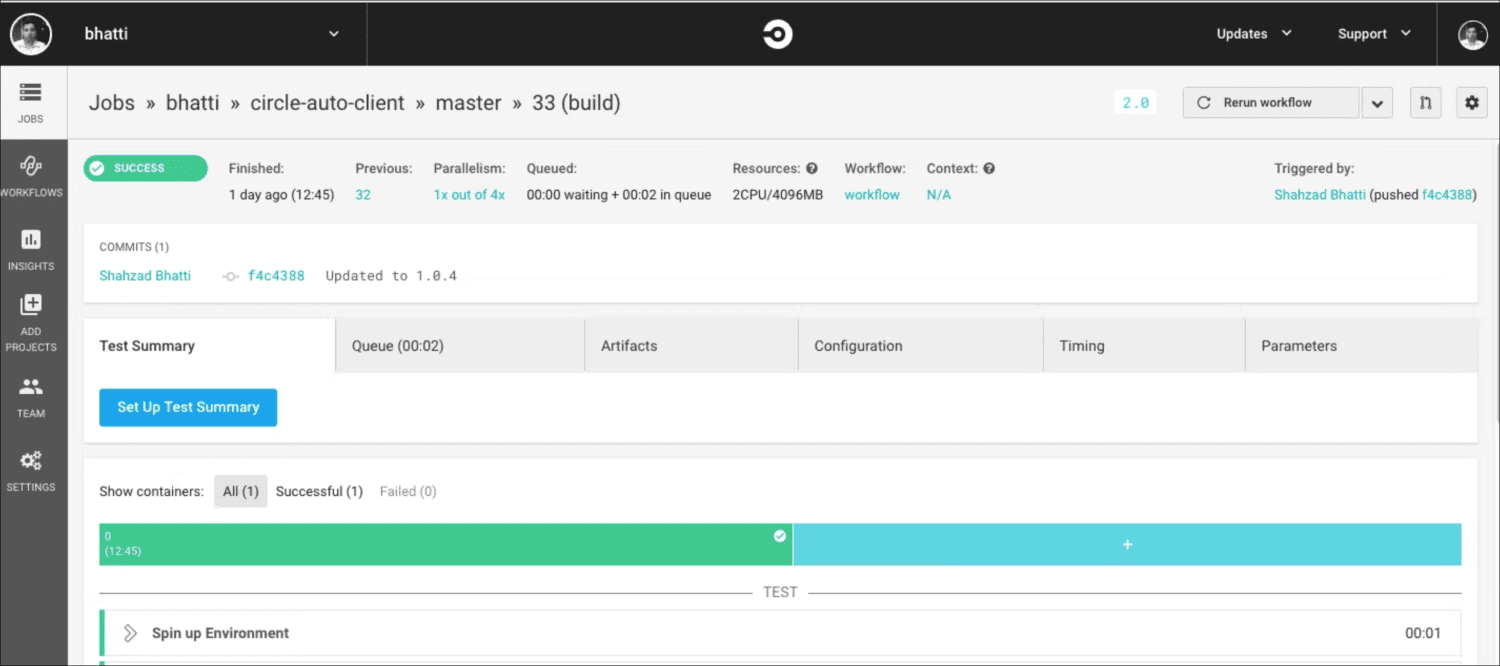

CircleCI

Для інтеграції CircleCI з інструментами безпеки DevOps, потрібно використовувати партнерів CircleCI. Серед них є постачальники рішень SAST, DAST, аналізу контейнерів, керування секретами та безпеки API.

Якщо потрібно зробити щось, чого немає у стандартному наборі функцій, можна скористатися відкритим кодом CircleCI для створення власної функціональності.

Навіть нестандартні варіанти використання можна реалізувати та поділитися з спільнотою. CircleCI публікує рекомендації для створення автоматизованих конвеєрів тестування.

Використання CircleCI orbs дозволяє команді зосередитися на використанні сервісів, а не на їх інтеграції.

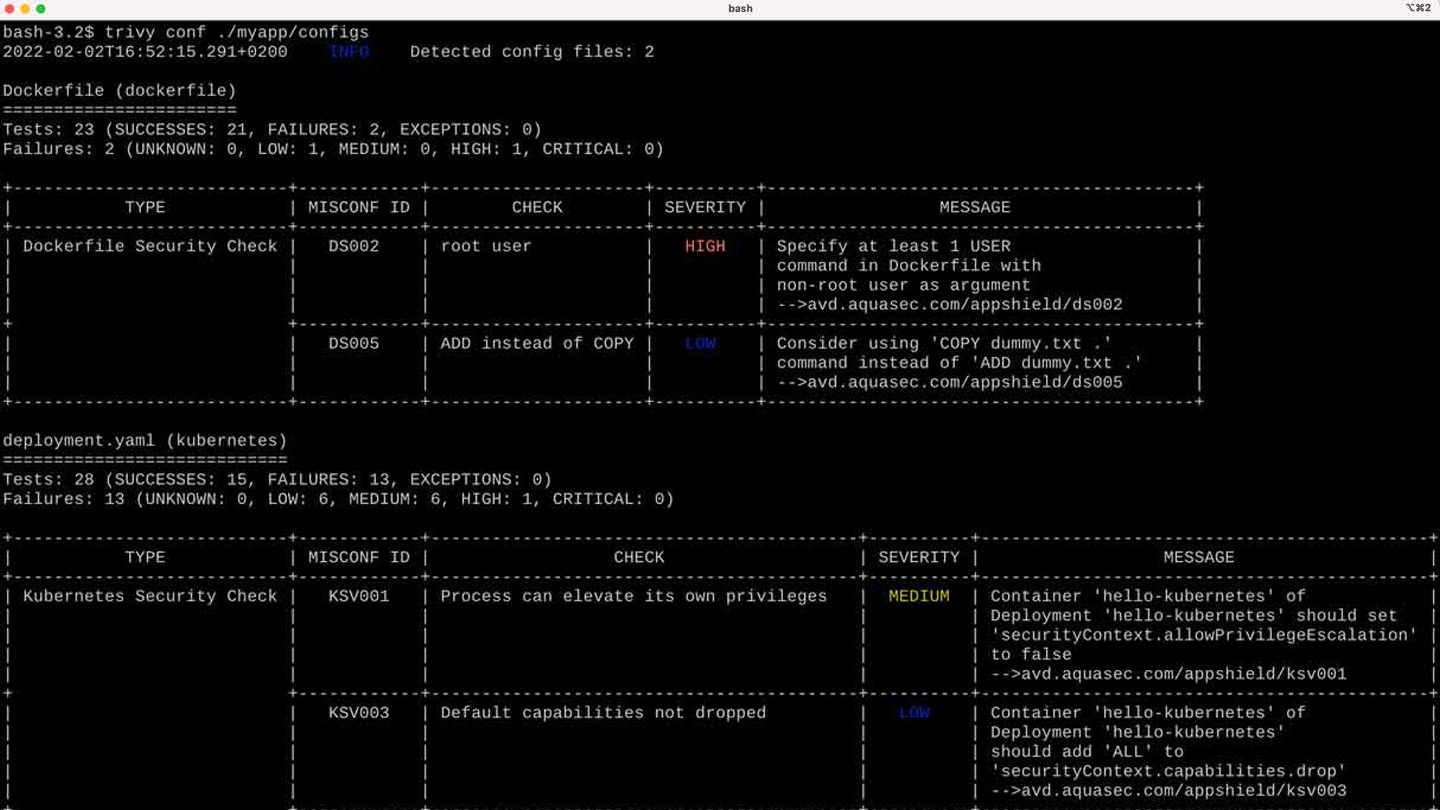

Trivy

Trivy – це інструмент безпеки з відкритим кодом, що має декілька сканерів для виявлення проблем безпеки. Trivy сканує файлові системи, образи контейнерів, сховища Git, образи віртуальних машин, Kubernetes та сховища AWS.

Trivy виявляє вразливості, недоліки конфігурації, конфіденційну інформацію, ліцензії на ПЗ та проблеми у ланцюжку постачання ПЗ.

Інтеграції Trivy включають CircleCI, GitHub Actions, VS Code, Kubernetes та JetBrains. Trivy доступний в apt, yum, brew та dockerhub і не потребує баз даних або системних бібліотек.

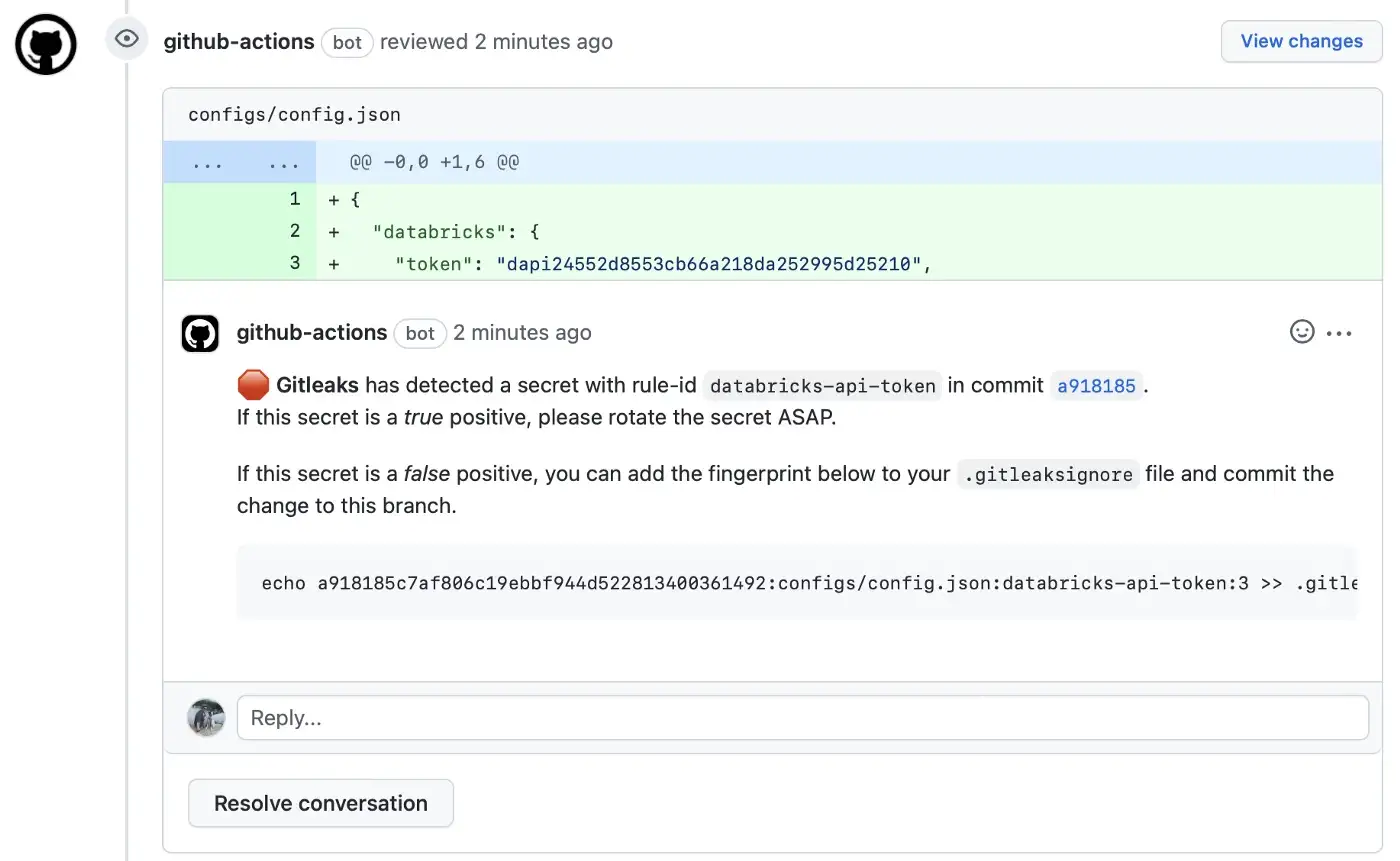

GitLeaks

Gitleaks – це інструмент з відкритим кодом, що використовує командний рядок. Gitleaks встановлюється за допомогою Docker, Homebrew або Go, а також доступний як виконуваний файл. Інструмент можна розгорнути як хук перед фіксацією або як GitHub Action.

Інтерфейс Gitleaks складається з 5 команд: для виявлення секретів, їх захисту, створення сценаріїв, отримання довідки та показу версії.

Основна робота виконується за допомогою команд виявлення та захисту, що аналізують вихідні дані команд git log або git diff.

Підтримка конкурентоспроможності та безпеки

З одного боку, швидкість CI/CD є ключовою для виходу на ринок та збереження конкурентоспроможності. З іншого боку, інтеграція інструментів безпеки є необхідною. Інструменти DevSecOps дозволяють забезпечити безпеку без шкоди для часових рамок SDLC.