DDoS-атаки є серйозною загрозою для безпеки веб-ресурсів, спричиняючи значні збитки, зокрема витік конфіденційної інформації, шкоду репутації та фінансові втрати.

Навіть незначна слабкість у системі захисту може відкрити двері для DDoS-атак. Суть таких кібератак полягає у навмисному перевантаженні веб-сайту фальшивим трафіком, що призводить до його сповільнення або повного виходу з ладу.

Власникам веб-сайтів критично важливо бути обізнаними про різноманітні типи DDoS-атак та мати ефективні стратегії для їхнього пом’якшення або хоча б мінімізації негативного впливу.

Аналітичні дослідження прогнозують зростання кількості DDoS-атак на понад 300% у 2023 році, що викликає велике занепокоєння як серед окремих користувачів, так і серед організацій, оскільки такі атаки можуть завдати значної шкоди їхнім веб-ресурсам.

У цій статті ми розглянемо найпоширеніші види DDoS-атак, а також методи їхнього попередження та захисту вашого веб-сайту.

Що таке DDoS-атака?

Розподілена відмова в обслуговуванні (DDoS) — це кібератака, що створює загрозу для веб-ресурсів, метою якої є порушення нормального функціонування сервера, мережі або служби шляхом перевантаження її інфраструктури надмірним потоком фальшивого трафіку. Для цього можуть використовуватись комп’ютери та інші мережеві пристрої, наприклад, пристрої Інтернету речей (IoT).

Основне завдання DDoS-атаки полягає в тому, щоб заповнити систему сфабрикованим трафіком, таким як різке збільшення кількості запитів на підключення, повідомлень чи пакетів даних. Така інтенсивність запитів може призвести до збою або значного уповільнення роботи системи через недостатність ресурсів для їхньої обробки.

Хоча деякі зловмисники вдаються до цих атак з метою шантажу власників веб-сайтів, вимагаючи значні виплати, основні мотиви DDoS-атак включають:

- Порушення комунікаційних процесів та функціонування служб.

- Нанесення шкоди іміджу бренду.

- Отримання конкурентних переваг.

- Відволікання уваги груп реагування на інциденти.

Будь-яка компанія, незалежно від її розміру, може стати жертвою цих атак, якщо не вживає належних заходів безпеки. Найчастіше під прицілом опиняються:

- Інтернет-магазини.

- Фінтех- та фінансові компанії.

- Компанії, що займаються онлайн-іграми та азартними іграми.

- Урядові організації.

- Постачальники ІТ-послуг.

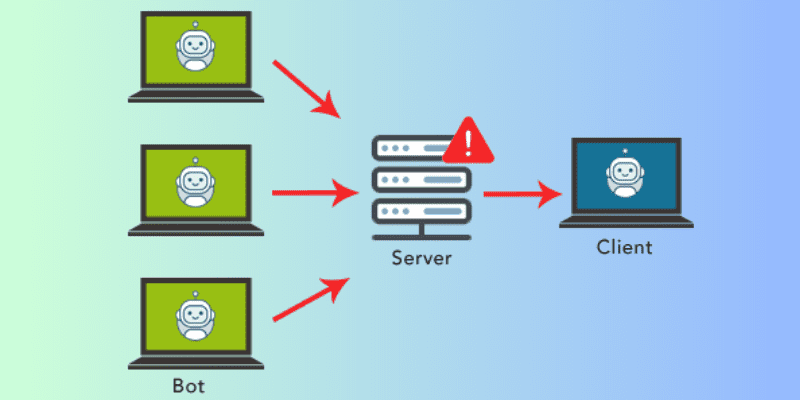

Зазвичай для проведення таких атак хакери використовують ботнети. Ботнет — це мережа комп’ютерів, гаджетів IoT та мобільних пристроїв, заражених шкідливим програмним забезпеченням і керованих зловмисником. Хакери використовують ці підключені до мережі пристрої для відправлення великої кількості запитів на IP-адресу сервера або цільового веб-сайту.

DDoS-атаки створюють для власників бізнесу численні проблеми, такі як покинуті кошики покупок, втрата клієнтів та прибутку, переривання надання послуг, невдоволеність користувачів. Відновлення бізнесу до попереднього рівня та забезпечення подальшого зростання вимагатиме значних фінансових та часових ресурсів.

Як відбувається DDoS-атака?

Зловмисники використовують підключені до Інтернету “зомбі-машини” для проведення DDoS-атак. Мережі цих машин складаються з багатьох пристроїв, таких як пристрої IoT, які можуть бути заражені шкідливим програмним забезпеченням, що дозволяє зловмисникам віддалено керувати вашими системами.

Ці окремі пристрої називають ботами, а сукупність ботів – ботнетом. Після створення ботнету зловмисникам стає легше координувати атаку, віддаючи інструкції.

Коли цільова мережа або сервер стає жертвою атаки, кожен бот у ботнеті відправляє запит на IP-адресу веб-сайту, що призводить до перевантаження мережі або сервера трафіком. Оскільки кожен бот є окремим інтернет-пристроєм, стає складно відрізнити звичайний трафік від трафіку атаки.

Вплив DDoS-атаки на бізнес

DDoS-атаки сповільнюють роботу вашого веб-сайту, припиняють обслуговування клієнтів та створюють ряд додаткових проблем. Як наслідок, підприємства стикаються з такими негативними наслідками:

- Втрата репутації: репутація відіграє ключову роль у будь-якому бізнесі. Клієнти, інвестори та партнери довіряють вашому веб-сайту. Однак, DDoS-атаки підривають цю довіру, створюючи враження про небезпеку вашого ресурсу. Це ускладнює відновлення репутації.

- Втрата даних: хакери можуть отримати несанкціонований доступ до ваших систем і даних та використати їх у зловмисних цілях, зокрема для крадіжки коштів з банківських рахунків.

- Фінансові втрати: якщо ваш веб-сайт електронної комерції раптово стає недоступним, ви починаєте втрачати гроші, оскільки запити та замовлення не можуть бути оброблені. У таких ситуаціях конкуренти отримують перевагу, завойовуючи довіру ваших клієнтів. Крім того, відновлення втраченого бізнесу, клієнтів та репутації потребує додаткових витрат.

Три основних типи DDoS-атак

Хоча головна мета кожної DDoS-атаки полягає у перевантаженні системи фальшивим трафіком, методи її реалізації можуть відрізнятися. Розгляньмо три основні типи DDoS-атак:

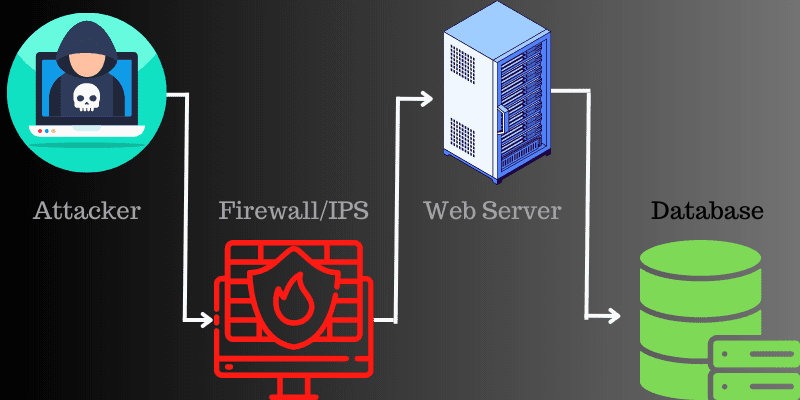

#1. Атаки на рівні додатків

Рівень додатків — це той рівень, на якому сервер генерує відповідь на запит, що надходить від клієнтського сервера.

Наприклад, якщо ви вводите https://www.abc.com/learning/ у своєму браузері, він відправляє HTTP-запит на сервер, запитуючи сторінку навчання. Сервер шукає всю інформацію, пов’язану з цією сторінкою, пакує її та надсилає назад у ваш веб-браузер.

Саме на цьому рівні відбувається процес отримання та пакування. Атака на рівні додатків відбувається тоді, коли зловмисник використовує декілька машин/ботів для неодноразового відправлення запитів на одне джерело сервера.

Найпоширенішою атакою на рівні додатків є HTTP-флуд, коли зловмисники постійно відправляють небажані HTTP-запити на сервер, використовуючи широкий діапазон IP-адрес.

#2. Об’ємні атаки

Під час об’ємних атак зловмисники бомбардують сервер великою кількістю трафіку з метою вичерпати пропускну здатність веб-сайту.

Найпоширенішим методом, який використовують зловмисники, є атака посилення DNS. У цьому випадку зловмисник постійно надсилає запити на DNS-сервер, використовуючи підроблену IP-адресу цільового веб-сайту.

DNS-сервер надсилає відповідь на сервер, який є ціллю атаки. Якщо це робити кілька разів, цільовий сервер перевантажується і починає працювати повільніше, що призводить до зниження продуктивності веб-сайту.

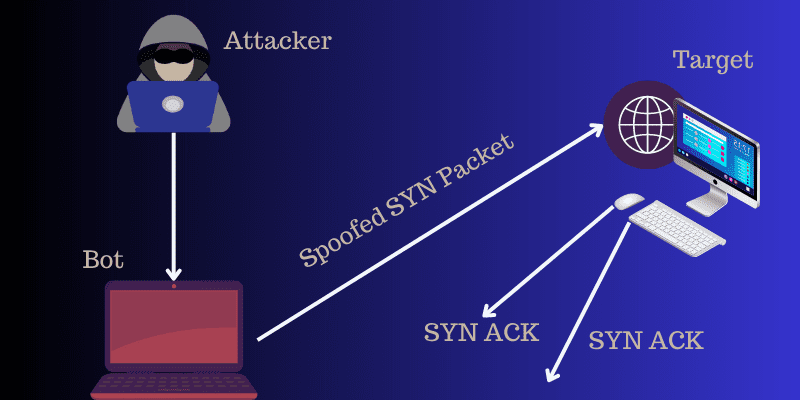

#3. Атаки на протокол

Атаки на протоколи виснажують мережеві системи, такі як механізми маршрутизації, балансувальники навантаження та брандмауери, а також ресурси сервера. Коли два комп’ютери встановлюють з’єднання, вони виконують рукостискання TCP. Це передбачає обмін попередньою інформацією між двома сторонами.

Пакет SYN є першим кроком у встановленні зв’язку TCP, коли сервер дізнається, що клієнт бажає розпочати новий канал. Під час атаки на протокол хакер перевантажує сервер або мережі численними SYN-пакетами, що містять підроблені IP-адреси.

Сервер відповідає на кожен пакет з проханням завершити рукостискання. Однак у цьому випадку клієнт ніколи не відповідає на пакети, змушуючи сервер чекати відповіді довше, ніж зазвичай. Це може призвести до уповільнення продуктивності сервера.

Різні типи DDoS-атак

Три типи атак, згадані вище, додатково поділяються на різні види, такі як HTTP-флуд, DNS-флуд, SYN-флуд, Smurf тощо. Розгляньмо їх детальніше та з’ясуймо, як вони можуть вплинути на ваш бізнес.

#1. HTTP-флуд

Джерело: PureVPN

Джерело: PureVPN

HTTP є базовою протокольною структурою для запитів на основі браузера, яка зазвичай використовується для відкриття веб-сторінок або передачі контенту через Інтернет.

HTTP-флуд є різновидом DDoS-атак, що належать до об’ємних атак. Ці атаки спеціально розроблені для перевантаження цільового сервера надмірною кількістю HTTP-запитів. Після того, як цільовий сервер перевантажується запитами та не може відповідати, DDoS-атака надсилає додаткові запити від реальних користувачів.

#2. DNS-флуд

Система доменних імен (DNS) відіграє роль своєрідної “телефонної книги” Інтернету. Вона є маршрутом, за яким інтернет-пристрої знаходять певні веб-сервери для доступу до онлайн-контенту.

DNS-флуд – це тип DDoS-атаки, коли зловмисник завалює DNS-сервери певного домену, намагаючись порушити роздільну здатність DNS.

Без “телефонної книги” користувачеві буде складно знайти потрібну адресу для звернення до певного ресурсу. Подібна ситуація виникає під час DNS-флуду. Таким чином, веб-сайт буде скомпрометовано, і він не зможе реагувати на легітимний трафік.

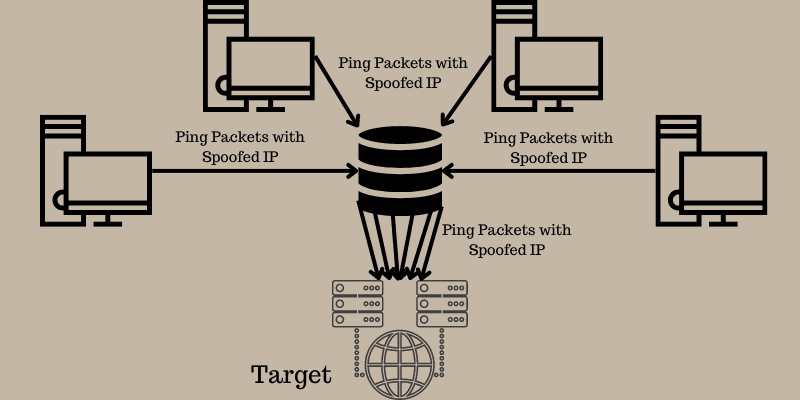

#3. Ping-флуд

ICMP (Internet Control Message Protocol) — це протокол Інтернет-рівня, який використовується різними мережевими пристроями для обміну даними між собою. ICMP-повідомлення, зокрема ехо-відповіді та ехо-запити, зазвичай використовуються для перевірки з’єднання та працездатності пристрою за допомогою команди ping.

Під час атаки Ping-флуд хакер намагається перевантажити цільовий пристрій пакетами ехо-запитів. Це унеможливлює доступ до звичайного, інтенсивного трафіку. Коли фальшивий трафік надходить з багатьох пристроїв, атака перетворюється на DDoS-атаку.

#4. SYN-флуд

SYN-флуд — це різновид DDoS-атаки, відомий також як напіввідкрита атака. Її мета — зробити сервер недоступним для перенаправлення легітимного трафіку та спожити всі наявні ресурси сервера.

Постійно надсилаючи початкові пакети запитів на підключення, хакер може перевантажити всі порти на сервері. Це сповільнює або повністю блокує можливість пристрою реагувати на легітимний трафік.

#5. UDP-флуд

Під час атаки UDP-флуд на сервер відправляється велика кількість пакетів протоколу дейтаграм користувача (UDP) з метою його перевантаження, що зменшує здатність пристрою відповідати та обробляти запити.

Брандмауер виснажується, що призводить до DDoS-атаки. У цій атаці зловмисник використовує етапи сервера для відповіді на UDP-пакети, які вже були надіслані на порти.

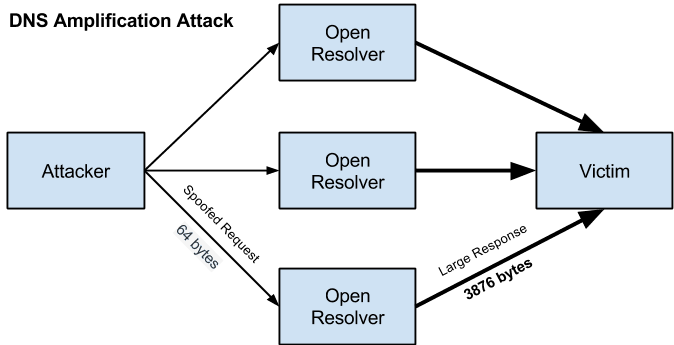

#6. Атака посилення DNS

Джерело: Cisco Umbrella

Джерело: Cisco Umbrella

Атака посилення DNS є об’ємною DDoS-атакою, під час якої зловмисник використовує функціональні можливості відкритого DNS для перевантаження цільової мережі або сервера збільшеним обсягом трафіку. Це робить сервер разом із навколишньою інфраструктурою недоступним.

Кожна атака посилення використовує дисбаланс у споживанні пропускної здатності між цільовим веб-джерелом та зловмисником. В результаті мережа засмічується підробленим трафіком, спричиняючи DDoS-атаки.

#7. XML-RPC Pingback

Зворотний ping — це різновид коментаря, який створюється під час посилання на певну публікацію в блозі. XML-RPC pingback є загальною функцією модуля WordPress. Зловмисники можуть легко використовувати цю функцію для здійснення атак на сторонні сайти через функцію pingback сайту блогу.

Це може призвести до різних атак, оскільки ваш сайт стає вразливим до різноманітних загроз. Серед них атаки грубою силою, міжсайтові атаки портів, атаки Patsy proxy та інші.

#8. DDoS-атака Slowloris

Slowloris є DDoS-атакою, яка дає змогу хакеру перевантажити цільовий сервер, підтримуючи одночасно численні HTTP-з’єднання між цільовим сервером і зловмисником. Ця атака належить до категорії атак на рівні додатків і використовує часткові HTTP-запити.

Цікаво, що Slowloris — це не стільки категорія атаки, скільки інструмент атаки, спеціально розроблений для виведення сервера з ладу за допомогою однієї машини. Цей тип атаки вимагає низької пропускної здатності та спрямований на виснаження ресурсів сервера.

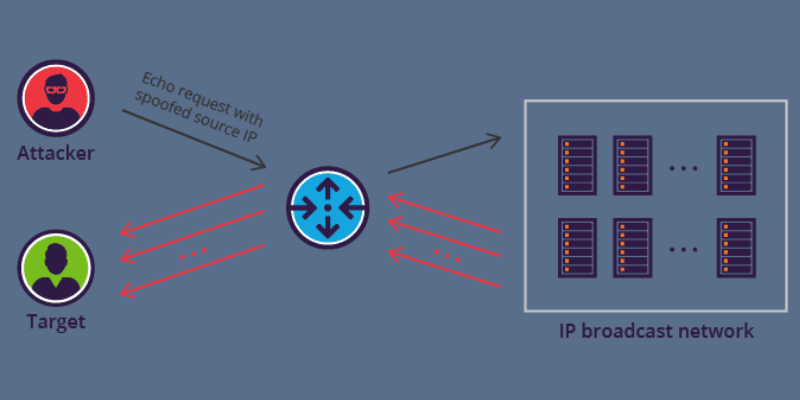

#9. DDoS-атака Smurf

Джерело: Imperva

Джерело: Imperva

Атака Smurf відбувається на мережевому рівні. Свою назву вона отримала від шкідливого програмного забезпечення DDoS.Smurf, що дозволяє зловмисникам проводити такі атаки. Зловмисники націлюються на великі компанії, щоб завдати їм шкоди.

Атака Smurf схожа на ping-флуд і використовує пакети ICMP для перевантаження комп’ютерів та інших пристроїв ICMP-запитами ехо. Ось як відбуваються ці атаки:

- Спочатку Smurf створює фальшивий пакет, адреса джерела якого встановлюється як реальна IP-адреса жертви.

- Пакет надсилається на широкомовну IP-адресу брандмауера. У відповідь брандмауер надсилає запити кожному хост-пристрою в мережі.

- Кожен пристрій отримує численні запити, що порушує легітимний трафік.

#10. Атака нульового дня

Нульовий день — це уразливості в безпеці, що існують у мікропрограмах, апаратному чи програмному забезпеченні, які невідомі сторонам, відповідальним за виправлення цих недоліків. Атака нульового дня – це атака, яка відбувається в період між виявленням вразливості та першою атакою.

Хакери користуються цією вразливістю та легко здійснюють атаку. Коли ця вразливість стає загальновідомою, її називають одноденною або n-денною.

Тепер, коли ми знаємо про різні типи атак, обговоримо кілька рішень для їхнього пом’якшення.

Рішення для атак на рівні додатків

Для атак на рівні додатків можна використовувати брандмауер веб-додатків (WAF). Нижче представлені рішення, що пропонують WAF, які можна використовувати для запобігання атакам.

#1. Sucuri

Захистіть свої веб-сайти від атак за допомогою брандмауера Sucuri (WAF), який усуває зловмисників, підвищує доступність вашого веб-сайту та прискорює час завантаження. Щоб активувати брандмауер для вашого веб-сайту, виконайте такі дії:

- Додайте свій веб-сайт до Sucuri WAF.

- Захистіть вхідні дані, створивши сертифікати SSL для сервера брандмауера.

- Активуйте брандмауер, змінивши записи DNS.

- Виберіть високопродуктивне кешування для максимальної оптимізації сайту.

Оберіть план Sucuri Basic або Pro та захистіть свій веб-сайт від небажаних атак.

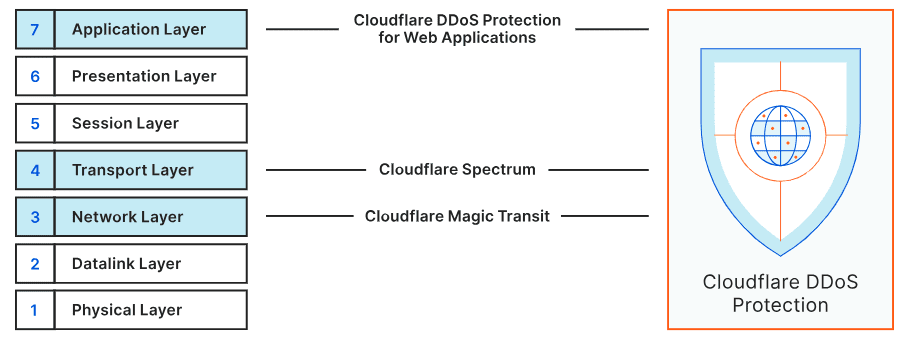

#2. Cloudflare

Отримайте захист корпоративного рівня з рішенням Cloudflare WAF. Він забезпечує покращену безпеку, надійний захист, швидке розгортання та просте управління. Cloudflare також надає захист від вразливостей нульового дня.

За словами провідних аналітиків, Cloudflare є визнаним експертом у сфері безпеки додатків. Ви отримаєте можливості машинного навчання, розроблені та навчені експертами, для захисту вашого сайту від загроз, ухилень від виявлення тощо.

Рішення для об’ємних та протокольних атак

Для захисту від об’ємних та протокольних атак можна використовувати наступні рішення:

#1. Cloudflare

Отримайте провідні в галузі засоби запобігання DDoS від Cloudflare для захисту вашого веб-сайту, щоб уникнути втрати клієнтів та їхньої довіри. Мережа зі швидкістю 197 Тбіт/с блокує понад 112 мільярдів щоденних загроз. Глобальна мережа Cloudflare охоплює понад 285 міст та 100 країн для запобігання атакам.

Впровадження системи є простим та легким. Використовуйте панель керування або API Cloudflare, щоб додати на свій веб-сайт функції продуктивності, надійності та безпеки Cloudflare. Це може пом’якшити DDoS-атаки на веб-сайти, програми та мережі.

#2. Sucuri

Підвищте продуктивність та доступність свого веб-сайту під час масованих атак, використовуючи мережу Anycast від Sucuri та рішення для безпечної доставки контенту. Це підтримує працездатність вашого веб-сайту навіть під час масових DDoS-атак і високих стрибків трафіку.

Sucuri легко блокує підроблені запити та трафік від різноманітних зловмисних ботів, не перешкоджаючи легітимним джерелам трафіку. Його високоякісні технології та апаратне забезпечення працюють цілодобово для захисту вашого веб-сайту від шкідливих дій.

#3. Imperva

Захистіть усі свої активи від DDoS-атак за допомогою Imperva, щоб забезпечити безперервність бізнесу з гарантованим часом безвідмовної роботи. Це мінімізує час простою та витрати на пропускну здатність, надає необмежений захист від DDoS-атак і забезпечує доступність веб-сайту, не впливаючи на продуктивність.

Висновок

DDoS-атака — це руйнівний кіберзлочин, коли хакер перевантажує сервер фальшивим, масивним трафіком, внаслідок чого реальні користувачі стикаються з труднощами під час доступу до веб-сайтів та онлайн-сервісів. Існує багато типів DDoS-атак, спрямованих на HTTP, Ping, SYN тощо, для уповільнення роботи вашого веб-сайту.

Вище ми розглянули деякі з найкращих рішень для боротьби з атаками на рівні додатків, об’ємними та протокольними атаками. Вони допомагають запобігти небажаному трафіку, що надходить з різних джерел, щоб зберегти пропускну здатність та усунути простої.

Додатково ви можете прочитати про те, як Anycast Routing допомагає боротися з DDoS-атаками.