Останні досягнення в технологіях привели до величезних інновацій, щоб задовольнити потреби сучасних компаній і користувачів.

Технології, інструменти та інтернет-продукти та послуги змінили наш спосіб життя та роботи. Вони спростили наше життя та підвищили зручність у всіх аспектах, будь то бізнес чи особисте життя.

Однак технологія також створює багато проблем і ризиків для кібербезпеки, які можуть зруйнувати обидві сфери нашого життя.

Компанії зазнають мільйонних збитків разом із довірою клієнтів і репутацією в галузі. Подібним чином люди зазнавали терору через злочини та погрози в результаті розкриття персональних даних.

Хакери та їхні методи злому розвиваються, оскільки вони також є кваліфікованими професіоналами. Деякі використовують свої навички для скоєння злочинів, тоді як деяких наймають організації для боротьби з поганими хакерами.

І якщо ви хочете захистити себе та свій бізнес від хакерів і хакерів, варто знати про те, що відбувається в індустрії кібербезпеки, а також про типи хакерів і хакерів.

У цій статті ми познайомимося з різними типами хаків і хакерів, щоб розрізнити їх і застосувати правильні заходи безпеки, щоб залишатися безпечнішими.

Що таке хак?

Злом — це дія, яку виконує окрема особа (особи) або хакери, щоб порушити безпеку організації шляхом отримання доступу до даних, мереж, систем і програм і здійснення атак. Неправильне використання пристроїв і систем руйнує бізнес з точки зору фінансів і репутації.

Злом походить від системи, яку використовує хакер, який має навички кодування та сучасне комп’ютерне програмне та апаратне забезпечення.

У сучасних хакерських атаках хакери використовують приховані методи, які створені для того, щоб не дивитися на ІТ-команди та команди програмного забезпечення кібербезпеки для здійснення атак. Вони можуть обманом змусити користувачів відкрити шкідливі посилання та вкладення, що в подальшому призводить до розкриття конфіденційної інформації.

Прикладами хакерів можуть бути розгортання вірусів і шкідливого коду, атаки типу “людина посередині”, DDoS, DoS, фішинг, програми-вимагачі тощо.

Різні типи хаків

Ось різні типи хаків:

Фішинг

Фішинг — це спроба кіберзлочинців викрасти вашу особу та гроші за допомогою електронних листів. Хакери змушують вас надати вашу особисту інформацію, включаючи банківські облікові дані, паролі, дані карток тощо.

Зловмисник надсилає електронного листа людині, використовуючи хитрі слова, які здаються дуже реальними. Вони діють як особи, яким можна довіряти, як інтерв’юер, менеджер банку, консультант із обслуговування тощо. Він поєднується з іншими атаками, такими як впровадження коду, мережеві атаки та зловмисне програмне забезпечення, щоб зробити злом можливим.

Існують різні типи фішингових атак, як-от фішинг електронною поштою, spear fishing, whaling, smishing, vishing та angler phishing.

DoS і DDoS

Атака на відмову в обслуговуванні (DoS) зосереджується на мережі або машині, щоб вимкнути її та зробити недоступною для кінцевих користувачів.

Тут кібератаки переривають функціональність пристрою, заповнюючи мережу або машину необмеженою кількістю запитів, щоб звичайний трафік не міг отримати до них доступ.

DoS буває двох типів:

Атаки на переповнення буфера: ця атака націлена на процесорний час, простір на жорсткому диску та пам’ять і споживає їх усе, щоб призвести до збою системи та вплинути на поведінку сервера.

Атаки затоплення: ці атаки спрямовані на сервери з затопленням кількості пакетів даних. Зловмисник перенасичує потужність сервера, що призводить до DoS. Для того, щоб DoS-атаки були успішними, зловмисник повинен мати більшу пропускну здатність, ніж цільова машина.

У DDoS-атаці перелив трафіку відбувається з різних джерел. Ця атака більш критична, ніж DoS, оскільки ви не можете закрити різні джерела одночасно.

Наживка та перемикач

Bait and Switch — це техніка, яку використовують шахраї для викрадення особистих даних і облікових даних за допомогою перевірених оголошень і каналів. Вони обманом змушують користувачів відвідувати шкідливі сайти та беруть усі деталі під ніс користувачів.

Ці атаки в основному здійснюються з рекламного простору, що продається веб-сайтами. Як тільки зловмисники купують рекламний простір, вони негайно замінюють рекламу шкідливим посиланням, що призводить до блокування браузера та компрометації систем.

Інтернет-маркетинг контенту є основним каналом для атак, коли користувачів обманом змушують відкрити посилання, які згодом виявляються зловмисними.

Крадіжка файлів cookie

Крадіжка файлів cookie — це тактика викрадення, коли зловмисник отримує доступ до інформації користувача. Тут третя сторона копіює незахищені дані сеансу та використовує це, щоб видати себе за користувача. Зазвичай це відбувається, коли користувач відвідує надійні сайти через публічну Wi-Fi або незахищену мережу.

Як тільки це станеться, зловмисник може використати інформацію або обліковий запис, щоб розміщувати неправдиві повідомлення, переказувати гроші або робити інші шкідливі дії.

Цьому можна запобігти, якщо користувач використовує з’єднання SSL для входу та уникає використання незахищених мереж для доступу до сайтів.

Вірус, троян, шкідливе програмне забезпечення

Вірус — це комп’ютерна програма, яка з’єднується з іншим комп’ютером або програмним забезпеченням, щоб пошкодити систему. Хакери вставляють код у програму та чекають, поки хтось запустить програму. Таким чином вони заражають інші програми на комп’ютері.

Троян виконує програму, яка каже, що вона нешкідлива та корисна. Насправді він робить шкідливі дії, як троянські коні, якими греки використовували для нападу на ворогів уночі.

Замість того, щоб націлюватися на програмну систему, троян націлений на встановлення іншого шкідливого програмного забезпечення в системі, що призводить до обману користувачів.

Черв’як є подібним шкідливим програмним забезпеченням до вірусу. Він виконує зловмисне корисне навантаження та самовідтворюється в комп’ютерних системах. Різниця полягає лише в техніці їх нанесення. Вірусу потрібна головна програма, але хробак живе у власній незалежній програмі. Іноді вони поширюються самі по собі, без втручання людини.

Крім того, існує безліч інших зловмисних загроз, таких як програми-вимагачі, рекламні програми, шпигунські програми, руткіти, боти та багато іншого.

Атаки ClickJacking

ClickJacking, відомий як UI Resress атака, спрямований на користувачів через кілька непрозорих або прозорих шарів, щоб обдурити їх. Коли користувач натискає кнопку чи посилання, не знаючи, що натискає не ту, він втрачає свою інформацію в чужі руки.

Припустімо, ви відвідуєте веб-сайт і прокручуєте сторінку, щоб перевірити її. Раптом, коли ви натискаєте на якесь посилання, ви можете побачити інші оголошення, які дозволяють натиснути це посилання. Таким чином зловмисники направляють вас на іншу сторінку. Ось як працюють зловмисники ClickJacking.

Наприклад, коли ви відвідуєте веб-сайт www.wyz.com і бачите таблиці стилів або текстові поля на сторінці, ви отримаєте безкоштовні пропозиції та інші відповідні пропозиції, які залучать вас відкрити посилання. Таким чином ви втратите свої облікові дані та особисту інформацію.

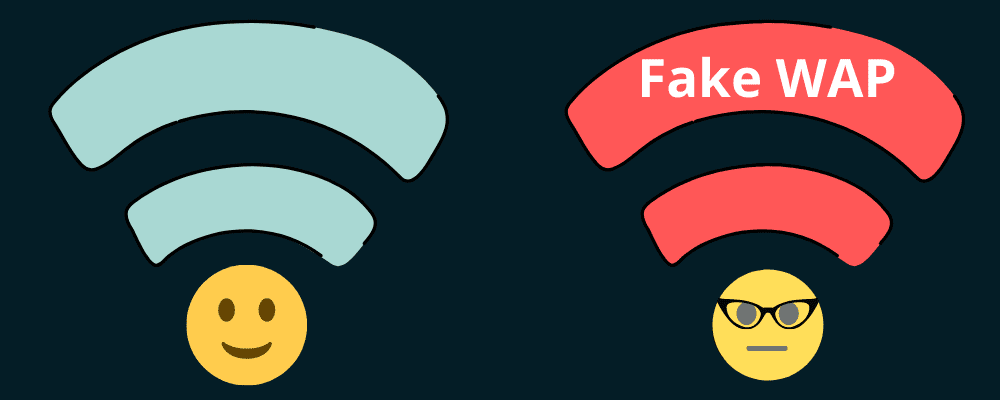

Підроблений WAP

Точка бездротового доступу (WAP) — це техніка, яка використовується для підключення багатьох користувачів одночасно через загальнодоступний канал. Підробка WAP означає те саме, підробивши техніку.

Тут хакер зазвичай вибирає громадське місце, де є безкоштовний Wi-Fi, наприклад аеропорт, торгові центри та місцеві кав’ярні.

Іноді вони встановлюють Wi-Fi для користувачів, дозволяючи вільний доступ і граючи як ніндзя. У цьому випадку ви вільно надаєте всю свою інформацію під час входу в обліковий запис Wi-Fi та на інших популярних веб-сайтах. Таким чином вони також зламують ваші облікові записи Facebook, Instagram, Twitter та інші.

Кейлоггер

Кейлоггер, який також називають захопленням клавіатури або реєстратором натискань клавіш, — це техніка, яка використовується для запису кожного натискання клавіш на пристрої чи комп’ютері. Він також має програмне забезпечення, яке можна використовувати на своїх смартфонах.

Хакери часто використовують кейлоггер, щоб викрасти облікові дані для входу, конфіденційні корпоративні дані тощо. Насправді це програмне забезпечення, яке записує кожну активність, включаючи клацання мишею. Ви також знайдете апаратні кейлоггери, де між процесором і клавіатурою вставляється пристрій, який надає багато функцій для захоплення записів.

Хакери використовують цю техніку, щоб отримати доступ до номерів ваших облікових записів, пін-кодів, ідентифікаторів електронної пошти, паролів та іншої конфіденційної інформації.

Підслуховування

Прослуховування – це стара загроза безпеці, коли зловмисник ретельно прослуховує мережеві комунікації, щоб отримати конфіденційну інформацію, таку як оновлення маршрутів, дані додатків, ідентифікаційні номери вузлів і багато іншого.

Хакер використовує дані, щоб скомпрометувати вузли, порушуючи маршрутизацію, знижуючи продуктивність програми та мережу. Його вектори включають електронну пошту, стільникові мережі та телефонні лінії.

Водяні атаки

Waterhole — це комп’ютерна атака, під час якої хакер спостерігає або вгадує веб-сайти, якими часто користується організація чи особа. Потім зловмисники заражають ці веб-сайти за допомогою зловмисного програмного забезпечення, і, таким чином, деякі учасники також заражаються від цієї атаки.

Цю техніку важче виявити, оскільки хакери шукають конкретну IP-адресу для атаки та отримання конкретної інформації. Мета полягає в тому, щоб націлитися на систему користувача та отримати доступ до цільових веб-сайтів.

SQL ін’єкція

SQL-ін’єкція (SQLi) — це атака, під час якої зловмисник використовує шкідливий код для маніпулювання базою даних. Таким чином вони отримують доступ до інформації, що зберігається в базі даних організації. Вони заважають запитам програм для перегляду даних, зокрема даних користувачів, бізнес-даних тощо.

Отримавши доступ, вони можуть або видалити дані, або змінити їх, викликаючи зміни в поведінці програми. У деяких випадках хакер отримує права адміністратора, що дуже шкодить організації.

SQLi призначений для веб-додатків або веб-сайтів, які використовують бази даних SQL, такі як Oracle, SQL Server, MySQL тощо. Це найстаріша та найнебезпечніша атака, яка після успішного завершення дає хакерам доступ до комерційної таємниці, особистих даних та інтелектуальної власності компанії.

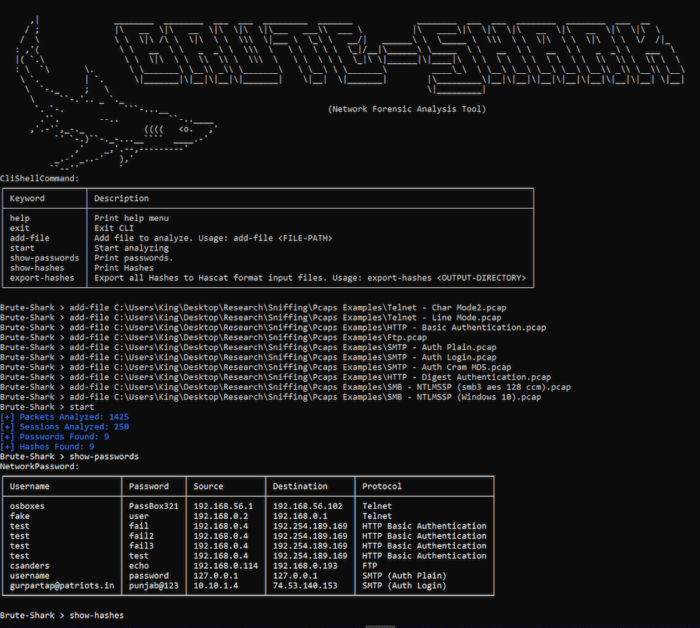

Атаки грубою силою

Атака грубої сили — це простий спосіб злому, який зосереджується на методах проб і помилок для злому паролів, ключів шифрування, облікових даних для входу тощо. Зловмисники перевіряють усі можливі випадки, щоб отримати потрібний.

Тут груба сила означає, що хакери використовують сильні спроби проникнути в приватні облікові записи. Це старий метод атаки, але все ще популярний і ефективний серед хакерів. Хакери отримують прибуток від реклами, викрадають особисті дані, поширюють зловмисне програмне забезпечення, захоплюють вашу систему для зловмисної діяльності, руйнують репутацію веб-сайту тощо.

Зловмисники використовують різні види грубої сили, щоб отримати доступ. Деякі з них – це прості атаки підбору, атаки за словником, гібридні атаки підбору, зворотні атаки підбору та введення облікових даних.

DNS Spoofing (DNS Cache Poisoning)

У цьому випадку зловмисник використовує альтернативні записи DNS для перенаправлення трафіку на шкідливий сайт.

Наприклад, ви новачок у своєму коледжі, і ваші старшокласники змінюють номери аудиторій. Отже, ви опинилися не в тому класі. Це відбувається, доки ви не отримаєте правильний каталог кампусу.

DNS-спуфінг працює таким же чином. Хакер вводить неправдиві дані в кеш, щоб DNS-запити давали вам неправильну відповідь, що призвело до введення неправильних веб-сайтів. Ця атака відбувається під оманливою кіберзагрозою.

Злом паролів

Злом паролів — це спосіб, який хакери використовують для отримання облікових даних для входу. Атака грубою силою також є технікою злому паролів.

У цьому випадку всі паролі повинні зберігатися за допомогою функції отримання ключів (KDF). Якщо вона зберігається у вигляді відкритого тексту, зловмисник, який зламав базу даних, отримує всю інформацію про обліковий запис. Вони використовують різні методи злому паролів, наприклад фішинг, зловмисне програмне забезпечення, райдужну атаку, вгадування, пошук у словнику тощо.

Хто такий хакер?

Хакер — це людина, яка володіє мережевими навичками, програмуванням, комп’ютером та іншими навичками для вирішення або створення проблем.

Вони проникають у комп’ютерну систему, щоб установити зловмисне програмне забезпечення, знищити дані, викрасти інформацію, вивести з ладу пристрої та багато іншого.

Це не означає, що всі хакери погані актори. Вони можуть бути як хорошими, так і поганими.

У деяких випадках хакерство використовується законними особами як законна процедура для захисту своїх систем і даних або країни.

Проте найбільше хакерів використовують свої технічні навички, щоб завдати шкоди організаціям і окремим особам, викрадаючи або розкриваючи їхню інформацію, вимагаючи викупу, руйнуючи їх імідж у галузі тощо.

Хакери зламують стіну безпеки організації, щоб отримати несанкціонований доступ до телефонів, пристроїв Інтернету речей, цілих обчислювальних систем, мереж, планшетів і комп’ютерів. Вони користуються слабкістю мережі або системи, щоб увійти та здійснити атаки. Ці недоліки бувають двох типів – технічні та соціальні.

Різні типи хакерів

Ви знаєте, що таке хакерство та його види.

Але хто стоїть за всіма цими зломами, і як ви можете їх ідентифікувати та відрізнити?

Оскільки всі хакери не є злочинцями, давайте розберемося з різними типами хакерів і розмежуємо їх.

Білий капелюх хакерів

Хакери White Hat — це авторизовані хакери, які володіють технічними знаннями для пошуку вразливостей у мережах і системах. Вони мають право зламувати системи, щоб перевірити вразливість системи безпеки, щоб захиститися від злочинних хакерів.

Вони усувають лазівки та слабкі місця в системі безпеки та захищають організацію від витоку даних і різних типів зовнішніх і внутрішніх атак.

Чорні хакери

Хакери «чорного капелюха» володіють тими ж навичками, що й хакери білого капелюха, але використовують їх для неправильних цілей. Їх називають кіберзлочинцями, які зламують системи зі злочинними або зловмисними намірами.

Хакери з чорним капелюхом мають передові набори навичок для здійснення можливих атак. Вони шукають вразливі місця в безпеці та лазівки, щоб здійснити атаки, щоб завдати серйозної шкоди організації з точки зору грошей і репутації.

Хакери сірого капелюха

Хакер у сірому капелюсі знову є експертом із безпеки, який знаходить простий спосіб зламати системи та мережі. Вони стають між хакерами чорного капелюха та хакерами білого капелюха.

як?

Вони беруть участь у цій діяльності, щоб допомогти власнику веб-сайту дізнатися про вразливі місця або викрасти інформацію. За видами діяльності їх поділяють на категорії. Деякі хакери в сірому капелюсі виконують злом для свого задоволення. Вони не мають жодних повноважень, але вони вибирають, як використовувати свої навички.

Сценарій Kiddies

Script kiddies також відомі як хакери-любителі, оскільки вони не мають передових навичок у галузі злому. Вони слідують сценаріям досвідчених хакерів для злому систем і мереж.

Зазвичай сценарні діти виконують ці дії лише для того, щоб привернути увагу досвідчених хакерів. Вони не володіють усіма знаннями про процес, але достатньо, щоб наповнити IP-адресу надмірним трафіком.

Наприклад, script kiddies можуть зламати під час розпродажів Чорної п’ятниці.

Хактивіст

Хактивісти — це група людей, які здійснюють хактивізм, спрямований на терористів, педофілів, торговців наркотиками, релігійні організації тощо.

Хактивісти здійснюють певну діяльність для підтримки політичних цілей. Вони націлені на всю організацію або певну галузь, яка, на їхню думку, не відповідає їхнім практикам і поглядам.

Зловмисний інсайдер/хакер-інформатор

Зловмисний інсайдер — це особа, наприклад підрядник, колишній співробітник, партнер тощо, яка має доступ до мережі, даних або системи організації. Він навмисно зловживає та незаконно перевищує їхні обмеження доступу до даних.

Їх важче виявити, оскільки вони мають авторизований доступ до даних і дуже чітко знають усі шляхи, щоб здійснити злам запланованим способом. Безпека хмари також порушена через зловмисників.

Зелений капелюх хакерів

Хакери Green hat – це новачки, або, можна сказати, недосвідчені в області хакерства. Вони не знайомі з механізмами безпеки та внутрішньою роботою мережі.

Хакерам із зеленим капелюхом не вистачає досвіду, але вони дуже прагнуть вивчити методи, щоб піднятися в рейтингу. Вони не обов’язково є загрозливими суб’єктами, але можуть завдати шкоди під час виконання свого плану.

Іноді вони небезпечні, оскільки не знають результатів. Це може призвести до найгіршого випадку, який може бути важко вирішити.

Хакери Blue Hat

Хакери Blue Hat відрізняються від інших хакерів тим, що вони не націлені на мережу та систему організації, щоб щось вкрасти. Вони шукачі помсти, які зламують комп’ютерні системи, щоб особисто помститися організації.

Вони використовують методи, щоб отримати доступ до різних облікових записів або електронних листів. Отримавши інформацію, вони починають використовувати профілі, надсилаючи невідповідні повідомлення тощо. Іноді колишні співробітники зламують сервери компаній, щоб викрасти інформацію, як-от конфіденційні дані, і оприлюднити всю інформацію, щоб завдати шкоди репутації.

Хакери червоного капелюха дещо такі ж, як хакери білого капелюха, але вони не мають права виконувати хакерські операції. Хакери Red Hat роблять усе можливе, щоб зупинити хакерів Black Hat чи інших хакерів.

Відомо, що вони починають війну проти нелегальних хакерів і виводять із ладу їхні сервери та ресурси.

Іноді вони обирають незаконний спосіб планування злому. Коротше кажучи, хакери red hat роблять правильні речі, йдучи неправильним шляхом. Зазвичай вони заражають системи жахливих хлопців, запускають DDoS-атаки та використовують інструменти для доступу до системи поганого хакера, щоб знищити її.

Елітні хакери

Елітні хакери – це найкваліфікованіші хакери у сфері злому. Вони обирають свій шлях або як хакер у білому капелюсі, або як хакер у чорному капелюсі. Зламатися в системах і збирати інформацію для них дуже складно, оскільки вони винятково вправні.

Елітні хакери пишуть власні експлойти на основі своїх навичок і розуміння систем. Вони часто використовують дистрибутив Linux, виготовлений власноруч відповідно до своїх потреб, де у них є всі інструменти для злому.

Незалежно від того, чи це операційна система Windows, Unix, Mac або Linux, елітні хакери є експертами в усіх сферах.

Кібертерористи

Кібертерористи атакують населення, закриваючи всі основні інфраструктури, такі як урядові операції, транспорт, енергетика тощо. Будь-яка кібератака, яка завдає шкоди населенню непрямими засобами, відома як кібертероризм.

Вони хочуть досягти ідеологічних чи політичних здобутків шляхом залякування чи погроз. Досвідчені кібертерористи можуть завдати масштабних руйнувань державним системам, використовуючи свої навички. Вони можуть залишити повідомлення про страх для подальших атак.

Висновок

Знаючи про різні хаки та хакерів, ви будете в курсі поточних ризиків кібербезпеки. Це також допоможе вам відрізнити хакерів, оскільки вони непогані актори. Таким чином, ви можете вчасно вжити відповідних заходів безпеки, щоб запобігти атакам і мінімізувати ризики.