План реагування на інцидент готує організацію, описуючи кроки, які необхідно вжити у випадку кібератаки чи іншої загрози безпеці.

Оскільки загрози постійно зростають, навіть організації з найнадійнішими рішеннями безпеки можуть постраждати від кібератак.

Як забезпечити безперервність після інциденту безпеки, який скомпрометував ваші системи та дані?

Розробивши ефективний план реагування на інциденти, ви зможете швидко відновити свою організацію після загроз безпеці або атак. Це допомагає командам ефективно впоратися з будь-яким інцидентом, мінімізуючи простої, фінансові втрати та наслідки порушення.

У цій статті ви дізнаєтесь про план реагування на інциденти, що це таке, його основні цілі та чому важливо розробляти та регулярно переглядати план. Крім того, ми розглянемо деякі стандартні шаблони, які можна використовувати для створення ефективного плану.

Що таке план реагування на інциденти?

Джерело: cisco.com

Джерело: cisco.com

План реагування на інциденти (IRP) — це добре структурований набір процедур, які окреслюють дії, які організація повинна вживати в разі атаки або порушення безпеки. Метою плану реагування на інцидент є забезпечення швидкого усунення загрози з мінімальними збоями та збитками або без них.

Типовий план описує кроки, які необхідно вжити для виявлення, стримування та знищення загрози. Крім того, у ньому визначено ролі та обов’язки окремих осіб, команд та інших зацікавлених сторін, а також описано, як відновити роботу після атаки та відновити нормальну роботу.

На практиці план, який містить вказівки щодо того, що робити до, під час і після інциденту безпеки, повинен бути затверджений керівництвом.

Чому план реагування на інцидент важливий?

План реагування на інциденти є великим кроком до зменшення впливу порушення безпеки. Він готує організацію та відповідальних осіб до того, як швидко відреагувати, зупинити атаку та відновити нормальні послуги з мінімальною шкодою, якщо така є.

У плані визначено інциденти, разом із окресленням обов’язків персоналу, кроків, яких необхідно виконати, вимог до ескалації та структури звітності, включно з тим, кому повідомляти про інцидент. В ідеалі план дозволяє підприємствам швидко відновитися після інциденту, забезпечуючи мінімальні збої в роботі їхніх послуг і запобігаючи фінансовим і репутаційним втратам.

Хороший план реагування на інциденти містить комплексний і ефективний набір кроків, які організації можуть виконувати для усунення загрози безпеці. Він включає в себе процедури виявлення та реагування на загрозу безпеці, оцінки її серйозності та сповіщення конкретних осіб усередині та іноді за межами організації.

У плані описано, як усунути загрозу та передати її іншим командам або стороннім постачальникам залежно від серйозності та складності. Нарешті, у ньому вказуються кроки для відновлення після інциденту та переглядаються існуючі заходи для виявлення та усунення будь-яких прогалин.

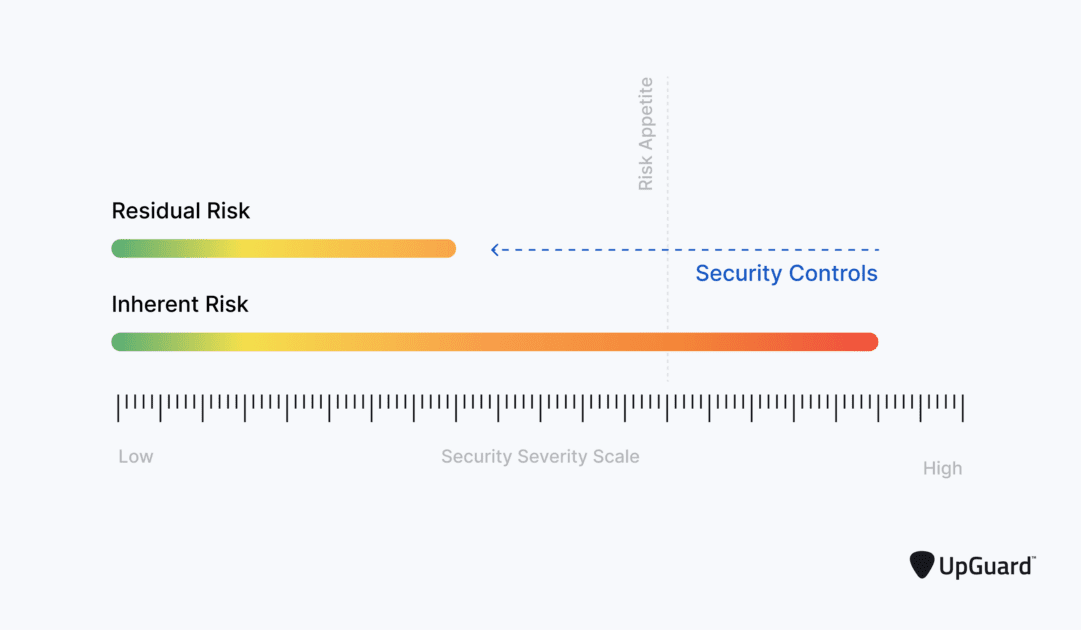

Серйозність загрози Зображення: Upguard

Серйозність загрози Зображення: Upguard

Переваги плану реагування на інциденти

План реагування на інциденти забезпечує широкий спектр переваг для організації та її клієнтів. Деякі з основних переваг включають:

#1. Швидший час відгуку та скорочення простоїв

План реагування на інциденти готує всіх до того, щоб у разі виникнення загрози команди могли швидко виявити й усунути їх, перш ніж вони скомпрометують системи. Це забезпечує безперервність роботи та мінімальний час простою.

Крім того, це запобігає запуску дорогих процесів аварійного відновлення, які призведуть до збільшення часу простою та фінансових втрат. Однак важливо мати систему аварійного відновлення на випадок, якщо атака скомпрометує всю систему, і виникне потреба відновити повну резервну копію.

#2. Забезпечте дотримання юридичних, галузевих і регуляторних стандартів

План інцидентів безпеки допомагає організації відповідати широкому спектру промислових і нормативних стандартів. Захищаючи дані та дотримуючись правил конфіденційності та інших вимог, організація уникає потенційних фінансових втрат, штрафів і шкоди репутації.

Крім того, це полегшує отримання сертифікації від відповідних промислових і регуляторних органів. Дотримання правил також означає захист конфіденційних даних і конфіденційності, а отже, підтримку якісного обслуговування клієнтів, репутацію та довіру.

#3. Оптимізуйте внутрішні та зовнішні комунікації

Чітка комунікація є одним із основних компонентів плану реагування на інциденти. У ньому описано, як відбувається спілкування між групами безпеки, ІТ-персоналом, працівниками, керівництвом і сторонніми постачальниками рішень, де це можливо. У разі інциденту план гарантує, що всі будуть на одній сторінці. Отже, це дозволяє швидше відновлюватися після інциденту, одночасно зменшуючи плутанину та звинувачення.

Окрім покращення внутрішньої комунікації, це полегшує швидкий і безпроблемний зв’язок із зовнішніми зацікавленими сторонами, такими як служби швидкого реагування, і залучення до них, коли інцидент виходить за межі можливостей організації.

#4. Зміцнення кіберстійкості

Коли організація розробляє ефективний план реагування на інциденти, це сприяє розвитку культури обізнаності про безпеку. Як правило, це дає змогу співробітникам зрозуміти потенційні та існуючі загрози безпеці та що робити у разі порушення. Відповідно, компанія стає більш стійкою до загроз безпеці та порушень.

#5. Зменшити вплив кібератаки

Ефективний план реагування на інцидент має вирішальне значення для мінімізації впливу порушення безпеки. У ньому описано процедури, яких слід дотримуватися командам безпеки, щоб швидко й ефективно зупинити злам і зменшити його поширення та наслідки.

Отже, це допомагає організації скоротити час простою, подальше пошкодження систем і фінансові втрати. Це також мінімізує шкоду репутації та можливі штрафи.

#6. Покращення виявлення інцидентів безпеки

Хороший план передбачає безперервний моніторинг безпеки систем, щоб якомога раніше виявити та усунути будь-які загрози. Крім того, він вимагає регулярних переглядів і вдосконалень для виявлення та усунення будь-яких прогалин. Таким чином, це гарантує, що організація постійно вдосконалює свої системи безпеки, включаючи здатність швидко виявляти та усунути будь-яку загрозу безпеці, перш ніж вона вплине на системи.

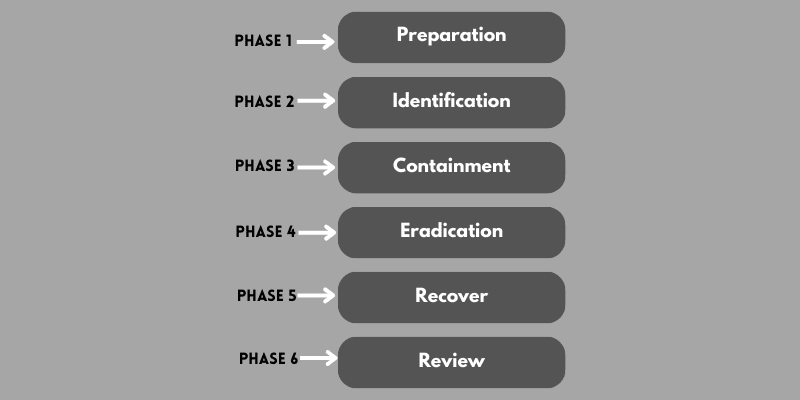

Ключові етапи плану реагування на інциденти

План реагування на інцидент включає послідовність етапів. Вони визначають кроки та процедури, дії, які необхідно виконати, ролі, обов’язки тощо.

Підготовка

Етап підготовки є найважливішим етапом і включає надання співробітникам належного навчання, що відповідає їхнім ролям і обов’язкам. Крім того, це передбачає завчасне схвалення та доступність необхідного обладнання, програмного забезпечення, навчання та інших ресурсів. Вам також потрібно буде оцінити план, виконавши настільні вправи.

Підготовка означає ретельну оцінку ризиків усіх ресурсів, включаючи активи, які потрібно захистити, навчання персоналу, контакти, програмне забезпечення, обладнання та інші вимоги. Він також розглядає комунікацію та альтернативи, якщо первинний канал скомпрометовано.

Ідентифікація

Це зосереджено на тому, як виявити незвичайну поведінку, наприклад ненормальну мережеву активність, великі завантаження або завантаження, що вказують на загрозу. Більшість організацій відчувають труднощі на цьому етапі, оскільки необхідно правильно ідентифікувати та класифікувати загрозу, уникаючи помилкових спрацьовувань.

Ця фаза вимагає передових технічних навичок і досвіду. Крім того, етап має окреслити серйозність і потенційну шкоду, спричинену конкретною загрозою, включно з тим, як реагувати на таку подію. На цьому етапі також слід визначити критичні активи, потенційні ризики, загрози та їхній вплив.

Стримування

Етап стримування визначає дії, які необхідно вжити у випадку інциденту. Але потрібно бути обережним, щоб уникнути недостатньої або надмірної реакції, які однаково шкідливі. Важливо визначити потенційні дії на основі серйозності та потенційного впливу.

Ідеальна стратегія, наприклад вжиття правильних заходів із залученням відповідних людей, допомагає запобігти непотрібним збоям. Крім того, у ньому має бути вказано, як зберігати дані судово-медичної експертизи, щоб слідчі могли визначити, що сталося, і запобігти повторенню в майбутньому.

Ерадикація

Після стримування наступним етапом є визначення та усунення процедур, технологій і політик, які сприяли порушенню. Наприклад, у ньому має бути описано, як видалити такі загрози, як зловмисне програмне забезпечення, і як покращити безпеку, щоб запобігти повторенню в майбутньому. Процес має гарантувати, що всі скомпрометовані системи ретельно очищені, оновлені та зміцнені.

Відновити

На цьому етапі розглядається, як відновити нормальну роботу скомпрометованих систем. В ідеалі це також має включати усунення вразливостей, щоб запобігти подібній атаці.

Як правило, після виявлення та усунення загрози команди повинні посилити, виправити та оновити системи. Крім того, важливо перевірити всі системи, щоб переконатися, що вони чисті та безпечні, перш ніж повторно підключати раніше скомпрометовану систему.

огляд

Ця фаза документує події після порушення та є корисною для перегляду поточних планів реагування на інциденти та виявлення слабких місць. Отже, етап допомагає командам виявляти та усувати прогалини, запобігаючи подібним випадкам у майбутньому.

Перевірку слід проводити регулярно, після чого проводити навчання персоналу, тренування, моделювання атак та інші вправи, щоб краще підготувати команди та вирішити слабкі місця.

Огляд допомагає командам визначити, що працює добре, а що ні, щоб команди могли усунути прогалини та переглянути план.

Як створити та реалізувати план реагування на інциденти

Створення та впровадження плану реагування на інциденти дає змогу вашій організації швидко й ефективно усунути будь-яку загрозу, таким чином мінімізуючи вплив. Нижче наведено інструкції, як розробити хороший план.

#1. Визначте та визначте пріоритети своїх цифрових активів

Першим кроком є проведення аналізу ризиків, під час якого ви визначаєте та документуєте всі критично важливі дані організації. Встановіть конфіденційні та найважливіші дані, які призведуть до серйозних фінансових і репутаційних втрат у разі зламу, викрадення чи пошкодження.

Потім вам потрібно визначити пріоритетність критичних активів на основі їх ролі та тих, які зазнають найвищого ризику. Це полегшує отримання схвалення керівництва та бюджету, коли вони розуміють важливість захисту чутливих і критичних активів.

#2. Визначте потенційні загрози безпеці

Кожна організація має унікальні ризики, якими можуть скористатися злочинці та завдати найбільшої шкоди та збитків. Крім того, різні загрози відрізняються від однієї галузі до іншої.

Деякі зони ризику включають:

Зони ризику Потенційні ризики Політика паролів Несанкціонований доступ, хакерство, злом паролів тощо. Обізнаність співробітників щодо безпеки Фішинг, зловмисне програмне забезпечення, незаконні завантаження/завантаження Бездротові мережі Неавторизований доступ, видавання себе за іншу особу, шахрайські точки доступу тощо. Контроль доступу Неавторизований доступ, зловживання привілеями, викрадення облікового запису Існуючі системи виявлення вторгнень і рішення безпеки як брандмауери, антивірус тощо. Зараження зловмисним програмним забезпеченням, кібератаки, програми-вимагачі, шкідливі завантаження, віруси, обхід рішень безпеки тощо. Обробка даних Втрата даних, пошкодження, крадіжка, передача вірусів через знімний носій тощо. Безпека електронної пошти Фішинг, шкідливі програми, шкідливі завантаження , тощо. Фізична безпека Крадіжка або втрата ноутбуків, смартфонів, знімних носіїв тощо.

#3. Розробити політику та процедури реагування на інциденти

Встановіть прості та ефективні процедури, щоб гарантувати, що персонал, відповідальний за врегулювання інциденту, буде знати, що робити у разі загрози. Без набору процедур персонал може зосередитися на іншому місці, а не на критичній ділянці. Основні процедури включають:

- Надайте басову лінію того, як поводяться системи під час нормальної роботи. Будь-яке відхилення від цього вказує на напад або злам і вимагає подальшого дослідження

- Як визначити та стримати загрозу

- Як задокументувати інформацію про атаку

- Як спілкуватися та повідомляти відповідального персоналу, сторонніх постачальників і всіх зацікавлених сторін

- Як захистити системи після зламу

- Як навчити персонал служби безпеки та інших працівників

В ідеалі окресліть зрозумілі та чітко визначені процеси, які можуть зрозуміти ІТ-персонал, члени групи безпеки та всі зацікавлені сторони. Інструкції та процедури мають бути зрозумілими та зрозумілими, з легкими для дотримання та реалізованими кроками. На практиці процедури постійно змінюються, оскільки організація потребує розвитку. Таким чином, важливо відповідно налаштувати процедури.

#4. Створіть групу реагування на інциденти та чітко визначте обов’язки

Наступним кроком є формування групи реагування для вирішення інциденту після виявлення загрози. Команда повинна координувати операцію реагування, щоб забезпечити мінімальний час простою та вплив. Основні обов’язки включають:

- Лідер команди

- Лідер комунікацій

- ІТ менеджер

- Представник вищого керівництва

- Законний представник

- Зв’язки з громадськістю

- Людські ресурси

- Провідний слідчий

- Керівник документації

- Лідер хронології

- Експерти з реагування на загрози та порушення

В ідеалі команда повинна охоплювати всі аспекти реагування на інцидент із чітко визначеними ролями та обов’язками. Усі зацікавлені сторони та особи, які займаються реагуванням, повинні знати та розуміти свої ролі та обов’язки, коли трапляється інцидент.

План повинен гарантувати відсутність конфліктів і наявність належної політики ескалації, яка базується на інциденті, тяжкості, вимогах до навичок та індивідуальних можливостях.

#5. Розробіть правильну комунікаційну стратегію

Чітка комунікація має важливе значення для того, щоб усі були на одній сторінці, коли виникає проблема. Стратегія повинна визначати канали, які використовуватимуться для спілкування, і членів, щоб знати про інцидент. Чітко окресліть кроки та процедури, зберігаючи це якомога простішим.

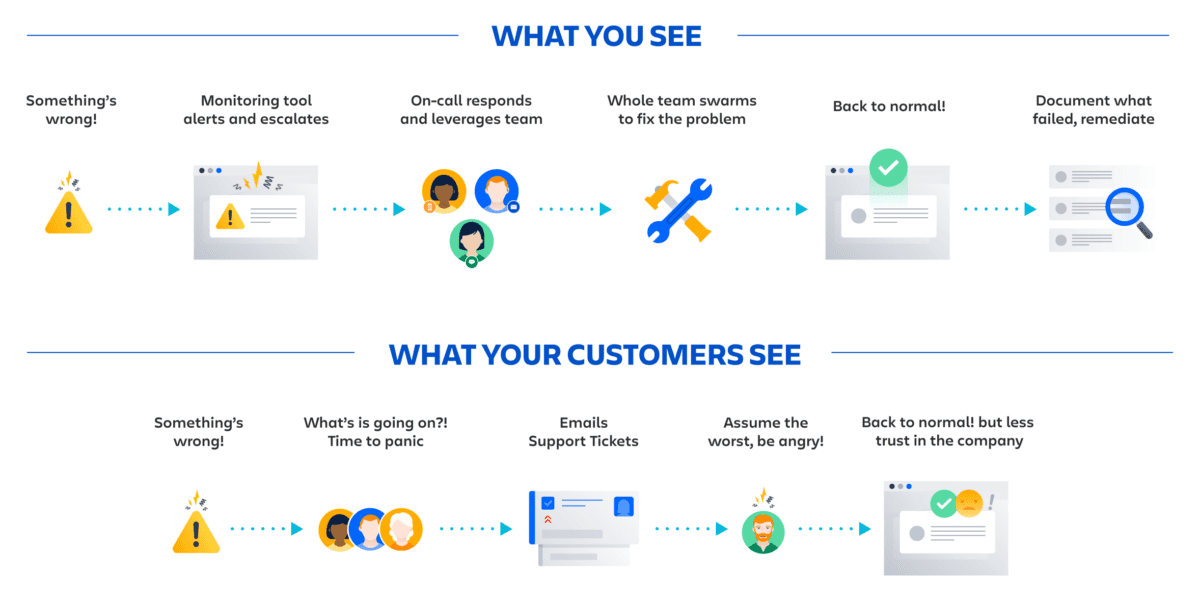

Інцидент спілкування Зображення: Атласіан

Інцидент спілкування Зображення: Атласіан

Крім того, розробіть план із централізованим розташуванням, де члени групи безпеки та інші зацікавлені сторони зможуть отримати доступ до планів реагування на інциденти, реагувати на інциденти, реєструвати інциденти та знаходити корисну інформацію. Уникайте ситуацій, коли співробітникам доводиться входити в кілька різних систем, щоб реагувати на інцидент, оскільки це знижує продуктивність і може створити певну плутанину.

Також чітко визначте, як групи безпеки спілкуються з операційною системою, керівництвом, сторонніми постачальниками та іншими організаціями, такими як преса та правоохоронні органи. Крім того, важливо встановити резервний канал зв’язку на випадок зламу основного.

#6. Продайте план реагування на інцидент керівництву

Вам потрібні схвалення керівництва, підтримка та бюджет для реалізації вашого плану. Коли у вас є план, настав час представити його вищому керівництву та переконати їх у його важливості для збереження активів організації.

В ідеалі, незалежно від розміру організації, вище керівництво повинно підтримувати план реагування на інциденти, щоб ви рухалися вперед. Вони повинні затвердити додаткові фінанси та ресурси, необхідні для усунення порушень безпеки. Попросіть їх зрозуміти, як впровадження плану забезпечує безперервність, дотримання вимог і скорочення простоїв і втрат.

#7. Навчіть персонал

Після створення плану реагування на інциденти настав час навчити ІТ-персонал та інших співробітників для підвищення обізнаності та повідомити їм, що робити у разі порушення.

Усі співробітники, включно з керівництвом, повинні знати про ризики небезпечної роботи в Інтернеті та пройти навчання, як розпізнавати фішингові електронні листи та інші трюки соціальної інженерії, які використовують зловмисники. Після навчання важливо перевірити ефективність IRP та навчання.

#8. Перевірте план реагування на інциденти

Після розробки плану реагування на інцидент перевірте його та переконайтеся, що він працює належним чином. В ідеалі ви можете змоделювати атаку та визначити ефективність плану. Це дає можливість усунути будь-які прогалини, будь то інструменти, навички чи інші вимоги. Крім того, це допомагає перевірити, чи можуть системи виявлення вторгнень і безпеки виявляти та надсилати швидкі сповіщення щоразу, коли виникає загроза.

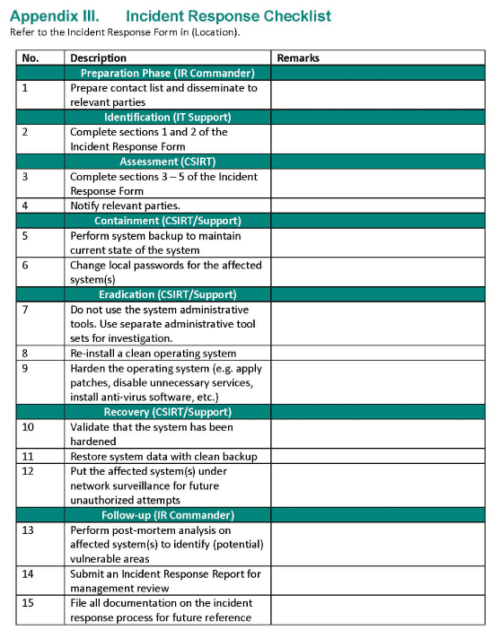

Шаблони реагування на інциденти

Шаблон плану реагування на інциденти – це детальний контрольний список, який описує кроки, дії, ролі та обов’язки, необхідні для обробки інцидентів безпеки. Він забезпечує загальну структуру, яку будь-яка організація може налаштувати відповідно до своїх унікальних вимог.

Замість того, щоб створювати свій план з нуля, ви можете використовувати стандартний шаблон для визначення точних і ефективних кроків для виявлення, пом’якшення та мінімізації ефекту атаки.

Шаблон плану реагування на інцидент Зображення: F-Secure

Шаблон плану реагування на інцидент Зображення: F-Secure

Це дозволяє вам налаштувати та розробити план, який відповідає унікальним потребам вашої організації. Однак, щоб план був ефективним, ви повинні регулярно тестувати та переглядати його з усіма зацікавленими сторонами, включаючи внутрішні відділи та зовнішні команди, такі як постачальники рішень.

Доступні шаблони містять різні компоненти, які організації можуть налаштувати відповідно до своєї унікальної структури та вимог. Проте нижче наведено деякі аспекти, що не підлягають обговоренню, і які повинен містити кожен план.

- Мета та обсяг плану

- Сценарії загроз

- Група реагування на інцидент

- Індивідуальні ролі, обов’язки та контакти

- Процедури реагування на інциденти

- Стримування загрози, пом’якшення та відновлення

- Сповіщення

- Ескалація інциденту

- Вивчені уроки

Нижче наведено кілька популярних шаблонів, які можна завантажити та налаштувати для своєї організації.

Висновок

Ефективний план реагування на інциденти мінімізує вплив порушення безпеки, збоїв, можливих юридичних і промислових штрафів, втрати репутації тощо. Найважливіше те, що це дає змогу організації швидко відновлюватися після інцидентів і відповідати різноманітним нормам.

Окреслення всіх кроків допомагає оптимізувати процеси та скоротити час відповіді. Крім того, це дозволяє організації оцінити свої системи, зрозуміти стан безпеки та усунути прогалини.

Далі ознайомтеся з найкращими інструментами реагування на інциденти безпеки для малих і великих підприємств.