BitLocker, технологія шифрування, вбудована в Windows, останнім часом зазнала деяких ударів. Нещодавній експлойт продемонстрував видалення мікросхеми TPM комп’ютера, щоб отримати ключі шифрування, і багато жорстких дисків порушують BitLocker. Ось інструкція, як уникнути підводних каменів BitLocker.

Зауважте, що всі ці атаки вимагають фізичного доступу до вашого комп’ютера. Ось і весь сенс шифрування — щоб не дати злодіям, який вкрав ваш ноутбук, або комусь отримати доступ до вашого настільного ПК, від перегляду ваших файлів без вашого дозволу.

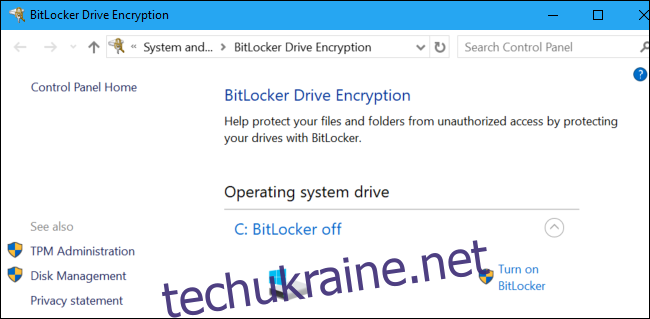

Стандартний BitLocker недоступний у Windows Home

Хоча майже всі сучасні споживчі операційні системи поставляються з шифруванням за замовчуванням, Windows 10 все ще не забезпечує шифрування на всіх ПК. Комп’ютери Mac, Chromebook, iPad, iPhone і навіть дистрибутиви Linux пропонують шифрування для всіх своїх користувачів. Але Microsoft все ще не поєднує BitLocker з Windows 10 Home.

Деякі ПК можуть мати подібну технологію шифрування, яку Microsoft спочатку називала «шифрування пристрою», а тепер іноді називає «шифрування пристрою BitLocker». Ми розглянемо це в наступному розділі. Однак ця технологія шифрування пристрою більш обмежена, ніж повний BitLocker.

Як зловмисник може скористатися цим: не потрібні експлойти! Якщо ваш домашній ПК Windows просто не зашифрований, зловмисник може видалити жорсткий диск або завантажити іншу операційну систему на вашому ПК, щоб отримати доступ до ваших файлів.

Рішення: сплатіть 99 доларів США за оновлення до Windows 10 Professional і ввімкніть BitLocker. Ви також можете спробувати інше рішення для шифрування, як-от VeraCrypt, наступник TrueCrypt, який є безкоштовним.

BitLocker іноді завантажує ваш ключ до Microsoft

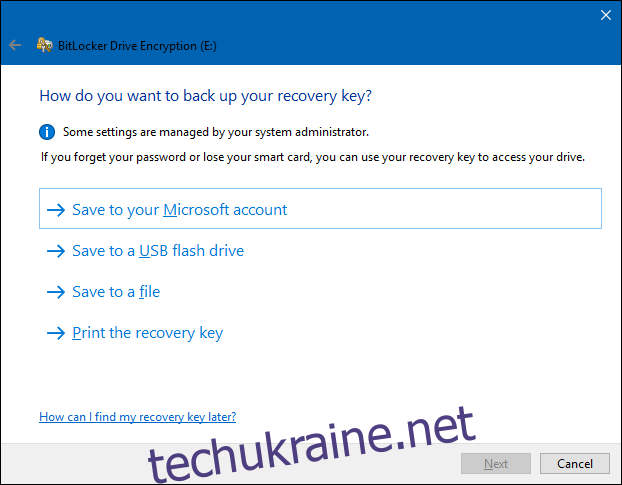

Багато сучасних комп’ютерів з Windows 10 мають тип шифрування під назвою «шифрування пристрою». Якщо ваш ПК підтримує це, він буде автоматично зашифрований після того, як ви ввійдете на свій ПК за допомогою облікового запису Microsoft (або облікового запису домену в корпоративній мережі). Потім ключ відновлення автоматично завантажується на сервери Microsoft (або сервери вашої організації в домені).

Це захищає вас від втрати файлів — навіть якщо ви забули пароль свого облікового запису Microsoft і не можете ввійти, ви можете скористатися процесом відновлення облікового запису та відновити доступ до свого ключа шифрування.

Як зловмисник може скористатися цим: це краще, ніж відсутність шифрування. Однак це означає, що Microsoft може бути змушена розкрити ваш ключ шифрування уряду за допомогою ордера. Або, що ще гірше, зловмисник може теоретично зловживати процесом відновлення облікового запису Microsoft, щоб отримати доступ до вашого облікового запису та отримати доступ до вашого ключа шифрування. Якщо зловмисник мав фізичний доступ до вашого комп’ютера або його жорсткого диска, він міг би використовувати цей ключ відновлення для розшифрування ваших файлів, не потребуючи вашого пароля.

Рішення: сплатіть 99 доларів за оновлення до Windows 10 Professional, увімкніть BitLocker за допомогою панелі керування та виберіть не завантажувати ключ відновлення на сервери Microsoft, коли буде запропоновано.

Багато твердотільних накопичувачів порушують шифрування BitLocker

Деякі твердотільні накопичувачі рекламують підтримку «апаратного шифрування». Якщо ви використовуєте такий диск у своїй системі та ввімкнете BitLocker, Windows буде довіряти вашому диску виконувати роботу, а не виконувати свої звичайні методи шифрування. Зрештою, якщо диск може виконувати апаратну роботу, це повинно бути швидше.

Є лише одна проблема: дослідники виявили, що багато SSD не реалізують це належним чином. Наприклад, Crucial MX300 за замовчуванням захищає ваш ключ шифрування порожнім паролем. Windows може сказати, що BitLocker увімкнено, але насправді він може не робити багато у фоновому режимі. Це страшно: BitLocker не повинен мовчки довіряти SSD, щоб виконувати роботу. Це новіша функція, тому ця проблема стосується лише Windows 10, а не Windows 7.

Як зловмисник може скористатися цим: Windows може сказати, що BitLocker увімкнено, але BitLocker може сидіти без діла й дозволяти вашому SSD не безпечно шифрувати ваші дані. Зловмисник потенційно може обійти погане шифрування вашого твердотільного накопичувача, щоб отримати доступ до ваших файлів.

Рішення: змініть параметр «Налаштувати використання апаратного шифрування для фіксованих дисків даних» у груповій політиці Windows на «Вимкнено». Щоб ця зміна набула чинності, потрібно розшифрувати та повторно зашифрувати диск. BitLocker перестане довіряти дискам і виконуватиме всю роботу за допомогою програмного забезпечення, а не апаратного забезпечення.

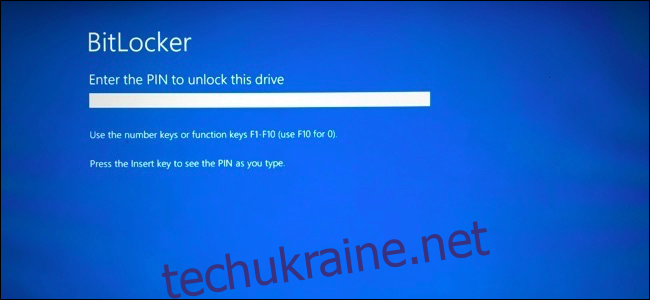

Чіпи TPM можна видалити

Нещодавно дослідник безпеки продемонстрував чергову атаку. BitLocker зберігає ваш ключ шифрування в модулі довіреної платформи (TPM) вашого комп’ютера, який є спеціальним апаратним забезпеченням, яке має бути захищеним від втручання. На жаль, зловмисник міг скористатися плату FPGA за 27 доларів і деякий відкритий код щоб отримати його з TPM. Це знищило б обладнання, але дозволило б витягти ключ і обійти шифрування.

Як зловмисник може скористатися цим: якщо у зловмисника є ваш комп’ютер, він теоретично може обійти всі ці химерні засоби захисту TPM, втрутившись в апаратне забезпечення та витягнувши ключ, що не повинно бути можливим.

Рішення: налаштуйте BitLocker на вимогу PIN-коду перед завантаженням у груповій політиці. Параметр «Вимагати PIN-код запуску з TPM» змусить Windows використовувати PIN-код для розблокування TPM під час запуску. Вам потрібно буде ввести PIN-код під час завантаження ПК перед запуском Windows. Однак це заблокує TPM з додатковим захистом, і зловмисник не зможе отримати ключ із TPM, не знаючи вашого PIN-коду. TPM захищає від атак грубої сили, тому зловмисники не зможуть просто вгадати кожен PIN-код один за іншим.

Сплячі ПК більш вразливі

Microsoft рекомендує вимкнути сплячий режим під час використання BitLocker для максимальної безпеки. Режим глибокого сну — це нормально — ви можете налаштувати BitLocker вимагати PIN-код, коли ви виводите комп’ютер із режиму глибокого сну або коли ви завантажуєте його в звичайному режимі. Але в сплячому режимі ПК залишається увімкненим, а ключ шифрування зберігається в ОЗП.

Як зловмисник може скористатися цим: якщо у зловмисника є ваш комп’ютер, він може розбудити його та увійти. У Windows 10 йому, можливо, доведеться ввести цифровий PIN-код. Маючи фізичний доступ до вашого ПК, зловмисник також може використовувати прямий доступ до пам’яті (DMA), щоб захопити вміст оперативної пам’яті вашої системи та отримати ключ BitLocker. Зловмисник також може здійснити атаку холодного завантаження — перезавантажити запущений ПК і захопити ключі з оперативної пам’яті, перш ніж вони зникнуть. Це може навіть передбачати використання морозильної камери, щоб знизити температуру та сповільнити цей процес.

Рішення: перейдіть у сплячий режим або вимкніть комп’ютер, а не залишайте його у сплячому режимі. Використовуйте PIN-код перед завантаженням, щоб зробити процес завантаження більш безпечним і блокувати атаки холодного завантаження — BitLocker також вимагатиме PIN-код під час виходу з режиму глибокого сну, якщо він налаштований на вимогу PIN-коду під час завантаження. Windows також дозволяє вам «вимкнути нові пристрої DMA, коли цей комп’ютер заблоковано” також через налаштування групової політики — це забезпечує певний захист, навіть якщо зловмисник отримує ваш комп’ютер під час його роботи.

Якщо ви хочете ще трохи почитати на цю тему, Microsoft має детальну документацію для захист Bitlocker на своєму веб-сайті.