Сьогодні хакери та кіберзлочинці стають все більш досвідченими, тому організаціям необхідно випереджати зловмисники та забезпечувати максимальний рівень безпеки.

Основна мета кіберзлочинців – отримати дані, як-от конфіденційну інформацію про клієнтів і бізнес, для зловмисних цілей. Хакери використовують кілька типів атак, як-от зловмисне програмне забезпечення, фішинг і DDoS, щоб отримати доступ до мережі компанії та зламати її дані.

І вони роблять це за допомогою векторів атак, які включають викрадені облікові дані, віруси, програми-вимагачі тощо.

Ці кібератаки коштують організаціям сотні мільйонів. Наприклад, звіт про витрати на витік даних за 2022 рік показує, що середня глобальна вартість витоку даних становить близько 4,35 мільйона доларів США, тому організаціям важливо планувати та зменшувати потенціал цих векторів атак.

У цьому блозі ми розповімо, що саме означають вектори атак, приклади та типи векторів атак, чим вони відрізняються від поверхні атаки та які заходи можна вжити, щоб мінімізувати ризики та потенціал векторів атак, щоб зберегти мережу вашої організації. надійно та безпечно.

Що таке вектор атаки в кібербезпеці?

Вектори атак, які також називають векторами загроз, — це засоби або шляхи, які кібер-зловмисники використовують для отримання незаконного доступу та проникнення через мережу, програму або обліковий запис користувача для використання вразливостей мережі.

Простіше кажучи, вектор атаки — це маршрут, яким кіберзлочинці досягають цілі (наприклад, мережі організації) для здійснення кібератаки.

Ці шляхи та засоби можуть включати слабкі облікові дані співробітників, зловмисне програмне забезпечення, внутрішні загрози тощо.

Декілька організацій відповідають за використання цих векторів атак, включаючи зловмисних хакерів, конкурентів, групи кібершпигунства та навіть розчарованих або засмучених колишніх співробітників.

Незалежно від організації чи групи осіб, вони використовують вектори атак, щоб викрасти конфіденційну інформацію вашої компанії, вимагати гроші у ваших співробітників або повністю зруйнувати ваш бізнес.

Отже, зменшення кількості та впливу векторів атак на мережу вашої компанії є надзвичайно важливим, і ви можете зробити це, зменшивши поверхню атаки.

Часто люди плутають вектори атаки та поверхні з однаковими, але чітко різними. Давайте подивимось як.

Вектор атаки проти поверхні атаки

Хоча дві команди часто використовуються як взаємозамінні, вони не однакові.

Вектор атаки надає хакерам засоби або точку входу до цілі або мережі компанії. Поверхня атаки – це область системи або мережі організації, яка зазнала атаки або чутлива до злому.

Він містить усі точки доступу, ризики безпеки та точки входу, які відкривають вашу мережу та які неавторизована особа може використати для входу у вашу мережу чи систему.

Співробітники та їхні пристрої є частиною поверхні атаки організації, оскільки хакери можуть скомпрометувати їхні облікові дані та вразливі місця, як-от невиправлене програмне забезпечення, щоб використовувати мережу. Отже, поверхня атаки складається з усіх відомих і невідомих уразливостей у системах, мережі та апаратних компонентах.

Чим менша поверхня атаки мережі вашої організації, тим легше захистити мережу.

Отже, першим і головним кроком до забезпечення кібербезпеки для вашої організації має бути мінімізація поверхні атаки мережі за допомогою передових рішень безпеки, таких як Zero Trust Security і Multi-Factor Authentication.

Як працюють вектори атак?

Вектори атак працюють, використовуючи вразливі місця та слабкі місця в захисті системи.

Як правило, хакери та кіберзлочинці мають глибокі знання про типові вектори атак, присутні в мережі. Тому, щоб визначити спосіб націлювання на один із цих векторів безпеки, хакери спочатку шукають діри в безпеці з цими векторами атак, щоб скомпрометувати та проникнути через них.

Хакери можуть знайти ці вразливості в операційній системі (ОС) або комп’ютерному програмному забезпеченні. Лазівка в безпеці може виникнути з кількох причин, як-от неправильна або неправильно налаштована конфігурація безпеки або помилка програмування. У той же час порушення безпеки також може статися через викрадені облікові дані співробітника.

Хакери постійно сканують мережі компаній, щоб знайти лазівки в безпеці та точки входу в системи, мережі та програми. У деяких випадках хакери також можуть атакувати внутрішніх співробітників і вразливих користувачів, які свідомо чи несвідомо надають доступ до свого облікового запису чи ІТ-реєстраційних даних, уможливлюючи несанкціонований доступ до мережі.

Вектори атак можна розділити на два основні типи:

#1. Пасивні вектори атак

Ці експлойти векторів атак — це спроби хакерів отримати доступ до системи або стежити за відкритими портами та вразливими місцями, щоб зібрати деталі про ціль. Ці атаки намагаються отримати доступ до інформації, не впливаючи на систему та не змінюючи її дані та ресурси, що ускладнює їх виявлення та ідентифікацію.

Таким чином, замість того, щоб пошкодити мережу або систему організації, ці атаки загрожують її даним і конфіденційності. Приклади пасивних атак включають фішинг, typosquatting і атаки на основі соціальної інженерії.

#2. Активні вектори атак

Активний вектор атаки намагається змінити систему організації та порушити її нормальне функціонування.

Таким чином, зловмисники націлюються та використовують уразливості системи, такі як зловмисне програмне забезпечення, програмне забезпечення-вимагач, DDoS-атаки, атаки типу “людина посередині” або націлені на слабкі паролі та облікові дані користувачів.

Однак, хоча вони узагальнюють типи векторів атак, ось схожість у роботі більшості векторів атак:

- Зловмисник виявляє потенційну ціль.

- Зловмисник збирає інформацію про ціль за допомогою фішингу, соціальної інженерії, шкідливих програм, автоматичного сканування вразливостей і OPSEC.

- Зловмисники намагаються визначити потенційні вектори атак, використовуючи цю інформацію, щоб створити інструменти для їх використання.

- Використовуючи ці інструменти, зловмисники отримують неавторизований і неавтентифікований доступ до системи або мережі, щоб встановити шкідливий код або викрасти конфіденційну інформацію.

- Зловмисники контролюють мережу, викрадають конфіденційні дані та інформацію або використовують обчислювальні ресурси.

Ми можемо краще зрозуміти вектори атак і як вони працюють, подивившись на типи векторів атак.

Які є типи векторів атак?

Вектори мережевих атак

Мережеві атаки контролюються та запускаються зі зловмисного пристрою, відмінного від того, що є учасником атаки. Вони включають DDoS-атаки, атаки на основі паролів, такі як слабкі облікові дані, підробка DNS, викрадення сеансу та атаки “людина посередині”.

#1. Відмова від розподілених послуг (DDoS).

DDoS-атаки — це кібератаки, під час яких зловмисник заповнює або перевантажує мережу або сервер інтернет-трафіком за допомогою безлічі ботів, намагаючись порушити роботу служби, щоб зробити її непрацездатною. Це ускладнює користувачам і клієнтам доступ до послуг компанії, а також може призвести до збою та виходу з ладу веб-сайтів.

Як їх уникнути: зменшення площі атаки організації є ідеальним способом пом’якшити DDoS-атаки. Ви можете зробити це, обмеживши прямий доступ до систем і програм і контролюючи доступ за допомогою систем керування ідентифікацією та доступом (IAM). Використання брандмауерів для фільтрації та уникнення зловмисного трафіку та інструментів захисту, таких як диференціація трафіку та регулярна оцінка ризиків, є ще одним способом запобігання DDoS-атакам.

#2. Слабкі облікові дані

Повторне використання паролів або слабкі паролі та облікові дані є шлюзами для доступу хакерів і зловмисників до мережі та проникнення в неї.

Як їх уникнути. Організаціям потрібно навчати своїх співробітників безпечним паролям і обліковим даним, інвестувати в єдиний вхід або менеджер паролів і відстежувати гігієну паролів у всій корпоративній мережі, щоб знаходити та виявляти користувачів із високим ризиком та їхні пристрої.

#3. Підробка DNS

Підробка DNS або отруєння DNS — це кібератака, під час якої зловмисник націлюється та пошкоджує систему доменних імен (DNS), щоб вказати доменне ім’я на неправильну IP-адресу, перенаправляючи користувачів на шкідливі сервери або веб-сайти щоразу, коли вони намагаються отримати доступ до веб-сайту.

Як їх уникнути: ви повинні налаштувати розширення безпеки DNS (DNSSE), щоб захистити реєстратор вашого сервера від зовнішнього втручання. Ви також можете запобігти підробці DNS, використовуючи автоматичне програмне забезпечення для керування виправленнями, щоб регулярно застосовувати виправлення до серверів DNS і виконувати ретельну фільтрацію трафіку DNS.

#4. Напади людини посередині

Ця атака використовує загальнодоступний Wi-Fi для перехоплення трафіку, підслуховування або підробки зв’язку між об’єктами.

Як їх уникнути. Ви можете запобігти атакам MITM, використовуючи систему захисту кінцевих точок, систему багатофакторної автентифікації та надійні рішення безпеки мережі, як-от Zero Trust Security, що захищає мережу підприємства від зловмисників.

Вектори веб-атак

Веб-атаки включають міжсайтовий сценарій (XSS) і SQL-атаки. Вони вводять користувачів в оману, використовуючи веб-системи та служби як вектор загрози.

#1. Атаки впровадження SQL

Ін’єкції SQL використовують зловмисні запити SQL, щоб надати серверу доступ до конфіденційних і чутливих даних і інформації, яких він інакше не міг би отримати. Успішні атаки SQL-ін’єкції можуть змусити хакерів змінити дані, підробити ідентифікаційні дані або знищити дані, зробивши їх недоступними.

Як їх уникнути: ви можете запобігти ін’єкціям SQL за допомогою автентифікації сторонніх розробників, хешування паролів, брандмауера веб-додатків, використовуючи оновлене програмне забезпечення та забезпечуючи регулярне оновлення програмного забезпечення, а також безперервний моніторинг операторів SQL і баз даних.

#2. Міжсайтовий сценарій (XSS)

XSS-атаки включають введення зловмисником зловмисного коду на надійний веб-сайт, впливаючи на відвідувачів, а не атакуючи сам веб-сайт. Це дозволяє хакерам отримати доступ до збережених записів браузера завдяки виконанню небажаного коду та відкрити небажану інформацію.

Як їх уникнути: найкращий спосіб запобігти XSS-атакам — кодувати та дезінфікувати введені користувачем дані, підтримувати програмне забезпечення в актуальному стані, шукати вразливості та впроваджувати політику безпеки вмісту.

Вектори фізичної атаки

Фізичні атаки – це атаки на кібербезпеку, які впливають на роботу веб-сайту та фізичне середовище або завдають шкоди майну. Вони включають атаки нульового дня або програми чи програмне забезпечення без виправлень, слабке шифрування, неправильну конфігурацію, ін’єкції даних, атаки грубою силою тощо.

#1. Атаки нульового дня (програми без виправлень)

Атаки нульового дня спрямовані на вразливість кібербезпеки, яка не була оприлюднена або яку ніхто не шукає.

Як їх уникнути: ви можете запобігти атакам нульового дня за допомогою платформ аналізу загроз, механізмів запобігання загрозам, аналізу зловмисного програмного забезпечення ДНК, емуляції та вилучення загроз, а також перевірки рівня ЦП.

#2. Слабке шифрування

Шифрування даних захищає конфіденційність цифрових даних і приховує справжнє значення повідомлення. Загальні методи шифрування даних включають сертифікати DNSSEC і SSL. Відсутнє або слабке шифрування відкриває дані для неавторизованих і зловмисних сторін.

Як їх уникнути. Ви можете захистити загрозу від слабкого шифрування за допомогою надійних методів шифрування, таких як Rivest-Shamir-Adleman (RSA) і Advanced Encryption Standard (AES), і забезпечити безпеку всіх протоколів.

#3. Неправильна конфігурація

Помилка в конфігурації системи або якщо конфігурація програми чи сервера налаштування не вимкнено, може призвести до витоку даних. У той же час використання імені користувача та паролів за замовчуванням також спрощує доступ хакерів до системи, її використання та виявлення прихованих недоліків.

Як їх уникнути: надзвичайно важливо автоматизувати керування конфігураціями, щоб запобігти дрейфу конфігурації, контролювати налаштування програми та порівнювати їх із найкращими практиками, виявляючи загрози для неправильно налаштованих пристроїв.

#4. Атаки грубою силою

Атаки грубої сили – це кібератаки на основі проб і помилок, коли атаки намагаються отримати доступ до мереж організації різними способами, як-от націлювання на слабке шифрування, надсилання заражених електронних листів із шкідливим програмним забезпеченням або фішингових електронних листів, доки одна атака не спрацює.

Як їх уникнути: ви повинні використовувати надійні паролі, застосовувати рішення MFA, обмежувати спроби входу, використовувати брандмауер веб-програм, використовувати CAPTCHA та контролювати IP-адреси, щоб запобігти атакам грубої сили.

Атаки шкідливих програм

Шкідливе програмне забезпечення або зловмисне програмне забезпечення призначене для порушення роботи систем, уповільнення роботи комп’ютерів, спричинення помилок або поширення вірусів у системах. Вони включають кілька атак, зокрема шпигунське програмне забезпечення, програми-вимагачі, віруси та трояни.

Як їх уникнути. Захист від зловмисного програмного забезпечення вимагає від компаній використання таких технологій, як брандмауери, ізольоване програмне середовище, засоби захисту від зловмисного програмного забезпечення та антивірусне програмне забезпечення.

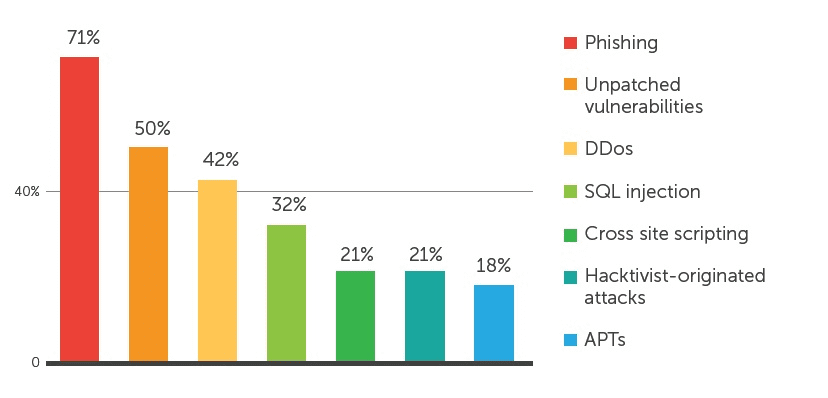

Фішингові атаки

Фішинг є поширеним вектором атак, кількість яких у 2022 році зросла на 61%.

Джерело: cipsec.eu

Джерело: cipsec.eu

Він покладається на тактику соціальної інженерії, щоб змусити користувачів натискати шкідливі URL-адреси, завантажувати шкідливі файли або розкривати конфіденційну інформацію з метою викрадення фінансових даних, отримання облікових даних або здійснення атак програм-вимагачів.

Як їх уникнути: розгортання MFA, використання фільтрів спаму, забезпечення регулярних оновлень програмного забезпечення та встановлення виправлень, а також блокування шкідливих веб-сайтів – це кілька способів захистити вашу компанію від фішингових атак.

Внутрішні загрози

Зловмисні інсайдери, як-от незадоволені співробітники, є однією з найбільших загроз безпеці: вони намагаються отримати доступ до конфіденційних даних компанії, щоб використати їх неправомірно або надати неавторизований доступ стороннім особам.

Як їх уникнути: відстеження доступу співробітників до мережі на наявність незвичайних дій або їх спроби отримати доступ до файлів, які вони зазвичай не мали б, є ознакою ненормальної активності користувачів і може допомогти вам запобігти ризику внутрішньої дії.

Як захистити свою організацію від векторів атак?

Зловмисники можуть проникнути в мережу компанії та скомпрометувати її дані кількома способами. Отже, організації повинні впроваджувати найновіші методи безпеки та надійні політики для забезпечення безпеки мережі від зловмисних атак.

Ось кілька способів, як організації можуть захистити свою мережу від векторів атак:

- Використовуйте надійні паролі та запроваджуйте надійні рішення автентифікації, наприклад MFA, щоб додати додатковий рівень безпеки.

- Проводьте регулярні аудити та тестування ІТ-вразливостей, щоб виявити лазівки та оновити політики безпеки.

- Встановіть інструменти моніторингу безпеки та звітності, які сповіщатимуть вас про несанкціонований доступ.

- Виконайте тести на проникнення, щоб виявити та перевірити вразливі місця безпеки.

- Негайно встановлюйте оновлення програмного та апаратного забезпечення та використовуйте автоматизоване рішення.

- Використовуйте технології шифрування, наприклад AES, щоб увімкнути шифрування даних на портативних пристроях і зменшити ризики компрометації даних.

- Проведіть комплексне навчання з ІТ-безпеки для всіх своїх співробітників, ознайомивши їх із найкращими методами безпеки.

- Використовуйте надійні протоколи контролю доступу та сегментуйте свою мережу, щоб хакерам було важко проникнути в ядро мережі вашої компанії.

Заключні слова

Зловмисники використовують вектори атак, як-от облікові дані співробітників і погане шифрування, щоб скомпрометувати мережу компанії та зламати її дані. Отже, зменшення впливу цих векторів має велике значення для запобігання ризикам кібербезпеки.

Людський фактор (який включає помилки, неправильне використання та соціальні атаки), який відіграє важливу роль у викраденні облікових даних і фішингових атаках, є поширеним вектором загроз — першопричиною близько 82% витоків даних у 2022 році.

Таким чином, цей блог допоможе вам зрозуміти вектори атак і способи мінімізації їх впливу. Отже, використовуйте цей блог, щоб застосувати найкращі методи безпеки, щоб убезпечити майбутнє свого бізнесу та запобігти фінансовим втратам.

Далі перегляньте головні вразливості мережі, на які варто звернути увагу.