Кібербезпека: Що таке вектори атак та як їх мінімізувати?

У сучасному цифровому світі, де кіберзлочинці постійно вдосконалюють свої методи, організаціям необхідно бути на крок попереду, гарантуючи найвищий рівень захисту своїх даних. Метою зловмисників є отримання доступу до конфіденційної інформації, як-от дані клієнтів чи бізнес-секрети, для використання у своїх шкідливих цілях. Для цього хакери застосовують різноманітні типи атак, зокрема шкідливе програмне забезпечення, фішинг та DDoS, щоб проникнути в мережі компаній та заволодіти їхніми даними.

Кібератаки можуть наносити значні фінансові збитки. Згідно зі звітом за 2022 рік, середній світовий збиток від витоку даних становить близько 4,35 мільйона доларів США. Тому для організацій вкрай важливо розробляти стратегії та вживати заходів для зменшення потенційних ризиків цих атак.

У цій статті ми розглянемо, що саме являють собою вектори атак, наведемо їх приклади та класифікації, розглянемо відмінності між векторами атак та поверхнею атаки, а також запропонуємо способи мінімізації ризиків та захисту мережі вашої організації.

Що таке вектор атаки в контексті кібербезпеки?

Вектори атак, також відомі як вектори загроз, – це шляхи або засоби, які кіберзлочинці використовують для незаконного проникнення в мережу, додаток чи обліковий запис користувача. Вони використовують вразливості системи для досягнення своїх цілей.

Іншими словами, вектор атаки – це спосіб, яким зловмисники досягають своєї мети (наприклад, мережі організації) для здійснення кібератаки. Ці шляхи можуть включати в себе слабкі паролі співробітників, шкідливе програмне забезпечення, внутрішні загрози тощо.

За використання векторів атак відповідальні різні особи та групи, включаючи хакерів-зловмисників, конкурентів, кібершпигунські угруповання та навіть колишніх співробітників, які відчувають образу чи розчарування. Незалежно від їхніх мотивів, вони використовують ці вектори для викрадення конфіденційної інформації, вимагання грошей або повного руйнування бізнесу.

Тому, зменшення кількості та впливу векторів атак на мережу вашої компанії є надзвичайно важливим завданням. Одним із способів досягнення цієї мети є зменшення поверхні атаки.

Часто поняття “вектор атаки” та “поверхня атаки” помилково вважають синонімами, хоча вони мають чіткі відмінності. Давайте розглянемо їх докладніше.

Вектор атаки проти поверхні атаки

Хоча ці терміни часто вживаються як взаємозамінні, насправді вони відрізняються. Вектор атаки надає хакерам спосіб проникнення в ціль або мережу, тоді як поверхня атаки – це область системи або мережі організації, яка є вразливою до злому. Вона включає в себе всі точки доступу, ризики безпеки та вразливості, через які зловмисник може отримати несанкціонований доступ до мережі або системи.

Співробітники та їхні пристрої є частиною поверхні атаки організації, оскільки їхні облікові дані можуть бути скомпрометовані, а вразливе програмне забезпечення може бути використане хакерами для доступу до мережі. Поверхня атаки складається з усіх відомих та невідомих вразливостей в системах, мережі та апаратному забезпеченні.

Чим меншою є поверхня атаки, тим легше захистити мережу. Тому, першим і найважливішим кроком до забезпечення кібербезпеки вашої організації має бути мінімізація поверхні атаки за допомогою передових рішень безпеки, таких як Zero Trust Security та багатофакторна аутентифікація.

Як працюють вектори атак?

Вектори атак використовують вразливі місця та слабкості у захисті системи. Кіберзлочинці добре обізнані про типові вектори атак у мережі. Щоб визначити спосіб націлювання на один із цих векторів, хакери спочатку шукають діри в безпеці, які можна використати для проникнення.

Ці вразливості можуть виникати в операційній системі (ОС) або програмному забезпеченні через неправильну конфігурацію безпеки або помилки в програмуванні. Крім того, витік даних може статися через викрадені облікові дані співробітника. Хакери постійно сканують мережі компаній, щоб знайти слабкі місця та точки входу в системи та програми. Іноді вони також атакують внутрішніх співробітників, які свідомо чи несвідомо надають доступ до своїх облікових записів, що робить можливим несанкціонований доступ до мережі.

Вектори атак можна розділити на два основні типи:

#1. Пасивні вектори атак

Пасивні атаки – це спроби хакерів отримати доступ до системи або відстежувати відкриті порти та вразливості з метою збору інформації про ціль. Ці атаки спрямовані на отримання інформації без впливу на систему, що ускладнює їхнє виявлення. Замість того, щоб пошкоджувати мережу, вони ставлять під загрозу її дані та конфіденційність. Приклади пасивних атак включають фішинг, typosquatting та атаки на основі соціальної інженерії.

#2. Активні вектори атак

Активні атаки намагаються змінити систему організації та порушити її нормальне функціонування. Зловмисники націлюються на вразливості системи, використовуючи шкідливе програмне забезпечення, програми-вимагачі, DDoS-атаки, атаки “людина посередині”, або намагаються отримати доступ до системи, використовуючи слабкі паролі та облікові дані.

Нижче наведено типовий алгоритм роботи більшості векторів атак:

- Зловмисник виявляє потенційну ціль.

- Зловмисник збирає інформацію про ціль за допомогою фішингу, соціальної інженерії, шкідливих програм, автоматичного сканування вразливостей та OPSEC.

- Зловмисники намагаються визначити потенційні вектори атак на основі зібраної інформації.

- Зловмисники використовують отримані інструменти для несанкціонованого доступу до системи або мережі, щоб встановити шкідливий код або викрасти конфіденційну інформацію.

- Зловмисники контролюють мережу, викрадають дані або використовують обчислювальні ресурси.

Для кращого розуміння векторів атак, давайте розглянемо їхні основні типи.

Які існують типи векторів атак?

Мережеві вектори атак

Мережеві атаки контролюються та запускаються зі зловмисного пристрою, який не є частиною атакованої системи. До них належать DDoS-атаки, атаки на основі паролів, підміна DNS, викрадення сеансу та атаки “людина посередині”.

#1. Відмова в обслуговуванні (DDoS)

DDoS-атаки — це кібератаки, під час яких зловмисник перевантажує мережу або сервер інтернет-трафіком, використовуючи безліч ботів. Це робить службу недоступною для користувачів, а веб-сайти можуть вийти з ладу.

Як запобігти: зменшення поверхні атаки є ідеальним способом протидії DDoS-атакам. Обмеження прямого доступу до систем та програм, контроль доступу за допомогою систем управління ідентифікацією та доступом (IAM), використання брандмауерів для фільтрації шкідливого трафіку та інструментів захисту, таких як диференціація трафіку та регулярна оцінка ризиків, допоможуть запобігти DDoS-атакам.

#2. Слабкі облікові дані

Повторне використання паролів або слабкі паролі є вхідними точками для хакерів. Організаціям потрібно навчати своїх співробітників правилам безпечних паролів та інвестувати в менеджери паролів, а також відстежувати гігієну паролів у корпоративній мережі.

#3. Підміна DNS

Підміна DNS (або отруєння DNS) – це кібератака, під час якої зловмисник змінює записи DNS, перенаправляючи користувачів на шкідливі сервери або веб-сайти. Для захисту від цього, слід налаштувати розширення безпеки DNS (DNSSEC) та регулярно оновлювати програмне забезпечення DNS-серверів.

#4. Атаки “людина посередині”

Ця атака використовує загальнодоступний Wi-Fi для перехоплення трафіку, підслуховування або фальсифікації зв’язку між об’єктами. Щоб запобігти цим атакам, потрібно використовувати систему захисту кінцевих точок, багатофакторну аутентифікацію та надійні рішення безпеки мережі, такі як Zero Trust Security.

Веб-вектори атак

Веб-атаки використовують веб-системи та служби як вектори загроз, зокрема атаки міжсайтового скриптингу (XSS) та ін’єкції SQL.

#1. Атаки SQL-ін’єкції

Ін’єкції SQL використовують зловмисні запити SQL для надання серверу доступу до конфіденційних даних. Успішні атаки SQL-ін’єкції можуть дозволити хакерам змінювати, підробляти або знищувати дані. Запобігти цим атакам можна за допомогою автентифікації сторонніх розробників, хешування паролів, брандмауера веб-додатків, оновленого програмного забезпечення та моніторингу операторів SQL.

#2. Міжсайтовий скриптинг (XSS)

XSS-атаки включають введення зловмисного коду на надійний веб-сайт, впливаючи на відвідувачів, а не атакуючи сам веб-сайт. Щоб захиститися від XSS-атак, необхідно кодувати введені користувачем дані, підтримувати програмне забезпечення в актуальному стані та впроваджувати політику безпеки вмісту.

Вектори фізичної атаки

Фізичні атаки впливають на фізичне середовище або завдають шкоди майну. Вони включають атаки нульового дня, слабке шифрування, неправильну конфігурацію, ін’єкції даних та атаки грубою силою.

#1. Атаки нульового дня (програми без виправлень)

Атаки нульового дня використовують невідомі вразливості кібербезпеки. Запобігти цим атакам можна за допомогою платформ аналізу загроз, механізмів запобігання загрозам, аналізу шкідливого програмного забезпечення ДНК та емуляції.

#2. Слабке шифрування

Шифрування захищає дані, але слабке шифрування робить їх вразливими. Використання надійних методів шифрування, таких як RSA та AES, є важливим для захисту даних.

#3. Неправильна конфігурація

Помилки у конфігурації системи або сервера можуть призвести до витоку даних. Автоматизація керування конфігураціями, контроль налаштувань програми та порівняння їх з найкращими практиками допоможуть запобігти таким проблемам.

#4. Атаки грубою силою

Атаки грубою силою є атаками на основі проб і помилок для отримання доступу до мереж. Використання надійних паролів, MFA, обмеження спроб входу та брандмауер веб-додатків можуть допомогти у їхній профілактиці.

Атаки шкідливих програм

Шкідливе програмне забезпечення (зловмисне програмне забезпечення) включає шпигунське програмне забезпечення, програми-вимагачі, віруси та трояни. Захист від шкідливого програмного забезпечення вимагає використання брандмауерів, ізольованого програмного середовища, засобів захисту від шкідливого програмного забезпечення та антивірусного програмного забезпечення.

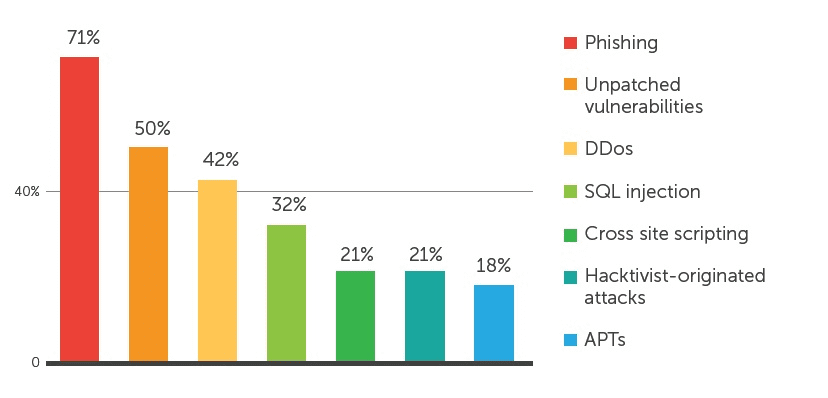

Фішингові атаки

Фішинг є поширеним вектором атак, який використовує тактику соціальної інженерії, щоб змусити користувачів натискати шкідливі URL-адреси або розкривати конфіденційну інформацію. Розгортання MFA, фільтрів спаму, регулярне оновлення програмного забезпечення та блокування шкідливих веб-сайтів є важливими засобами захисту від фішингу.

Джерело: cipsec.eu

Внутрішні загрози

Зловмисні інсайдери, як-от незадоволені співробітники, можуть використовувати доступ до конфіденційних даних компанії. Відстеження доступу до мережі та виявлення незвичайної активності допоможе запобігти ризику внутрішніх атак.

Як захистити свою організацію від векторів атак?

Зловмисники можуть проникнути в мережу компанії різними способами, тому організації повинні впроваджувати сучасні методи безпеки та надійні політики.

Ось кілька способів захистити вашу мережу від векторів атак:

- Використовуйте надійні паролі та впроваджуйте надійні рішення автентифікації, наприклад MFA.

- Проводьте регулярні аудити та тестування ІТ-вразливостей.

- Встановіть інструменти моніторингу безпеки, які сповіщатимуть про несанкціонований доступ.

- Виконайте тести на проникнення, щоб виявити вразливості.

- Негайно встановлюйте оновлення програмного та апаратного забезпечення.

- Використовуйте технології шифрування, як-от AES, для захисту даних на портативних пристроях.

- Проведіть навчання з ІТ-безпеки для всіх співробітників.

- Використовуйте надійні протоколи контролю доступу та сегментуйте мережу.

Заключні слова

Зловмисники використовують вектори атак, як-от слабкі облікові дані співробітників та погане шифрування, для компрометації мереж. Зменшення впливу цих векторів є ключовим для запобігання ризикам кібербезпеки.

Людський фактор відіграє значну роль у крадіжці облікових даних та фішингових атаках, і є першопричиною багатьох витоків даних. Ця стаття має допомогти вам краще зрозуміти вектори атак та способи їх мінімізації. Використовуйте її для застосування найкращих практик безпеки, щоб убезпечити майбутнє свого бізнесу та запобігти фінансовим втратам.

Далі ознайомтеся з основними вразливостями мережі, на які варто звернути увагу.