Kali Linux — добре відомий дистрибутив Linux для професіоналів у сфері безпеки. Він поставляється з десятками інструментів безпеки мережі, інструментів проникнення та етичних інструментів «злому». У більшості випадків настійно рекомендується встановити цю операційну систему на USB-накопичувач або на виділений жорсткий диск.

ПОВІДОМЛЕННЯ СПОЙЛЕРА: прокрутіть униз і перегляньте відеоурок у кінці цієї статті.

Однак, якщо вам потрібні якісь серйозно вражаючі інструменти для тестування на проникнення і ви використовуєте Ubuntu, є набагато простіший спосіб: Katoolin. Це простий скрипт Python, який може швидко встановити всі чудові інструменти від Kali прямо на вашу установку Ubuntu.

Встановіть Katoolin

Встановити засоби проникнення в мережу на Ubuntu непросто, оскільки програмне забезпечення не входить до основних джерел програмного забезпечення. На щастя, це можна виправити за допомогою сценарію Katoolin Python. Це дозволяє користувачеві окремо вибрати кожен набір інструментів для встановлення. Він також поділяє їх на категорії. Завдяки цьому маршруту користувачеві буде легше визначити, що це за інструменти тощо.

Отримати сам скрипт досить легко, оскільки він знаходиться на Github. Щоб отримати скрипт для Ubuntu, вам спочатку потрібно встановити пакет Git, оскільки він необхідний для взаємодії з Github. Відкрийте вікно терміналу та введіть наступне:

sudo apt install git

Коли пакет Git буде повністю встановлений, ви зможете використовувати програму для клонування вихідного коду безпосередньо на свій ПК Ubuntu. Майте на увазі, що ви не зможете змінити цей код, оскільки він не ваш. Клонування надає вам доступ лише для читання до сховища програмного забезпечення.

git clone https://github.com/LionSec/katoolin.git

Після завантаження коду він буде готовий до використання прямо з того місця, де він є. Тим не менш, краще пройти процес встановлення цієї програми, оскільки ви можете часто її використовувати, а інсталяція як звичайна програма може бути зручнішою. Щоб встановити програму Katoolin як програму на вашому ПК Ubuntu, перемістіть її в /user/bin/ у кореневій файловій системі.

sudo mv katoolin/katoolin.py /usr/bin/katoolin

Тепер, коли ви перемістили програму, вам потрібно буде оновити її дозволи за допомогою команди chmod.

sudo chmod +x /usr/bin/katoolin

Використання Katoolin

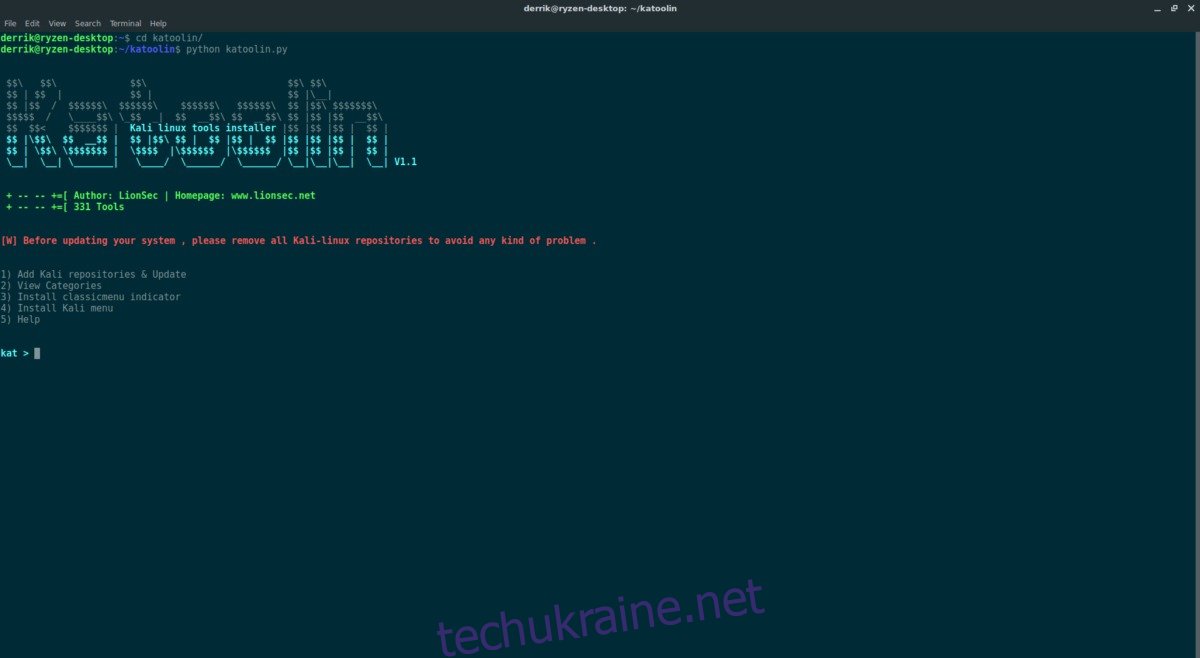

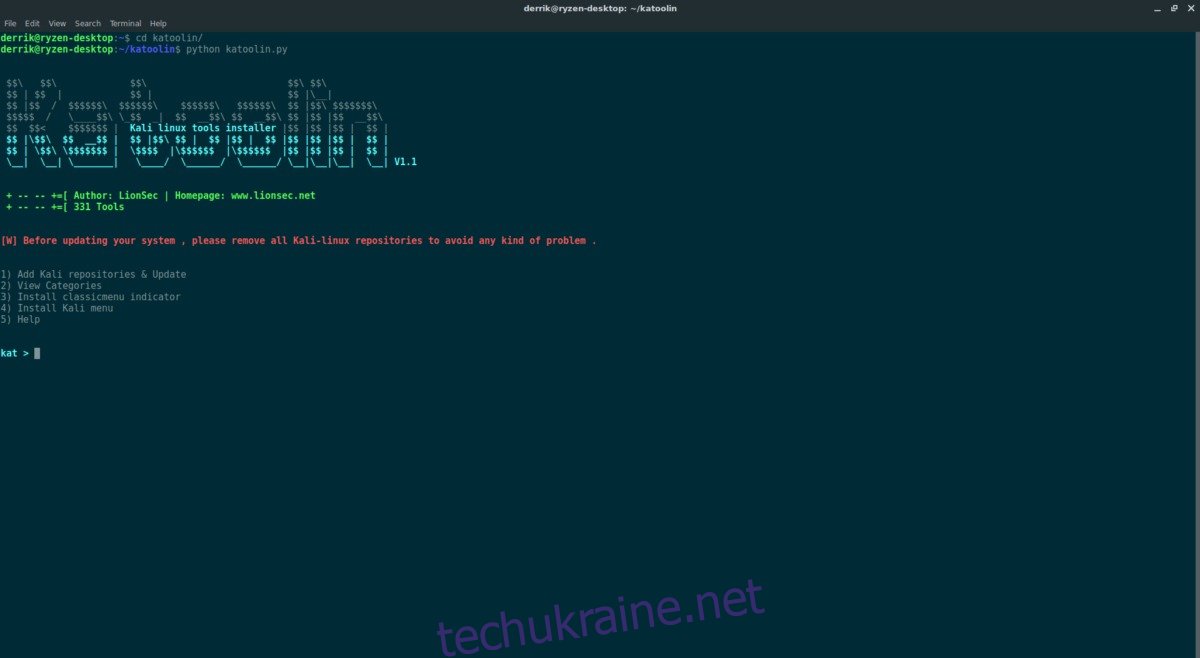

Katoolin, зрештою, є інструментом, який може додати PPA та встановити програму (або видалити її) зі списку. Щоб розпочати роботу з ним, вам спочатку потрібно відкрити вікно терміналу та ввести:

katoolin

Написання цієї команди автоматично надасть вам доступ до програми, і звідси ви зможете досліджувати її та інсталювати різні засоби безпеки мережі та проникнення, більшість із яких зазвичай попередньо встановлені в операційній системі Kali Linux.

Щоб розпочати встановлення програм, натисніть #1 у меню (Додати репозиторії та оновлення Kai), а потім натисніть клавішу Enter. Вибір цієї опції додає джерело програмного забезпечення Kali до вашої операційної системи, ключ GPG тощо. Цей розділ не встановить жодне програмне забезпечення у вашій системі.

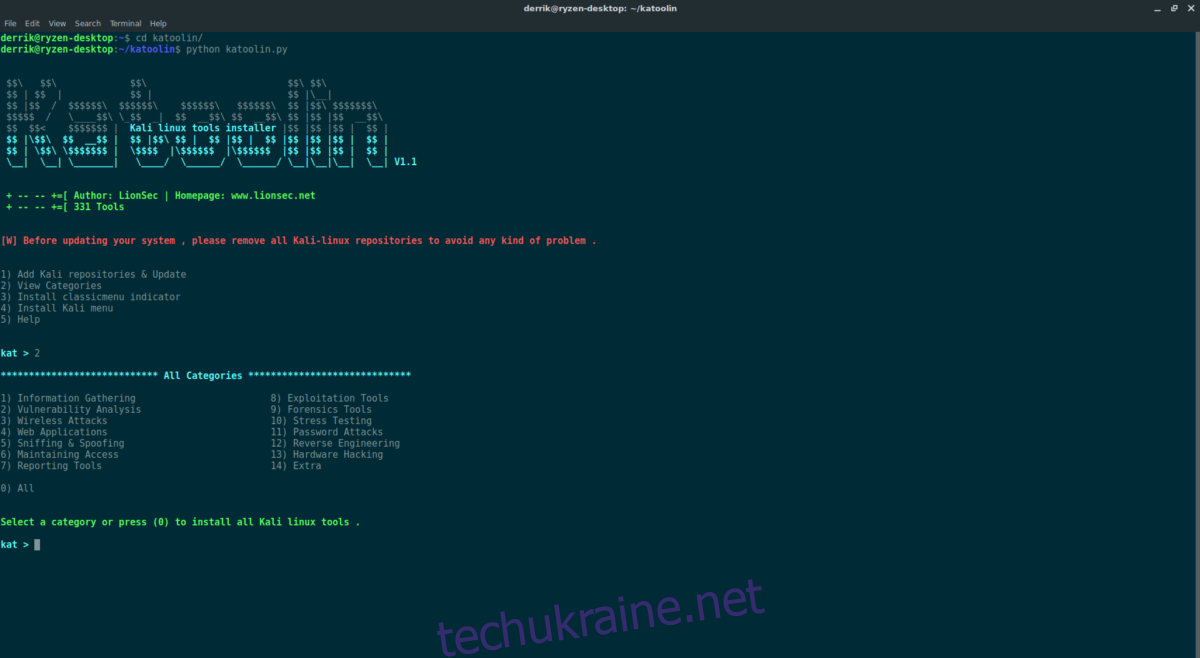

Додаток Katoolin добре розбиває кожен із інструментів безпеки на різні категорії. Якщо ви зацікавлені в перегляді будь-якої з цих категорій, натисніть кнопку №2 на клавіатурі, а потім клавішу Enter. Категорії додатків: «Збір інформації», «Аналіз вразливостей», «Веб-програми», «Перегляд та спуфінг», «Підтримка доступу», «Інструменти звітності», «Інструменти експлуатації», «Інструменти криміналістики», «Стрес-тестування», «Атаки паролем», «Зворотне інжиніринг», «Злом обладнання» та «Додатково».

Щоб встановити певні програми, спочатку виберіть категорію в меню. Звідти Katoolin встановить усі пов’язані програми. Наприклад, щоб встановити всі інструменти «Збір інформації» в Ubuntu, ви повинні натиснути #2 у меню, а потім #1 у категоріях.

Крім того, користувачі можуть встановити величезну кількість програм, які може запропонувати сценарій Katoolin за один раз, ігноруючи систему категорій. Для цього запустіть скрипт, виберіть №2 (перегляд категорій), потім натисніть 0, щоб встановити все. Зверніть увагу, що ця опція займе набагато більше часу, ніж вибір одного типу за раз.

Видалення мережевих програм

Видалення програм, встановлених за допомогою інструмента Katoolin, досить просто, завдяки вбудованому процесу видалення, який може запропонувати скрипт. Щоб використовувати його, запустіть скрипт у звичайному режимі:

katoolin

Відкривши його, натисніть #1 на клавіатурі, щоб вибрати «Додати репозиторії та оновлення Kai». Усередині області «Додати репозиторії та оновлення Kai» натисніть №3, щоб видалити всі репозиторії Kali на вашому ПК. Видалення джерела програмного забезпечення з вашого ПК Ubuntu не призводить до миттєвого видалення програмного забезпечення. Натомість вам доведеться видалити все вручну, і є багато програм для видалення.

Щоб полегшити роботу, скопіюйте наведену нижче команду видалення та вставте її в термінал, щоб видалити всі програми, встановлені Katoolin на вашому ПК з Linux.

sudo apt remove --purge acccheck ace-voip amap automater braa casefile cdpsnarf cisco-torch cookie-cadger copy-router-config dmitry dnmap dnsenum dnsmap dnsrecon dnstracer dnswalk dotdotpwn enum4linux enumiax exploitdb fierce firewalk fragroute fragrouter ghost-phisher golismero goofile lbd maltego-teeth masscan metagoofil miranda nmap p0f parsero recon-ng set smtp-user-enum snmpcheck sslcaudit sslsplit sslstrip sslyze thc-ipv6 theharvester tlssled twofi urlcrazy wireshark wol-e xplico ismtp intrace hping3 bbqsql bed cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch copy-router-config doona dotdotpwn greenbone-security-assistant hexorbase jsql lynis nmap ohrwurm openvas-cli openvas-manager openvas-scanner oscanner powerfuzzer sfuzz sidguesser siparmyknife sqlmap sqlninja sqlsus thc-ipv6 tnscmd10g unix-privesc-check yersinia aircrack-ng asleap bluelog blueranger bluesnarfer bully cowpatty crackle eapmd5pass fern-wifi-cracker ghost-phisher giskismet gqrx kalibrate-rtl killerbee kismet mdk3 mfcuk mfoc mfterm multimon-ng pixiewps reaver redfang spooftooph wifi-honey wifitap wifite apache-users arachni bbqsql blindelephant burpsuite cutycapt davtest deblaze dirb dirbuster fimap funkload grabber jboss-autopwn joomscan jsql maltego-teeth padbuster paros parsero plecost powerfuzzer proxystrike recon-ng skipfish sqlmap sqlninja sqlsus ua-tester uniscan vega w3af webscarab websploit wfuzz wpscan xsser zaproxy burpsuite dnschef fiked hamster-sidejack hexinject iaxflood inviteflood ismtp mitmproxy ohrwurm protos-sip rebind responder rtpbreak rtpinsertsound rtpmixsound sctpscan siparmyknife sipp sipvicious sniffjoke sslsplit sslstrip thc-ipv6 voiphopper webscarab wifi-honey wireshark xspy yersinia zaproxy cryptcat cymothoa dbd dns2tcp http-tunnel httptunnel intersect nishang polenum powersploit pwnat ridenum sbd u3-pwn webshells weevely casefile cutycapt dos2unix dradis keepnote magictree metagoofil nipper-ng pipal armitage backdoor-factory cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch crackle jboss-autopwn linux-exploit-suggester maltego-teeth set shellnoob sqlmap thc-ipv6 yersinia beef-xss binwalk bulk-extractor chntpw cuckoo dc3dd ddrescue dumpzilla extundelete foremost galleta guymager iphone-backup-analyzer p0f pdf-parser pdfid pdgmail peepdf volatility xplico dhcpig funkload iaxflood inviteflood ipv6-toolkit mdk3 reaver rtpflood slowhttptest t50 termineter thc-ipv6 thc-ssl-dos acccheck burpsuite cewl chntpw cisco-auditing-tool cmospwd creddump crunch findmyhash gpp-decrypt hash-identifier hexorbase john johnny keimpx maltego-teeth maskprocessor multiforcer ncrack oclgausscrack pack patator polenum rainbowcrack rcracki-mt rsmangler statsprocessor thc-pptp-bruter truecrack webscarab wordlists zaproxy apktool dex2jar python-distorm3 edb-debugger jad javasnoop jd ollydbg smali valgrind yara android-sdk apktool arduino dex2jar sakis3g smali

Коли команда uninstall завершить виконання, вам також потрібно буде видалити всі залежності, які встановлюються разом із нею. Це робиться за допомогою команди automove.

sudo apt autoremove

Нарешті, видаліть сценарій Katoolin і код зі свого ПК.

rm -rf ~/katoolin sudo rm /usr/bin/katoolin

Після видалення всього комп’ютер повернеться до нормального режиму.