Microsoft визнала критичну вразливість нульового дня в Windows, яка впливає на всі основні версії, включаючи Windows 11, Windows 10, Windows 8.1 і навіть Windows 7. Уразливість, ідентифікована за допомогою трекера CVE-2022-30190 або Follina, дозволяє зловмисникам віддалено запускати шкідливе програмне забезпечення в Windows, не запускаючи Windows Defender або інше програмне забезпечення безпеки. На щастя, Microsoft поділилася офіційним обхідним шляхом для зменшення ризику. У цій статті ми докладно розповіли про кроки для захисту ваших комп’ютерів з Windows 11/10 від останньої уразливості нульового дня.

Виправити вразливість Windows нульового дня MSDT «Follina» (червень 2022 р.)

Що таке вразливість Follina MSDT Windows Zero-Day (CVE-2022-30190)?

Перш ніж ми перейдемо до кроків з усунення вразливості, давайте розберемося, що таке експлойт. Відомий за кодом відстеження CVE-2022-30190, експлойт нульового дня пов’язаний із засобом діагностики підтримки Microsoft (MSDT). За допомогою цього експлойту зловмисники можуть віддалено запускати команди PowerShell через MSDT під час відкриття шкідливих документів Office.

«Уразливість віддаленого виконання коду існує, коли MSDT викликається за допомогою протоколу URL із програми, що викликає, наприклад Word. Зловмисник, який успішно використовує цю вразливість, може запустити довільний код з привілеями програми, що викликає. Потім зловмисник може встановлювати програми, переглядати, змінювати або видаляти дані або створювати нові облікові записи в контексті, дозволеному правами користувача», — пояснює Microsoft.

Як пояснює дослідник Кевін Бомонт, атака використовує функцію віддаленого шаблону Word для отримання HTML-файлу з віддаленого веб-сервера. Потім він використовує схему URI MSProtocol ms-msdt для завантаження коду та виконання команд PowerShell. Як примітка, експлойт отримав назву «Follina», оскільки зразок файлу посилається на 0438, код міста Фолліна, Італія.

На цьому етапі вам може бути цікаво, чому захищений перегляд Microsoft не заважає документу відкривати посилання. Ну, це тому, що виконання може відбутися навіть за межами поля Protected View. Як підкреслив дослідник Джон Хаммонд у Twitter, посилання може бути виконане прямо з панелі попереднього перегляду Провідника як файл формату RTF (Rich Text Format).

Згідно зі звітом ArsTechnica, дослідники Shadow Chaser Group звернули увагу Microsoft на вразливість ще 12 квітня. Хоча Microsoft відповіла через тиждень, компанія, схоже, відкинула її, оскільки не могла повторити те саме зі свого боку. Тим не менш, уразливість тепер позначена як нульовий день, і Microsoft рекомендує вимкнути протокол MSDT URL як обхідний шлях, щоб захистити ваш ПК від експлойту.

Чи вразливий мій ПК з Windows до експлойту Follina?

На своїй сторінці посібника з оновлення системи безпеки Microsoft перерахувала 41 версію Windows, уразливі до уразливості Follina CVE-2022-30190. Він включає версії Windows 7, Windows 8.1, Windows 10, Windows 11 і навіть Windows Server. Перегляньте повний список уражених версій нижче:

- Windows 10 версії 1607 для 32-розрядних систем

- Windows 10 версії 1607 для систем на базі x64

- Windows 10 версії 1809 для 32-розрядних систем

- Windows 10 версії 1809 для систем на базі ARM64

- Windows 10 версії 1809 для систем на базі x64

- Windows 10 версії 20H2 для 32-розрядних систем

- Windows 10 версії 20H2 для систем на базі ARM64

- Windows 10 версії 20H2 для систем на базі x64

- Windows 10 версії 21H1 для 32-розрядних систем

- Windows 10 версії 21H1 для систем на базі ARM64

- Windows 10 версії 21H1 для систем на базі x64

- Windows 10 версії 21H2 для 32-розрядних систем

- Windows 10 версії 21H2 для систем на базі ARM64

- Windows 10 версії 21H2 для систем на базі x64

- Windows 10 для 32-розрядних систем

- Windows 10 для систем на базі x64

- Windows 11 для систем на базі ARM64

- Windows 11 для систем на базі x64

- Windows 7 для 32-розрядних систем з пакетом оновлень 1

- Windows 7 для систем на базі x64 з пакетом оновлень 1

- Windows 8.1 для 32-розрядних систем

- Windows 8.1 для систем на базі x64

- Windows RT 8.1

- Windows Server 2008 R2 для систем на базі x64 з пакетом оновлень 1

- Windows Server 2008 R2 для систем на базі x64 з пакетом оновлень 1 (встановлення ядра сервера)

- Windows Server 2008 для 32-розрядних систем з пакетом оновлень 2

- Windows Server 2008 для 32-розрядних систем з пакетом оновлень 2 (встановлення ядра сервера)

- Windows Server 2008 для систем на базі x64 з пакетом оновлень 2

- Windows Server 2008 для систем на базі x64 з пакетом оновлень 2 (встановлення ядра сервера)

- Windows Server 2012

- Windows Server 2012 (встановлення ядра сервера)

- Windows Server 2012 R2

- Windows Server 2012 R2 (встановлення ядра сервера)

- Windows Server 2016

- Windows Server 2016 (встановлення ядра сервера)

- Windows Server 2019

- Windows Server 2019 (інсталяція ядра сервера)

- Windows Server 2022

- Windows Server 2022 (встановлення ядра сервера)

- Виправлення ядра Windows Server 2022 Azure Edition

- Windows Server, версія 20H2 (встановлення ядра сервера)

Вимкніть протокол URL MSDT, щоб захистити Windows від уразливості Follina

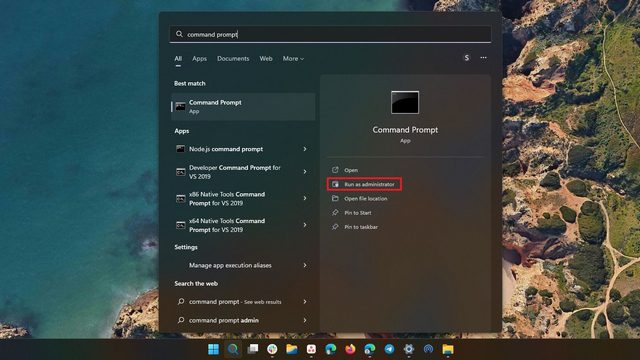

1. Натисніть клавішу Win на клавіатурі та введіть «Cmd» або «Командний рядок». Коли з’явиться результат, виберіть «Запуск від імені адміністратора», щоб відкрити вікно командного рядка з підвищеними можливостями.

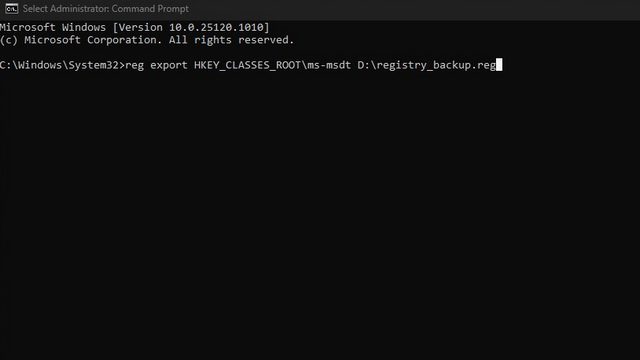

2. Перш ніж змінити реєстр, скористайтеся командою нижче, щоб створити резервну копію. Таким чином, ви можете відновити протокол після того, як Microsoft випустить офіційний патч. Тут шлях до файлу відноситься до місця, де ви хочете зберегти файл резервної копії .reg.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

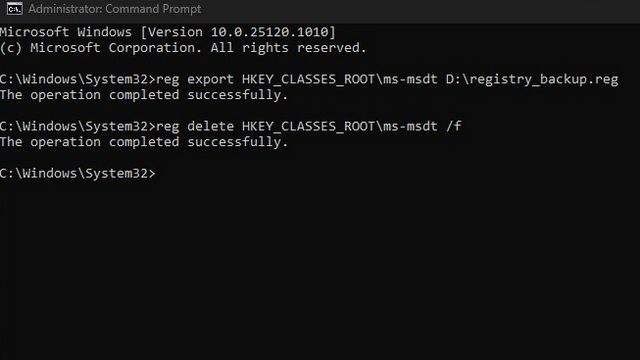

3. Тепер ви можете виконати таку команду, щоб вимкнути протокол URL MSDT. У разі успіху ви побачите текст «Операція успішно завершена» у вікні командного рядка.

reg delete HKEY_CLASSES_ROOTms-msdt /f

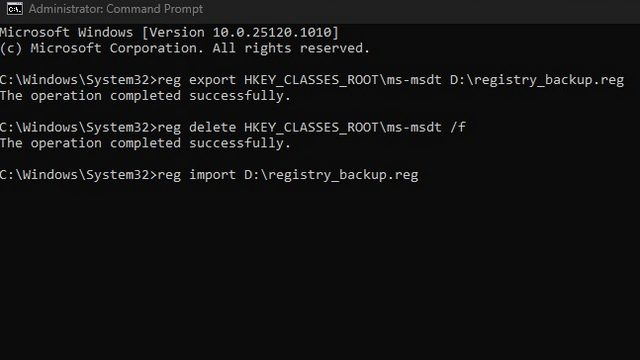

4. Щоб відновити протокол пізніше, вам доведеться використовувати резервну копію реєстру, яку ви зробили на другому кроці. Виконайте наведену нижче команду, і ви знову отримаєте доступ до протоколу MSDT URL.

reg import <file_path.reg>

Захистіть свій ПК з Windows від уразливості MSDT Windows Zero-Day

Отже, це кроки, які вам потрібно виконати, щоб вимкнути протокол MSDT URL на вашому ПК з Windows, щоб запобігти експлойту Follina. Поки Microsoft не випустить офіційне виправлення безпеки для всіх версій Windows, ви можете скористатися цим зручним обхідним шляхом, щоб захиститися від уразливості нульового дня CVE-2022-30190 Windows Follina MSDT. Говорячи про захист вашого ПК від шкідливих програм, ви також можете розглянути можливість встановлення спеціальних інструментів для видалення шкідливих програм або антивірусного програмного забезпечення, щоб захиститися від інших вірусів.