У той час як кібербезпека передбачає захист комп’ютерних систем від зловмисників, вона перейняла методи безпеки від військових, щоб посилити свої зусилля щодо запобігання та припинення кібератак. Однією з таких практик, запозичених у військових, є Defense in Depth (DiD)

Глибока оборона — це військова стратегія, яку можна простежити до середньовіччя, коли замки мали кілька рівнів безпеки, як-от підйомні мости, рови, рови, стіни та сторожові вежі, що забезпечувало додаткові рівні безпеки замку.

Глибоку оборону також використовували під час Першої та Другої світових воєн, коли військові копали траншеї, використовували стратегічно розташовані кулемети, будували укріплення та використовували протитанкові перешкоди, щоб уповільнити просування ворогів, спричинити втрати та виграти час для удару у відповідь.

У сфері кібербезпеки глибокий захист — це практика безпеки, у якій кілька продуктів безпеки та засобів керування, таких як брандмауери, шифрування та системи виявлення вторгнень, поділяються на рівні та використовуються разом для захисту мереж і комп’ютерних систем від атак.

Це призводить до покращеної безпеки критичних активів, що ускладнює проникнення в системи, оскільки, коли один із заходів безпеки не працює, з’являються додаткові рівні безпеки для захисту системи від загроз.

Глибинний захист використовує резервування в кібербезпеці, що робить його дуже ефективним, оскільки окремий захід або контроль кібербезпеки не може зупинити всі форми кібератак. Багаторівневий підхід Defense in Globe до кібербезпеки забезпечує захист від широкого спектру кібератак, що призводить до кращого захисту комп’ютерних систем, які дуже важко зламати.

Елементи оборони в глибину

Глибинний захист складається з наступних ключових елементів

Фізичні елементи керування

Це заходи безпеки, які застосовуються для захисту комп’ютерних систем і запобігання фізичному доступу до систем зловмисників. Зазвичай це передбачає обмеження доступу до комп’ютерних систем шляхом розміщення фізичної інфраструктури, такої як камери відеоспостереження, замкнені двері, сканери посвідчень особи та біометричні системи, або навіть наймання охоронців у кімнатах прийому з критично важливими комп’ютерними системами.

Технічні засоби контролю

Це апаратне та програмне забезпечення, реалізоване для захисту систем від зловмисників. Приклади таких заходів безпеки включають брандмауери, багатофакторну автентифікацію, системи виявлення або запобігання вторгненням (IDS/IPS), антивірусну програму та керування конфігурацією, серед багатьох інших.

Адміністративний контроль

Вони включають політику та процедури організації для її співробітників, які призначені для контролю доступу до ресурсів організації, а також скеровують співробітників щодо належних практик кібербезпеки, щоб зменшити людські помилки, які можуть призвести до скомпрометації комп’ютерних систем зловмисниками.

Чому глибокий захист важливий

Кевін Мітнік, який свого часу вважався найвідомішим у світі хакером після того, як зламав системи таких компаній, як Sun Microsystems, Nokia та Motorola, відомий тим, що сказав, що «все, що існує, вразливе до атак, якщо мати достатньо часу та ресурсів».

Це твердження залишається вірним до цього дня, особливо завдяки складним інструментам, доступним для зловмисників. Це, у свою чергу, означає, що ніколи не існує універсального рішення з кібербезпеки, яке неможливо було б скомпрометувати. Ось чому глибокий захист дуже важливий у світі зі складними зловмисниками, які мають доступ до величезних ресурсів.

Поглиблений захист змушує організації приймати проактивний підхід до своєї безпеки та думати про безпеку своїх ресурсів, навіть якщо один продукт безпеки виходить з ладу.

Цей шар різних продуктів безпеки забезпечує компаніям надійний захист для їхніх критично важливих ресурсів, значно знижуючи ймовірність зламу їхніх систем. Поглиблений захист дуже ускладнює процес компрометації систем для зловмисників.

Крім того, це змушує організації застосовувати цілісний підхід до власної безпеки та розглядати всі можливі способи ураження їхніх систем. Як і в армії, де глибокий захист уповільнює атаки та виграє час для відплати, це робить те саме в кібербезпеці.

Поглиблений захист може уповільнити зловмисників до того, як вони отримають доступ до систем, і дати адміністраторам час виявити атаки та вжити контрзаходів, щоб зупинити атаки, перш ніж вони зламатимуть їхні системи.

Це також обмежує збитки, завдані зловмисниками, якщо один із заходів безпеки не спрацює, оскільки інші засоби захисту обмежують доступ і кількість збитків, які зловмисники можуть завдати системі.

Як працює глибокий захист

Ключовим компонентом глибокого захисту є надмірність заходів безпеки, що ускладнює зловмисникам виконання атак. Наприклад, зловмисник може розглянути можливість фізично прийти до вас, щоб встановити інфікований USB-накопичувач у ваших системах.

Такого зловмисника можна зупинити, якщо охоронці обслуговують приміщення або використовують біометричні дані для реєстрації та контролю доступу до комп’ютерів.

Якщо припустити, що вони дуже рішучі у своїй атаці та зосереджуються на атаці мережі, надсилаючи в мережу зловмисне програмне забезпечення, таку атаку можна зупинити за допомогою брандмауера, який відстежує мережевий трафік, або встановленого в мережі антивіруса.

Або, скажімо, вони намагаються отримати доступ до мережі, використовуючи скомпрометовані облікові дані, багатофакторна автентифікація, реалізована в мережі, може зупинити їх доступ до системи.

Якщо припустити, що вони все ще можуть проникнути в систему, система виявлення вторгнень може виявити та повідомити про їхнє вторгнення, яке потім можна буде вирішити до того, як буде завдано подальшої шкоди. Крім того, систему запобігання вторгненням також можна використовувати для активного припинення загроз.

Якщо вони повинні пройти всі ці заходи безпеки, ви можете запобігти зловмисникам використовувати конфіденційну інформацію, зашифрувавши дані під час передавання та зберігання.

Незважаючи на те, що зловмисники часом можуть бути дуже рішучими у своїх атаках і обходити різні заходи безпеки, встановлені для захисту даних, глибокий захист працює, ускладнюючи зловмисникам отримати доступ до системи. Це може збентежити їх у їхніх атаках або, ще краще, дати організації час відреагувати на атаки до того, як їхні системи будуть зламані.

Використовуйте поглиблений захист

Глибинний захист можна застосовувати в різних сценаріях. Деякі з них включають:

#1. Безпека мережі

Поширеним застосуванням глибокого захисту є захист мереж від атак. Зазвичай це робиться за допомогою брандмауерів для моніторингу мережевого трафіку на основі політики організації та систем захисту від вторгнень для моніторингу зловмисної активності в мережі та вжиття заходів для запобігання та пом’якшення вторгнень у мережу.

Крім того, у мережі встановлюється антивірусне програмне забезпечення, щоб запобігти встановленню зловмисного програмного забезпечення в мережі або видалити будь-яке, яке може бути встановлено.

Останнім рівнем безпеки є шифрування даних у стані спокою та даних, що передаються в мережі. Таким чином, навіть якщо зловмисники обходять усі попередні заходи безпеки, вони не зможуть використовувати дані, до яких мають доступ, оскільки вони зашифровані.

#2. Безпека кінцевої точки

Кінцеві точки – це такі пристрої, як сервери, настільні комп’ютери, віртуальні машини та мобільні пристрої, які підключаються до мережі організації. Безпека кінцевої точки передбачає захист цих пристроїв від загроз.

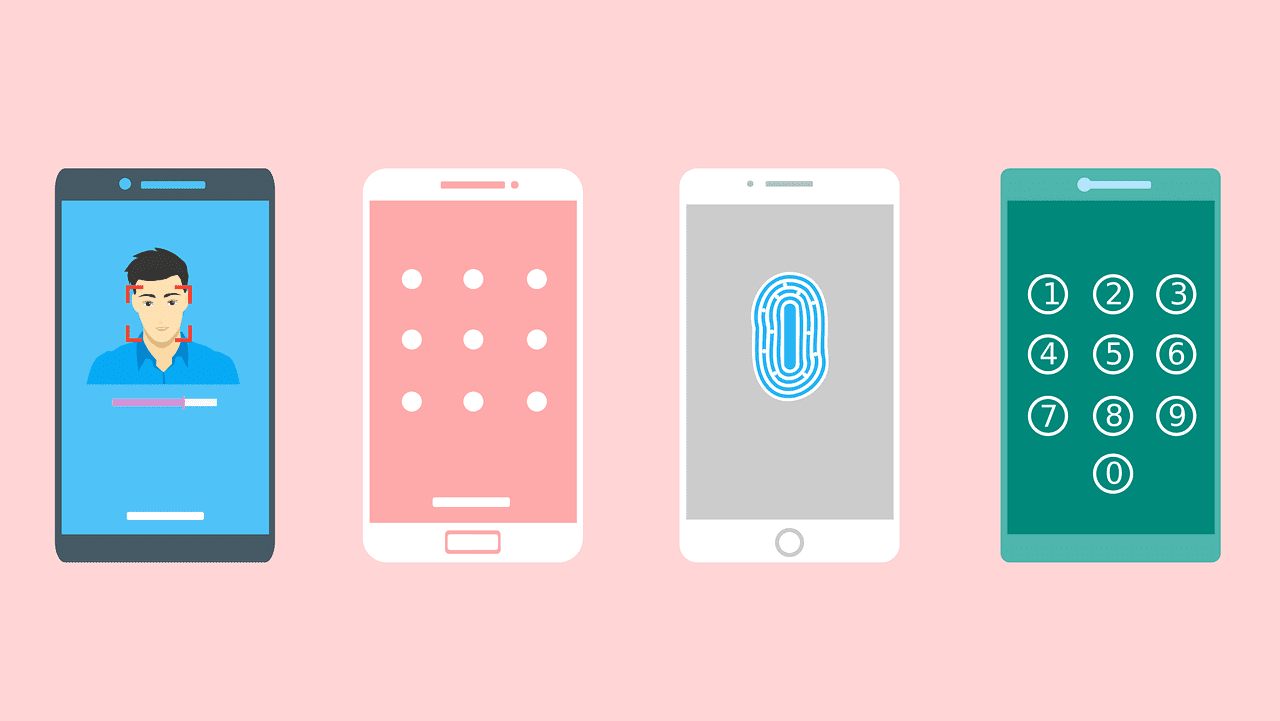

Стратегія поглибленого захисту в безпеці кінцевих точок може включати фізичний захист місця розташування кінцевих точок, використання надійних паролів і багатофакторної автентифікації для контролю доступу до пристроїв і журналювання дій пристроїв. Брандмауери, антивірусне програмне забезпечення та шифрування даних також можуть бути реалізовані, щоб додати додаткові рівні безпеки.

#3. Безпека програми

Поглиблений захист також корисний для захисту програм, оскільки вони обробляють конфіденційні дані, такі як банківські рахунки користувачів, персональні ідентифікаційні номери та адреси.

У такому сценарії глибокий захист може бути реалізований шляхом використання належних практик кодування для мінімізації недоліків безпеки, регулярного тестування програм для пошуку вразливостей, шифрування даних під час передавання та спокою, а також впровадження багатофакторної автентифікації для підтвердження ідентичності користувачів, а також вести журнал дій, виконаних користувачами програми.

Рівнева безпека проти глибокого захисту

Незважаючи на те, що ці два заходи безпеки передбачають використання кількох рівнів продуктів безпеки для підвищення безпеки комп’ютерних ресурсів, вони відрізняються за реалізацією та фокусом. Однак обидва вони покладаються на створення резервування для підвищення безпеки.

Рівнева безпека – це підхід до безпеки, коли кілька продуктів безпеки розгортаються для захисту найбільш вразливих зон безпеки організації.

У цьому підході кілька підходів безпеки розгортаються на одному рівні або стеку, наприклад, з використанням різних антивірусних програм, щоб у випадку, якщо один антивірус пропускає вірус або має певний недолік, інший доступний варіант може підхопити вірус або подолати недоліки іншого антивіруса.

Іншим прикладом цього є використання кількох брандмауерів або систем виявлення вторгнень, тобто якщо один продукт не зможе виявити або зупинити вторгнення, інший продукт може це підхопити.

Такий підхід гарантує, що безпека комп’ютерних систем не буде порушена навіть у разі збою одного продукту. Рівнева безпека може поширюватися на різні рівні безпеки для підвищення безпеки критично важливих комп’ютерних систем.

На відміну від багаторівневої безпеки, яка створює резервування на одному рівні безпеки, глибокий захист створює резервування на кількох рівнях або зонах можливої атаки, щоб захистити комп’ютерні системи від широкого спектру атак.

Прикладом глибокого захисту є впровадження міжмережевих екранів, багатофакторної автентифікації, систем виявлення вторгнень, фізичне блокування кімнат з комп’ютерами та використання антивірусного програмного забезпечення. Кожен продукт безпеки вирішує різні проблеми безпеки і таким чином захищає систему від широкого спектру атак.

Висновок

Попередні кібератаки показали, що зловмисники випробовують різні вектори атак, шукаючи вразливість для використання в будь-якій системі. Оскільки зловмисники мають широкий спектр атак, які вони можуть розпочати, щоб зламати систему, організації не можуть покладатися на один продукт безпеки, щоб гарантувати безпеку своїх комп’ютерних ресурсів від зловмисників.

Тому важливо реалізувати глибокий захист, щоб захистити критично важливі комп’ютерні ресурси від широкого спектру атак. Перевагою цього є те, що всі можливі канали, які зловмисники можуть використовувати для використання системи, охоплені.

Поглиблений захист також дає організаціям перевагу уповільнення атак і виявлення поточних атак, даючи їм час протистояти загрозам, перш ніж вони зможуть скомпрометувати свої системи.

Ви також можете досліджувати Honeypots і Honeynets у сфері кібербезпеки.