Хмарні інфраструктури надають значні переваги, включаючи гнучкість, масштабованість, високу продуктивність та легкий доступ. При використанні таких сервісів, як Google Cloud Platform (GCP), відпадає необхідність у значних капітальних вкладеннях та витратах на підтримку фізичної інфраструктури. Однак, традиційні методи забезпечення безпеки, які ефективні в локальних середовищах, не завжди підходять для захисту віртуальних просторів.

На відміну від локальних центрів обробки даних, де безпека периметру захищає всю систему, хмарне середовище з його різноманітністю технологій та розташувань вимагає іншого підходу. Децентралізована та динамічна природа хмарних систем збільшує поверхню можливих атак.

Зокрема, помилкові налаштування хмарних платформ та їхніх компонентів можуть відкривати доступ до важливих ресурсів, створюючи приховані загрози. Наприклад, розробники можуть тимчасово відкривати сховища даних для розробки програмного забезпечення, але забувати закрити їх після завершення процесу.

Тому, крім дотримання загальних рекомендацій з безпеки, необхідно забезпечувати точні конфігурації, постійний моніторинг, належну видимість та відповідність стандартам.

На щастя, існує ряд інструментів, які допомагають покращити безпеку, виявляючи та запобігаючи неправильним налаштуванням, забезпечуючи видимість стану безпеки GCP, а також виявляючи та усуваючи інші потенційні вразливості.

Оновлення: Інформацію про сканер безпеки AWS можна знайти у відповідній статті.

Google Cloud SCC

Google Cloud SCC є комплексною системою аналізу ризиків та інформаційною панеллю, що дозволяє користувачам GCP відстежувати стан безпеки та вживати заходів для захисту своїх хмарних ресурсів.

Security Command Center забезпечує видимість активів, що працюють в хмарному середовищі Google, та ідентифікує небезпечні неправильні конфігурації, що допомагає зменшити ризик загроз. Крім того, цей інструмент управління безпекою та ризиками даних допомагає клієнтам GCP впроваджувати найкращі практики безпеки.

Основний командний центр включає кілька інструментів безпеки від Google. Це гнучка платформа, що інтегрується з широким спектром сторонніх інструментів для підвищення безпеки та розширення охоплення компонентів, ризиків та практик.

Функціональні можливості

- Виявлення та вирішення проблем з неправильними конфігураціями, такими як налаштування брандмауерів та правила IAM.

- Виявлення, реагування та запобігання загрозам та проблемам відповідності стандартам.

- Ідентифікація більшості вразливостей та ризиків, таких як змішаний вміст, флеш-ін’єкції, що дозволяє проводити детальне дослідження результатів.

- Визначення загальнодоступних ресурсів, таких як віртуальні машини, екземпляри SQL, сховища даних.

- Виявлення та інвентаризація активів, виявлення вразливостей, конфіденційних даних та аномалій.

- Інтеграція зі сторонніми інструментами для поліпшення ідентифікації та нейтралізації скомпрометованих точок, мережевих атак, DDoS-атак, порушень політики та відповідності, вразливостей безпеки екземплярів та інших загроз.

Загалом, Security Command Center – це гнучке рішення, яке може адаптуватися до потреб будь-якої організації. Інструмент інтегрується з різними інструментами безпеки Google, такими як Cloud Data Loss Prevention та Web Security Scanner, а також зі сторонніми рішеннями безпеки.

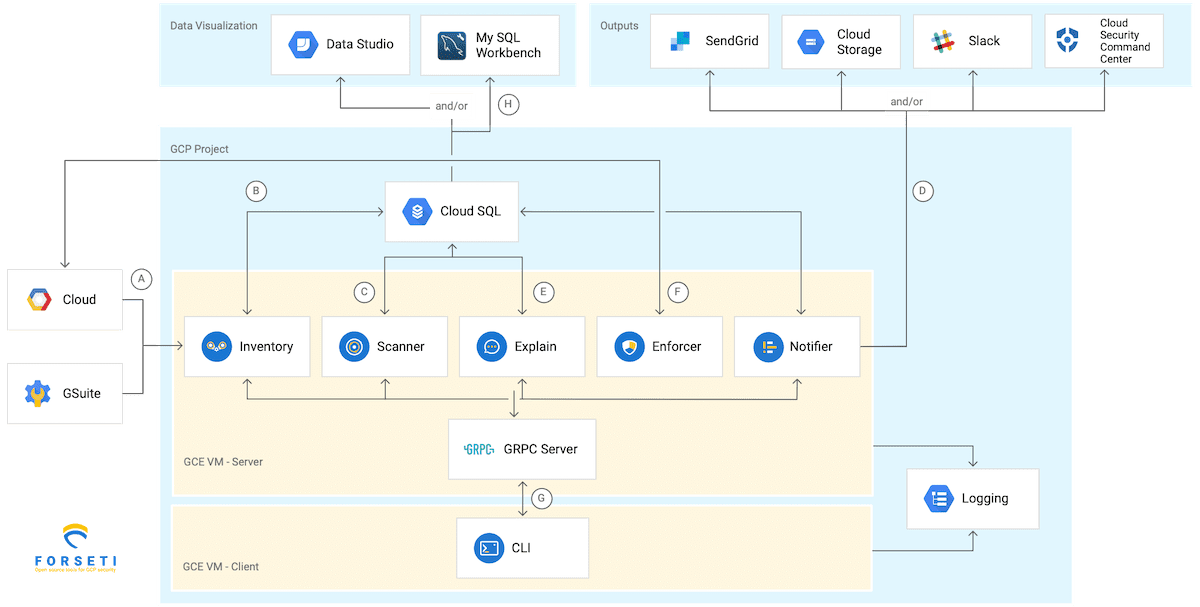

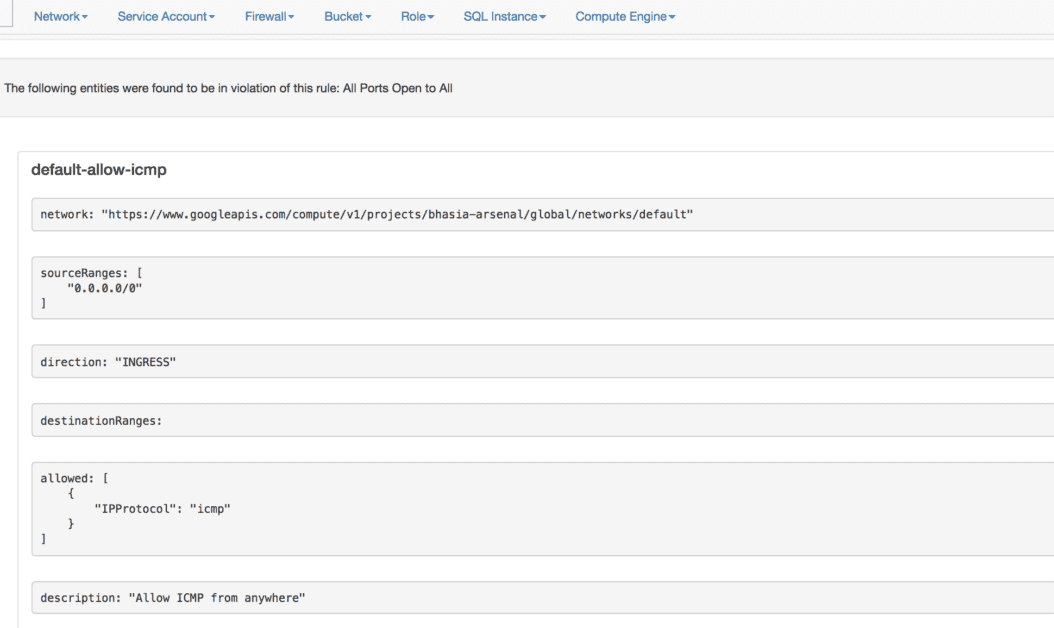

Форсеті

Форсеті – це інструмент з відкритим вихідним кодом, який допомагає забезпечити видимість середовища GCP, усунути вразливості, а також контролювати та розуміти політику та відповідність. Він складається з різних основних модулів, які можна легко налаштувати та запускати незалежно.

Також доступні додаткові модулі для розширення функціоналу та налаштування Forseti.

Функціональні можливості

- Відстеження ресурсів GCP, щоб переконатися, що функції безпеки, такі як контроль доступу, працюють належним чином та захищені від несанкціонованих змін.

- Інвентаризація ресурсів та моніторинг середовища GCP.

- Розуміння та застосування політик та правил безпеки та брандмауера.

- Оцінка налаштувань та перевірка їхньої відповідності нормам та захисту ресурсів GCP.

- Отримання наочного уявлення про політику Cloud Identity and Access Management (Cloud IAM) та відображення доступу користувачів до ресурсів.

- Наявність візуалізатора, який допомагає зрозуміти структуру безпеки GCP, а також виявляти дотримання політики та її порушення.

CloudGuard

CloudGuard – це хмарне безагентне рішення, яке оцінює та візуалізує безпеку платформи GPC, дозволяючи командам захищати свої хмарні активи та середовище. Рішення аналізує різні ресурси, включаючи обчислювальні системи, бази даних, віртуальні машини, мережеві брандмауери та інші сервіси.

Функціональні можливості

- Забезпечення постійного моніторингу політик безпеки та подій, виявлення змін та перевірка відповідності.

- Виявлення та виправлення неправильних конфігурацій, вразливостей та пов’язаних з ними ризиків безпеки.

- Посилення безпеки та забезпечення відповідності стандартам та найкращим практикам.

- Потужні інструменти візуалізації та захисту мережевих ресурсів GCP.

- Безшовна інтеграція з GCP, а також з іншими публічними хмарами, такими як Amazon Web Services та Microsoft Azure.

- Застосування політики управління, яка відповідає унікальним потребам безпеки організації.

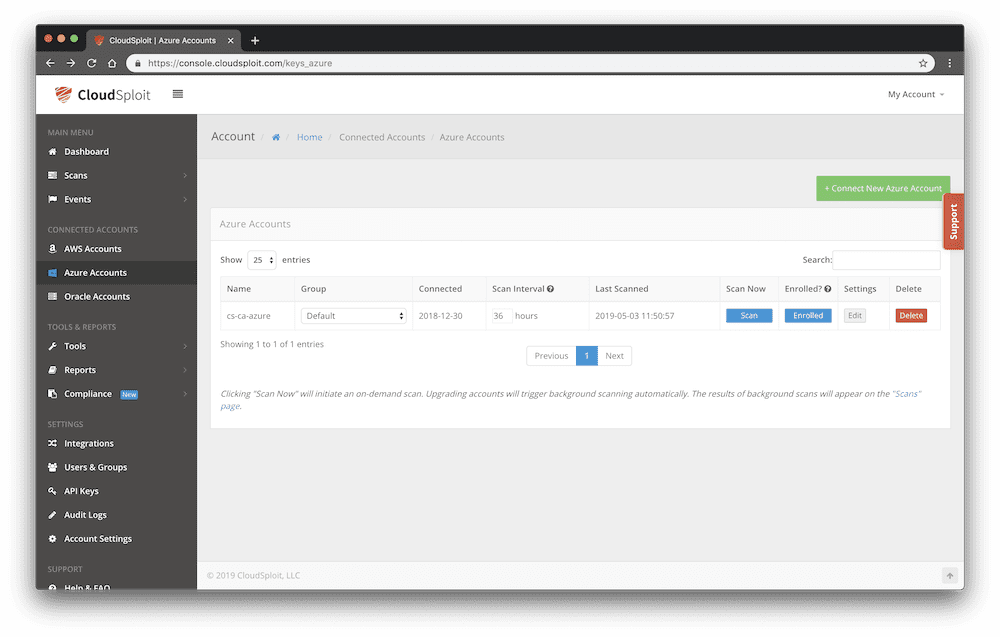

Cloudsploit

Cloudsploit – це рішення, яке перевіряє та автоматично виявляє проблеми з безпекою в Google Cloud Platform, а також в інших публічних хмарних сервісах, таких як Azure, AWS, Github та Oracle.

Рішення підключається до проектів GCP та забезпечує моніторинг різних компонентів. Він виявляє неправильні конфігурації, зловмисні дії, відкриті ресурси та інші вразливості.

Функціональні можливості

- Просте в розгортанні та використанні рішення для моніторингу конфігурації безпеки з функцією сповіщення.

- Швидке та надійне точне сканування та звітність.

- Забезпечення наочного уявлення про стан безпеки та відповідність.

- Перевірка систем шляхом аналізу прав доступу, ролей, мереж, сертифікатів, тенденцій використання, автентифікації та різних налаштувань.

- Надання оглядів на рівні облікового запису, що дозволяють бачити та легко визначати тенденції та відносні рівні ризику з часом.

- Дизайн на основі API, що полегшує інтеграцію інструменту з різними інформаційними панелями CISO та іншими системами звітності.

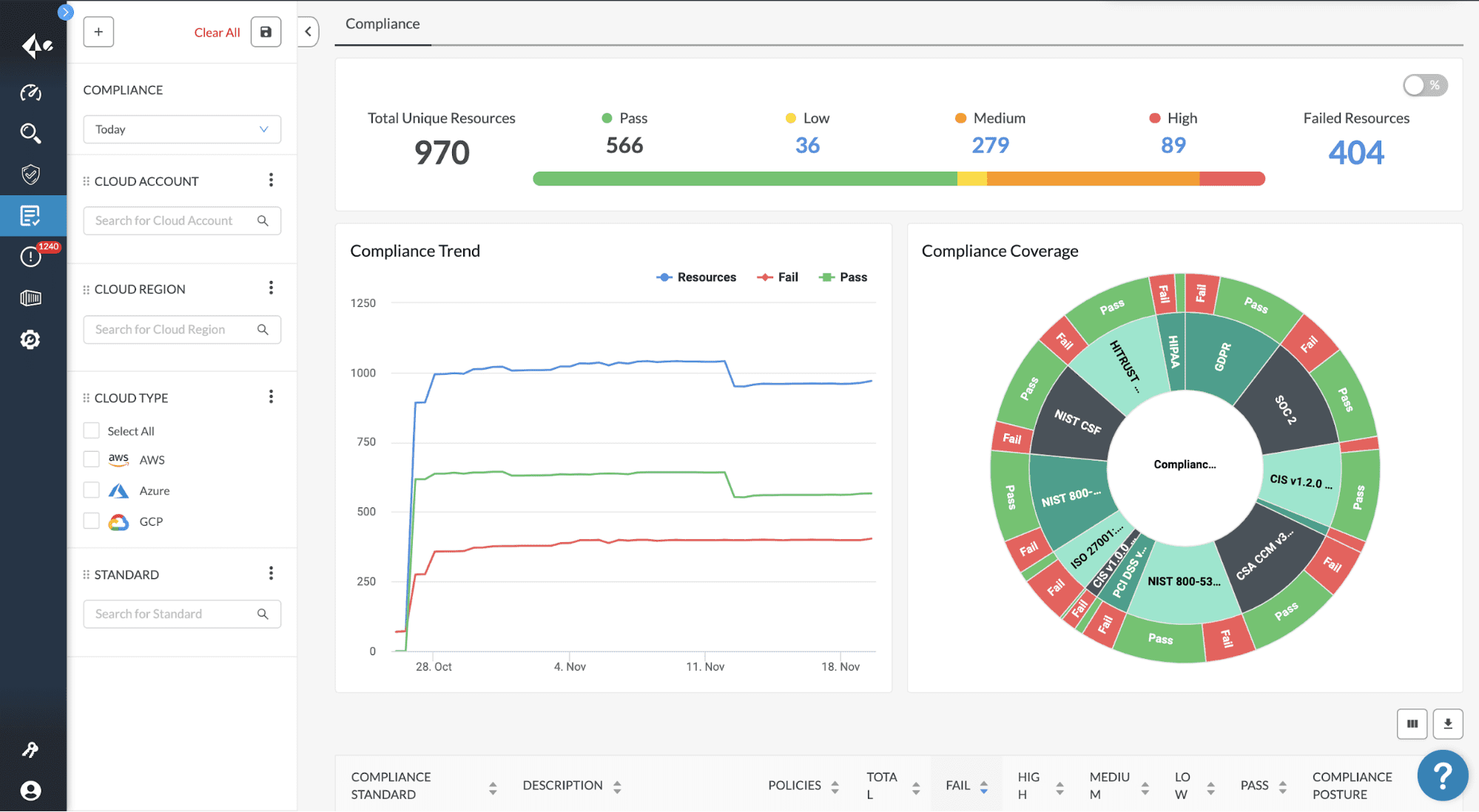

Призма Хмара

Хмара Призма – це комплексне хмарне рішення для забезпечення належного впровадження та підтримки безпеки та відповідності середовища GCP, програм та ресурсів.

Інструмент має API, які інтегруються зі службою GCP, забезпечуючи безперервний аналіз, захист та звітність, а також гарантуючи відповідність стандартам.

Функціональні можливості

- Комплексне, масштабоване рішення безпеки на основі API, що забезпечує аналітику, постійний моніторинг, виявлення загроз та реагування.

- Повна видимість, що дозволяє виявляти та усувати неправильні конфігурації, вразливості робочого навантаження, мережеві загрози, витік даних, незахищену активність користувачів.

- Захист робочих навантажень, контейнерів та програм, що працюють на Google Cloud Platform.

- Застосування політики безпеки на основі програм, користувачів або пристроїв.

- Легке встановлення політики управління та відповідності широкому спектру стандартів, зокрема NIST, CIS, GDPR, HIPAA та PCI.

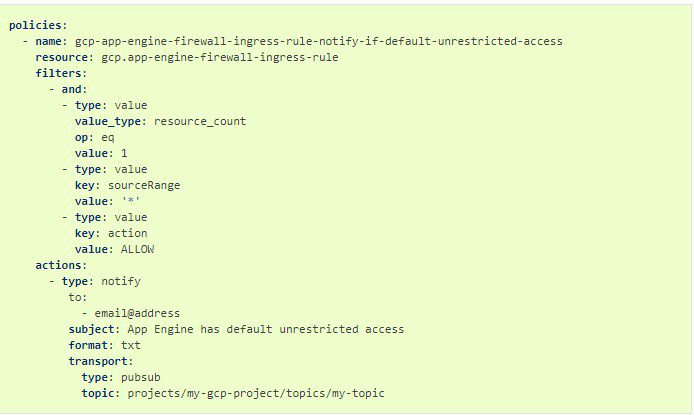

Cloud Custodian

Cloud Custodian – це гнучка та легка система правил з відкритим вихідним кодом для хмарної безпеки та управління. Рішення дозволяє безпечно керувати обліковими записами та ресурсами GCP. Крім безпеки, рішення допомагає оптимізувати витрати, керуючи використанням ресурсів.

Функціональні можливості

- Застосування в режимі реального часу політик безпеки та дотримання вимог щодо керування доступом, правил брандмауера, шифрування, тегів, автоматизованого керування ресурсами в неробочий час.

- Надання уніфікованих показників та звітів.

- Інтеграція з функціями Google Cloud Platform.

- Автоматичне надання GCP AuditLog та інших безсерверних функцій.

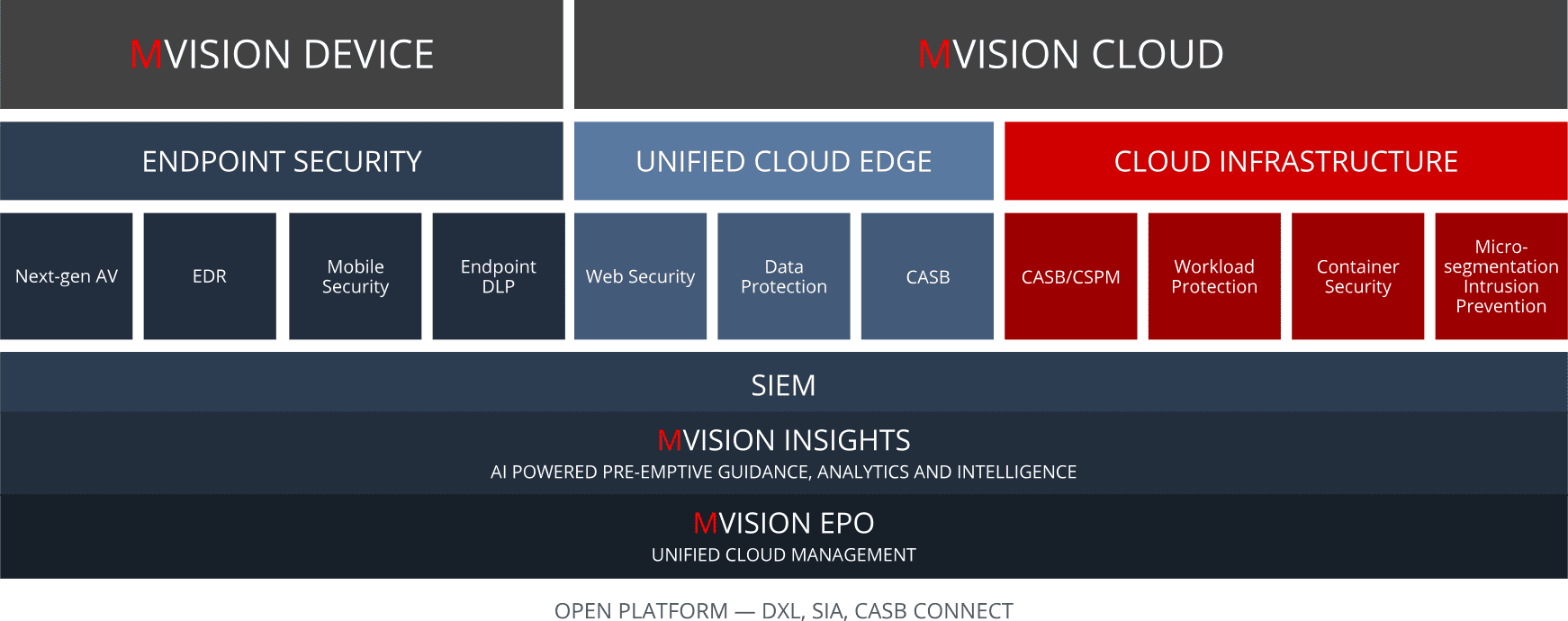

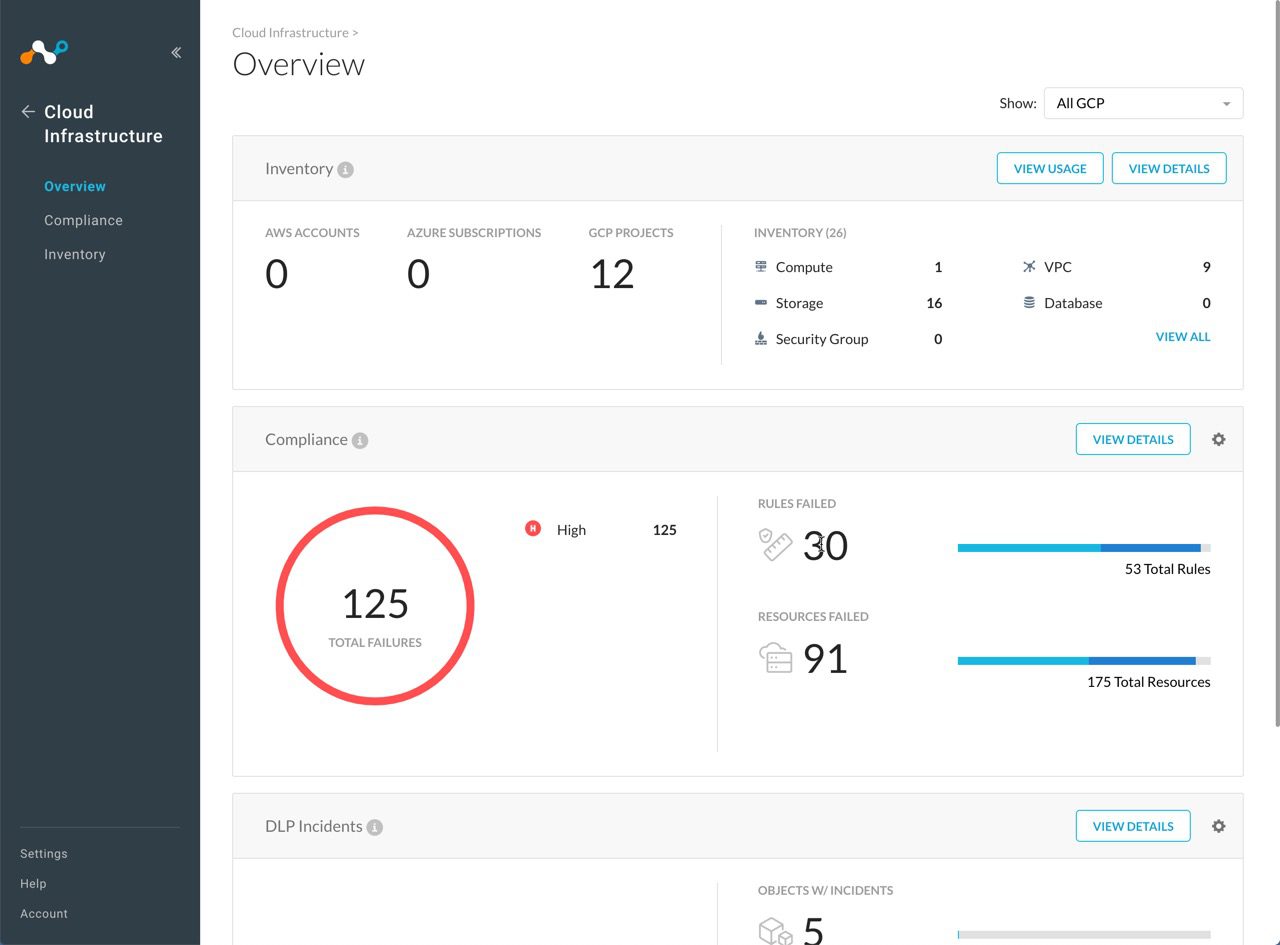

McAfee MVISION

McAfee MVISION – це рішення безпеки, що інтегрується з Google Cloud SCC для надання командам можливості переглядати стан безпеки їхніх ресурсів GCP, а також виявляти та усувати вразливості та загрози.

Хмарне рішення забезпечує аудит конфігурації, що дозволяє командам виявляти та усувати приховані ризики. Він має механізми хмарної політики, що покращують запити GCP, отже, здатність знаходити різні неправильні налаштування безпеки в різних сервісах GCP.

Функціональні можливості

- Надання інформації, що допомагає командам виявляти та вирішувати проблеми з безпекою та відповідністю.

- Поліпшення аудиту конфігурацій для пошуку прихованих вразливостей, що дозволяє командам застосовувати найкращі практики.

- Забезпечення видимості, що дозволяє командам розслідувати інциденти безпеки, аномалії, порушення та загрози, та швидко вживати необхідних заходів.

- Сповіщення про загрози безпеці або порушення політики.

- Візуалізація вразливостей та загроз на інформаційних панелях Google Cloud SCC.

Netskope

Netskope надає можливість швидко виявляти та вирішувати проблеми безпеки, загрози та неправильні конфігурації, що можуть піддати цифрові ресурси небезпеці.

На додаток до розширення можливостей GSCC для захисту обчислювальних екземплярів, сховищ об’єктів, баз даних та інших ресурсів, Netskope надає глибшу інформацію про неправильні конфігурації, складні загрози та ризики.

Функціональні можливості

- Отримання цінних даних в режимі реального часу щодо загроз, вразливостей, неправильних налаштувань та відповідності на вашій хмарній платформі Google.

- Виявлення та усунення будь-яких вразливостей, неправильних конфігурацій, проблем з відповідністю та ризиків безпеки.

- Постійний контроль конфігурації безпеки та перевірка їхньої відповідності найкращим практикам. Визначення проблем та впровадження стандартів на основі найкращих практик та стандартів CIS.

- Звітування про відповідність – проведення інвентаризації ваших ресурсів GCP для виявлення та повідомлення про неправильні конфігурації та аномалії.

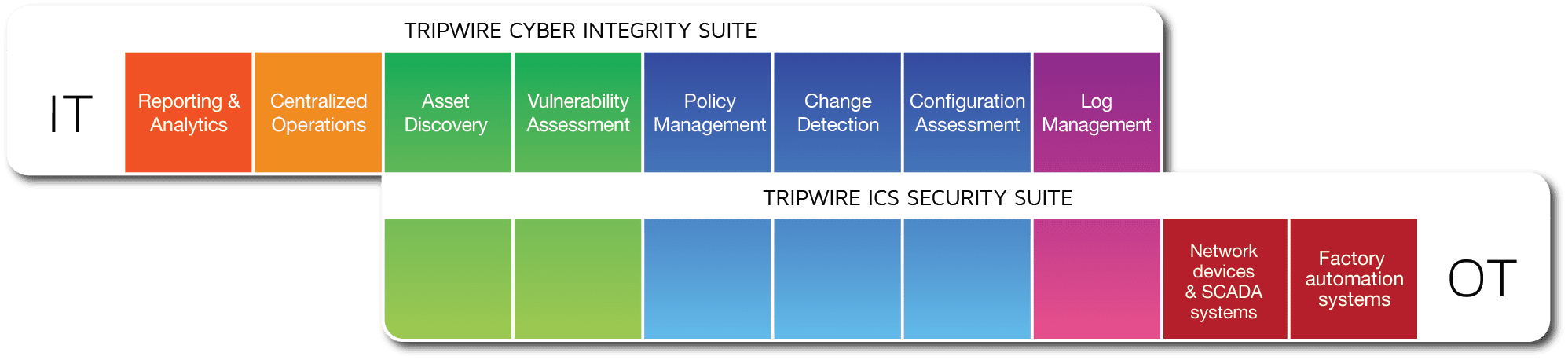

Tripwire

Хмарна кібербезпека Tripwire – це комплексне рішення, що дозволяє організаціям впроваджувати ефективні конфігурації безпеки та засоби контролю, запобігаючи розкриттю цифрових ресурсів. Воно поєднує управління конфігурацією, оцінювання хмарного управління (CMA) та можливості моніторингу цілісності файлів для виявлення загальнодоступних ресурсів та даних на GCP.

Ключові особливості

- Виявлення та усунення загальнодоступних сегментів зберігання GCP або екземплярів, щоб забезпечити правильну конфігурацію та безпеку даних.

- Збір, аналіз та оцінка даних конфігурації GCP, що дозволяє виявляти та усувати помилки конфігурації.

- Відстеження змін конфігурації, що можуть поставити під загрозу хмару GCP або виявити активи.

- Оцінювання хмарного управління Tripwire моніторить Google Cloud Platform на наявність неправильних конфігурацій, після чого сповіщає команди безпеки для їх виправлення.

Скаутський Люкс

Скаутський Люкс – це інструмент аудиту безпеки з відкритим вихідним кодом для GCP та інших публічних хмар. Він дозволяє командам безпеки оцінювати стан безпеки середовища GCP, виявляти неправильні конфігурації та інші вразливості.

Інструмент перевірки конфігурацій Scout Suite взаємодіє з API, наданими Google, щоб збирати та аналізувати дані про стан безпеки, виявляючи будь-які виявлені вразливості.

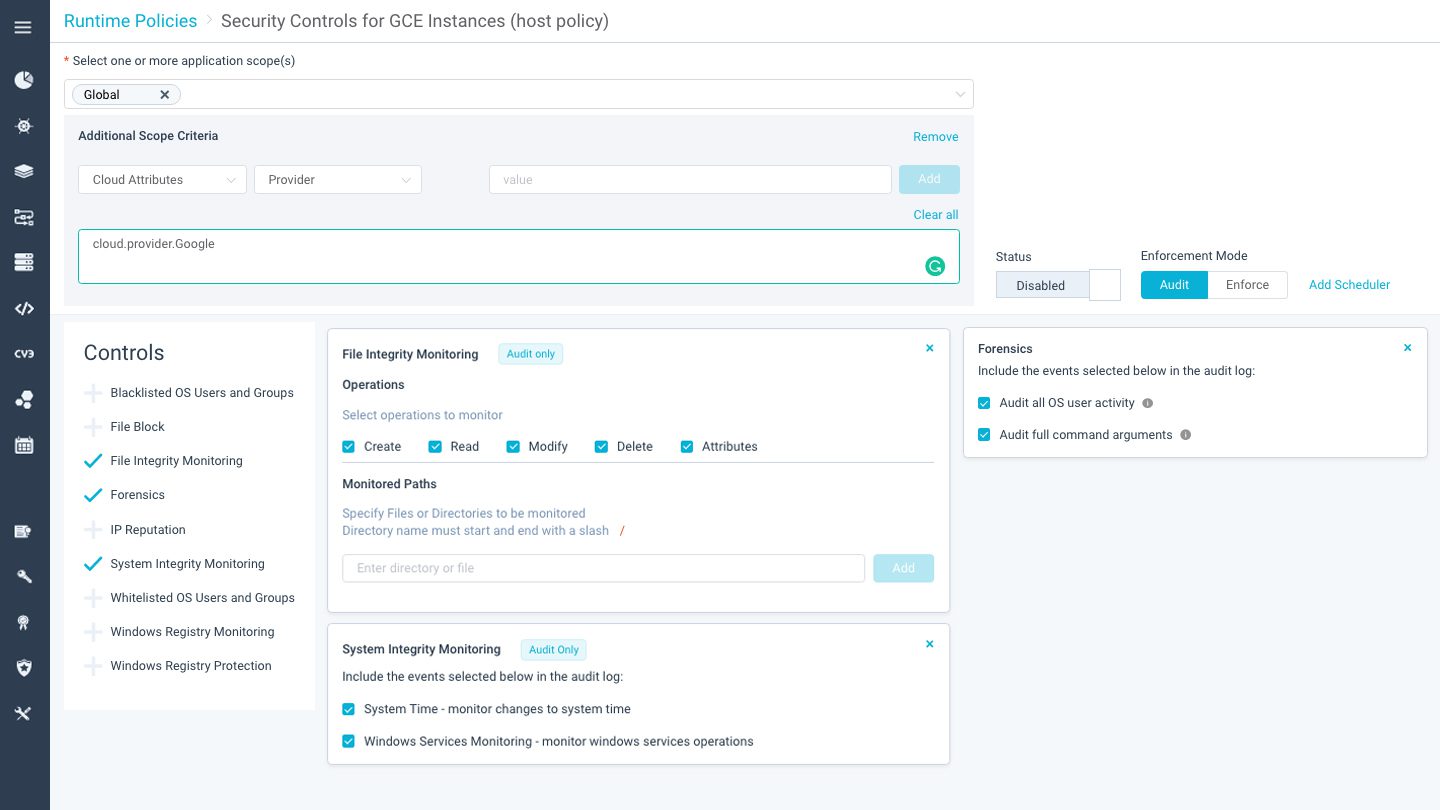

Aqua Security

Aqua Security – це платформа, що надає організаціям видиму інформацію про GCP та інші хмарні платформи, допомагаючи спростити та забезпечити дотримання політики та стандартів.

Aqua інтегрується з командним центром хмарної безпеки Google, іншими сторонніми рішеннями та інструментами аналізу та моніторингу, дозволяючи переглядати та керувати безпекою, політиками та відповідністю з єдиного місця.

Функціональні можливості

- Сканування, виявлення та виправлення неправильних налаштувань, зловмисного програмного забезпечення та вразливостей на зображеннях.

- Забезпечення цілісності зображень протягом усього життєвого циклу програми.

- Визначення та впровадження прав доступу та стандартів відповідності, таких як PCI, GDPR, HIPAA тощо.

- Забезпечення виявлення загроз та заходів для робочих навантажень контейнера GCP.

- Створення та встановлення правил безпеки зображень, щоб запобігти запуску скомпрометованих, вразливих або неправильно налаштованих зображень у вашому середовищі Google Kubernetes Engine.

- Побудова аудиторського сліду для судової експертизи та відповідності.

- Забезпечення постійного сканування налаштувань для пошуку вразливостей та аномалій.

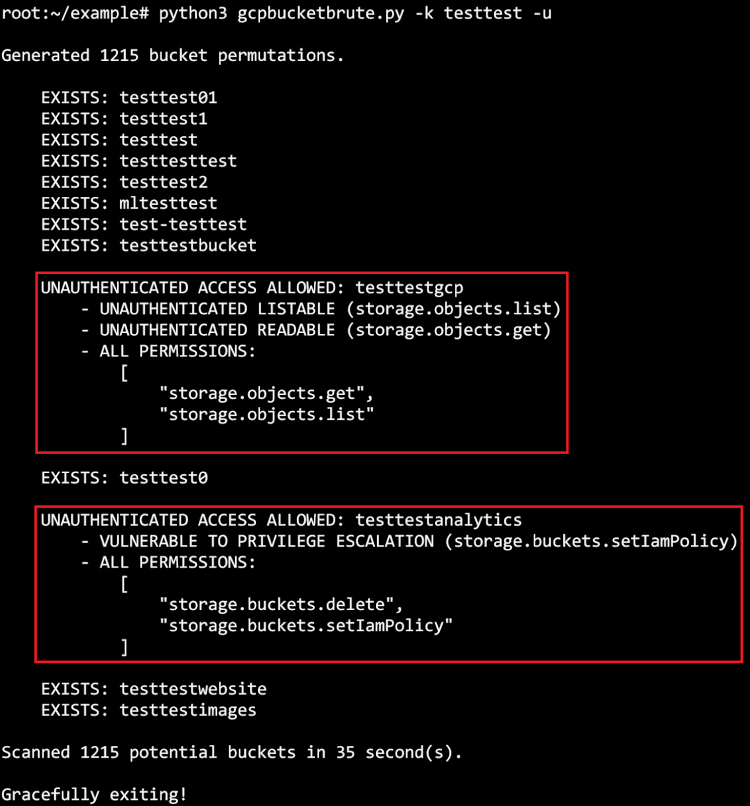

GCPBucketBrute

GCPBucketBrute – це надійне та ефективне рішення з відкритим вихідним кодом для виявлення відкритих або неправильно налаштованих сегментів Google Storage. Це сценарій, який перераховує сегменти сховища Google, щоб визначити наявність незахищеної конфігурації та можливість підвищення привілеїв.

Функціональні можливості

- Виявлення відкритих сегментів GCP та ризикованих ситуацій підвищення привілеїв у хмарних екземплярах на платформі.

- Перевірка прав доступу в кожному виявленому сегменті та визначення, чи є вони вразливими до підвищення привілеїв.

- Підходить для тестів на проникнення в хмару Google, взаємодії з командами безпеки тощо.

Cloud Security Suite

Security FTW Cloud Security Suite – ще один інструмент з відкритим вихідним кодом для перевірки стану безпеки інфраструктури GCP. Це рішення допомагає перевірити конфігурації та безпеку облікових записів GCP і може виявити широкий спектр вразливостей.

Висновок

Хмарна платформа Google надає гнучку ІТ-інфраструктуру з можливістю масштабування. Однак, як і інші хмарні середовища, вона може мати вразливості, якщо її неправильно налаштувати. Зловмисники можуть використовувати такі вразливості для компрометації систем, крадіжки даних, зараження зловмисним програмним забезпеченням або інших кібератак.

Компанії можуть захистити свої середовища GCP, дотримуючись правил безпеки та використовуючи надійні інструменти для захисту, постійного моніторингу та забезпечення видимості конфігурацій та загального стану безпеки.