Перевірки на проникнення є ідеальним рішенням для вашої компанії, коли необхідно оцінити ефективність існуючих заходів безпеки.

Імітуючи реальні кібератаки, ваш ІТ-відділ отримує можливість ідентифікувати вразливості в системах, використовувати їх, а також отримати знання для усунення виявлених проблемних зон. Якщо вам потрібен докладний огляд процесу, ознайомтеся з нашим керівництвом щодо етапів тестування на проникнення.

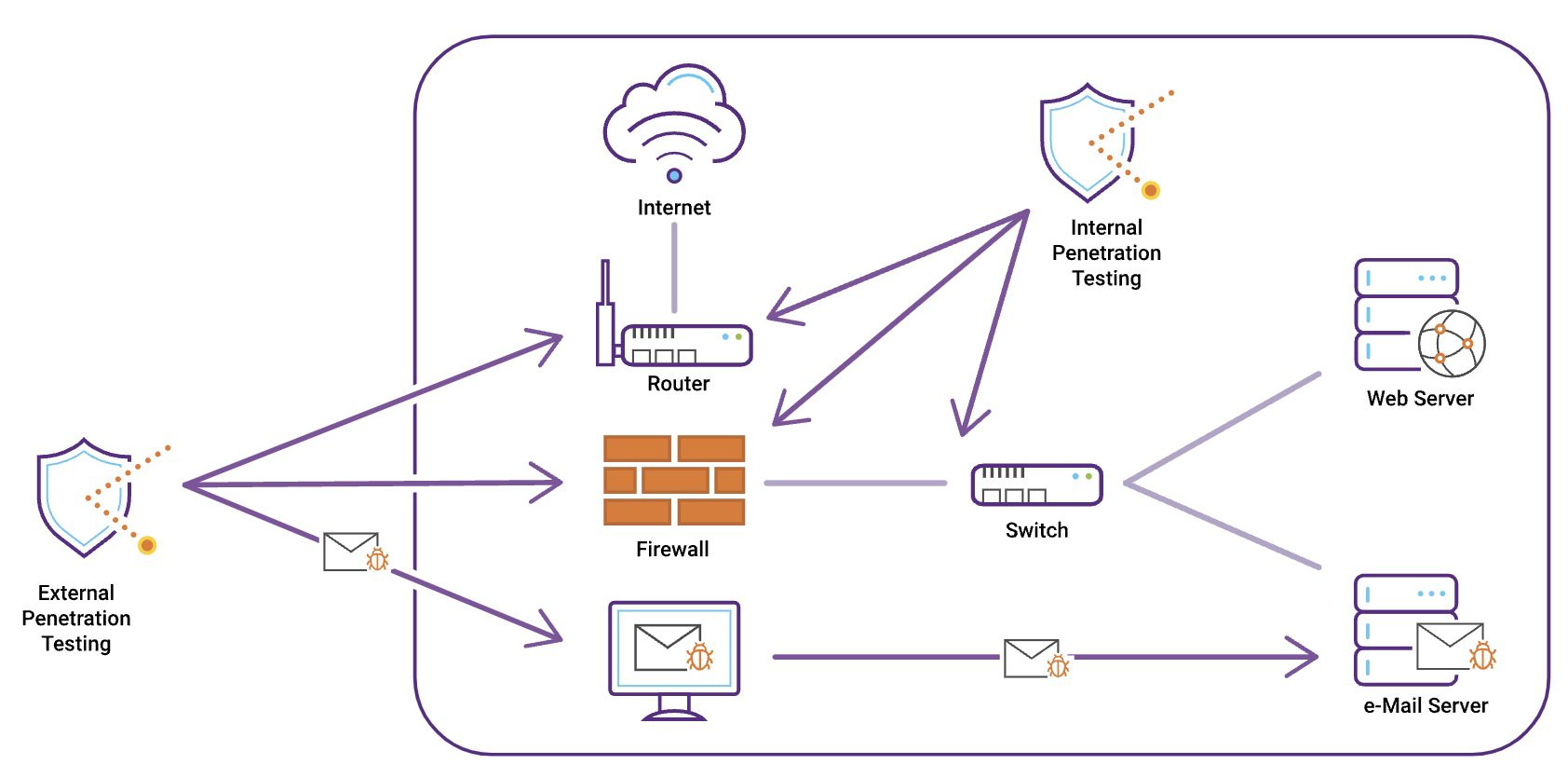

Внутрішні або зовнішні тести на проникнення відтворюють вектори атак. Зовнішня атака передбачає залучення віддаленого зловмисника для виявлення інформації, доступної стороннім особам. Внутрішній тест виконується після зовнішнього і має на меті визначити, яких дій хакер може досягти, маючи внутрішній доступ до системи.

Залежно від цілей тестування, тестувальник може мати різний рівень знань про досліджуване середовище. Якщо тестер обізнаний із системою, це називається тестуванням “білої скриньки”. В інших випадках, тестування може охоплювати програми, мережеві сервіси, соціальну інженерію, бездротові мережі або навіть фізичну безпеку.

Незалежно від обраного вами виду тестування, якісний аналіз завжди виявить вразливі місця та допоможе зміцнити слабкі сторони вашої системи. Проте, вибір оптимального варіанту для вашої організації може зайняти певний час та зусилля, особливо з огляду на різноманітність доступних варіантів.

Ця стаття містить огляд різних видів тестування на проникнення, пояснюючи особливості кожного з них та визначаючи оптимальні сфери їх застосування. Наприкінці статті ви знайдете корисні поради щодо вибору найкращого варіанту тестування для потреб вашої компанії.

Тестування веб-додатків на проникнення

Джерело: synopsys.com

Цей вид тестування спрямований на виявлення вразливостей веб-сайтів і додатків, таких як системи електронної комерції, CRM та системи керування контентом.

Аналізуючи безпеку додатків, їхні специфічні та основні функції логіки, цей тест допомагає виявити способи запобігання порушенням, фінансовим збиткам і крадіжці особистої інформації. Перед початком тестування, тестер отримує необхідні інструменти для перевірки, поля введення для аналізу та записи статичних і динамічних сторінок для зручної оцінки дизайну та виявлення недоліків розробки.

Поширені вразливості веб-додатків включають міжсайтовий скриптинг (XSS), ін’єкції SQL та дефекти автентифікації. Для глибшого вивчення питань веб-безпеки, ви можете ознайомитися з ресурсом OWASP (Open Web Application Security Project), який є чудовим джерелом інформації. OWASP регулярно публікує дані про частоту та серйозність веб-вразливостей на основі аналізу тисяч додатків.

Якщо ваша компанія використовує веб-ресурси, то веб-тестування є обов’язковим. У багатьох сучасних організаціях, веб-додатки відіграють ключову роль у зберіганні та передачі інформації. Для таких операційних моделей веб-тестування є необхідністю. Статистичні дані свідчать про зростання кіберзлочинності після пандемії COVID-19.

Тестування мережі на проникнення

Джерело: synopsys.com

Тестування мережі на проникнення є аудитом безпеки, орієнтованим на мережеву інфраструктуру, незалежно від того, чи працюєте ви локально, чи в хмарі. Застосовуючи широкий спектр перевірок, таких як оцінка вразливості шифрування, відсутність оновлень безпеки та неналежні конфігурації, ці тести підтверджують безпеку критично важливих даних вашого бізнесу.

У цьому випадку ви можете проводити внутрішнє або зовнішнє тестування. У зовнішньому випадку, тестувальник не володіє попередньою інформацією про систему і використовує Інтернет для отримання знань, які використовують хакери під час атак. При внутрішньому тестуванні, увага зосереджена на отриманні доступу до внутрішньої мережі. Наприклад, тестувальник може використати вразливості в системах, що мають доступ до Інтернету, та спробувати отримати доступ до інформації або порушити їхню працездатність.

Результати тестування мережі на проникнення допомагають захистити вашу компанію від поширених атак, таких як неправильні конфігурації, обходи міжмережевого екрана, атаки на маршрутизатори, атаки на DNS, бази даних та проксі-сервери. Тест мережі підходить вам, якщо діяльність вашої компанії передбачає передачу великих обсягів даних. Враховуючи важливість мережевих сервісів для бізнесу, рекомендовано проводити тестування мережі принаймні раз на рік.

Тестування мобільних додатків на проникнення

Тестування мобільних додатків на проникнення перевіряє безпеку додатків на різних операційних системах (Android та iOS), а також їх взаємодію з API. Якісний тест передбачає декомпіляцію вихідного коду програми для отримання максимальної кількості інформації.

У цьому випадку увага зосереджується на архітектурі додатку – з метою її аналізу перед проведенням ручних тестів для виявлення незахищеного дизайну та мережевих з’єднань. Також досліджуються способи передачі даних, їх зберігання та конфіденційність для забезпечення відповідності стандартам. Оскільки більшість додатків зберігають важливі дані, як паролі та API ключі, що знаходяться у файлах string.xml, важлива перевірка автентифікації та управління сеансами, зокрема процеси завершення сеансу, дійсності маркерів, оновлення паролів та конфігурації багатофакторної автентифікації.

Якщо ваша компанія займається розробкою мобільних додатків, таких як ігри, фінансові сервіси або додатки для покупок, вам слід розглянути можливість тестування перед публічним релізом або розгортанням оновлень.

Тестування бездротового проникнення

Тестування бездротового проникнення спрямоване на бездротову мережу вашої організації та пристрої, підключені до неї. До цих пристроїв належать смартфони, планшети, комп’ютери та інші пристрої IoT.

Завдяки тестуванню ви можете оцінити рівень безпеки бездротових систем, виявляти та використовувати вразливості, розуміти загрози в кожній точці доступу та створювати обґрунтовані стратегії для усунення недоліків.

Перед початком тестування необхідно визначити його обсяг, вказавши гостьові та корпоративні бездротові мережі, а також ідентифікатори SSID, до яких потрібен доступ. Хоча цей процес в основному базується на апаратному забезпеченні, його можна виконати за допомогою програмних інструментів в операційних системах з відкритим кодом, таких як Kali Linux. Для підтримки належного рівня безпеки, компаніям слід проводити тестування бездротової мережі двічі на рік.

Тестування API на проникнення

Тестування API на проникнення (іноді в поєднанні з мікросервісами) використовується для виявлення недоліків в API. Цей вид тестування стає все більш популярним, оскільки багато компаній надають доступ третім сторонам до частини своїх даних і сервісів.

Тестування підтверджує безпеку GraphQL, REST, веб-сервісів та інших API, перевіряючи їх на наявність відомих вразливостей. Процес тестування API аналогічний процесу тестування веб-додатків, що дозволяє використовувати схожі інструменти, хоча також можуть застосовуватися нові, такі як Postman та Swagger.

Якщо ви хочете дізнатися більше, перегляньте наш контрольний список інструментів для розробки та тестування API. Зазвичай ці інструменти постачаються разом зі схемою API, після чого генеруються запити API та направляються до продукту.

Якщо ваша компанія використовує веб- або мобільні додатки з бекендом на основі API, регулярне тестування API допоможе виявити вразливі місця або недоліки в коді, які можуть стати точками входу для зловмисників.

Тестування на проникнення через соціальну інженерію

На відміну від інших методів, які зосереджуються на недоліках технологій, соціальна інженерія використовує людську психологію для порушення безпеки організації.

Ці тести є корисними, оскільки вони виявляють слабкі місця, вимірюють рівень обізнаності щодо безпеки, підвищують її серед співробітників, зменшують ризики, покращують реагування на інциденти, забезпечують відповідність нормам, зміцнюють довіру зацікавлених сторін і забезпечують економічно ефективне управління ризиками.

Найпоширенішими методами атак є створення приводу, фішинг, використання фізичних носіїв та стеження. Тести з соціальної інженерії базуються на інформації, зібраній під час розвідки з відкритих джерел.

Тестувальник створює точну картину цілі, щоб адаптувати атаку до відповідних методів. Хоча це не так часто, як веб-тестування, тестування соціальної інженерії може бути чудовим способом виявлення недоліків у моделях вашої роботи.

Тест на проникнення фізичної безпеки

Тестування фізичної безпеки передбачає отримання доступу до фізичного простору об’єкта для підтвердження ефективності існуючих заходів захисту та виявлення вразливих місць. На відміну від ручних тестів, воно фокусується на фізичних заходах безпеки, таких як системи сигналізації, контроль доступу та різні зони з конфіденційною інформацією.

Для проведення цього тесту можна використовувати такі методи, як фізичний обхід, маніпуляції та соціальна інженерія. Результати, отримані під час тестування, використовуються для розробки стратегії усунення вразливостей та посилення існуючих заходів безпеки.

Якщо ваша організація або бізнес має фізичну присутність, наприклад, сховища даних та іншої конфіденційної інформації, то використання тестування на проникнення фізичної безпеки є важливим для посилення захисту. Цей вид тестування є цінним для багатьох організацій, таких як банки та фінансові установи, центри обробки даних, державні установи, лікарні та програми охорони здоров’я, роздрібні магазини, виробничі підприємства та організації з сертифікацією.

Тестування проникнення в хмару

Тестування на проникнення в хмару передбачає виявлення та використання вразливостей у додатках та інфраструктурі, таких як SaaS, у хмарних рішеннях, таких як Microsoft Azure, Amazon Web Services (AWS) та Google Cloud Platform.

На відміну від інших видів тестування, тестування на проникнення в хмару вимагає глибокого розуміння хмарних сервісів. Наприклад, слабкість SSRF у програмах AWS може поставити під загрозу всю вашу хмарну інфраструктуру.

Інші хмарні рішення, такі як Azure AD та AWS Cognito, також мають свої проблеми та можуть бути неправильно налаштовані. Поширеними вразливостями хмари є незахищені API, слабкі облікові дані, неправильні налаштування сервера, застаріле програмне забезпечення та небезпечні методи кодування.

Тестування на проникнення в хмару підвищує рівень безпеки, якщо ваша компанія надає хмарні послуги. Оскільки більшість хмарних провайдерів використовують модель спільної відповідальності, хмарні тести можуть усунути вразливості платформи, її мереж і зберігання даних.

Тестування на проникнення контейнера

Контейнери відомі своєю здатністю віртуалізувати операційні системи. Вони можуть запускати мікросервіси, програмні процеси та навіть великі програми. Тестування на проникнення контейнерів дозволяє розгортати власні тестові середовища та вивчати контейнери з погляду хакера.

Під час сканування на вразливості є два варіанти. Перший — статичний аналіз, який сканує вразливості в образах контейнерів. Другий — динамічний аналіз, який перевіряє поведінку контейнера під час виконання. Для досягнення кращих результатів, бажано використовувати обидва підходи.

Вразливості контейнерів стосуються додатків, конфігурації, мережі та образу ОС. Якщо ваша DevOps команда використовує Docker для тестування на проникнення, ви можете налаштувати свої контейнери, забезпечити їх необхідними інструментами, зменшити вразливості та оптимізувати загальну функціональність.

Тестування на проникнення бази даних

Бази даних є надзвичайно важливими для бізнесу. Бази даних, які зберігають конфіденційні дані, як платіжна інформація, дані клієнтів, а також інформацію про продукти та ціни, піддають підприємства ризику у випадку злому. Для забезпечення належної безпеки необхідно регулярно проводити тестування баз даних, як перед запуском, так і в процесі експлуатації.

Тестування баз даних, імітуючи дії хакера, допомагає виявити вразливості та підготуватися до реальних атак.

Поширені загрози базам даних включають ін’єкції SQL, необмежені привілеї, неякісні журнали аудиту, відкриті резервні копії, неправильні конфігурації, DoS атаки та недбале управління даними. Тестування виявляє слабкі місця у вашій базі даних і гарантує, що вся конфіденційна інформація захищена від зловмисників. Ось чому компанії повинні інвестувати в безпеку своїх баз даних.

Тестування на проникнення IoT

Інтернет речей (IoT) – це мережа взаємопов’язаних пристроїв, що спілкуються та обмінюються даними через Інтернет. Ці пристрої включають фізичні об’єкти, транспортні засоби та будівлі з вбудованим програмним забезпеченням, датчиками, електронікою та мережевими з’єднаннями.

Тестування на проникнення в IoT зосереджується на дослідженні мережі та пристроїв IoT для виявлення недоліків. Крім того, тести безпеки охоплюють не лише пристрої, але й мережу зв’язку, наприклад, хмарні платформи.

Основними недоліками безпеки в пристроях IoT є незашифровані дані, незахищене мікропрограмне забезпечення, слабкі паролі та недостатня аутентифікація/контроль доступу. Оскільки організації використовують дедалі більше пристроїв IoT, аудити IoT покращують управління активами, продуктивністю та ризиками, а також забезпечують відповідність нормативним вимогам.

Тестування на проникнення “білого ящика”

При тестуванні “білого ящика” тестувальник має повну інформацію про цільову систему, включаючи архітектуру програми, вихідні коди, облікові дані, білий список, різноманітні ролі облікових записів та документацію.

Такий підхід дозволяє зменшити витрати на проведення тестів. Тестування “білого ящика” ефективне для складних систем, які вимагають високого рівня безпеки, таких як фінансові установи та урядові організації. Забезпечуючи повне покриття коду, ви можете виявити внутрішні недоліки.

Якщо ви стали жертвою злому, тестування “білого ящика” є найкращим варіантом для перевірки безпеки програм, стану мережі, фізичної безпеки та безпеки бездротового зв’язку. В інших випадках, його доцільно проводити на ранніх етапах розробки програмного забезпечення та перед початком виробництва.

Тестування на проникнення “чорного ящика”

При тестуванні “чорного ящика” тестувальник не має інформації про систему і діє як хакер. Оскільки немає доступу до вихідного коду або архітектурних схем, використовується підхід стороннього користувача для проникнення в мережу. Це означає, що тест базується на динамічному аналізі систем і програм, що працюють в цільовій мережі.

Для успішного тестування необхідні знання автоматизованих інструментів сканування та ручних методів тестування. Також необхідно створити цільову карту на основі власних спостережень. Це швидкий спосіб запустити тести, час виконання яких залежить від вашої здатності знаходити та використовувати вразливості. Однак, якщо не вдається зламати систему, вразливості можуть залишитися непоміченими.

Хоча це один із найскладніших видів тестування, він забезпечує найкращий спосіб оцінити загальну безпеку вашої системи. Іноді його називають методом спроб і помилок, оскільки він вимагає високого рівня технічної експертизи.

Тест “червоної команди”

Тест “червоної команди” схожий на тестування на проникнення, але є більш глибоким та нагадує реальні дії хакера, не маючи часових обмежень. Для цих тестів використовуються різноманітні інструменти, тактики та методи, щоб отримати доступ до цільової системи або даних.

Усі інші види тестування на проникнення зосереджені на виявленні вразливостей. Однак тести “червоної команди” оцінюють здатність захисників виявляти загрози та реагувати на них. Виявлення може ґрунтуватися на аналізі показників скомпрометованих систем, результатах тестування фізичного проникнення або навіть соціальної інженерії. Тести “червоної команди” можна вважати більш розширеною формою тестування на проникнення.

Недоліком є те, що тести “червоної команди” не забезпечують настільки глибокого виявлення вразливостей, як класичне тестування. Вони зосереджуються на отриманні доступу до системи або даних. Після досягнення мети, вони не шукають інших слабких місць. Натомість, метою тестування на проникнення є виявлення всіх вразливостей.

Вибір правильного тесту на проникнення

Для вибору правильного тесту на проникнення для вашої організації, необхідно мати чітке розуміння всіх доступних моделей. Ці знання допоможуть вам визначити, який вид тестування найкраще підходить для вашої організації, з огляду на її робочі процеси.

Якщо ви розробляєте веб-додатки, веб-тестування є оптимальним варіантом. Тестування API є доречним, якщо ви пропонуєте API та розробку бекенда. Для хмарних провайдерів, тестування на проникнення в хмару є необхідним.

Наведений вище список має бути гарною відправною точкою. Він допоможе вам розрізнити усі види тестування на проникнення, дізнатися про їх особливості та оптимальні сфери застосування. Розширюйте свої знання, досліджуючи ці та інші методи.

Далі ознайомтеся з преміальним програмним забезпеченням для тестування на проникнення веб-додатків.