Шукаєте більш комплексне рішення безпеки мережі? Давайте зрозуміємо різницю між VPN, SDP і ZTNA.

VPN (віртуальні приватні мережі) допомагають компаніям із безпечним доступом для зв’язування відділень, віддалених співробітників і третіх осіб уже понад 25 років. Проте вимоги до мережі та комунікацій постійно розвиваються, а складні загрози кібербезпеці стають все більш поширеними.

Більше того, це показують дослідження 55 відсотків компаній зараз мають працівників, які часто працюють віддалено, 50 відсотків даних компанії зберігається в хмарі, і небезпеки з такою ж імовірністю знаходяться всередині периметра, як і зовні. Як наслідок, VPN починають демонструвати свій вік, оскільки вони не належним чином вирішують проблеми безпеки в новому ландшафті.

Можливо, ваш поточний постачальник VPN не зможе модернізувати свою технологію, щоб адаптувати її до загроз безпеці, з якими ми стикаємось сьогодні. Ось де на допомогу приходять програмно визначені периметри (SDP) і доступ до мереж з нульовою довірою (ZTNA). Це схожі підходи до VPN, але більш інноваційні, суворі та комплексні рішення безпеки мережі.

Що таке VPN, SDP і ZTNA?

Давайте розбиратися в них!

Віртуальні приватні мережі (VPN)

VPN означає мережеве з’єднання на основі віртуальних безпечних тунелів між точками, які захищають користувачів у загальнодоступних мережах. VPN автентифікують користувачів ззовні мережі перед тунелюванням їх усередині. Лише користувачі, які ввійшли в мережу VPN, можуть переглядати та отримувати доступ до ресурсів, а також бачити мережеву активність.

Припустімо, що ви використовуєте VPN для перегляду Інтернету. У цьому випадку ваш провайдер (провайдер Інтернет-послуг) та інші треті сторони не зможуть відстежувати, які веб-сайти ви відвідуєте, або дані, які ви передаєте й отримуєте, оскільки сервер VPN стає джерелом ваших даних. Він шифрує ваш інтернет-трафік і приховує вашу онлайн-ідентичність у режимі реального часу. Так само кіберзлочинці не можуть захопити ваш інтернет-трафік, щоб викрасти вашу особисту інформацію.

Однак у VPN є кілька недоліків. Наприклад, хмарні обчислення та програмне забезпечення як послуга (SaaS) не використовувалися, коли було винайдено застарілу VPN. Коли розроблялися VPN, більшість компаній зберігали свої дані у внутрішніх корпоративних мережах. І дистанційне працевлаштування було рідкістю в ту епоху.

Недоліки VPN

Ось деякі недоліки VPN, які роблять їх небезпечними та незручними для сьогоднішніх організацій:

Відкриті порти: Концентратори VPN (мережеве обладнання, яке забезпечує з’єднання VPN) покладаються на відкриті порти для встановлення з’єднань VPN. Проблема полягає в тому, що кіберзлочинці часто націлюються на відкриті порти та використовують їх для отримання доступу до мереж.

Доступ на рівні мережі: коли VPN автентифікує користувачів і пропускає їх у мережу, вони отримують необмежений доступ, що наражає мережу на загрози. Цей недолік конструкції робить дані, програми та інтелектуальну власність компанії вразливими до атак.

Неадекватна авторизація: на відміну від SDP і ZTNA, VPN не потребують ідентифікації як для користувачів, так і для пристроїв, які намагаються отримати доступ до мережі. І оскільки користувачі завжди погано підбирають паролі, не кажучи вже про мільйони викрадених облікових даних користувачів, доступних для продажу в темній мережі, хакери можуть перехопити та обійти коди двофакторної автентифікації у ваших облікових записах в Інтернеті.

Уразливі місця в програмному забезпеченні. Було виявлено, що багато популярних систем VPN містять проблеми з програмним забезпеченням, якими з часом змогли скористатися шахраї. Кіберзлочинці шукають програмне забезпечення VPN без виправлень, оскільки це робить підприємства вразливими для атак. Це стосується користувачів VPN, які не оновили своє програмне забезпечення, навіть якщо постачальники негайно пропонують виправлення.

Неефективна продуктивність: VPN-концентратори можуть спричинити блокування, що призведе до зниження продуктивності, надмірної затримки та загального поганого досвіду для користувача.

Незручно: Налаштування VPN – це дорога та трудомістка процедура, яка вимагає багато зусиль від команди безпеки та користувачів. Крім того, VPN не є безпечним рішенням для безпеки мережі через типові технологічні вразливості, які збільшують площу атаки.

Програмно-визначений периметр (SDP)

SDP, який також називають «чорною хмарою», — це підхід до комп’ютерної безпеки, який приховує під’єднану до Інтернету інфраструктуру, таку як сервери, маршрутизатори та інші активи компанії, від сторонніх осіб і зловмисників, як локальних, так і хмарних. .

SDP контролює доступ до мережевих ресурсів організації на основі підходу ідентифікації. SDP автентифікують як пристрій, так і ідентифікатор користувача, спочатку оцінюючи стан пристрою та перевіряючи особу користувача. Автентифікований користувач отримує зашифроване мережеве з’єднання, до якого не може отримати доступ жоден інший користувач або сервер. Ця мережа також включає лише ті служби, до яких користувачеві надано доступ.

Це означає, що тільки авторизовані користувачі можуть бачити та отримувати доступ до активів фірми ззовні, але ніхто інший не може. Це відрізняє SDP від VPN, які накладають обмеження на привілеї користувачів, дозволяючи необмежений доступ до мережі.

Доступ до мережі з нульовою довірою (ZTNA)

Рішення безпеки ZTNA забезпечує безпечний віддалений доступ до програм і послуг на основі правил контролю доступу.

Іншими словами, ZTNA не довіряє жодному користувачеві чи пристрою та обмежує доступ до мережевих ресурсів, навіть якщо користувач уже звертався до тих самих ресурсів раніше.

ZTNA гарантує, що кожна особа та керований пристрій, які намагаються отримати доступ до ресурсів у мережі з нульовою довірою, проходять сувору перевірку особи та процес автентифікації, незалежно від того, чи знаходяться вони всередині чи поза периметром мережі.

Після того, як ZTNA встановить доступ і підтвердить користувача, система надає користувачеві доступ до програми через безпечний зашифрований канал. Це додає додатковий рівень безпеки корпоративним програмам і службам, приховуючи IP-адреси, які інакше були б відкритими для громадськості.

Одним із лідерів у рішенні ZTNA є Периметр 81.

SDP проти VPN

SDP є більш безпечним, оскільки, на відміну від VPN, які дозволяють усім підключеним користувачам отримувати доступ до всієї мережі, SDP дають змогу користувачам мати приватне підключення до мережі. Користувачі можуть отримати доступ лише до активів компанії, які їм належать.

SDP також може бути більш керованим, ніж VPN, особливо якщо внутрішнім користувачам потрібно кілька рівнів доступу. Використання VPN для керування кількома рівнями доступу до мережі вимагає розгортання багатьох клієнтів VPN. З SPD немає жодного клієнта, до якого підключаються всі, хто використовує однакові ресурси; замість цього кожен користувач має своє підключення до мережі. Це майже так, якби у кожного була своя особиста віртуальна приватна мережа (VPN).

Крім того, SDP перевіряє як пристрої, так і користувачів перед доступом до мережі, що значно ускладнює зловмисникам отримати доступ до системи, використовуючи лише вкрадені облікові дані.

SDP і VPN відрізняються кількома іншими важливими характеристиками:

- SDP не обмежені географією чи інфраструктурою. Це означає, що SPD можна використовувати для захисту як локальної, так і хмарної інфраструктури, оскільки вони засновані на програмному забезпеченні, а не на апаратному забезпеченні.

- Багатохмарні та гібридні хмарні інсталяції також легко інтегруються з SDP.

- SDP можуть підключати користувачів з будь-якого місця; їм не обов’язково бути в межах фізичної мережі компанії. Це означає, що SDP більш корисні в управлінні віддаленими командами.

VPN проти ZTNA

На відміну від VPN, які довіряють кожному користувачеві та пристрою в мережі та надають повний доступ до LAN (локальної мережі), дизайн нульової довіри працює за принципом, що жоден користувач, комп’ютер або мережа всередині чи поза периметром не можуть бути надійний – за замовчуванням.

Безпека Zero Trust гарантує, що кожен, хто намагається отримати доступ до мережевих ресурсів, буде перевірений і що користувач матиме доступ лише до тих служб, які йому явно авторизовані. ZTNA перевіряє положення пристрою, стан автентифікації та місцезнаходження користувача, щоб забезпечити довіру до попередньої автентифікації.

Це вирішує типову проблему VPN, коли віддалені користувачі BYOD (принесіть власний пристрій) отримують такий самий рівень доступу, як і користувачі в корпоративному офісі, хоча вони часто мають менше обмежень безпеки.

Ще одна відмінність полягає в тому, що хоча класичні мережі VPN можуть запобігти доступу ззовні мережі, вони розроблені, щоб довіряти користувачам у мережі за замовчуванням. Вони надають користувачам доступ до всіх активів мережі. Проблема цієї стратегії полягає в тому, що як тільки зловмисник отримує доступ до мережі, він отримує повний контроль над усім, що знаходиться всередині.

Мережа з нульовою довірою також дозволяє групам безпеки встановлювати політику контролю доступу для певного місця розташування або пристрою, щоб запобігти підключенню невиправлених або вразливих пристроїв до мережевих служб компанії.

Підводячи підсумок, ZTNA має багато переваг перед VPN:

- Більш безпечний – ZTNA створює маску-невидимку навколо користувачів і програм.

- Як віддаленим працівникам, так і локальним користувачам доступні лише виділені хмарні та внутрішні серверні ресурси компанії.

- Більш простий у користуванні – ZTNA побудовано знизу вгору для сучасного ландшафту мережевої безпеки, маючи на увазі чудову продуктивність і легку інтеграцію.

- Краща продуктивність — хмарні рішення ZTNA забезпечують належну автентифікацію як користувача, так і пристрою, усуваючи проблеми безпеки, які створюють VPN.

- Масштабованість стає легшою – ZTNA — це хмарна платформа, яку легко масштабувати та не вимагає жодного обладнання.

СДП проти ЗТНА

SDP (Software Defined Perimeters) і ZTNA (Zero Trust Networks Access) використовують концепцію темної хмари, щоб не дозволити неавторизованим користувачам і пристроям переглядати програми та служби, до яких вони не мають доступу.

ZTNA та SDP надають користувачам доступ лише до певних ресурсів, які їм потрібні, що значно знижує ризик бокового переміщення, яке інакше було б можливе з VPN, особливо якщо скомпрометована кінцева точка або облікові дані дозволяли сканування та перехід до інших служб.

У SDP за замовчуванням використовується архітектура нульової довіри, що означає, що доступ закрито, якщо користувач не може задовільно підтвердити свою особу.

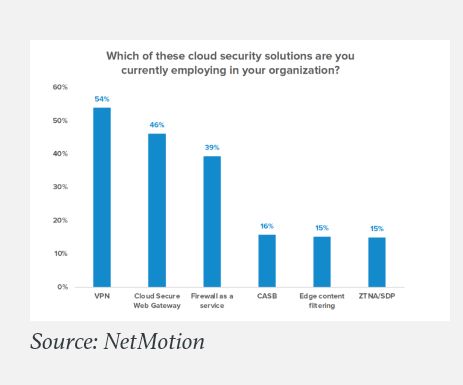

Інтеграція вашого поточного VPN з SDP і ZTNA

За останніми даними, VPN все ще залишаються найпопулярнішою технологією безпеки доступу до хмари Опитування NetMotion 750 ІТ-керівників. Понад 54 відсотки компаній використовували VPN для забезпечення безпечного віддаленого доступу в 2020 році, порівняно з 15 відсотками, які використовували рішення ZTNA та SDP.

Інше опитування, проведене компанією, показує, що 45 відсотків компаній планують використовувати VPN принаймні ще три роки.

Але щоб створити більш комплексне та безпечне мережеве з’єднання між користувачами та пристроями, ви можете об’єднати SDP та ZTNA зі своїм поточним VPN. Використовуючи ці інструменти рішень безпеки, команді безпеки може бути дуже легко налаштувати та автоматизувати доступ відповідно до ролей і потреб співробітника в організації.

А доступ до конфіденційних даних і програм може бути безпечним, залишаючись безперебійним і непомітним, незалежно від того, чи працюють співробітники локально чи в хмарі.

Заключні слова 👨🏫

Оскільки мережеві, ІТ-групи та команди безпеки співпрацюють, щоб мінімізувати службу атак і запобігти загрозам у своїх організаціях, багато хто може виявити, що інвестування в рішення SDP або ZTNA та об’єднання його з поточною VPN є найбільш логічним рішенням.

Вони також виявлять, що ці зміни безпеки не обов’язково повинні бути швидкими, руйнівними чи дорогими. Але вони можуть і повинні бути досить ефективними.