У дев’яти випадках із десяти позбутися криптозловмисного програмного забезпечення так само складно, як і виявити його.

Ви б підозрювали раптове падіння продуктивності комп’ютера?

Багато хто цього не зробить! Подібним чином лише деякі з них достатньо піклуються про випадкові затримки й зазвичай позначають це як «стандартну» проблему своєї операційної системи.

Однак, якщо вони дослідять глибше, це також може виявитися як шахрайська програма, яка з’їдає пропускну здатність і знижує продуктивність системи.

Що таке Crypto-Malware?

Ви можете припустити, що криптозловмисне програмне забезпечення — це цифрова п’явка, впроваджена стороннім бенефіціаром, яка виснажує ваші обчислювальні ресурси без вашого відома.

Однак цей процес більш відомий як крипто-джекінг.

Як уже зазначалося, те, що ускладнює його виявлення, це його спосіб дії. Ви не можете помітити різницю, якщо не знаєте стандартного робочого звуку вентилятора комп’ютера, швидкості тощо та загальної продуктивності системи.

Програми для майнінгу криптовалют запускатимуться у фоновому режимі протягом усього життя вашої машини, якщо ви не натиснете кнопку «Видалити».

У двох словах, криптомайнери – це програми, які роблять внесок у криптосвіт, перевіряючи їхні транзакції та видобуваючи нові монети. Це створює пасивний дохід для їхніх операторів.

Але вони відомі як крипто-зловмисне програмне забезпечення, якщо вони встановлені в системі без належного дозволу адміністратора, що робить їх кіберзлочинами.

Для простішої аналогії уявіть, що хтось використовує ваш газон, щоб посадити фруктове дерево, забирає воду та необхідні ресурси з вашого дому без вашої згоди та відмовляє вам у плодах чи грошах.

Це буде схоже на крипто-викрадення цього смертного світу.

Як працює Crypto-Malware?

Як і більшість шкідливих програм!

Ви не шукаєте заражені вірусами завантаження та не встановлюєте їх, щоб розважитися.

Але вони трапляються з вами найприземленішими способами:

- Натискання посилання в електронному листі

- Відвідування веб-сайтів HTTP

- Завантаження з небезпечних джерел

- Натискання підозрілої реклами тощо

Крім того, зловмисники можуть застосувати соціальну інженерію, щоб змусити користувачів завантажувати таке шкідливе програмне забезпечення.

Після встановлення криптозловмисне програмне забезпечення об’єднує ваші системні ресурси, поки ви не виявите та не видалите їх.

Деякі ознаки зараження криптозловмисним програмним забезпеченням – збільшення швидкості вентилятора (шум), більше нагрівання та низька продуктивність.

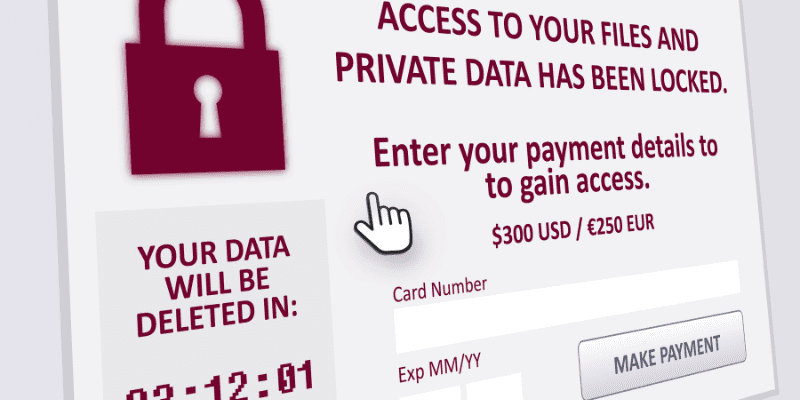

Крипто-зловмисне програмне забезпечення проти. Крипто-вимагач

Крипто-вимагач не такий тонкий. Після встановлення він може заблокувати вас із системи лише для надання доступу після того, як ви сплатите суму викупу.

Зазвичай відображається номер або електронна адреса, з якими можна зв’язатися, або дані облікового запису, щоб співпрацювати з загрозою викупу.

Залежно від ставок, люди іноді погоджуються з шахраєм, щоб повернути його. Проте є випадки, коли погодження на такі «запити» не приносило полегшення або робило їх майбутньою мішенню.

Криптозловмисне програмне забезпечення, навпаки, не становить видимої загрози. Він тихо працює у фоновому режимі, з’їдаючи ваші ресурси, щоб стати джерелом постійного пасивного доходу для кіберзлочинців.

Популярні крипто-зловмисні атаки

Це деякі із задокументованих подій, які вразили цифровий світ своєю витонченістю.

#1. Грабоїд

Graboid був виявлений дослідниками мереж Пало-Альто та опублікований у звіті 2019 року. Зловмисник взяв на безкоштовну поїздку майже 2000 незахищених хостів Docker, які не потребували авторизації.

Він надсилав віддалені команди для завантаження та розгортання заражених образів докерів на скомпрометованих хостах. «Завантаження» також містило інструмент для зв’язку з іншими вразливими машинами та створення загрози для них.

Потім «модифіковані» контейнери завантажили чотири сценарії та виконали їх по порядку.

Ці сценарії випадковим чином керували майнерами Monero протягом повторюваних 250-секундних сеансів і поширювали шкідливе програмне забезпечення через мережу.

#2. PowerGhost

PowerGhost, виявлений лабораторіями Касперського у 2018 році, — це безфайлове криптозловмисне програмне забезпечення, націлене насамперед на корпоративні мережі.

Він безфайловий, що означає, що він приєднується до машин, не привертаючи небажаної уваги чи виявлення. Згодом він входить до пристроїв через Windows Management Instrumentation (WMI) або експлойт EthernalBlue, використаний у сумнозвісній атаці програм-вимагачів WannaCry.

Після входу в систему він намагався вимкнути інших майнерів (якщо такі були), щоб отримати максимальний дохід для відповідальних зловмисників.

Відомо, що один із варіантів PowerGhost не лише витрачає ресурси, але й розміщує DDoS-атаки, націлені на інші сервери.

#3. BadShell

BadShell був виявлений підрозділом Comodo Cybersecurity у 2018 році. Це ще один безфайловий криптохробак, який не залишає слідів у системному сховищі; натомість він працює через центральний процесор та оперативну пам’ять.

Він підключився до Windows PowerShell для виконання зловмисних команд. Він зберігав двійковий код у реєстрі Windows і запускав сценарії криптомайнінгу за допомогою планувальника завдань Windows.

#4. Ботнет Prometei

Вперше виявлений у 2020 році ботнет Prometei націлився на опубліковані уразливості Microsoft Exchange для встановлення криптозловмисного програмного забезпечення для майнінгу Monero.

Цей кібернапад використовував багато інструментів, таких як EternalBlue, BlueKeep, SMB і RDP-експлойти тощо, щоб поширюватися мережею з метою націлювання на небезпечні системи.

Він мав багато версій (як і більшість зловмисних програм), і дослідники Cybereason відносять його походження до 2016 року. Крім того, він має кросплатформну присутність, заражаючи екосистеми Windows і Linux.

Як виявити та запобігти криптозловмисному програмному забезпеченню?

Найкращий спосіб перевірити криптозловмисне програмне забезпечення — стежити за системою. Посилення голосу фанатів або раптове зниження продуктивності можуть видати цих цифрових хробаків.

Однак операційні системи є складними об’єктами, і ці речі відбуваються у фоновому режимі, і ми зазвичай не помічаємо таких тонких змін.

У такому випадку ось кілька вказівок, які допоможуть вам бути в безпеці:

- Оновлюйте свої системи. Застаріле програмне забезпечення часто має вразливості, якими користуються кіберзлочинці.

- Використовуйте преміальний антивірус. Я не можу наголосити, що кожному пристрою потрібен хороший антивірус. Крім того, такі атаки відбуваються незалежно від операційної системи (атак піддається і Mac!) і типу пристрою (смартфони, планшети включно).

- Не натискайте все. Бути цікавим – це людська природа, якою часто користуються несправедливо. Якщо цього неможливо уникнути, скопіюйте та вставте підозріле посилання в будь-яку пошукову систему та перевірте, чи потребує воно додаткової уваги.

- Поважайте попередження у веб-переглядачі. Веб-браузери набагато вдосконаленіші, ніж десять років тому. Намагайтеся не скасовувати жодних попереджень без належної належної обачності. Крім того, тримайтеся подалі від веб-сайтів HTTP.

- Будьте в курсі. Ці інструменти регулярно оновлюються від поганих хлопців. Крім того, їхні методи переслідування також розвиваються. Отже, продовжуйте читати про останні хаки та діліться ними з колегами.

Криптозловмисне програмне забезпечення зростає!

Це пов’язано з постійно зростаючим впровадженням криптовалют та їх складним виявленням.

І після встановлення вони продовжують збивати безкоштовні гроші для криптозлочинців, майже не потребуючи зусиль з їхнього боку.

Однак наведені вище найкращі методи роботи в Інтернеті допоможуть захистити вас.

І, як уже обговорювалося, було б найкраще встановити програмне забезпечення кібербезпеки на всі ваші пристрої.

Далі перегляньте вступ до основ кібербезпеки для початківців.