Кібератака — це навмисна та зловмисна спроба отримати несанкціонований доступ до комп’ютерної системи чи мережі через наявні вразливі місця. Це може бути зроблено для викрадення конфіденційної інформації та порушення нормальної роботи.

Останнім часом програми-вимагачі стали популярним інструментом кібератак серед кіберзлочинців. Програмне забезпечення-вимагач зазвичай поширюється через фішингові електронні листи, автозавантаження, піратське програмне забезпечення та протокол віддаленого робочого столу тощо.

Після зараження комп’ютера програмою-вимагачем програма-вимагач шифрує важливі файли на комп’ютері. Потім хакери вимагають викуп за відновлення зашифрованих даних.

Кібератаки можуть поставити під загрозу національну безпеку країни, порушити діяльність у ключових секторах економіки, завдати величезної шкоди та серйозних фінансових втрат. Саме це сталося з кібератакою програми-вимагача WannaCry.

12 травня 2017 року програма-вимагач під назвою WannaCry, яка, як вважають, походить із Північної Кореї, поширилася по всьому світу та заразила понад 200 000 комп’ютерних систем у понад 150 країнах менш ніж за два дні. WannaCry націлений на комп’ютерні системи під управлінням операційної системи Windows. Він використовував уразливість у протоколі блокування повідомлень сервера операційної системи.

Однією з найбільших жертв нападу стала Національна служба охорони здоров’я Великобританії (NHS). Понад 70 000 їхніх пристроїв, включаючи комп’ютери, театри, діагностичне обладнання та МРТ-сканери, були заражені. Лікарі не мали доступу до своїх систем або записів пацієнтів, необхідних для обслуговування пацієнтів. Цей напад обійшовся NHS майже в 100 мільйонів доларів.

Ось наскільки погано може статися. Однак ситуація може стати набагато гіршою, особливо з новими та більш небезпечними програмами-вимагачами, такими як BlackCat, які залишають за собою шлях, повний жертв.

Програма-вимагач BlackCat

Програма-вимагач BlackCat, яку її розробники називають ALPHV, є шкідливим програмним забезпеченням, яке після зараження системи вилучає та шифрує дані в ураженій системі. Викрадання передбачає копіювання та передачу даних, що зберігаються в системі. Після того, як BlackCat викраде та зашифрує важливі дані, висувається вимога про викуп у криптовалюті. Жертви BlackCat повинні заплатити вимаганий викуп, щоб відновити доступ до своїх даних.

BlackCat — це не звичайна програма-вимагач. BlackCat був першим успішним програмним забезпеченням-вимагачем, написаним на Rust, на відміну від інших програм-вимагачів, які зазвичай написані на C, C++, C#, Java або Python. Крім того, BlackCat також була першою сім’єю програм-вимагачів, яка мала веб-сайт у відкритому Інтернеті, куди вони витокували вкрадену інформацію під час своїх атак.

Ще одна ключова відмінність від інших програм-вимагачів полягає в тому, що BlackCat працює як програма-вимагач як послуга (RaaS). Raas — це бізнес-модель кіберзлочинності, де розробники програм-вимагачів орендують або продають свої програми-вимагачі як послугу іншим особам або групам.

У цій моделі розробники програм-вимагачів надають усі необхідні інструменти та інфраструктуру для інших, щоб поширювати та виконувати атаки програм-вимагачів. Це в обмін на частку прибутку, отриманого від платежів за програми-вимагачі.

Це пояснює, чому BlackCat здебільшого націлений на організації та підприємства, оскільки вони зазвичай більш готові платити викуп, ніж окремі особи. Організації та підприємства також платять більший викуп, ніж окремі особи. Людина, яка керує та приймає рішення під час кібератак, відома як актори кіберзагроз (CTA).

Щоб змусити жертв заплатити викуп, BlackCat використовує «технологію потрійного вимагання». Це передбачає копіювання та передачу даних жертв і шифрування даних у їхніх системах. Потім жертв просять заплатити викуп за доступ до їхніх зашифрованих даних. Невиконання цього призведе до витоку їхніх даних у відкритий доступ та/або до атак на відмову в обслуговуванні (DOS) на їхні системи.

Нарешті, з тими, хто постраждає від витоку даних, зв’язуються та повідомляють, що їхні дані буде витік. Зазвичай це клієнти, співробітники та інші філії компанії. Це робиться для того, щоб чинити тиск на організації-жертви з метою виплати викупу, щоб уникнути втрати репутації та судових позовів через витік даних.

Як працює програма-вимагач BlackCat

Згідно з миттєвим попередженням, опублікованим ФБР, програма-вимагач BlackCat використовує раніше зламані облікові дані користувача для отримання доступу до систем.

Успішно ввійшовши в систему, BlackCat використовує доступ, який має, щоб зламати облікові записи користувача та адміністратора, які зберігаються в активному каталозі. Це дозволяє використовувати планувальник завдань Windows для налаштування зловмисних об’єктів групової політики (GPO), які дозволяють BlackCat розгортати програмне забезпечення-вимагач для шифрування файлів у системі.

Під час атаки BlackCat сценарії PowerShell використовуються разом із Cobalt Strike для відключення функцій безпеки в мережі жертви. Потім BlackCat викрадає дані жертв з місця, де вони зберігаються, зокрема з хмарних провайдерів. Як тільки це буде зроблено, суб’єкт кіберзагрози, який керує атакою, розгортає програму-вимагач BlackCat для шифрування даних у системі жертви.

Потім жертви отримують повідомлення про викуп, в якому повідомляється, що їхні системи зазнали атаки, а важливі файли зашифровано. Викуп також містить інструкції щодо того, як сплатити викуп.

Чому BlackCat небезпечніший за звичайне програмне забезпечення-вимагач?

BlackCat небезпечний порівняно зі звичайним програмним забезпеченням-вимагачем з кількох причин:

Це написано Rust

Rust — це швидка, безпечна мова програмування, яка пропонує покращену продуктивність і ефективне керування пам’яттю. Використовуючи Rust, BlackCat отримує всі ці переваги, що робить його дуже складним і ефективним програмним забезпеченням-вимагачем із швидким шифруванням. Це також ускладнює зворотне проектування BlackCat. Rust — це кросплатформна мова, яка дозволяє зловмисникам легко налаштувати BlackCat для націлювання на різні операційні системи, такі як Windows і Linux, збільшуючи коло потенційних жертв.

Він використовує бізнес-модель RaaS

Використання BlackCat програм-вимагачів як моделі обслуговування дозволяє багатьом суб’єктам загроз розгортати складні програми-вимагачі, не знаючи, як їх створити. BlackCat виконує всю важку роботу для зловмисників, яким просто потрібно розгорнути його в уразливій системі. Це полегшує складні атаки програм-вимагачів для суб’єктів загроз, зацікавлених у використанні вразливих систем.

Він пропонує величезні виплати афілійованим особам

Завдяки використанню моделі Raas у BlackCat творці заробляють гроші, беручи частину від викупу, сплаченого загрозливим акторам, які розгортають її. На відміну від інших сімей Raas, які отримують до 30% викупу від загрозливого актора, BlackCat дозволяє загрозливим акторам залишати від 80% до 90% отриманого викупу. Це підвищує привабливість BlackCat для учасників загроз, дозволяючи BlackCat залучати більше афілійованих осіб, які бажають використовувати його для кібератак.

Він має публічний сайт витоку інформації у відкритому Інтернеті

На відміну від інших програм-вимагачів, які зливають викрадену інформацію в дарк-мережі, BlackCat зливає викрадену інформацію на веб-сайт, доступний у звичайній мережі. Завдяки витоку викрадених даних у відкритому доступі більше людей можуть отримати до них доступ, посилюючи наслідки кібератаки та посилюючи тиск на жертв, щоб вони сплатили викуп.

Мова програмування Rust зробила BlackCat дуже ефективним у своїй атаці. Використовуючи модель Raas і пропонуючи величезні виплати, BlackCat звертається до більшої кількості учасників загрози, які, швидше за все, використовуватимуть її в атаках.

Ланцюжок зараження програм-вимагачів BlackCat

BlackCat отримує початковий доступ до системи, використовуючи скомпрометовані облікові дані або використовуючи вразливості Microsoft Exchange Server. Отримавши доступ до системи, зловмисники знімають захист системи, збирають інформацію про мережу жертви та підвищують її привілеї.

Програмне забезпечення-вимагач BlackCat потім переміщується в мережі, отримуючи доступ до якомога більшої кількості систем. Це стане в нагоді під час вимоги викупу. Чим більше систем піддається атаці, тим більша ймовірність, що жертва заплатить викуп.

Потім зловмисники викрадають дані системи, які мають використовуватися для вимагання. Після вилучення критично важливих даних починається доставка корисного навантаження BlackCat.

Зловмисники доставляють BlackCat за допомогою Rust. BlackCat спочатку зупиняє такі служби, як резервне копіювання, антивірусні програми, Інтернет-служби Windows і віртуальні машини. Після цього BlackCat шифрує файли в системі та спотворює фонове зображення системи, замінюючи його повідомленням про викуп.

Захист від програм-вимагачів BlackCat

Незважаючи на те, що BlackCat виявилася небезпечнішою за інші програми-вимагачі, які спостерігалися раніше, організації можуть захистити себе від програм-вимагачів кількома способами:

Шифруйте критичні дані

Частина стратегії вимагання Blackhat включає погрози витоку даних жертви. Шифруючи критично важливі дані, організація додає до своїх даних додатковий рівень захисту, тим самим руйнуючи методи вимагання, які використовують загрози BlackHat. Навіть якщо він просочиться, він не буде у форматі, зрозумілому людині.

Регулярно оновлюйте системи

Під час дослідження, проведеного корпорацією Майкрософт, було виявлено, що в деяких випадках BlackCat використовував невиправлені сервери обміну, щоб отримати доступ до систем організації. Розробники програмного забезпечення регулярно випускають оновлення програмного забезпечення для усунення вразливостей і проблем безпеки, які могли бути виявлені в їхніх системах. Для безпеки встановлюйте програмні виправлення, щойно вони стануть доступними.

Резервне копіювання даних у безпечному місці

Організаціям слід приділяти пріоритет регулярному резервному копіюванню даних і зберіганню даних в окремому та безпечному автономному місці. Це робиться для того, щоб навіть у разі шифрування критичних даних їх можна було відновити з наявних резервних копій.

Запровадити багатофакторну автентифікацію

Окрім використання надійних паролів у системі, реалізуйте багатофакторну автентифікацію, яка потребує кількох облікових даних, перш ніж отримати доступ до системи. Це можна зробити, налаштувавши систему для генерації одноразового пароля, який надсилається на пов’язаний номер телефону чи електронну пошту, необхідний для доступу до системи.

Моніторинг активності в мережі та файлів у системі

Організації повинні постійно контролювати активність у своїх мережах, щоб якнайшвидше виявляти підозрілу діяльність у своїх мережах і реагувати на неї. Діяльність у мережі також має реєструватися та переглядатися експертами з безпеки для виявлення потенційних загроз. Нарешті, слід запровадити системи для відстеження доступу до файлів у системі, хто має до них доступ і як вони використовуються.

Шифрування критично важливих даних гарантує актуальність систем, регулярне резервне копіювання даних, впровадження багатофакторної автентифікації та моніторинг активності в системі. Організації можуть бути на крок попереду та запобігати атакам BlackCat.

Навчальні ресурси: програми-вимагачі

Щоб дізнатися більше про кібератаки та як захистити себе від атак програм-вимагачів, таких як BlackCat, ми рекомендуємо пройти будь-який із цих курсів або прочитати книги, запропоновані нижче:

#1. Навчання з безпеки

Це чудовий курс для всіх, хто цікавиться безпекою в Інтернеті. Курс пропонує д-р Майкл Біоккі, сертифікований спеціаліст з безпеки інформаційних систем (CISSP).

Курс охоплює фішинг, соціальну інженерію, витік даних, паролі, безпечний перегляд і персональні пристрої, а також пропонує загальні поради щодо безпеки в Інтернеті. Курс регулярно оновлюється, і кожен, хто користується Інтернетом, може отримати від нього користь.

#2. Навчання з питань безпеки, Інтернет-безпека для співробітників

Цей курс призначений для повсякденних користувачів Інтернету та має на меті ознайомити їх із загрозами безпеці, про які люди часто не знають, і як захистити себе від цих загроз.

Курс, запропонований Роєм Девісом, сертифікованим експертом з інформаційної безпеки CISSP, охоплює підзвітність користувачів і пристроїв, фішингові та інші шкідливі електронні листи, соціальну інженерію, обробку даних, паролі та питання безпеки, безпечний перегляд, мобільні пристрої та програми-вимагачі. Завершивши курс, ви отримаєте сертифікат про проходження, якого достатньо для дотримання правил регулювання даних на більшості робочих місць.

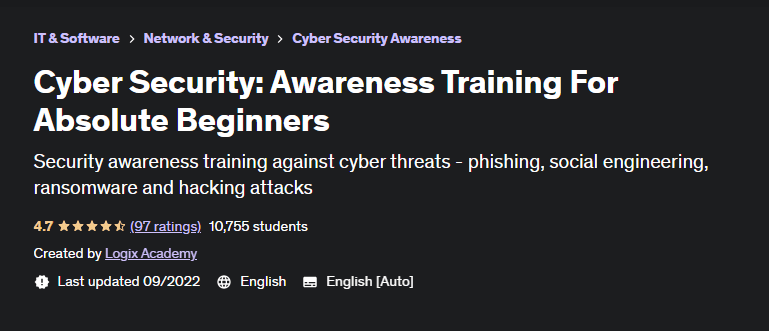

#3. Кібербезпека: тренінг для початківців

Це курс Udemy, який пропонує Усман Ашраф з Академії Logix, стартапу з навчання та сертифікації. Усман має сертифікат CISSP і має ступінь доктора філософії. у комп’ютерних мережах та багато промислового та викладацького досвіду.

Цей курс пропонує учням глибоке занурення в соціальну інженерію, паролі, безпечне видалення даних, віртуальні приватні мережі (VPN), зловмисне програмне забезпечення, програми-вимагачі та поради щодо безпечного перегляду, а також пояснює, як файли cookie використовуються для відстеження людей. Курс нетехнічний.

#4. Розкрито програми-вимагачі

Це книга Ніхада А. Хассана, незалежного консультанта з інформаційної безпеки та експерта з кібербезпеки та цифрової криміналістики. Книга навчає, як пом’якшувати атаки програм-вимагачів і впоратися з ними, а також дає читачам можливість детально ознайомитися з різними типами програм-вимагачів, які існують, стратегіями їх поширення та методами відновлення.

У книзі також описано дії, яких слід виконати у разі зараження програмою-вимагачем. Це стосується того, як сплачувати викуп, як створювати резервні копії та відновлювати уражені файли та як шукати в Інтернеті інструменти розшифровки для розшифровки заражених файлів. У ньому також описано, як організації можуть розробити план реагування на інциденти програм-вимагачів, щоб мінімізувати шкоду від програм-вимагачів і швидко відновити нормальну роботу.

#5. Програми-вимагачі: розуміти. Запобігати. Відновити

У цій книзі Аллан Ліска, старший архітектор безпеки та фахівець із програм-вимагачів у Recorded Future, відповідає на всі складні запитання щодо програм-вимагачів.

У книзі наведено історичний контекст того, чому програми-вимагачі стали поширеними в останні роки, як зупинити атаки програм-вимагачів, уразливості, на які зловмисники націлені за допомогою програм-вимагачів, і посібник, як вижити після атаки програм-вимагачів з мінімальними збитками. Крім того, книга відповідає на важливе запитання: чи потрібно платити викуп? Ця книга пропонує захоплююче дослідження програм-вимагачів.

#6. Посібник із захисту від програм-вимагачів

Будь-яка особа чи організація, яка хоче озброїтися проти програм-вимагачів, повинна прочитати цю книгу. У цій книзі Роджер А. Граймс, експерт із комп’ютерної безпеки та проникнення, пропонує свій величезний досвід і знання в цій галузі, щоб допомогти людям і організаціям захистити себе від програм-вимагачів.

Книга пропонує дієвий план для організацій, які прагнуть сформулювати надійний захист від програм-вимагачів. Він також навчає, як виявити атаку, швидко обмежити збитки та визначити, платити викуп чи ні. Він також пропонує ігровий план, щоб допомогти організаціям обмежити репутацію та фінансовий збиток, спричинений серйозними порушеннями безпеки.

Нарешті, він навчає, як створити безпечну основу для страхування кібербезпеки та правового захисту, щоб зменшити збої в бізнесі та повсякденному житті.

Примітка автора

BlackCat — це революційне програмне забезпечення-вимагач, яке неодмінно змінить статус-кво, коли мова йде про кібербезпеку. Станом на березень 2022 року BlackCat успішно атакував понад 60 організацій і зумів привернути увагу ФБР. BlackCat є серйозною загрозою, і жодна організація не може дозволити собі її ігнорувати.

Застосовуючи сучасну мову програмування та нетрадиційні методи атак, шифрування та вимагання викупу, BlackCat змусив експертів із безпеки грати в наздоганяння. Однак війна проти цього програмного забезпечення-вимагача не програна.

Впроваджуючи стратегії, описані в цій статті, і зводячи до мінімуму можливість людської помилки викрити комп’ютерні системи, організації можуть залишатися на крок попереду та запобігти катастрофічній атаці програм-вимагачів BlackCat.