Сьогодні підприємства відчувають величезний тиск, щоб зберегти свій бізнес. Якщо ваш бізнес налаштований на безперебійну роботу, ваша команда безпеки повинна захистити ваш бізнес від усіх загроз, які можуть заважати вашій діяльності.

Справа в тому, що те, що є безпечним сьогодні, завтра може опинитися в межах безпеки. Це явище спричинене тим, що в міру розвитку алгоритмів з’являються нові вразливості, а кібер-зловмисники розробляють нові способи зламу криптографії, на яку покладається більшість компаній.

Криптоаналіз, відомий як відстеження коду, — це поглиблене розуміння методів, які використовуються для розшифровки та запиту коду, шифрів або зашифрованого тексту. Криптоаналіз використовує числові правила для пошуку вразливості алгоритму та розгалужується далі до криптографії в системах захисту інформації.

Цей посібник навчить вас усьому, що вам потрібно знати про криптоаналіз. Ви матимете детальне розуміння теми та дізнаєтеся, як захистити вашу організацію від криптоаналізу.

Що таке криптоаналіз?

Процес криптоаналізу спрямований на вивчення криптографічних систем для виявлення слабких місць і витоку інформації. Ви можете розглядати це як дослідження недоліків у базовій математичній архітектурі криптографічної системи, включаючи вразливості реалізації, як-от атаки на бокових каналах і слабкі вхідні дані ентропії.

Криптографічні системи — це комп’ютерна система, яка використовує криптографію, метод захисту інформації та зв’язку за допомогою коду, щоб лише ті, для кого вона призначена, могли її обробляти.

Криптоаналіз Vs. Криптографія

З самого визначення, у криптографії ви стурбовані тим, щоб приховати повідомлення, перетворивши його на прихований текст перед передачею через незахищені канали. З іншого боку, криптоаналіз передбачає отримання відкритого тексту з прихованих повідомлень через незахищений канал.

Криптографія виявилася перевагою під час передачі інформації. Чудовим прикладом для демонстрації його випадків використання є банківські транзакції та повідомлення електронної пошти, де необхідно захистити інформацію. Схеми криптографії включають секретні ключі, відкриті ключі та хеш-функції.

Криптоаналіз — це мистецтво, пов’язане з розшифруванням зашифрованого тексту в простий. У цьому випадку уповноважена особа намагається розшифрувати ваше повідомлення, підслуховуючи канал.

Хто використовує криптоаналіз?

Численні організації використовують криптоаналіз, зокрема уряди, які хочуть розшифрувати приватні комунікації інших країн, компанії, які тестують функції безпеки для своїх продуктів безпеки, хакери, зломщики, незалежні дослідники та науковці-практики, які прагнуть виявити вразливості в криптографічних протоколах і алгоритмах.

Розвиток криптології поширюється нескінченною боротьбою між криптографами, які хочуть захистити дані, та криптоаналітиками, які працюють над зломом криптосистем.

Цілі зловмисника пов’язані з його конкретними потребами для виконання криптоаналізу. Успішний криптоаналіз зазвичай не виходить за межі виведення інформації з прихованого тексту. Однак цього достатньо, виходячи з потреб зловмисників, чиї цілі відрізняються від одного зловмисника до іншого, але не обмежуються:

- Total break – Пошук секретних ключів.

- Глобальна дедукція – пошук еквівалентних функціональних алгоритмів для шифрування та дешифрування без знання секретних ключів.

- Дедукція інформації – отримання інформації про зашифровані та звичайні тексти.

- Алгоритм розрізнення – розрізнення вихідних даних шифрування від випадкової перестановки бітів.

Давайте розглянемо практичний приклад, який легко зрозуміти. Однак ви повинні знати, що цей приклад не стосується сучасних криптографічних шифрів, але він гарний, щоб поглибити ваше розуміння.

Техніку частотного аналізу можна використовувати на базових алгоритмах шифрування. Алгоритми шифрування базового класу виконують моноалфавітні заміни, замінюючи кожну літеру попередньо визначеною зіставленою літерою з того самого алфавіту.

Ця модель є вдосконаленням більш базових методів, які зміщували літери на певну постійну кількість позицій і замінювали старі літери новими з результуючої алфавітної позиції.

Хоча моноалфавітні шифри підстановки стійкі до сліпих пошуків, вони не захищені від них і можуть бути легко зламані ручкою та папером. Так як? Частотний аналіз використовує характерну особливість, що природна мова не є випадковою, а моноалфавітна заміна не приховує статистичних властивостей мови.

Давайте подивимося ближче та звузимо його до конкретного алфавіту, як-от «Е» з певною частотою, скажімо, 12,7%. Коли ви замінюєте E, щоб отримати зашифрований текст, отриманий текст зберігає свою початкову частоту. Якщо ця частота відома криптоаналітику, він може швидко визначити заміни для розшифровки вашого зашифрованого тексту.

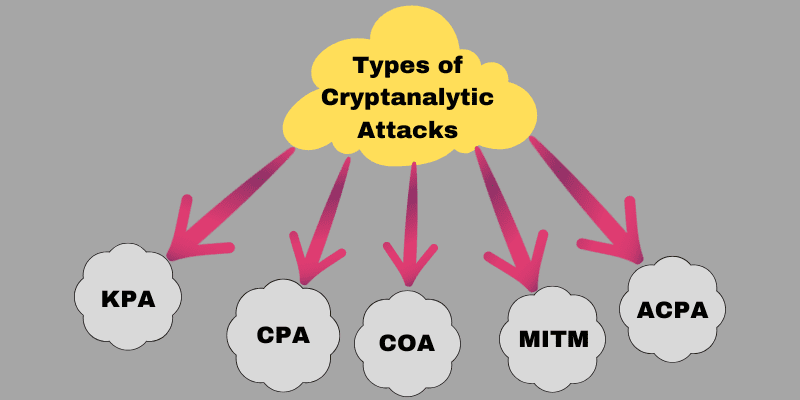

Типи криптоаналітичних атак

Криптоаналітичні атаки використовують недоліки у вашій системі, розшифровуючи її криптографію. Щоб розпочати атаку криптоаналізу, вам потрібно знати природу методів і загальні властивості відкритого тексту. Простий текст може бути будь-якою мовою, включаючи англійську або код Java.

Ось список типів атак. Перші п’ять найбільш поширені; інші зустрічаються рідко і іноді їх пропускають; добре їх знати.

Як працює криптоаналіз?

Основною метою криптоаналізу є виявлення недоліків або обхід криптографічних алгоритмів. Криптографи використовують дослідження криптоаналітиків, щоб удосконалити існуючі алгоритми або оновити неякісні методи.

Оскільки криптографія створює та вдосконалює шифрування та інші методи, криптоаналіз, з іншого боку, фокусується на розшифровці зашифрованих даних. Ці дві операції взаємодіють і обмежуються областю криптології, математичного вивчення кодів, шифрів і пов’язаних алгоритмів.

Дослідники приділяють пильну увагу розробці стратегій атак, які перемагають схеми шифрування, ініціюючи розшифровку зашифрованих алгоритмів без використання ключів шифрування. Часто ви використовуєте криптоаналіз, щоб виявити недоліки у своїй концепції та методах виконання.

Як захиститися від криптоаналітичних атак

На жаль, ви мало що можете зробити, щоб створити імунітет проти криптоаналізу, окрім використання безпечної схеми шифрування, шифрів у всій цифровій інфраструктурі та постійного оновлення програмного забезпечення. Однак ось кілька порад, якими можна скористатися для підвищення безпеки.

- Використовуйте оновлені алгоритми шифрування та хешування. Хорошим сценарієм було б уникати таких інструментів, як SHA1 і MD5, які більше не вважаються безпечними.

- Використовуйте довгі ключі шифрування. Наприклад, ваші ключі RSA повинні мати принаймні 2048 біт для рукостискань VPN.

- Згадайте знищення замінених ключів.

- Використовуйте надійні паролі та запровадьте перевірений генератор випадкових чисел, щоб керувати вашими ключами.

- Посоліть свій хеш. Тут ви додаєте випадковий шум до своїх хешів. Ви повинні зберігати сіль довго і рандомізовано, як і під час роботи з паролями.

- Використовуйте досконалу пряму секретність (PFS), щоб запобігти дешифруванню минулих і майбутніх сеансів, якщо ваші ключі зламано. Це часто використовується у віртуальних приватних мережах (VPN).

- Обфускація зашифрованого трафіку – ви гарантуєте, що ваш трафік виглядає регулярним, і не розкриваєте той факт, що він зашифрований. Таке програмне забезпечення, як Obfsproxy, є хорошим прикладом інструменту, який добре працює з мережею Tor.

- Інтегруйте систему виявлення вторгнень (IDS) у свою інфраструктуру – ця система сповіщатиме вас про злам або атаку. Однак це не припиняє порушення. Однак це скорочує час відповіді, рятуючи вашу систему від серйозних пошкоджень. Було б найкраще мати хороший IDS, інтегрований у вашу систему.

Застосування криптоаналізу

Криптоаналіз має декілька практичних застосувань. Іноді її можна поєднувати з криптографією, щоб повністю розкрити її потенціал. Ось деякі програми:

#1. Цілісність у зберіганні

Ви можете використовувати криптоаналіз для підтримки цілісності сховища. У цьому випадку ви використовуєте замки та ключі у своїй системі контролю доступу, щоб захистити дані від небажаного доступу. Ви також можете створити криптографічні контрольні суми для визначення автентичності даних, що зберігаються в динамічних середовищах, де віруси схильні до модифікованих підходів до даних.

Контрольна сума розраховується та порівнюється з очікуваним значенням під час передачі даних. Криптоаналіз допомагає захистити носії інформації, які є вразливими до атак після великих обсягів даних або тих, які були відкритими протягом тривалого часу.

#2. Автентифікація особи

Під час автентифікації вашою основною метою є підтвердження повноважень користувача на доступ до даних. Криптоаналіз полегшує цей процес під час обміну паролями. Сучасні системи поєднують криптографічні перетворення з атрибутами особи для надійної та ефективної ідентифікації користувачів.

Паролі зберігаються в зашифрованих форматах, де програми з доступом можуть їх використовувати. Оскільки паролі зберігаються у вигляді звичайного тексту, безпеці вашої системи нічого не загрожує.

#3. Системні облікові дані

Ви можете використовувати криптоаналіз і криптографію для створення облікових даних системи. Коли користувачі входять у вашу систему, вони завжди повинні пред’являти підтвердження особистих облікових даних, перш ніж їх впустять.

Зараз створюються електронні облікові дані для полегшення електронної перевірки. Ця техніка часто використовується в смарт-картах для проведення криптографічних операцій, включаючи зберігання даних.

#4. Цифрові підписи

Цифрові підписи часто використовуються в комунікаціях для підтвердження автентичності повідомлень від відомого відправника. Це схоже на підписання документів ручкою та папером. Звичайно, якщо цифрові підписи мають замінити аналогові підписи, вони виготовляються за допомогою технології криптоаналізу.

Це виявилося корисним у випадках, коли організації мають команди, розподілені в багатьох місцях, і їм ще належить зустрітися особисто для спільного виконання документів. Завдяки форматам цифрового підпису будь-хто, хто володіє відкритим ключем, може перевірити документ, як це широко прийнято в сфері криптовалют.

#5. Електронні перекази коштів (ETF)

Нещодавно ви бачили, як електронні гроші замінюють готівкові операції. Електронні перекази коштів, віртуальні валюти, цифрові золоті гроші, криптовалюти та прямі депозити — це активи, засновані на криптографії. Прикладами операцій з електронними грошима є зняття коштів у банкоматах, платежі дебетовою карткою та банківські перекази.

Як стати криптоаналітиком

Ви можете подумати про те, щоб стати криптоаналітиком після ознайомлення з широким спектром програм криптоаналізу. Якщо ви це зробите, ви, швидше за все, працюватимете над розробкою алгоритмів, шифрів і систем безпеки для шифрування даних. Ви також повинні аналізувати та дешифрувати інформацію за допомогою криптографічних методів і телекомунікаційних протоколів.

Ви також можете дочекатися виконання таких ролей, як проектування систем безпеки, захист критично важливої інформації від перехоплення, тестування обчислювальних моделей на надійність, шифрування фінансових даних, розробка статистичних і математичних моделей для аналізу даних, для вирішення проблем безпеки. Якщо це досить захоплююче, читайте далі та дізнайтеся, як ним стати.

Ви можете отримати ступінь бакалавра з інформатики, інженерії, математики або суміжної галузі, наприклад електротехніки та електроніки. Однак деякі організації можуть найняти вас на основі інтенсивного навчання та практичного досвіду без технічного ступеня. Наявність деяких сертифікатів кібербезпеки є додатковою перевагою.

Заключні слова

Криптоаналіз є скоріше засобом кібератаки, ніж сама атака. Оскільки більшість систем шифрування стійкі до спроб криптоаналізу, розуміння тих, хто залишився вразливим, потребує складних математичних здібностей, які не жарт.

Якщо ви плануєте навчитися криптоаналізу, це захоплююча сфера роботи над широким спектром продуктів, як-от у секторах фінансів, зберігання та ідентифікації.

Ви побачили, наскільки потужним є криптоаналіз і наскільки він може допомогти створювати реальні програми. Було б добре зайнятися криптоаналізом, а ще краще було б використати свої навички, наприклад створити більш безпечні утиліти.

Далі ви можете перевірити шифрування даних: важлива термінологія.